Linux入门-第九周

1、判断UID是否大于等于500,如果为真就显示为普通用户,如果为假就显示为系统或管理用户

AWK简介:awk是一个强大的文本分析工具,相对于grep的查找,sed的编辑,awk在其对数据分析并生成报告时,显得尤为强大。简单来说awk就是把文件逐行的读入,以空格为默认分隔符将每行切片,切开的部分再进行各种分析处理。

AWK有3个不同的版本:awk;nawk;gawk,不作特别说明,通常指gawk,gawk是AWK的GNU版本。

AWK名称来自它的三个创始人Alfred Aho 、Peter Weinberger 和 Brian Kernighan 姓氏的首个字母。

AWK 拥有自己的语言: AWK 程序设计语言 , 三位创建者已将它正式定义为“样式扫描和处理语言”。它允许您创建简短的程序,这些程序读取输入文件、为数据排序、处理数据、对输入执行计算以及生成报表,还有无数其他的功能。

1.1、awk基本用法:

awk [options] 'program' var=value file…

awk [options] -f programfile var=value file…

awk [options] 'BEGIN{action;… }pattern{action;… }END{action;… }' file ...

awk 程序可由:BEGIN语句块、能够使用模式匹配的通用语句块、END语句块,共3部分组成。program 通常是被放在单引号中

选项:

-F “分隔符”指明输入时用到的字段分隔符

-v var=value 变量赋值

1.2、awk基本格式:

awk [options] 'program' file...

program: pattern{action statements;...}

pattern:部分觉得动作语句何时触发及触发事件(BEGIN,END)

action statements 对数据进行处理,放在{}内指明(print,printf)

1.3、分隔符,域和记录

awk在执行时,由分隔符分隔的字段标记$1,$2..$n称为域标识。$0为所有域,此时的$和shell变量$符含义不同

文件的每一行成为记录

省略action,则默认执行print $0的操作

1.4、调用awk的方式有三种:

4.1命令行方式

awk [-F field-separator] 'commands' input-file(s)

其中,command是真正awk命令,-F是域分隔符是可选的。input-file是待处理文件。在awk中,文件的每一行中,由域分隔符分开的每一项称为一个域通常在不指明-F域分隔符的情况下,默认的域分隔符是空格。

4.2shell脚本方式

将所有的awk命令插入一个文件,并使awk程序可执行,然后awk命令解释器作为脚本的首行。通过键入脚本名称来调用。相当于shell脚本首行的:#!/bin/sh。可以换成:#!/bin/awk

4.3将所有的awk命令插入一个单独文件,然后调用

awk -fawk-script-file input-file(s)

其中-f选择加载awk-script-file中的awk脚本,input-file(s)跟上面是一样意思。

1.5、print命令

print item1,item2...

各item间使用逗号分隔,而输出时则使用输出分隔符;

print后面的item如果省略,相当于print$0输出整行;输出空白可使用print"";

输出的各item可以是字符串或数值,当前记录的字段$n,变量或awk的表达式;数值会被转换为字符进行输出;

1.6、printf命令

printf format,item1,item2...

format格式符必须使用

不会自动换行,需要手动添加分隔符

format格式符需要分别为后面的每个item指定一个格式符

格式符都以%开头,后面跟一个字符

| 格式符 | 介绍 |

| %c | 显示字符的ASCII码 |

|

%i,%d |

显示十进制整数 |

| %e,%E | 以科学技术法显示数值 |

| %f | 显示浮点数 |

| %g.%G | 以科学计数法格式 或浮点数格式显示数值 |

| %s | 字符串 |

| %u | 无符号整数 |

| %% | 显示%自身 |

1 [root@N37012 ~]# awk 'BEGIN{print "%f\n", 3.1415926535897}' 2 %f 3 3.14159 4 [root@N37012 ~]# awk 'BEGIN{print "%G\n", 3.1415926535897}' 5 %G 6 3.14159 7 [root@N37012 ~]# awk 'BEGIN{print "%c\n", 3.1415926535897}' 8 %c 9 3.14159 10 [root@N37012 ~]# awk 'BEGIN{print "%s\n", 3.1415926535897}' 11 %s 12 3.14159 13 [root@N37012 ~]# awk 'BEGIN{print "%u\n", 3.1415926535897}' 14 %u 15 3.14159 16 [root@N37012 ~]#

1.7、修饰符;

#[.#]:第一个#显示宽度,例如%30s;第二个.#显示小数点后精度

-:左对齐

+:显示数值符号

1 [root@N37012 ~]# awk -F: '{printf "%-20s%i\n",$1,$3}' /etc/passwd 2 root 0 3 bin 1 4 daemon 2 5 adm 3 6 lp 4 7 sync 5 8 shutdown 6 9 halt 7 10 mail 8 11 operator 11 12 games 12 13 ftp 14 14 nobody 99 15 systemd-network 192 16 dbus 81 17 polkitd 999 18 libstoragemgmt 998 19 rpc 32 20 ntp 38 21 abrt 173 22 sshd 74 23 postfix 89 24 chrony 997 25 tcpdump 72 26 syslog 996 27 [root@N37012 ~]#

1 [root@N37012 ~]# awk 'BEGIN{printf "%G\n",3.1415926535897}' 2 3.14159 3 [root@N37012 ~]# awk 'BEGIN{printf "%10.4f\n",3.1415926535897}' 4 3.1416 5 [root@N37012 ~]# awk 'BEGIN{printf "%20.4f\n",3.1415926535897}' 6 3.1416 7 [root@N37012 ~]#

1.8、awk的变量

1.8.1内置变量

records:行相关

fields:字段相关

FS:input field seperator,字段分隔符,默认为空白字符

#awk -v FS=":" '{print $1,$3}' /etc/passwd

1 [root@N37012 ~]# awk -v FS=":" '{print $1,$3}' /etc/passwd 2 root 0 3 bin 1 4 daemon 2 5 adm 3 6 lp 4 7 sync 5 8 shutdown 6 9 halt 7 10 mail 8 11 operator 11 12 games 12 13 ftp 14 14 nobody 99 15 systemd-network 192 16 dbus 81 17 polkitd 999 18 libstoragemgmt 998 19 rpc 32 20 ntp 38 21 abrt 173 22 sshd 74 23 postfix 89 24 chrony 997 25 tcpdump 72 26 syslog 996 27 [root@N37012 ~]#

OFS:output fieldseparator,输出字符段分隔符

语句与语句之间分隔符定义,默认是空格

#awk 'BEGIN{FS=":"; OFS="="} {print $1,$3}' /etc/passwd

1 [root@N37012 ~]# awk 'BEGIN{FS=":"; OFS="="} {print $1,$3}' /etc/passwd 2 root=0 3 bin=1 4 daemon=2 5 adm=3 6 lp=4 7 sync=5 8 shutdown=6 9 halt=7 10 mail=8 11 operator=11 12 games=12 13 ftp=14 14 nobody=99 15 systemd-network=192 16 dbus=81 17 polkitd=999 18 libstoragemgmt=998 19 rpc=32 20 ntp=38 21 abrt=173 22 sshd=74 23 postfix=89 24 chrony=997 25 tcpdump=72 26 syslog=996 27 [root@N37012 ~]#

RS:input record seperator,输入记录的分隔符,默认为新行。

实例:以冒号为换行符,输出全文内容

# awk -v RS=":" '{print $0}' /etc/passwd

1 [root@N37012 ~]# awk -v RS=":" '{print $0}' /etc/passwd 2 root 3 x 4 0 5 0 6 root 7 /root 8 /bin/bash 9 ....... 10 ....... 11 [root@N37012 ~]#

ORS: Outpput Row Seperator, 输出时的行分隔符;

默认的行分隔符一般都是换行,我们可以自定义为#

将所有以:为分隔符的替换成以#的分隔符:

# awk 'BEGIN{ RS=":";ORS="#"} {print $0}' /etc/passwd

1 [root@N37012 ~]# awk 'BEGIN{ RS=":";ORS="#"} {print $0}' /etc/passwd 2 root#x#0#0#root#/root#/bin/bash 3 bin#x#1#1#bin#/bin#/sbin/nologin 4 daemon#x#2#2#daemon#/sbin#/sbin/nologin 5 adm#x#3#4#adm#/var/adm#/sbin/nologin 6 lp#x#4#7#lp#/var/spool/lpd#/sbin/nologin 7 sync#x#5#0#sync#/sbin#/bin/sync 8 shutdown#x#6#0#shutdown#/sbin#/sbin/shutdown 9 halt#x#7#0#halt#/sbin#/sbin/halt 10 mail#x#8#12#mail#/var/spool/mail#/sbin/nologin 11 operator#x#11#0#operator#/root#/sbin/nologin 12 games#x#12#100#games#/usr/games#/sbin/nologin 13 ftp#x#14#50#FTP User#/var/ftp#/sbin/nologin 14 nobody#x#99#99#Nobody#/#/sbin/nologin 15 systemd-network#x#192#192#systemd Network Management#/#/sbin/nologin 16 dbus#x#81#81#System message bus#/#/sbin/nologin 17 polkitd#x#999#998#User for polkitd#/#/sbin/nologin 18 libstoragemgmt#x#998#997#daemon account for libstoragemgmt#/var/run/lsm#/sbin/nologin 19 rpc#x#32#32#Rpcbind Daemon#/var/lib/rpcbind#/sbin/nologin 20 ntp#x#38#38##/etc/ntp#/sbin/nologin 21 abrt#x#173#173##/etc/abrt#/sbin/nologin 22 sshd#x#74#74#Privilege-separated SSH#/var/empty/sshd#/sbin/nologin 23 postfix#x#89#89##/var/spool/postfix#/sbin/nologin 24 chrony#x#997#995##/var/lib/chrony#/sbin/nologin 25 tcpdump#x#72#72##/#/sbin/nologin 26 syslog#x#996#994##/home/syslog#/bin/false 27 #[root@N37012 ~]#

1.9、操作符

| 算数操作符 | + - * / ^ % -n:负值。+n:转换为数值 |

| 字符串操作符 | 字符串连接 |

| 赋值操作符 | = += -+ *= /= %= ^=

++-- |

| 比较操作符 | < <= > >= == != |

| 模式匹配符 | ~ !~ |

| 罗技操作符 | && || |

| 条件表达式 | selector?if-true-expression;if-false-expression |

例如:判断UID是否大于等于500,如果为真就显示为普通用户,如果为假就显示为系统或管理用户;

1 [root@N37012 ~]# awk -F: '{3>=500? usertype="common user" :usertype="sysuser or admin"; print $1,"is",usertype}' /etc/passwd 2 root is sysuser or admin 3 bin is sysuser or admin 4 daemon is sysuser or admin 5 adm is sysuser or admin 6 lp is sysuser or admin 7 sync is sysuser or admin 8 shutdown is sysuser or admin 9 halt is sysuser or admin 10 mail is sysuser or admin 11 operator is sysuser or admin 12 games is sysuser or admin 13 ftp is sysuser or admin 14 nobody is sysuser or admin 15 systemd-network is sysuser or admin 16 dbus is sysuser or admin 17 polkitd is sysuser or admin 18 libstoragemgmt is sysuser or admin 19 rpc is sysuser or admin 20 ntp is sysuser or admin 21 abrt is sysuser or admin 22 sshd is sysuser or admin 23 postfix is sysuser or admin 24 chrony is sysuser or admin 25 tcpdump is sysuser or admin 26 syslog is sysuser or admin 27 [root@N37012 ~]#

2、显示用户id为奇数的用户

[root@N37012 ~]# awk -F: '{if ($3%2==0) next;print $1,$3}' /etc/passwd bin 1 adm 3 sync 5 halt 7 operator 11 nobody 99 dbus 81 polkitd 999 abrt 173 postfix 89 chrony 997 [root@N37012 ~]#

3、统计web服务访问日志中的ip访问量

统计IP访问量

1 [root@N37012 httpd]# awk '{print $1}' access_log|wc -l 2 6 3 [root@N37012 httpd]#

独立IP访问数量

1 [root@N37012 httpd]# awk '{print $1}' access_log | sort -n | uniq | wc -l 2 3 3 [root@N37012 httpd]#

查看访问最频繁的前30个IP

[root@N37012 httpd]# awk '{print $1}' access_log | sort -n |uniq -c | sort -rn | head -n 30 4 101.244.184.247 1 80.82.70.187 1 60.191.38.78 [root@N37012 httpd]#

查看当前TCP连接数

[root@N37012 httpd]# netstat -tan | grep "ESTABLISHED" | grep ":80" | wc -l 2 [root@N37012 httpd]#

4、简述加密类型以及数据加密解密过程

基本概念:

加密:限制对网络上传输数据的访问权的技术。原始数据(也称为明文,plaintext)被加密设备(硬件或软件)和密钥加密而产生的经过编码的数据称为密文(ciphertext)。将密文还原为原始明文的过程称为解密,它是加密的反向处理,但解密者必须利用相同类型的加密设备和密钥对密文进行解密。

解密:加密的逆过程,使用密钥配合加密算法,转换成明文内容。

安全防护的目标:

保密性:即隐私性

完整性:指数据在传输过程中要保证能够完整,还能保证传输后能够还原回原来的数据;

可用性:指还原后的数据还能用

常见的安全性攻击:

威胁保密性的攻击:窃听,通信量统计;

威胁完整性的攻击:更改,伪装,重放,否认;

威胁可用性的攻击:拒绝服务

防范攻击的安全机制

加密和解密;数字证书;访问控制;数据完整性验证;认证交换;流量填充;路由控制等方式

实现安全机制的安全服务:

认证服务

访问控制服务

数据保密性服务

数据完整性服务

不可否认性服务

常见的加密算法

数据加密是确保计算机网络安全的一种重要机制,是实现分布式系统和网络环境下数据安全的重要手段之一。

数据加密可在网络OSI七层协议(OSI是Open System Interconnect的缩写,意为开放式系统互联。国际标准组织(国际标准化组织)制定了OSI模型。这个模型把网络通信的工作分为7层,分别是物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。)的多层上实现、所以从加密技术应用的逻辑位置看,有三种方式:

①链路加密:通常把网络层以下的加密叫链路加密,主要用于保护通信节点间传输的数据,加解密由置于线路上的密码设备实现。根据传递的数据的同步方式又可分为同步通信加密和异步通信加密两种,同步通信加密又包含字节同步通信加密和位同步通信加密。

②节点加密:是对链路加密的改进。在协议传输层上进行加密,主要是对源节点和目标节点之间传输数据进行加密保护,与链路加密类似.只是加密算法要结合在依附于节点的加密模件中,克服了链路加密在节点处易遭非法存取的缺点。

③端对端加密:网络层以上的加密称为端对端加密。是面向网络层主体。对应用层的数据信息进行加密,易于用软件实现,且成本低,但密钥管理问题困难,主要适合大型网络系统中信息在多个发方和收方之间传输的情况。

常见的加密算法和协议

a、对称加密:加密解密使用同一个密钥:加密算法和解密算法可能不同:

对称加密算法是应用较早的加密算法又称为共享密钥加密算法。在对称加密算法中,使用的密钥只有一个,发送和接收双方都使用这个密钥对数据进行加密和解密。这就要求加密和解密方事先都必须知道加密的密钥。

数据加密过程:在对称加密算法中,数据发送方将明文 (原始数据)和加密密钥一起经过特殊加密处理,生成复杂的加密密文进行发送。

数据解密过程:数据接收方收到密文后,若想读取原数据,则需要使用加密使用的密钥及相同算法的逆算法对加密的密文进行解密,才能使其恢复成可读明文。

b、非对称加密:非对称加密算法,又称为公开密钥加密算法。它需要两个密钥,一个称为公开密钥 (public key),即公钥,另一个称为私有密钥 (private key),即私钥

因为加密和解密使用的是两个不同的密钥,所以这种算法称为非对称加密算法

如果使用 公钥 对数据 进行加密,只有用对应的 私钥 才能 进行解密。

如果使用 私钥 对数据 进行加密,只有用对应的 公钥 才能 进行解密。

c、公钥加密:密钥分为公钥与私钥,成对出现

公钥加密,也叫非对称(密钥)加密(public key encryption),属于通信科技下的网络安全二级学科,指的是由对应的一对唯一性密钥(即公开密钥和私有密钥)组成的加密方法。它解决了密钥的发布和管理问题,是目前商业密码的核心。在公钥加密体制中,没有公开的是私钥,公开的是公钥;

常见算法

RSA、ElGamal、背包算法、Rabin(Rabin的加密法可以说是RSA方法的特例)、Diffie-Hellman (D-H) 密钥交换协议中的公钥加密算法、Elliptic Curve Cryptography(ECC,椭圆曲线加密算法)。使用最广泛的是RSA算法(由发明者Rivest、Shmir和Adleman姓氏首字母缩写而来)是著名的公开金钥加密算法,ElGamal是另一种常用的非对称加密算法。

d、单向加密:即提出数据指纹(特征码);只能加密,不能解密

单向加密又称为不可逆加密算法,在加密过程中不使用密钥,明文由系统加密处理成密文,密文无法解密。一般适合于验证,在验证过程中,重新输入明文,并经过同样的加密算法处理,得到相同的密文并被系统重新认证。广泛使用于口令加密。

该算法有如下特点:

1.对同一消息反复执行加密得到相同的密文。

2.加密算法生成的密文不可预见,根明文没任何关系。

3.明文的任何微小的变化都会对密文产生很大影响。

4.不可逆,即不能通过密文获取明文。

比较流行的加密算法:MD5和SHA。

5、搭建私有CA并实现证书颁发

大致步骤

一、创建所需要的文件

所有的有关设置都在/etc/pki/tls/opensll.cnf内有相应设置和描述

1、生成的证书索引的数据库文件(CA端)

touch /etc/pki/CA/index.txt

1 [root@N37012 CA]# touch /etc/pki/CA/index.txt 2 [root@N37012 CA]# ls 3 certs crl index.txt newcerts private 4 [root@N37012 CA]#

2、下一个生成证书的索引编码(CA端)

echo 01 > /etc/pki/CA/serial

1 [root@N37012 CA]# echo 01 > /etc/pki/CA/serial 2 [root@N37012 CA]# ls 3 certs crl index.txt newcerts private serial 4 [root@N37012 CA]#

二、CA自签证书(CA端)

1、生成私钥(CA端)

(umask 066 ; openssl genrsa -out private/cakey.pem -des3 1024)

1 [root@N37012 CA]# (umask 066 ; openssl genrsa -out private/cakey.pem -des3 1024) 2 Generating RSA private key, 1024 bit long modulus 3 ......++++++ 4 ..........++++++ 5 e is 65537 (0x10001) 6 Enter pass phrase for private/cakey.pem: 7 Verifying - Enter pass phrase for private/cakey.pem: 8 [root@N37012 CA]#

2、生成自签名证书(CA端)

openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 3000

1 [root@N37012 CA]# openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 3000 2 Enter pass phrase for private/cakey.pem: 3 You are about to be asked to enter information that will be incorporated 4 into your certificate request. 5 What you are about to enter is what is called a Distinguished Name or a DN. 6 There are quite a few fields but you can leave some blank 7 For some fields there will be a default value, 8 If you enter '.', the field will be left blank. 9 ----- 10 Country Name (2 letter code) [XX]:CN 11 State or Province Name (full name) []:Shanghai 12 Locality Name (eg, city) [Default City]:Shanghai 13 Organization Name (eg, company) [Default Company Ltd]:公司 14 Organizational Unit Name (eg, section) []:运维 15 Common Name (eg, your name or your server's hostname) []:N37012 16 Email Address []:. 17 [root@N37012 CA]#

解释:

-new:生成新证书签署请求

-x509:专用于CA生成自签证书

-key:生成请求时用到的私钥文件

-days n:证书的有效期限

-out /PATH/TO/SOMECERTIFILE:证书的保存路径

三、颁发证书

1、在需要使用证书的主机生成证书请求(服务器端)

生成私钥(服务器端)

(umask 066 ; openssl genrsa -out /etc/pki/CA/private/test.key -des3 1024)

1 [root@N37012_2 CA]# (umask 066 ; openssl genrsa -out /etc/pki/CA/private/test.key -des3 1024) 2 Generating RSA private key, 1024 bit long modulus 3 ...........++++++ 4 ...++++++ 5 e is 65537 (0x10001) 6 Enter pass phrase for /etc/pki/CA/private/test.key: 7 Verifying - Enter pass phrase for /etc/pki/CA/private/test.key: 8 [root@N37012_2 CA]# cd /etc/pki/CA/ 9 [root@N37012_2 CA]# ls 10 certs crl newcerts private 11 [root@N37012_2 CA]# ls private/ 12 cakey.pem test.key 13 [root@N37012_2 CA]#

2、利用私钥生成请求文件(服务器端)

openssl req -new -key private/test.key -out test.csr -days 365

1 [root@N37012_2 CA]# openssl req -new -key private/test.key -out test.csr -days 365 2 Enter pass phrase for private/test.key: 3 You are about to be asked to enter information that will be incorporated 4 into your certificate request. 5 What you are about to enter is what is called a Distinguished Name or a DN. 6 There are quite a few fields but you can leave some blank 7 For some fields there will be a default value, 8 If you enter '.', the field will be left blank. 9 ----- 10 Country Name (2 letter code) [CN]:CN 11 State or Province Name (full name) []:Shanghai 12 Locality Name (eg, city) [Shanghai]:Shanghai 13 Organization Name (eg, company) [Shanghai]:公司 14 Organizational Unit Name (eg, section) []:运维 15 Common Name (eg, your name or your server's hostname) []:N37012 16 Email Address []: 17 18 Please enter the following 'extra' attributes 19 to be sent with your certificate request 20 A challenge password []: 21 An optional company name []: 22 [root@N37012_2 CA]#

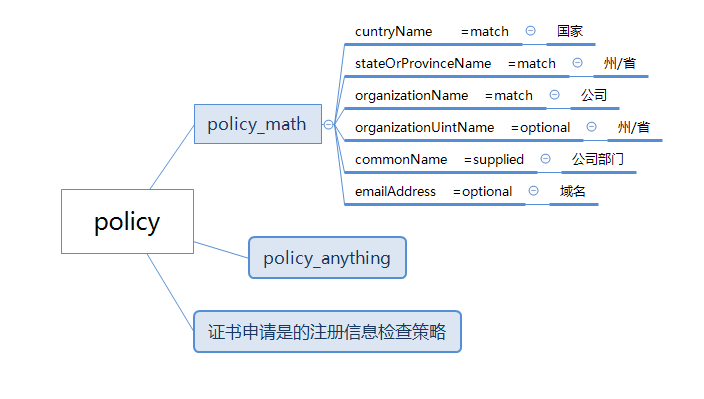

policy策略是 policy_math时 ;match项必须相同

3、将证书请求文件传输给CA(服务器端)

scp test.csr 192.168.2.164:/etc/pki/CA/

1 [root@N37012_2 CA]# scp test.csr 192.168.2.164:/etc/pki/CA/ 2 root@192.168.2.164's password: 3 test.csr 100% 725 536.4KB/s 00:00 4 [root@N37012_2 CA]#

4、CA签署证书,并将证书颁发给请求者(CA端)

openssl ca -in test.csr -out certs/test.crt //颁发证书

1 [root@N37012 CA]# openssl ca -in test.csr -out certs/test.crt 2 Using configuration from /etc/pki/tls/openssl.cnf 3 Enter pass phrase for /etc/pki/CA/private/cakey.pem: 4 Check that the request matches the signature 5 Signature ok 6 Certificate Details: 7 Serial Number: 1 (0x1) 8 Validity 9 Not Before: May 19 13:59:06 2019 GMT 10 Not After : May 18 13:59:06 2020 GMT 11 Subject: 12 countryName = CN 13 stateOrProvinceName = Shanghai 14 organizationName = \E5\85\AC\E5\8F\B8 15 organizationalUnitName = \E5\9B\A0\E4\B8\BA 16 commonName = N37012 17 X509v3 extensions: 18 X509v3 Basic Constraints: 19 CA:FALSE 20 Netscape Comment: 21 OpenSSL Generated Certificate 22 X509v3 Subject Key Identifier: 23 46:8F:ED:F2:11:07:82:0D:8D:FA:65:12:66:33:F7:B0:DE:A6:3B:6D 24 X509v3 Authority Key Identifier: 25 keyid:C9:44:25:0F:5C:3E:7F:F8:C0:51:E5:BB:51:FD:CE:D4:31:F5:5F:F8 26 27 Certificate is to be certified until May 18 13:59:06 2020 GMT (365 days) 28 Sign the certificate? [y/n]:y 29 30 31 1 out of 1 certificate requests certified, commit? [y/n]y 32 Write out database with 1 new entries 33 Data Base Updated 34 [root@N37012 CA]#

scp certs/test.crt 172.17.1.116:/etc/pki/tls/certs/ //颁发的证书发送给申请者

1 [root@N37012 CA]# scp certs/test.crt 192.168.2.192:/etc/pki/tls/certs/ 2 The authenticity of host '192.168.2.192 (192.168.2.192)' can't be established. 3 ECDSA key fingerprint is SHA256:UE6mUaAr2j5wvZrS5D0CQjTBcVo7wTjp5CL2riX+7jE. 4 ECDSA key fingerprint is MD5:ff:27:de:5e:ca:41:a4:35:be:9e:75:60:50:fd:44:08. 5 Are you sure you want to continue connecting (yes/no)? yes 6 Warning: Permanently added '192.168.2.192' (ECDSA) to the list of known hosts. 7 8 root@192.168.2.192's password: 9 test.crt 100% 3264 4.7MB/s 00:00 10 [root@N37012 CA]#

5、查看证书中的信息:

openssl x509 -in /etc/pki/tls/certs/test.crt -noout -subject -issuer -dates

#查看证书命令格式

openssl x509 -in /PATH/FROM/CERT_FILE -noout -text|issuer|subject|serial|dates

查看指定编号的证书状态

openssl ca -status SERIAL