6.24系统安全与应用(2)——安全机制、安全控制、弱口令检测JR、网络扫描NMAP和控制台命令Netstat,终于结束!

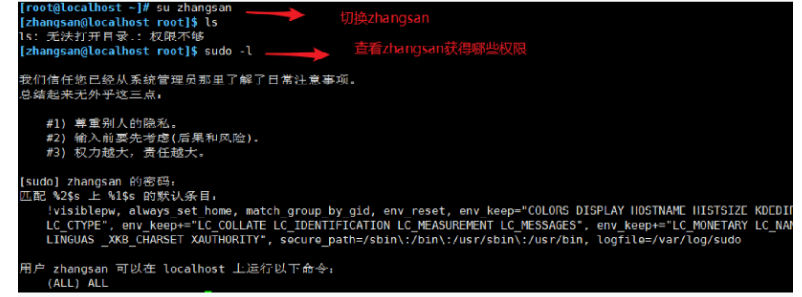

一、使用sudo机制提升权限

1、su命令的缺点

- 默认情况下,任何用户都允许使用su命令,有机会反复尝试其他用户(如root)的登录密码,带来安全风险

2、sudo的用途和用法

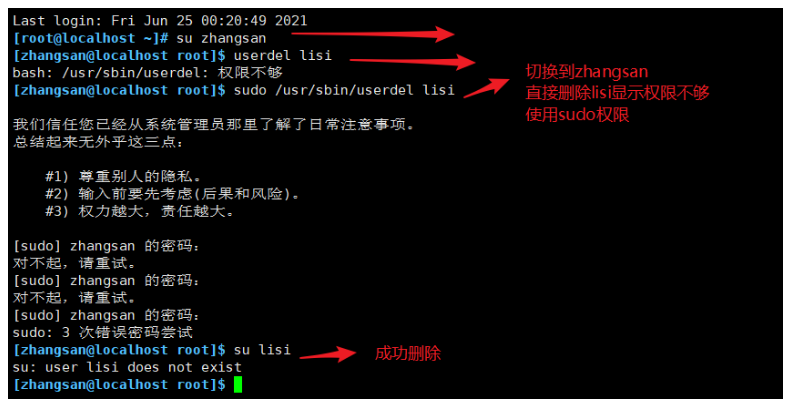

- 用途:以其他用户身份(如root)执行授权的命令

- 用法:sudo 授权命令

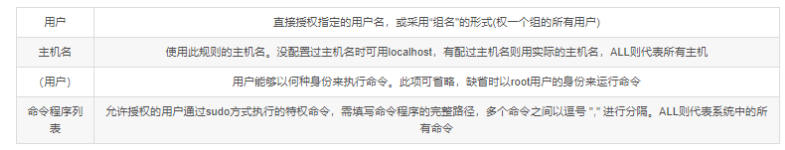

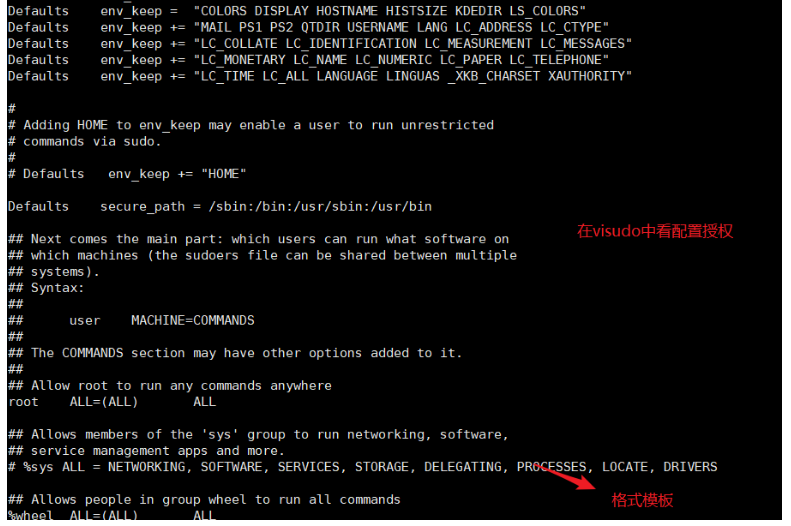

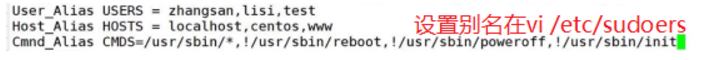

3、配置sudo授权

- visudo或vi /etc/sudoers(此文件默认权限为440)

记录格式:

- 用户 主机名=命令程序列表

- 用户 主机名=(用户) 命令程序列表

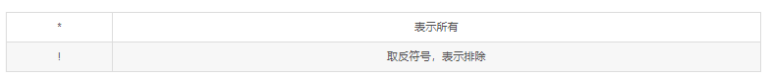

- 记录格式可使用通配符

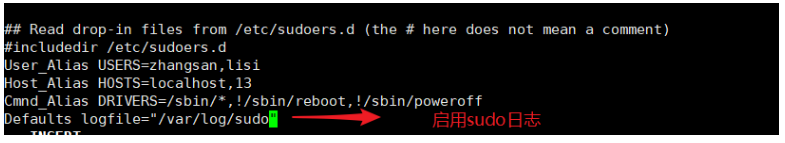

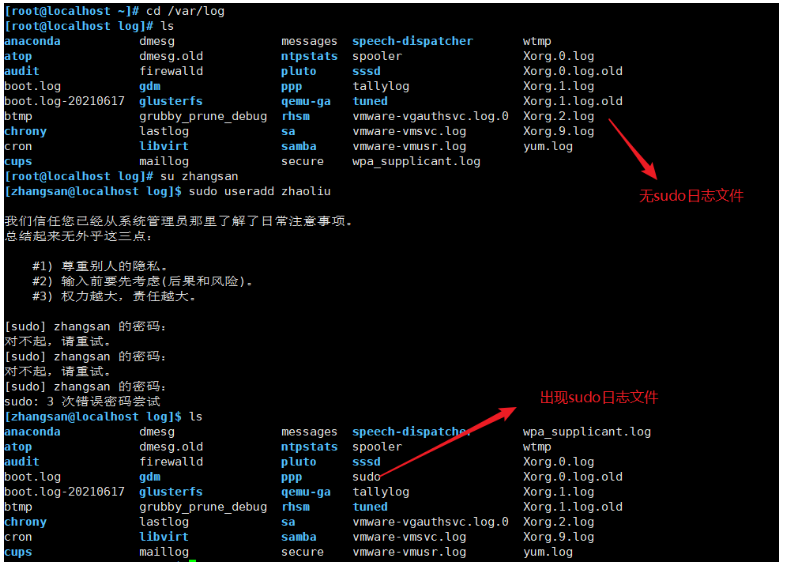

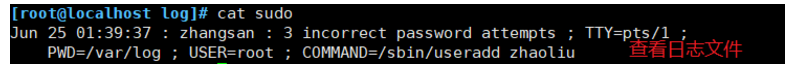

4、查看sudo操作记录

- 需启用 Defaults logfile 配置

- 默认日志文件:/var/log/sudo

5.举例

例子2

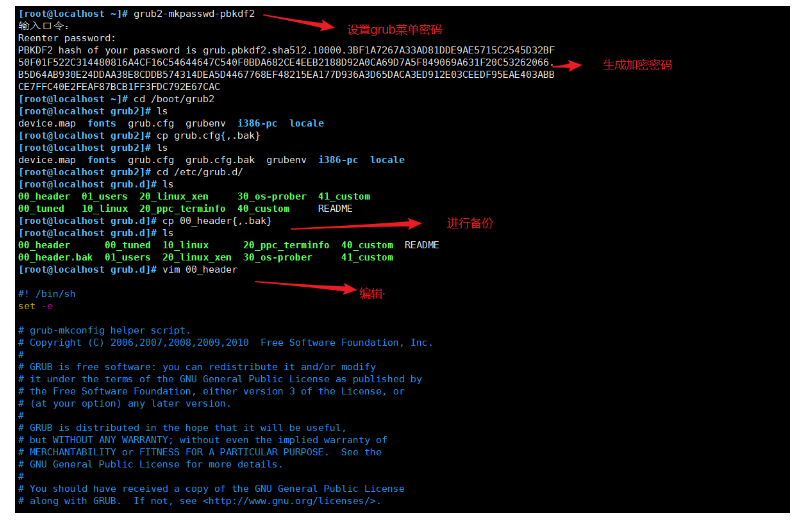

二、开关机安全机制

1、调整BIOS引导设置

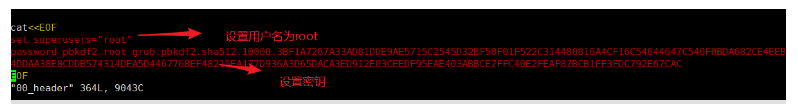

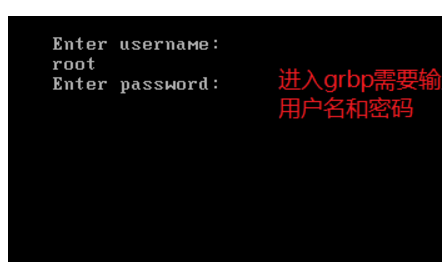

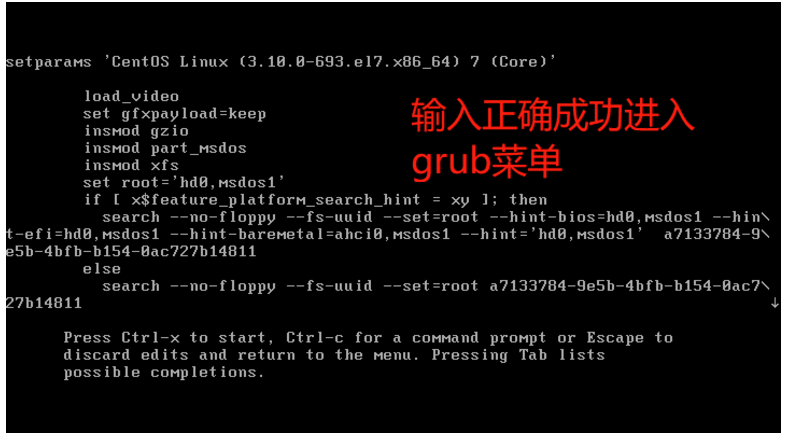

2、GRUB限制

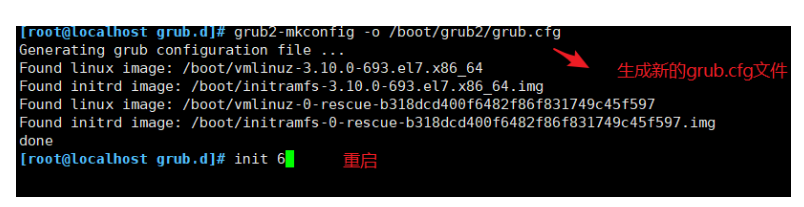

- 使用 grub2-mkpasswd-pbkdf2 密钥

- 修改 /etc/grub.d/00_header 件中,添加密码记录

- 生成新的 grub.cfg 配置文件

三、终端登录安全控制

1.限制root只在安全终端登录

四、系统弱口令检测

1、Joth the Ripper ,简称JR

- 一款密码分析工具,支持字典式的暴力破解

- 通过对 shadow 文件的口令分析,可以检测密码强度

- 官网网站:http://www.openwall.com/john/

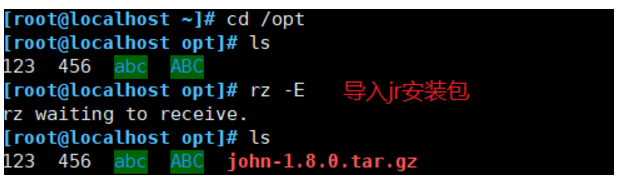

2、安装JR工具

3、检测弱口令账号

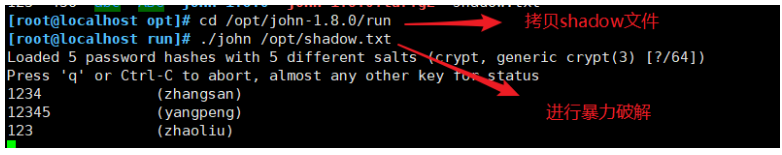

获得Linux/Unix服务器的shadow文件

执行john程序,将shadow文件作为参数

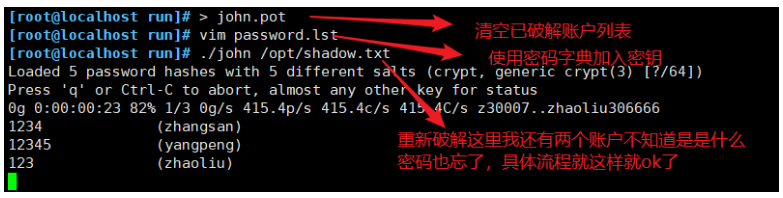

4、密码文件的暴力破解

5、步骤

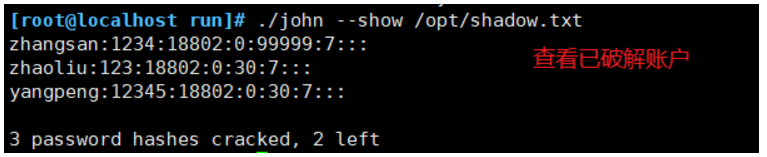

⑤、查看已破解出的账户列表

⑥、使用密码字典文件写入密码,重新破解

五、网络扫描:NMAP

1、NMAP

- NMAP是一个强大的端口扫描类安全评测工具,支持ping扫描、多端口检测等多种技术

- 安装NMAP:rpm -qa | grep nmap

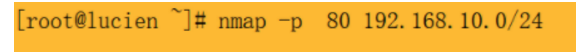

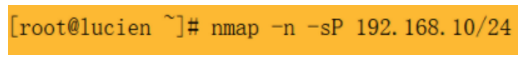

2、nmap常用的选项和扫描类型

3、示例:

②、检测192.168.10.0/24网段有哪些主机提供http服务

③、检测192.168.10.0/24网段有哪些存活主机

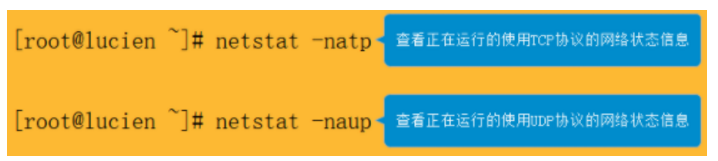

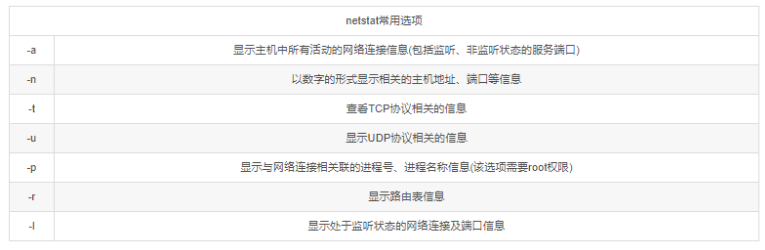

六、控制台命令:netstat

总结

1.开关机安全控制(主要是为了限制更改GRUB引导参数)

2.终端登录安全控制

限制root只在安全终端登录/etc/securetty

禁止普通用户登录

• 建立/etc/nologin文件

• 删除nologin文件或重启后即恢复正常

3.系统弱口令检测

使用密码字典(包含各种密码组合的列表文件)来进行暴力破解

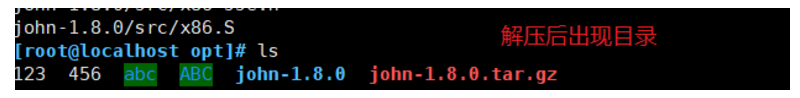

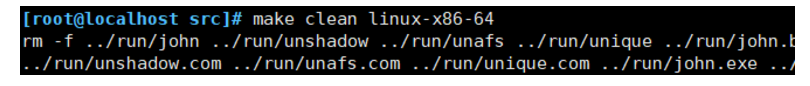

make clean 系统类型,主程序文件为john

tar zxvf john-1.8.0.tar.gz

#解压JR工具包

yum install -y gcc gcc-c++ make

#安装软件编译工具

cd /opt/john-1.8.0/src

#切换到src子目录

make clean linux-x86-64

#进行编译安装

cp /etc/shadow /opt/shadow.txt

#准备待破解的密码文件

cd /opt/john-1.8.0/ run

./john /opt/shadow.txt

#执行暴力破解

./john --show /opt/ shadow.txt

#查看E破解出的账户列表

四.网络端口扫描

nmap常用选项:-p、-n、-sS、-sT、-sF、-sU、-sP、-P0

netstat -natp

查看正在运行的使用TCP协议的网络状态信息

netstat -naup

查看正在运行的使用UDP协议的网络状态信息

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具

· AI 智能体引爆开源社区「GitHub 热点速览」