域内信息收集 powershell收集域内信息

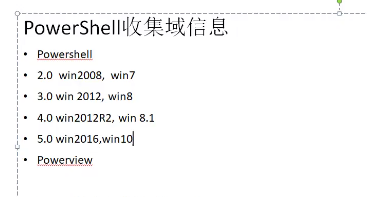

POwershell收集域内信息

Powershell(你可以看做CMD的升级版 但是和cmd完全不一样)

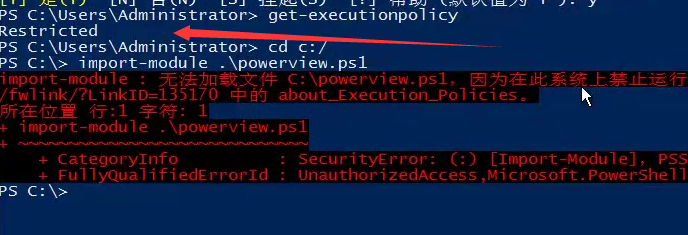

原来的powershe是不能执行任何脚本的

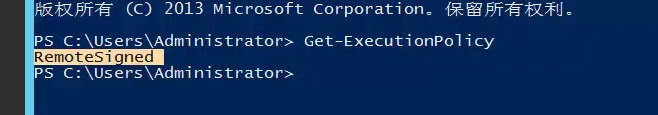

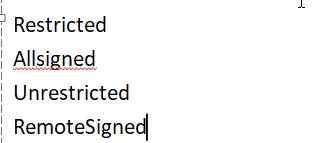

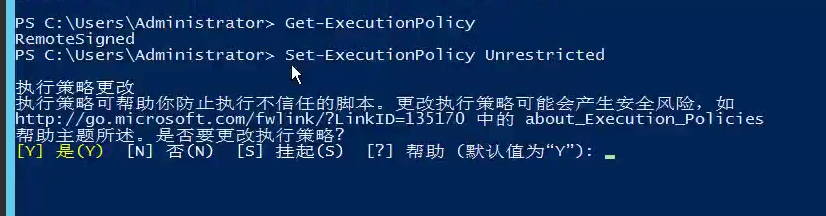

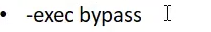

更改执行策略

这个是一个绕过的脚本

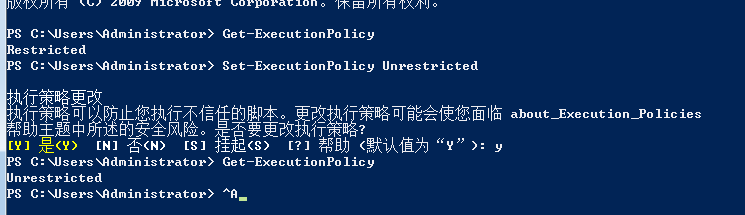

接下来我们了解一下 Powerview脚本

https://github.com/PowerShellMafia/PowerSploit

接下来是一些命令的演示

先让Powershell可以执行ps脚本

PS C:\Users\Administrator> Get-ExecutionPolicy Restricted PS C:\Users\Administrator> Set-ExecutionPolicy Unrestricted 执行策略更改 执行策略可以防止您执行不信任的脚本。更改执行策略可能会使您面临 about_Execution_Policies 帮助主题中所述的安全风险。是否要更改执行策略? [Y] 是(Y) [N] 否(N) [S] 挂起(S) [?] 帮助 (默认值为“Y”): y PS C:\Users\Administrator> Get-ExecutionPolicy Unrestricted PS C:\Users\Administrator> ^A

PS C:\> import-module .\powerview.ps1

PS C:\> Get-NetDomain 获取当前的域名称

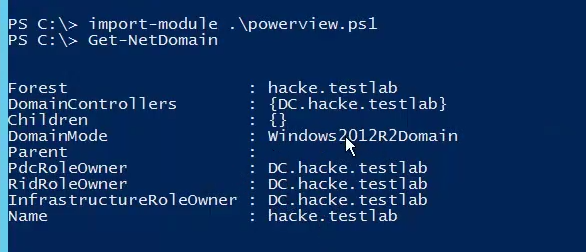

Get-Netuser 返回所有域内成员的详细信息

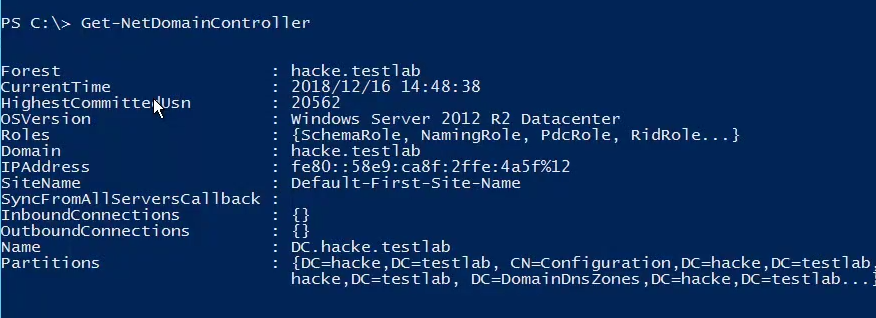

Get-NetDomainController 获取所有的域内的控制器信息

Get-NetComputer 获取所有域内机器的名称

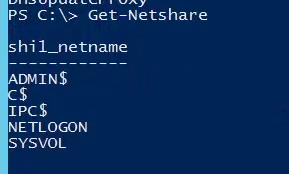

Get-Netshare 获取域内的所有的网络共享

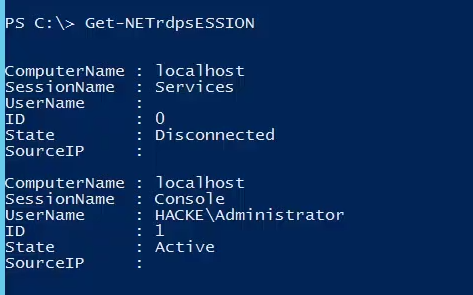

Get-NetRDPSESSION 获取指定服务的远程连接信息

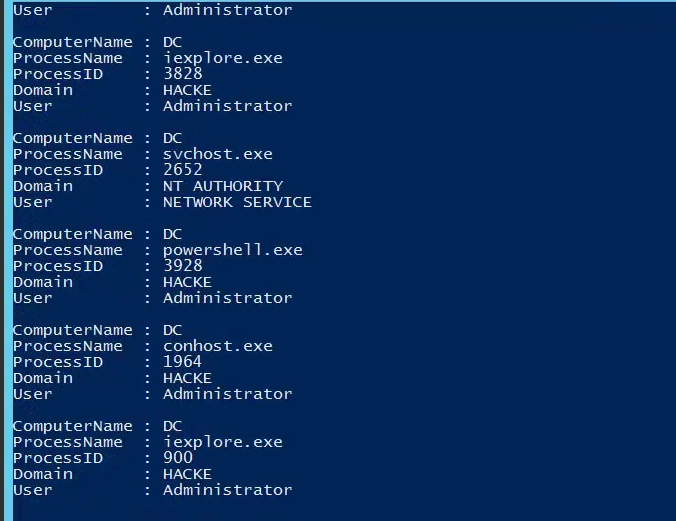

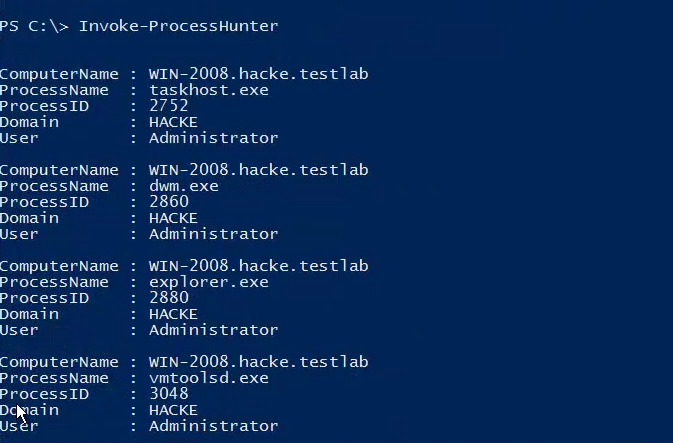

Get-NetProcess 获取进程的详细信息

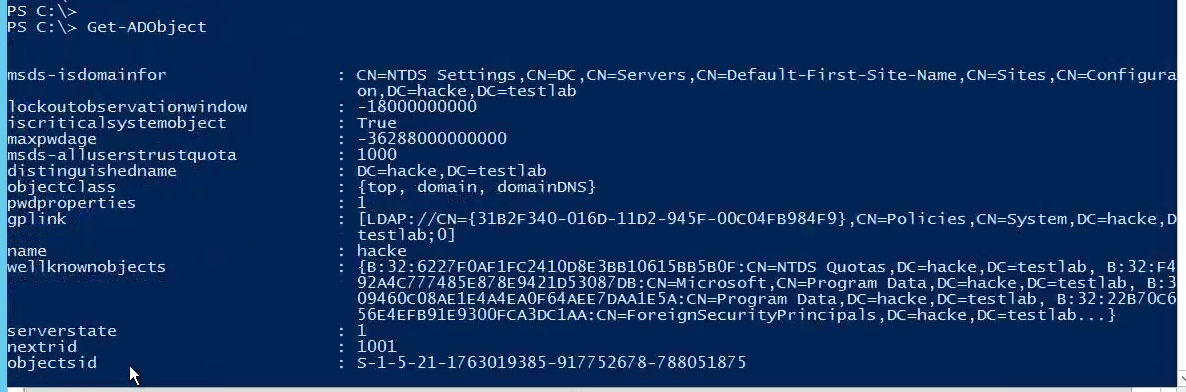

Get-ADOPJECT 获取活动目录的信息

这个命令是用户是否登陆计算机且判断用户是否有管理员权限

优点 快 安全

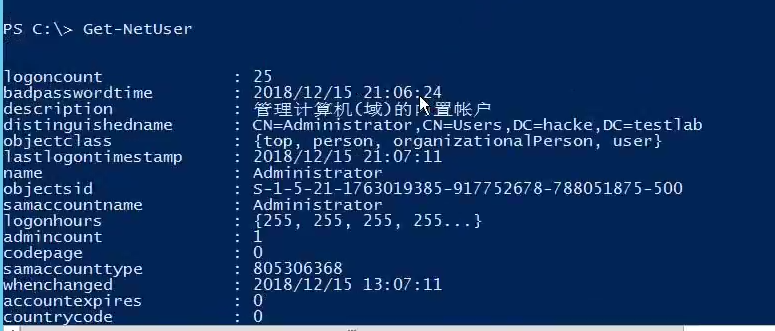

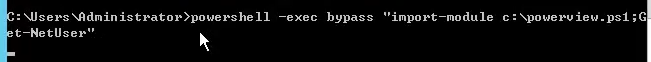

但是如果我们只有cmd命令下怎么办???

powershell -exec bypass "import-module c:\powershell.ps1;Get-NetUser"

在这个模式下脚本是不能运行的

所有要用到bypass

域内敏感信息的收集

浙公网安备 33010602011771号

浙公网安备 33010602011771号