弱点扫描--概念性的

漏洞扫描

发现漏洞

•基于端口服务扫描结果版本信息(速度慢)

•搜索已公开的漏洞数据库(数量大)

•使用弱点扫描器实现漏洞管理

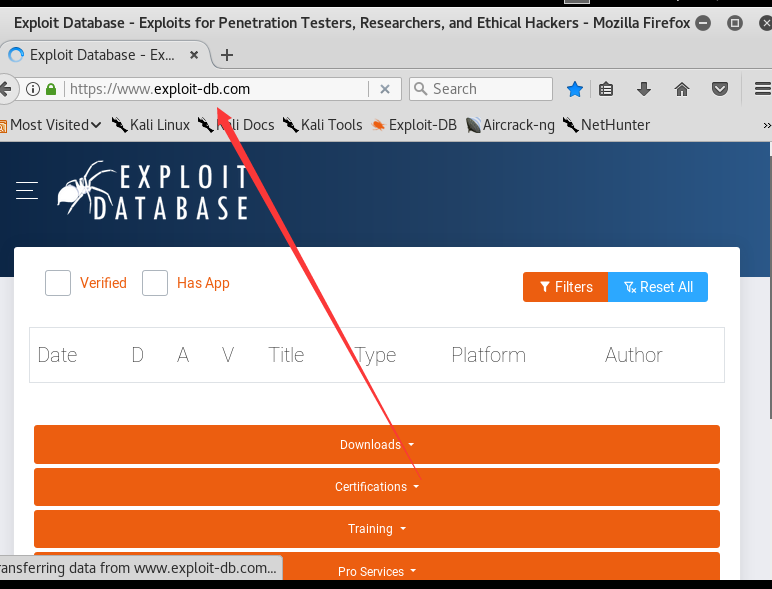

扫描到漏洞可以到exploit-db进行漏洞的利用

里面有攻击代码可以直接利用

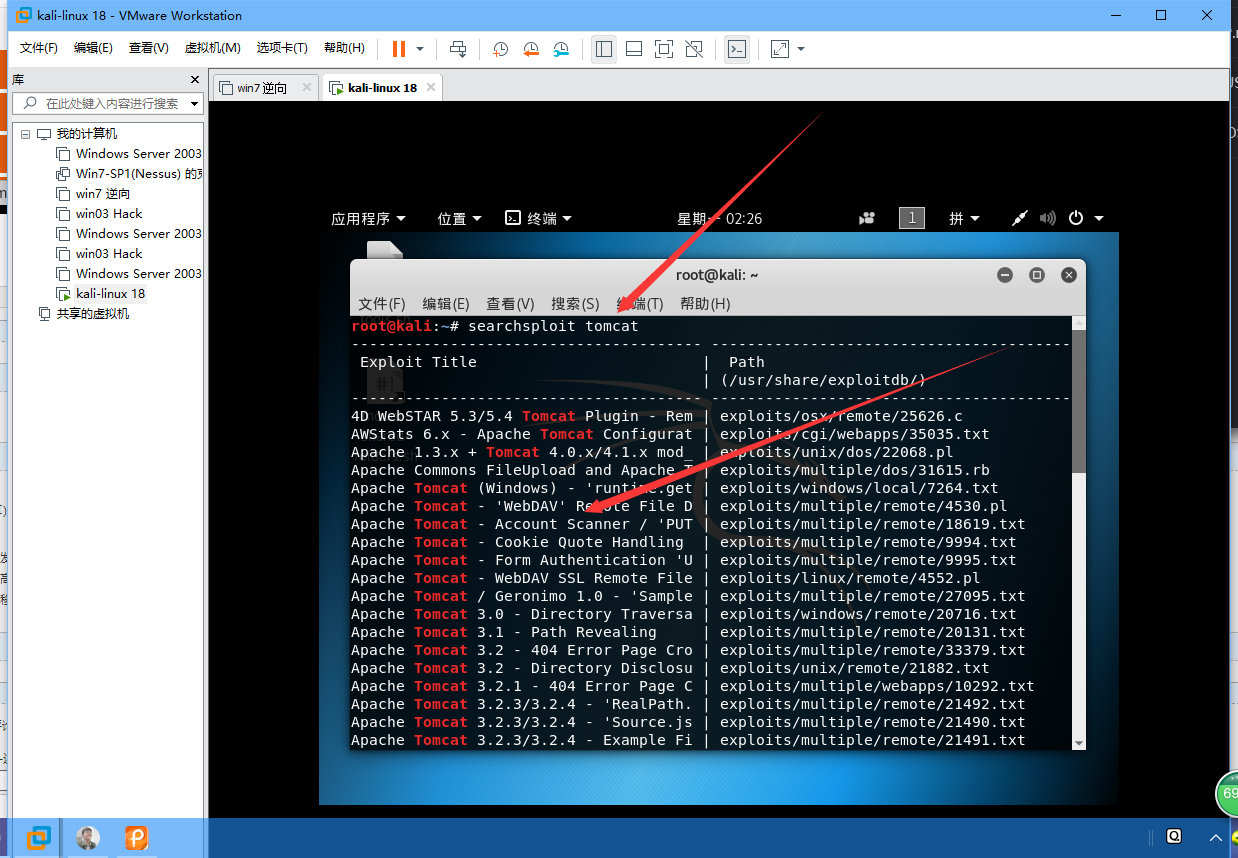

你也可以直接在kali里面 用 searchsploit xxx(xxx是你想要找的漏洞类型)

里面的路径找到脚本可以直接进行利用 当然可能会稍微做一些修改

当然kali里面还有一个sandi (只有kali<2.0版本有)也可以搜索而且功能更全面 因为楼主这里的卡里没有这个工具所以无图片演示

对于web渗透者来说以上是单个漏洞

对于企业来说 如果你一个企业扫描100台 找到漏洞应该先从高危下手然后进行逐步修复 (调最高威胁去解决)

大体如下

信息收集:

• 扫描发现网络IP、OS、服务、配置、漏洞

• 能力需求:定义扫描方式内容和目标

• 信息管理

• 格式化信息,并进行筛选、分组、定义优先级

• 能力需求:资产分组、指定所有者、向所有者报告漏洞

• 信息输出

• 向不同层级的人群展示足够的信息量

• 能力需求:生成报告、导出数据

弱点扫描有那些类型?

主动 有身份验证 无身份验证(有目标系统的登录权限 登进去扫描 尤其是你想黑一个系统 所以这种情况不用于渗透测试一般)

被动

基于Agent的扫描 在每台机器上面都 工作在你的目标系统里面 对你的目标系统进行探测 准确率高 但是受网络设备的限制 比如说思科的交换机不可能让你安装这个东西的。

漏洞的基本概念

CVSS(Common Vulunerability Scoring System)

•通用漏洞评分系统——工业标准

•描述安全漏洞严重程度的统一评分方案

•V 3版本——2015年6月10日

•Basic Metric:基础的恒定不变的弱点权重

•Temporal Metric:依赖时间因素的弱点权重

•Enviromental Metric:利用弱点的环境要求和实施难度的权重

CVSS的分值是工业标准,但是威胁级别不是(做漏洞管理必须要遵守的一个东西)

还有一个是美国国国家漏洞库(NVD)

国际组织组织的CVE MITRE菲盈利机构

所有的扫描器都遵守CVE的编号 (使用最广)

很多厂商维护自己的Vulnerability Reference

• MS 漏洞(微软的)

• MSKB 漏洞补丁

• 其他Vulnerability Reference

•CERTTA08-297A

•BID 31874

•IAVM2008-A-0081

•OVALOVAL6093

OVAL(Open Vulnerability and Assessment Language)(技术性的描述)(微软出一个漏洞,会公布OVAL 你就可以马上拿去利用 )

•描述漏洞检测方法的机器可识别语言

•详细的描述漏洞检测的技术细节,可导入自动化检测工具中实施漏洞检测工作

•OVAL使用XML语言描述,包含了严密的语法逻辑

• CCE()

•描述软件配置缺陷的一种标准化格式

•在信息安全风险评估中,配置缺陷的检测是一项重要内容,使用CCE可以让配置缺陷以标准的方式 展现出来,便于配置缺陷评估的可量化操作。

• CPE(Common Product Enumeration)

• 信息技术产品、系统、软件包的结构化命名规范,分类命名

• CWE(Common Weakness Enumeration)(对弱点进行一个大的分类)

• 常见漏洞类型的字典,描述不同类型漏洞的特征(访问控制、信息泄露、拒绝服务)

Security Content Automation Protocol (SCAP)

•SCAP 是一个集合了多种安全标准框架

•六个元素:CVE、OVAL、CCE、CPE、 CVSS、XCCDF

•目的是以标准的方法展示和操作安全数据

•由NIST负责维护

• SCAP主要解决三个问题

•实现高层政策法规等到底层实施的落地(如FISMA,ISO27000系列)

•将信息安全所涉及的各个要素标准化(如统一漏洞的命名及严重性度量)

•将复杂的系统配置核查工作自动化

• SCAP是当前美国比较成熟的一套信息安全评估标准体系,其标准化、自动化的思想对信息安 全行业产生了深远的影响。

NVD(National Vulnerability Database)

•美国政府的漏洞管理标准数据

•完全基于SCAP框架

•实现自动化漏洞管理、安全测量、合规要求

•包含以下库

•安全检查列表

•软件安全漏洞

•配置错误

•产品名称

•影响度量

https://nvd.nist.gov/ (这里面有大量的信息大量的数据)