Django之认证系统

Django之认证系统

cookie和session

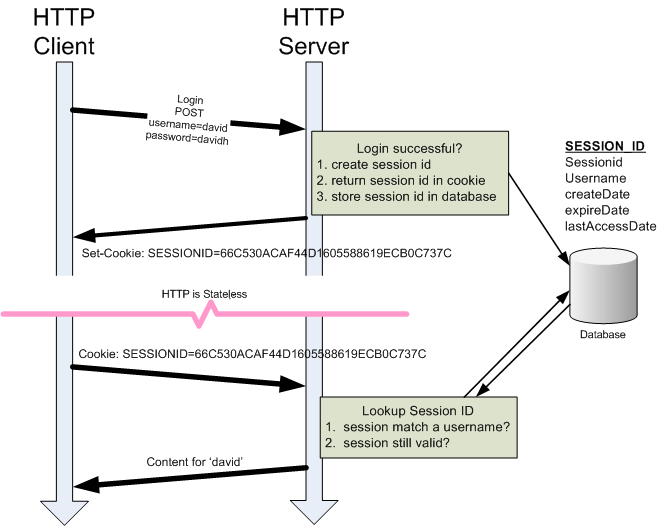

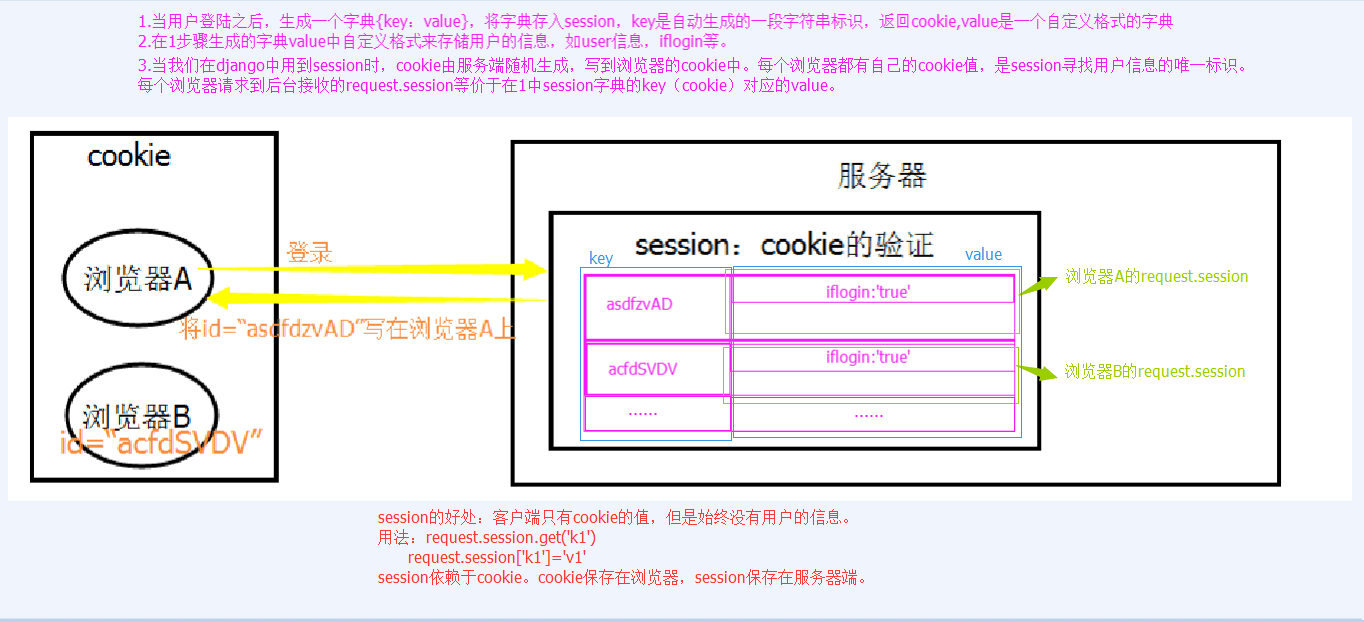

1 2 3 4 5 6 7 8 9 10 11 12 13 | 1、cookie不属于http协议范围,由于http协议无法保持状态,但实际情况,我们却又需要“保持状态”,因此cookie就是在这样一个场景下诞生。cookie的工作原理是:由服务器产生内容,浏览器收到请求后保存在本地;当浏览器再次访问时,浏览器会自动带上cookie,这样服务器就能通过cookie的内容来判断这个是“谁”了。2、cookie虽然在一定程度上解决了“保持状态”的需求,但是由于cookie本身最大支持4096字节,以及cookie本身保存在客户端,可能被拦截或窃取,因此就需要有一种新的东西,它能支持更多的字节,并且他保存在服务器,有较高的安全性。这就是session。问题来了,基于http协议的无状态特征,服务器根本就不知道访问者是“谁”。那么上述的cookie就起到桥接的作用。我们可以给每个客户端的cookie分配一个唯一的id,这样用户在访问时,通过cookie,服务器就知道来的人是“谁”。然后我们再根据不同的cookie的id,在服务器上保存一段时间的私密资料,如“账号密码”等等。3、总结而言:cookie弥补了http无状态的不足,让服务器知道来的人是“谁”;但是cookie以文本的形式保存在本地,自身安全性较差;所以我们就通过cookie识别不同的用户,对应的在session里保存私密的信息以及超过4096字节的文本。4、另外,上述所说的cookie和session其实是共通性的东西,不限于语言和框架。 |

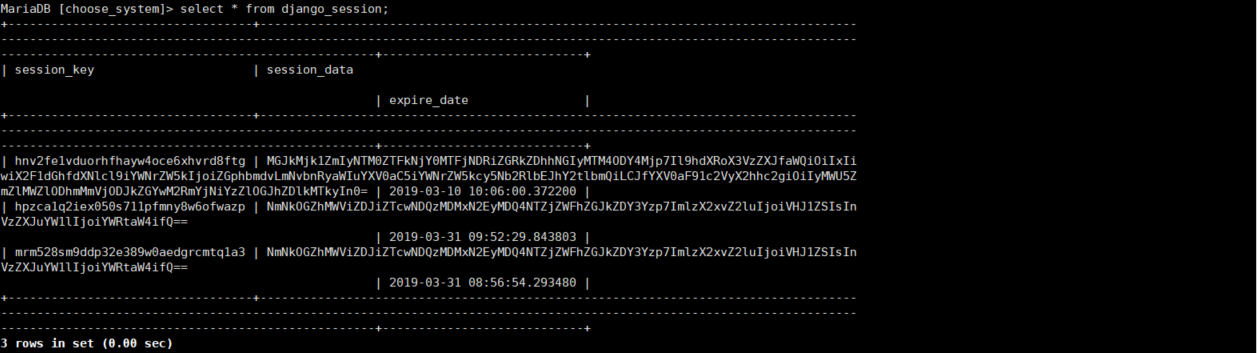

1 2 3 4 5 6 7 8 9 | 在验证了用户名和密码的正确性后跳转到后台的页面。但是测试后也发现,如果绕过登陆页面。直接输入后台的url地址也可以直接访问的。这个显然是不合理的。其实我们缺失的就是cookie和session配合的验证。有了这个验证过程,我们就可以实现和其他网站一样必须登录才能进入后台页面了。 先说一下这种认证的机制。每当我们使用一款浏览器访问一个登陆页面的时候,一旦我们通过了认证。服务器端就会发送一组随机唯一的字符串(假设是123abc)到浏览器端,这个被存储在浏览端的东西就叫cookie。而服务器端也会自己存储一下用户当前的状态,比如login=true,<br>username=hahaha之类的用户信息。但是这种存储是以字典形式存储的,字典的唯一key就是刚才发给用户的唯一的cookie值。那么如果在服务器端查看session信息的话,理论上就会看到如下样子的字典{'123abc':{'login':true,'username:hahaha'}}因为每个cookie都是唯一的,所以我们在电脑上换个浏览器再登陆同一个网站也需要再次验证。那么为什么说我们只是理论上看到这样子的字典呢?因为处于安全性的考虑,其实对于上面那个大字典不光key值123abc是被加密的,value值{'login':true,'username:hahaha'}在服务器端也是一样被加<br>密的。所以我们服务器上就算打开session信息看到的也是类似与以下样子的东西{'123abc':dasdasdasd1231231da1231231} |

cookie和session的关系

Django实现的COOKIE

准备两个页面:

index.html:登陆成功后的页面

login.html:登陆页面

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>Title</title> </head> <body> <form action="/login.html/" method="post"> {% csrf_token %} <p>用户名: <input type="text" name="user"></p> <p>密码: <input type="password" name="pwd"></p> <p><input type="submit"></p> </form> </body> </html>

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>Title</title> </head> <body> <h1>welcomne</h1> {{ user}} </body> </html>

1 | 视图函数 |

from django.shortcuts import render,HttpResponse,redirect def login(request): print('COOKIES:',request.COOKIES) # 先判断是否登录成功 # 登录成功返回cookie if request.method=="POST": name=request.POST.get('user') pwd=request.POST.get('pwd') print(name,pwd) # user = UserInfo.objects.filter(username=username, password=password) # if user: if name=="admin" and pwd=='123': # 登录成功就将url重定向到后台的url ret=redirect('/index.html/') # 设置session内部的字典内容 ret.set_cookie("is_login",True) ret.set_cookie('username',name) return ret # 登录不成功或第一访问就停留在登录页面 return render(request,'login.html') #在后台加上一个判断 # 只有登录成功才能在下次访问的时候带来cookie,如果访问后台时,cookie值没有,则没有登陆成功,则跳转到登陆页面 # 只要登陆成功才能进到后台 def index(request): """ 这里必须用读取字典的get()方法把is_login的value缺省设置为False, 当用户访问backend这个url先尝试获取这个浏览器对应的session中的 is_login的值。如果对方登录成功的话,在login里就已经把is_login 的值修改为了True,反之这个值就是False的 """ # 如果为真,就说明用户是正常登陆的 if request.COOKIES.get('is_login',False): user=request.COOKIES.get('username') return render(request,'index.html',{'user':user}) else: # 如果为不为真,就说明用户没有登陆 return redirect('/login.html/')

获取Cookie

1 2 3 4 5 6 | request.COOKIES['key']或者request.COOKIES.get['key']request.get_signed_cookie(key, default=RAISE_ERROR, salt='', max_age=None) #参数: default: 默认值 salt: 加密盐 max_age: 后台控制过期时间 |

设置Cookie

1 2 3 4 | rep = HttpResponse(...) 或 rep = render(request, ...) 或 rep = redirect() rep.set_cookie(key,value,...)rep.set_signed_cookie(key,value,salt='加密盐',...) |

''' def set_cookie(self, key, 键 value='', 值 max_age=None, 超长时间 expires=None, 超长时间 path='/', Cookie生效的路径, 浏览器只会把cookie回传给带有该路径的页面,这样可以避免将 cookie传给站点中的其他的应用。 / 表示根路径,特殊的:根路径的cookie可以被任何url的页面访问 domain=None, Cookie生效的域名 你可用这个参数来构造一个跨站cookie。 如, domain=".example.com" 所构造的cookie对下面这些站点都是可读的: www.example.com 、 www2.example.com 和an.other.sub.domain.example.com 。 如果该参数设置为 None ,cookie只能由设置它的站点读取。 secure=False, 如果设置为 True ,浏览器将通过HTTPS来回传cookie。 httponly=False 只能http协议传输,无法被JavaScript获取 (不是绝对,底层抓包可以获取到也可以被覆盖) ): pass '''

删除cookie

1 | response.delete_cookie("cookie_key",path="/",domain=name) |

补充:

JavaScript和jquery操作cookie

<script src='/static/js/jquery.cookie.js'>

</script> $.cookie("key", value,{ path: '/' });

cookie存储到客户端

1 2 3 4 | 优点: 数据存在在客户端,减轻服务器端的压力,提高网站的性能。缺点: 安全性不高:在客户端机很容易被查看或破解用户会话信息 |

Django实现的SESSION与COOKIE结合使用

基本操作

1、设置Sessions值 //session默认在服务器端保存15天 request.session['session_name'] ="admin" 2、获取Sessions值 session_name = request.session["session_name"] 3、删除Sessions值 del request.session["session_name"] 4、检测是否操作session值 if "session_name" is request.session : 5、get(key, default=None) fav_color = request.session.get('fav_color', 'red') 6、pop(key) fav_color = request.session.pop('fav_color') 7、keys() 8、items() 9、setdefault() 10、flush() 删除当前的会话数据并删除会话的Cookie。 这用于确保前面的会话数据不可以再次被用户的浏览器访问 例如,django.contrib.auth.logout() 函数中就会调用它。 11 用户session的随机字符串 request.session.session_key # 将所有Session失效日期小于当前日期的数据删除 request.session.clear_expired() # 检查 用户session的随机字符串 在数据库中是否 request.session.exists("session_key") # 删除当前用户的所有Session数据 request.session.delete("session_key") request.session.set_expiry(value) * 如果value是个整数,session会在些秒数后失效。 * 如果value是个datatime或timedelta,session就会在这个时间后失效。 * 如果value是0,用户关闭浏览器session就会失效。 * 如果value是None,session会依赖全局session失效策略。

1 | 视图函数 |

#使用session # 把所有行为存储到sesion里面去,这个seesion就是一个大字典,有一个唯一的键对应,这个键是一个很长的字符串 # 服务器只会把这个字符串发给客户端,不会把值发给客户端,下次客户端访问服务器的时候,使用键去访问对应键的值 from django.shortcuts import render,HttpResponse,redirect def login(request): print('COOKIES:',request.COOKIES) print('SESSIONS:',request.session) # 先判断是否登录成功 # 登录成功返回cookie if request.method=="POST": name=request.POST.get('user') pwd=request.POST.get('pwd') print(name,pwd) # user = UserInfo.objects.filter(username=username, password=password) # if user: if name=="admin" and pwd=='123': request.session['is_login']=True request.session['username']=name return redirect("/index.html/") return render(request,'login.html') def index(request): if request.session.get('is_login',False): user=request.session.get('username') return render(request,'index.html',{'user':user}) else: return redirect('/login.html/')

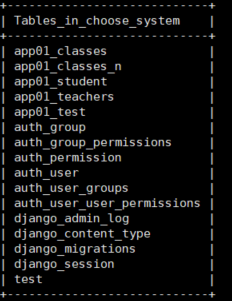

django的session默认是存储在数据库里的:

用户认证

auth模块是Django提供的标准权限管理系统,可以提供用户身份认证, 用户组和权限管理。

auth可以和admin模块配合使用, 快速建立网站的管理系统。

在INSTALLED_APPS中添加'django.contrib.auth'使用该APP, auth模块默认启用。

User

User是auth模块中维护用户信息的关系模式(继承了models.Model), 数据库中该表被命名为auth_user.

User表的SQL描述:

CREATE TABLE "auth_user" (

"id" integer NOT NULL PRIMARY KEY AUTOINCREMENT,

"password" varchar(128) NOT NULL, "last_login" datetime NULL,

"is_superuser" bool NOT NULL,

"first_name" varchar(30) NOT NULL,

"last_name" varchar(30) NOT NULL,

"email" varchar(254) NOT NULL,

"is_staff" bool NOT NULL,

"is_active" bool NOT NULL,

"date_joined" datetime NOT NULL,

"username" varchar(30) NOT NULL UNIQUE

)

auth模块提供了很多API管理用户信息, 在必要的时候我们可以导入User表进行操作, 比如其它表需要与User建立关联时:

from django.contrib.auth.models import User

创建用户

user = User.objects.create_user(username, email, password)

建立user对象:

user.save()

在此,需要调用save()方法才可将此新用户保存到数据库中。

auth模块不存储用户密码明文而是存储一个Hash值, 比如迭代使用Md5算法.

认证用户

使用authenticate模块,使用时,先导入模块:

from django.contrib.auth import authenticate

使用关键字参数传递账户和凭据:

user = authenticate(username=username, password=password)

认证用户的密码是否有效, 若有效则返回代表该用户的user对象, 若无效则返回None。

需要注意的是:该方法不检查is_active标志位。

修改用户密码

修改密码是User的实例方法, 该方法不验证用户身份:

user.set_password(new_password)

通常该方法需要和authenticate配合使用:

user = auth.authenticate(username=username, password=old_password)

if user is not None:

user.set_password(new_password)

user.save()

登录

先导入模块:

from django.contrib.auth import login

login向session中添加SESSION_KEY, 便于对用户进行跟踪:

login(request, user)

login不进行认证,也不检查is_active标志位, 一般和authenticate配合使用:

user = authenticate(username=username, password=password)

if user is not None:

if user.is_active:

login(request, user)

在auth/__init__.py中可以看到login的源代码。

退出登录

logout会移除request中的user信息, 并刷新session:

from django.contrib.auth import logout

def logout_view(request):

logout(request)

权限判断,只允许登录用户访问

@login_required修饰器修饰的view函数会先通过session key检查是否登录, 已登录用户可以正常的执行操作, 未登录用户将被重定向到login_url指定的位置。若未指定login_url参数, 则重定向到settings.LOGIN_URL。

from django.contrib.auth.decorators import login_required

@login_required(login_url='/accounts/login/')

def my_view(request):

...

Group

django.contrib.auth.models.Group定义了用户组的模型, 每个用户组拥有id和name两个字段, 该模型在数据库被映射为auth_group数据表。

User对象中有一个名为groups的多对多字段, 多对多关系由auth_user_groups数据表维护。Group对象可以通过user_set反向查询用户组中的用户。

我们可以通过创建删除Group对象来添加或删除用户组:

# add

group = Group.objects.create(name=group_name)

group.save()

# del

group.delete()

我们可以通过标准的多对多字段操作管理用户与用户组的关系:

#用户加入用户组

user.groups.add(group)

#或者

group.user_set.add(user)

#用户退出用户组

user.groups.remove(group)

#或者

group.user_set.remove(user)

#用户退出所有用户组

user.groups.clear()

#用户组中所有用户退出组

group.user_set.clear()

Permission

Django的auth系统提供了模型级的权限控制, 即可以检查用户是否对某个数据表拥有增(add), 改(change), 删(delete)权限。

auth系统无法提供对象级的权限控制, 即检查用户是否对数据表中某条记录拥有增改删的权限。如果需要对象级权限控制可以使用django-guardian。

假设在博客系统中有一张article数据表管理博文, auth可以检查某个用户是否拥有对所有博文的管理权限, 但无法检查用户对某一篇博文是否拥有管理权限。

检查用户权限

user.has_perm方法用于检查用户是否拥有操作某个模型的权限:

user.has_perm('blog.add_article')

user.has_perm('blog.change_article')

user.has_perm('blog.delete_article')

上述语句检查用户是否拥有blog这个app中article模型的添加权限, 若拥有权限则返回True。

has_perm仅是进行权限检查, 即是用户没有权限它也不会阻止程序员执行相关操作。

@permission_required装饰器可以代替has_perm并在用户没有相应权限时重定向到登录页或者抛出异常。

# permission_required(perm[, login_url=None, raise_exception=False])

@permission_required('blog.add_article')

def post_article(request):

pass

每个模型默认拥有增(add), 改(change), 删(delete)权限。在django.contrib.auth.models.Permission模型中保存了项目中所有权限。

该模型在数据库中被保存为auth_permission数据表。每条权限拥有id ,name , content_type_id, codename四个字段。

管理用户权限

User和Permission通过多对多字段user.user_permissions关联,在数据库中由auth_user_user_permissions数据表维护。

#添加权限

user.user_permissions.add(permission)

#删除权限:

user.user_permissions.delete(permission)

#清空权限:

user.user_permissions.clear()

用户拥有他所在用户组的权限, 使用用户组管理权限是一个更方便的方法。Group中包含多对多字段permissions, 在数据库中由auth_group_permissions数据表维护。

#添加权限:

group.permissions.add(permission)

#删除权限:

group.permissions.delete(permission)

#清空权限:

group.permissions.clear()

自定义权限

在定义Model时可以使用Meta自定义权限:

class Discussion(models.Model):

...

class Meta:

permissions = (

("create_discussion", "Can create a discussion"),

("reply_discussion", "Can reply discussion"),

)

判断用户是否拥有自定义权限:

user.has_perm('blog.create_discussion')

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?