[端口安全]Hydra密码爆破

0x01 简介

Hydra中文名:九头蛇,这是一款相当强大的爆破工具,它基本支持了所有可爆破协议,而且容容错率非常好

2018年到2019年各个站点的脚本技术安全性越来越高,例如SQL,XSS可利用性几率较小,大多数的网站且拥有防火墙。

但是由于运维的安全意识薄弱还是会存在弱口令这类漏洞,弱口令在渗透手法里算不得高明,但也是排行较高的渗透手法,简单,暴力。是它的代名词。

对于端口的爆破,首先要有一个好的字典,这里主要介绍kali里面水螅的爆破,不过能不能爆破成功还是需要你有一个好的字典。

0x02 常见参数

-R:继续从上一次进度接着破解

-S:大写,采用SSL链接

-s <PORT>:小写,可通过这个参数指定非默认端口

-l <LOGIN>:指定破解的用户,对特定用户破解

-L <FILE>:指定用户名字典

-p <PASS>:小写,指定密码破解,少用,一般是采用密码字典

-P <FILE>:大写,指定密码字典

-e <ns>:可选选项,n:空密码试探,s:使用指定用户和密码试探

-C <FILE>:使用冒号分割格式,例如“登录名:密码”来代替 -L/-P 参数

-M <FILE>:指定目标列表文件一行一条

-o <FILE>:指定结果输出文件

-f :在使用-M参数以后,找到第一对登录名或者密码的时候中止破解

-t <TASKS>:同时运行的线程数,默认为16

-w <TIME>:设置最大超时的时间,单位秒,默认是30s

-v / -V:显示详细过程

server:目标ip

service:指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等

OPT:可选项

0x03 使用案例

3.1 破解SSH:

hydra -L user.txt -P passwd.txt -o ssh.txt -vV -t 5 96.95.95.125 ssh

注:-L指定用户字典 -P 指定密码字典 -o把成功的输出到ssh.txt文件 -vV显示详细信息

3.2 破解FTP

hydra -L user.txt -P passwd.txt -o ftp.txt -t 5 -vV 96.96.96.126 ftp

注:-L指定用户名列表 -P指定密码字典 -o把爆破的输出到文件 -t指定线程 -vV 显示详细信息

3.3 破解3389远程登录

hydra 96.96.95.125 -L user.txt -P passwd.txt -V rdp

0x04 密码字典

4.1 kali默认字典

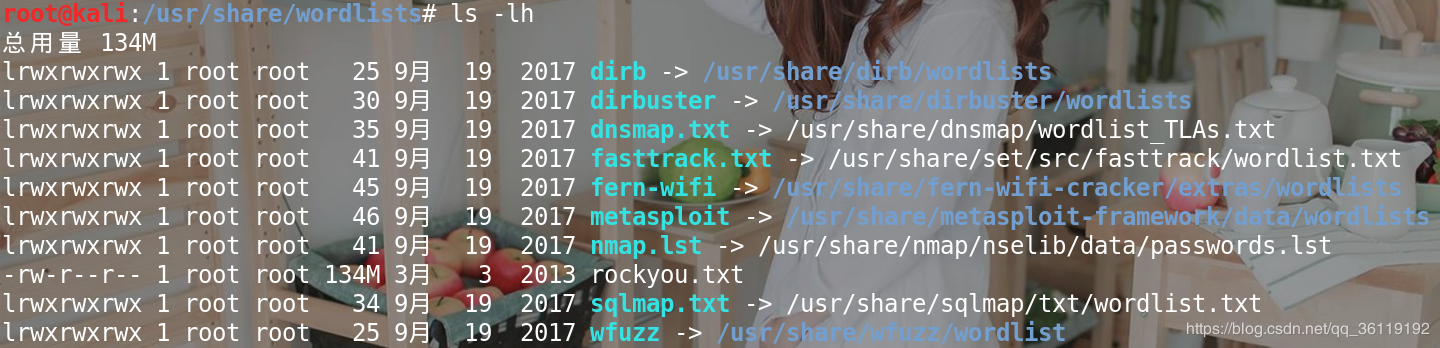

暴力破解能成功最重要的条件还是要有一个强大的密码字典!Kali默认自带了一些字典,在 /usr/share/wordlists 目录下:

dirb:

big.txt #大的字典

small.txt #小的字典

catala.txt #项目配置字典

common.txt #公共字典

euskera.txt #数据目录字典

extensions_common.txt #常用文件扩展名字典

indexes.txt #首页字典

mutations_common.txt #备份扩展名

spanish.txt #方法名或库目录

others #扩展目录,默认用户名等

stress #压力测试

vulns #漏洞测试

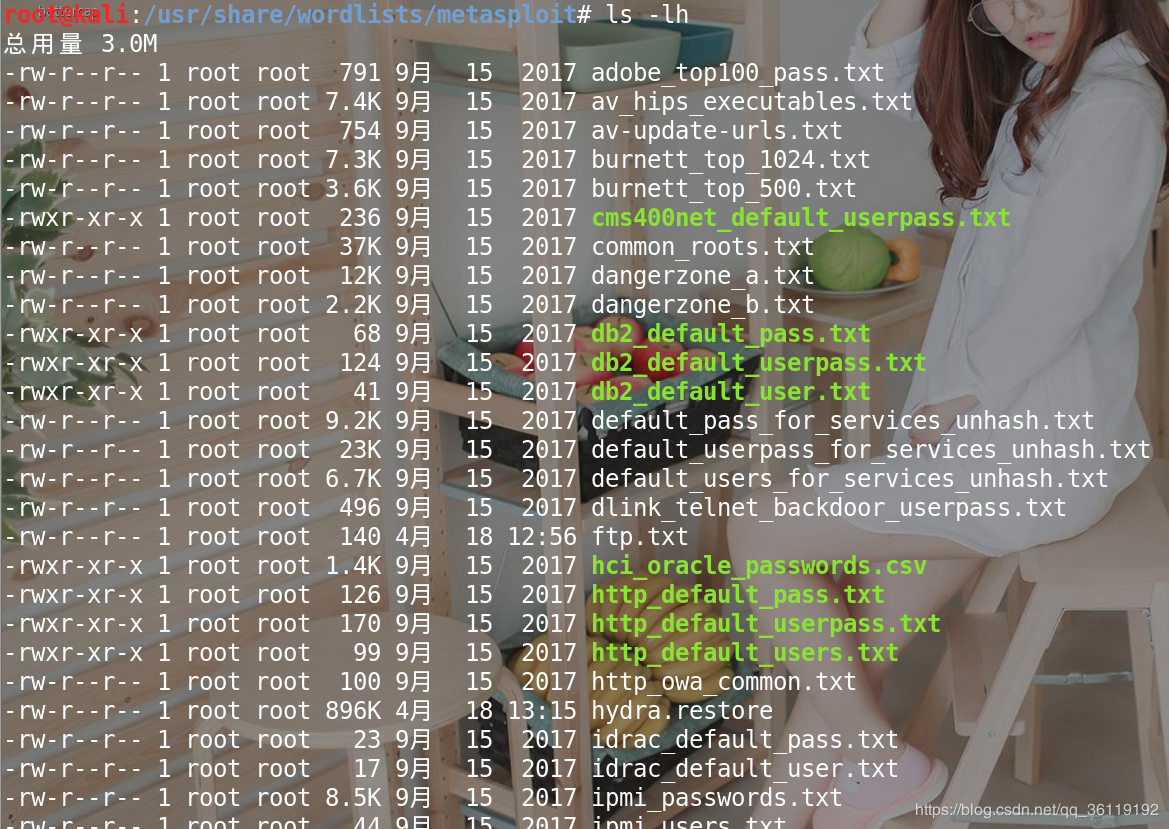

4.2 Metasploit集成字典

metasploit下有各种类型的字典,在 /usr/share/wordlists/metasploit 目录下:

4.3 其他字典

这些集成在kali上的字典虽说包含的内容并不少,不过这些已经公开了很多年了,相信任何一个有安全意识的公司都不会采用其中大部分密码的。

4.3.1 所以说好的字典还是要慢慢收集的,这里我就分享一个我经常用的字典吧:

链接: https://pan.baidu.com/s/1aXoTqXxyyy5L-wOjeI85rQ 提取码: mw5q

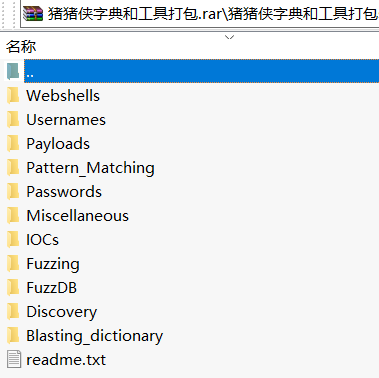

4.3.2 这里再放上猪猪侠大佬的一个字典集合吧:

链接: https://pan.baidu.com/s/1J2jU2VMKT3t1Au6_bJU8rA 提取码: 9jv8

浙公网安备 33010602011771号

浙公网安备 33010602011771号