Web漏洞(二)信息猜解&数据猜解

信息猜解&数据猜解

信息猜解

邮件内容中请求链接可预测

漏洞描述

高危漏洞,邮件中的重置密码等功能链接可预测,导致链接可以直接被猜解访问。

漏洞挖掘

以重置密码为例:

1 )先按照正常流程重置密码,接收重置密码邮件,分析重置链接的构造。

2 )通常情况下链接中会使用token参数使得链接具有唯一性,判断该参数是否可预测。如用户名的md5值,用户名+时间戳的md5值等。

修复方式

重置密码链接中的token使用安全随机数,确保链接的唯一性。

数据猜解

用户名枚举

漏洞描述

低危漏洞,存在于系统登录页面,利用登陆时输入系统存在的用户名错误密码和不存在的用户名错误密码,返回不同的出错信息可枚举出系统中存在的账号信息。

漏洞挖掘

1)找到web系统登录页面。

2)在web系统登录页面,通过手工方式,利用系统中存在的用户名和不存在的用户名,密码随意,尝试登录,查看其回显内容。例如:输入存在的用户名admin,回显如下:密码错误;输入不存在的用户名test,回显如下:用户不存在。如图所示:

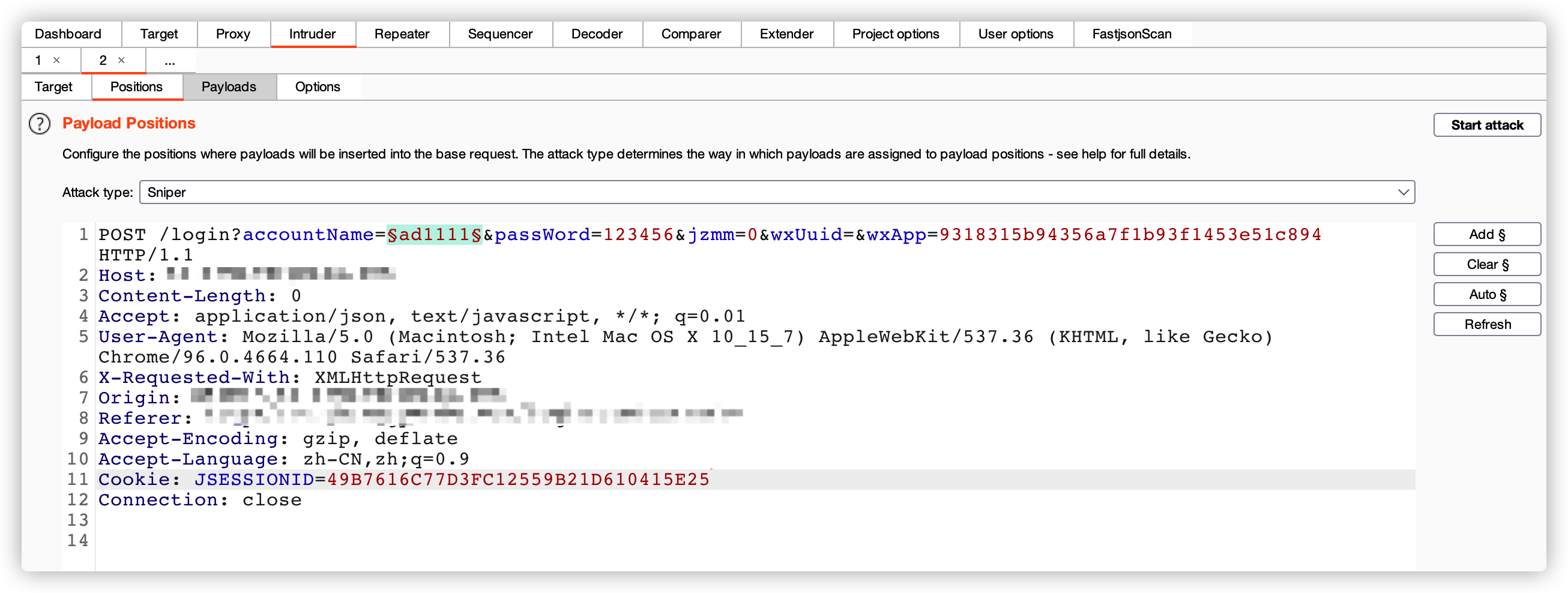

3)如果没有验证码或验证码防护失效,利用工具和字典直接跑更方便还可以尝试弱口令爆破,Burpsuite的Intruder模块非常好用。

修复方式

网站登录页面的判断回显信息修改为一致的信息:用户名或密码错误

账号密码共用

漏洞描述

不同的业务系统存在相同的用户名密码(类似SSO),或者不同用户名使用相同的初始密码。

低危漏洞,同样的账户名密码可以在多个系统上登录,根据业务需要进行判断。

高危漏洞,不同用户名使用相同初始密码,且第一次登陆未强制密码修改或强制修改机制可绕过继续使用初始密码

漏洞挖掘

1)首先获取一个账户密码,可以使用多种方式获得,如爆破弱口令,信息泄漏等。如果是初始密码泄漏,可以尝试爆破用户名,尝试登陆系统,查看是否强制修改密码。

2)尝试使用同一个的账户密码去登陆其他系统。

修复方式

1.默认密码登陆,强制用户修改密码。

2.防止非法用户获取账号密码,措施:增加验证码防止爆破、修复信息泄漏篇可能泄漏密码的漏洞。

本文来自博客园,作者:九天揽月丶,转载请注明原文链接:https://www.cnblogs.com/-meditation-/articles/15696841.html