centos8系统docker配置ca认证和idea部署

1、创建ca文件夹,存放CA私钥和公钥

mkdir -p /usr/local/ca

cd /usr/local/ca/

2、创建密码

需要连续输入两次相同的密码

openssl genrsa -aes256 -out ca-key.pem 4096

3、依次输入密码、国家、省、市、组织名称等

openssl req -new -x509 -days 365 -key ca-key.pem -sha256 -out ca.pem

4、生成server-key.pem

openssl genrsa -out server-key.pem 4096

5、把下面的$Host换成你自己服务器外网的IP或者域名

openssl req -subj "/CN=$HOST" -sha256 -new -key server-key.pem -out server.csr

比如 openssl req -subj "/CN=192.168.1.106" -sha256 -new -key server-key.pem -out server.csr 或

openssl req -subj "/CN=www.baidu.com" -sha256 -new -key server-key.pem -out server.csr

这里使用局域网进行测试:

openssl req -subj "/CN=192.168.1.106" -sha256 -new -key server-key.pem -out server.csr

6、配置白名单 也就是你接下来要允许那些ip可以连接到服务器的docker,因为已经是ssl连接,所以我推荐配置0.0.0.0,也就是所有ip都可以连接(但只有拥有证书的才可以连接成功),这样配置好之后公司其他人也可以使用。

如果你不想这样,那你可以配置ip,用逗号分隔开。下面的$Host依旧是你服务器外网的IP或者域名,请自行替换。

如果你填写的是ip地址的话命令如下echo subjectAltName = IP:$HOST,IP:0.0.0.0 >> extfile.cnf

如果你填写的是域名的话命令如下 echo subjectAltName = DNS:$HOST,IP:0.0.0.0 >> extfile.cnf

这里使用局域网进行测试:

echo subjectAltName = IP:192.168.1.101,IP:0.0.0.0 >> extfile.cnf

7、执行命令,将Docker守护程序密钥的扩展使用属性设置为仅用于服务器身份验证 echo extendedKeyUsage = serverAuth >> extfile.cnf

8、执行命令,并输入之前设置的密码,生成签名证书

openssl x509 -req -days 365 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem \-CAcreateserial -out server-cert.pem -extfile extfile.cnf

9、生成客户端的key.pem,到时候把生成好的几个公钥私钥拷出去即可

openssl genrsa -out key.pem 4096

10、执行命令

openssl req -subj '/CN=client' -new -key key.pem -out client.csr

11、执行命令,要使密钥适合客户端身份验证,请创建扩展配置文件

echo extendedKeyUsage = clientAuth >> extfile.cnf

12、生成cert.pem,需要输入前面设置的密码,生成签名证书

openssl x509 -req -days 365 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem \-CAcreateserial -out cert.pem -extfile extfile.cnf

13、删除不需要的文件,两个证书签名请求

rm -v client.csr server.csr

rm:是否删除普通文件 "client.csr"?y

已删除"client.csr"

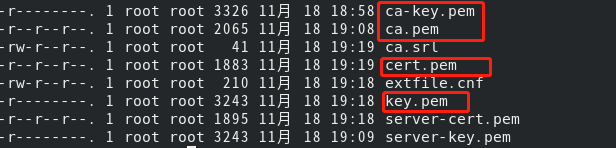

14、修改权限,要保护您的密钥免受意外损坏,请删除其写入权限。要使它们只能被您读取,更改文件模式

chmod -v 0400 ca-key.pem key.pem server-key.pem

15、证书可以是对外可读的,删除写入权限以防止意外损坏

chmod -v 0444 ca.pem server-cert.pem cert.pem

16、归集服务器证书

cp server-*.pem /etc/docker/

cp ca.pem /etc/docker/

17、修改Docker配置,使Docker守护程序仅接受来自提供CA信任的证书的客户端的连接

vim /lib/systemd/system/docker.service将ExecStart=/usr/bin/dockerd替换为:

ExecStart=/usr/bin/dockerd --tlsverify --tlscacert=/etc/docker/ca.pem --tlscert=/etc/docker/server-cert.pem --tlskey=/etc/docker/server-key.pem -H tcp://0.0.0.0:2376 -H unix:///var/run/docker.sock

18、重新加载daemon并重启docker

systemctl daemon-reload

systemctl restart docker

19、开放2376端口

/sbin/iptables -I INPUT -p tcp --dport 2376 -j ACCEPT

iptables-save

20、重启docker

service docker restart

21、保存ca目录下相关客户端的pem文件拷贝到windows本地磁盘文件夹下:

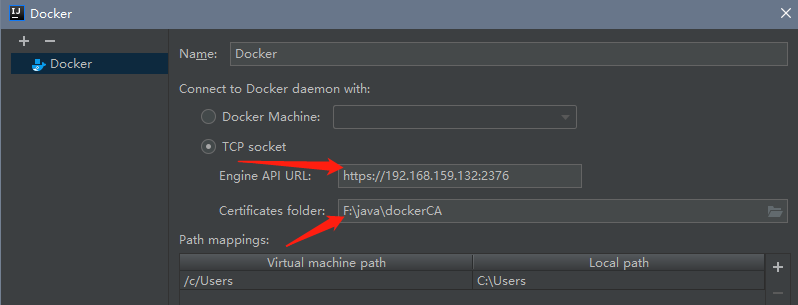

22、选择保存pem文件的目录:

浙公网安备 33010602011771号

浙公网安备 33010602011771号