Web安全攻防渗透测试实战指南之信息收集

0x00 收集域名信息

在知道目标的域名之后,我们需要获取域名的注册信息,包括该域名的DNS服务器信息和注册人的联系信息等。

1.Whois查询

Whois是一个标准的互联网协议,可用于收集网络注册信息、注册的域名、IP地址等信息。简单来说,Whois是一个用于查询域名是否已被注册以及注册域名的详细信息的数据库。而在kali中,Whois已经默认安装,只需要输入要查询的域名即可。

格式为:whois 域名

在线Whois查询:爱站工具网(http://whois.aizhan.com)、站长之家(http://whois.chinaz.com)、VirusTotal(http://www.virustotal.com)

2.备案信息查询

ICP备案查询网:http://www.beianbeian.com

天眼查:http://www.tianyancha.com

0x01 收集敏感信息

1.Google常用语法

Site:指定域名。

Inurl:URL中存在关键字的网页。

Intext:网页正文中的关键字。

Filetype:指定文件类型。

Intitle:网页标题中的关键字。

link:baidu.com即表示返回所有和baidu.com做了链接的URL。

Info:查找指定站点的一些基本信息。

cache:搜索Google里关于某些内容的缓存。

2.Burpsuite的Repeater

3.Github

0x02 收集子域名信息

子域名也就是二级域名,是指顶级域名下的域名。

1.子域名检测工具:

Layer子域名挖掘机、Sublist3r、subDomainsBrute、K8、wydomain、dnsmaper、Maltego CE等。(该书作者推荐前三种工具)

2.搜索引擎枚举:site:xxx.com来搜索子域名。

3.第三方聚合应用枚举:DNSdumpster网站(https://dnsdumpster.com/)、在线DNS侦查和搜索工具挖掘出指定域潜藏的大量子域。

4.证书透明度公开日志枚举:

crt.sh:https://crt.sh

censys:https://censys.io

子域名爆破网站(https://phpinfo.me/domain)

IP反查绑定域名网站(hhtp://dns.aizhan.com)

0x03 收集常用端口信息

1.扫描工具

Nmap、无状态端口扫描工具Masscan、ZMap、御剑高速TCP端口扫描工具。

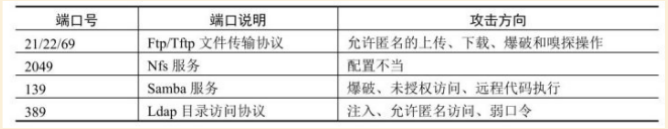

2.文件共享服务端口

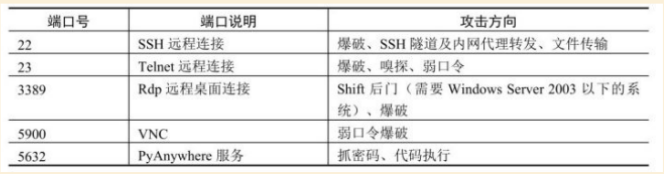

3.远程连接端口

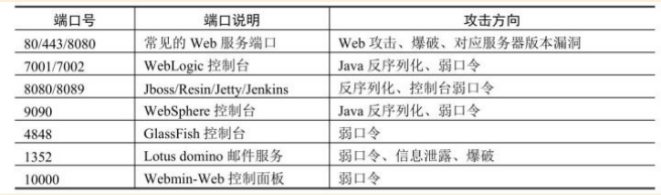

4.Web应用服务端口

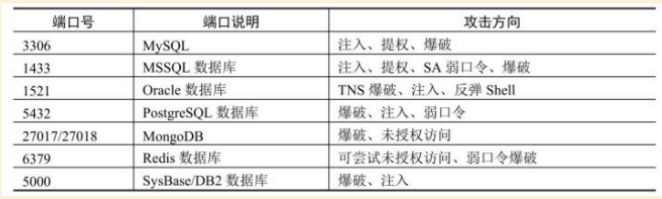

5.数据库服务端口

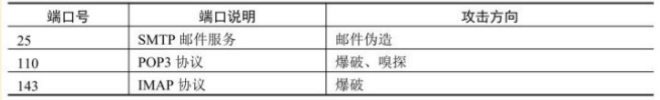

6.邮件服务端口

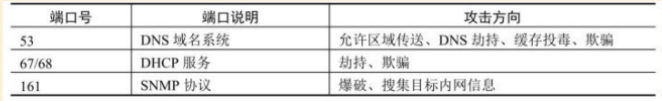

7.网络常见协议端口

8.特殊服务端口

0x04 指纹识别

1.CMS(整站系统或文章系统)

常见的有Dedecms(织梦)、Discuz、PHPWEB、PHPWind、PHPCMS、ECShop、Dvbbs、SiteWeaver、ASPCMS、帝国、Z-Blog、WordPress等。

2.工具

御剑Web指纹识别、WhatWeb、WebRobo、椰树、轻量WEB指纹识别

在线的有:

BugScaner:http://whatweb.bugscaner.com/look/

云悉指纹:http://www.yunsee.cn/finger.html

WhatWeb:https://whatweb.net/

0x05 查找真实IP

1.CDN

内容分发网络,主要解决因传输距离和不同运营商节点造成的网络速度性能低下的问题。

2.如果目标服务器不存在CDN,可以直接通过www.ip138.com获取目标的一些IP及域名信息。

3.绕过CDN寻找目标服务器的真实IP

3.1 目标服务器存在CDN

ping域名,得到的只是离我们很近的一台目标节点的CDN服务器的IP。

3.2 判断目标是否使用了CDN

通过ping目标主域,观察域名的解析情况,从而来判断。

利用在线网站17CE(https://www.17ce.com)进行全国多地区的ping服务器操作,然后比对IP结果,IP一致则可能不存在CDN。

3.3 绕过CDN寻找真实IP

内部邮箱源:查看邮件头中的邮件服务器域名IP(必须是目标自己的邮件服务器)。

扫描网站测试文件,如phpinfo、test等。

分站域名:ping二级域名获取分站IP,分站IP和主站IP可能出现在一个C段下面。

国外访问:通过国外在线代理网站App Synthetic Montior访问,可能得到真实IP(https://asm.ca.com/en/ping.php)。

查询域名的解析记录:通过网站NETCRAFT来观察域名的IP历史记录(https://www.netcraft.com/)。

如果目标网站有自己的App:可以尝试利用Fiddler或BurpSuite抓取App的请求,可能找到目标的真实IP。

绕过CloudFlare CDN查找真实IP:通过在线网站CloudFlareWatch对CloudFlare客户网站进行真实IP查询(http://www.crimeflare.us/cfs.html#box)。

3.4 验证获取的IP

0x06 收集敏感目录文件

1.DirBuster:

URL to fuzz里输入"/{dir}"。

如果扫描的目标是http://www.xxx.com/admin/,那么URL to fuzz里就要填写"/admin/{dir}"。

2.御剑后台扫描珍藏版、wwwscan、Spinder.py(轻量级快速单文件目录后台扫描)、Sensitivefilescan(轻量级快速单文件目录后台扫描)、Weakfilescan(轻量级快速单文件目录后台扫描)、WebScan:http://www.webscan.cc/。