Active Directory Basic

Active Directory 是 Windows 域网络的目录服务

介绍

Active Directory 是在域内部连接的机器和服务器的集合,它们是构成 Active Directory 网络的更大域林的集合部分。Active Directory 包含许多功能部件,

Active Directory 的各个部分

- 域控制器

- 森林、树木、领域

- 用户+组

- 信托

- 政策

- 领域服务

域控制器

域控制器是安装了 Active Directory 域服务 ( AD DS) 并已提升为林中的域控制器的Windows服务器。域控制器是 Active Directory 的中心——它们控制域的其余部分。

域控制器的任务

- 拥有AD DS 数据存储

- 处理身份验证和授权服务

- 从林中的其他域控制器复制更新

- 允许管理员访问管理域资源

AD DS 数据存储

Active Directory 数据存储包含存储和管理目录信息(例如用户、组和服务)所需的数据库和进程。

AD DS 数据存储的一些内容和特征

- 包含 NTDS.dit - 一个数据库,其中包含 Active Directory 域控制器的所有信息以及域用户的密码哈希

- 默认存储在 %SystemRoot%\NTDS

- 只能由域控制器访问

森林

森林是一切的定义;它是将网络的所有其他部分和部分保存在一起的容器。没有森林,所有其他树木和域都将无法交互。

想到森林时要注意的一件事是不要从字面上去想它——它是一个物理的东西,就像它是一个比喻的东西一样。当我们说“森林”时,它只是一种描述这些树和域之间由网络建立的联系的方式。

森林概况

森林是 Active Directory 网络中一个或多个域树的集合。它将网络的各个部分作为一个整体进行分类。

森林由这些部分组成

- 树 - Active Directory 域服务中的域层次结构

- 域 - 用于分组和管理对象

- 组织单位 (OU) - 组、计算机、用户、打印机和其他 OU 的容器

- 信任 - 允许用户访问其他域中的资源

- 对象 - 用户、组、打印机、计算机、共享

- 域服务 - DNS服务器、LLMNR、IPv6

- 域架构 - 对象创建规则

用户和组

Active Directory 中的用户和组由您决定;当您创建域控制器时,它带有默认组和两个默认用户:Administrator 和 guest。创建新用户和创建新组以添加用户由您决定。

用户类型

- 域管理员 - 这是大老板:他们控制着域,并且是唯一有权访问域控制器的人。

- 服务帐户(可以是域管理员)- 除了服务维护外,这些帐户在大多数情况下从未使用过,Windows 等服务需要它们才能将服务与服务帐户配对

- 本地管理员——这些用户可以以管理员身份对本地机器进行更改,甚至可以控制其他普通用户,但他们无法访问域控制器

- 域用户 - 这些是您的日常用户。他们可以登录到他们有权访问的机器上,并且可能拥有机器的本地管理员权限,具体取决于组织。

团体概览

组通过将用户和对象组织到具有指定权限的组中,可以更轻松地向用户和对象授予权限。有两种主要类型的 Active Directory 组

- 安全组——这些组用于为大量用户指定权限

- 通讯组 - 这些组用于指定电子邮件通讯组列表。作为攻击者,这些群体对我们的益处不大,但在枚举中仍然有益

默认安全组

- Domain Controllers - 域中的所有域控制器

- 域来宾 - 所有域来宾

- 域用户 - 所有域用户

- 域计算机 - 加入域的所有工作站和服务器

- Domain Admins - 域的指定管理员

- Enterprise Admins - 指定的企业管理员

- 架构管理员 - 架构的指定管理员

- DNS管理员 - DNS 管理员组

- DNS更新代理 - 允许代表某些其他客户端(例如 DHCP 服务器)执行动态更新的 DNS 客户端。

- 允许的 RODC 密码复制组 - 该组中的成员可以将其密码复制到域中的所有只读域控制器

- Group Policy Creator Owners - 该组中的成员可以修改域的组策略

- 拒绝 RODC 密码复制组 - 该组中的成员不能将其密码复制到域中的任何只读域控制器

- 受保护的用户 - 该组的成员获得针对身份验证安全威胁的额外保护。

- 证书发布者 - 该组的成员被允许向目录发布证书

- 只读域控制器 - 该组的成员是域中的只读域控制器

- 企业只读域控制器 - 该组的成员是企业中的只读域控制器

- 关键管理员 - 该组的成员可以对域内的关键对象执行管理操作。

- Enterprise Key Admins - 该组的成员可以对林中的关键对象执行管理操作。

- Cloneable Domain Controllers - 该组的域控制器成员可以被克隆。

- RAS 和 IAS 服务器 - 该组中的服务器可以访问用户的远程访问属性

信托+保单

信任和策略齐头并进,以帮助域和树相互通信并维护网络内部的“安全性”。他们将规则置于林内域如何相互交互、外部林如何与林交互以及域必须遵循的总体域规则或策略的位置。

域信任概述

信任是网络中用户访问域中其他资源的机制。在大多数情况下,信任概述了林内域相互通信的方式,在某些环境中,信任可以扩展到外部域,在某些情况下甚至可以扩展到林。

有两种类型的信任决定域的通信方式:

- 定向 - 信任的方向从信任域流向受信域

- 传递性——信任关系扩展到两个域之外,包括其他受信任的域

建立的信任类型决定了森林中的域和树如何在攻击 Active Directory 环境时相互通信和发送数据,有时您可能会滥用这些信任以在整个网络中横向移动。

域策略概述

策略是 Active Directory 的重要组成部分,它们决定了服务器的运行方式以及它将遵循和不遵循的规则。您可以将域策略想象成域组,除了它们包含规则而不是权限,并且这些策略不仅适用于一组用户,还适用于整个域。它们只是充当 Active Directory 的规则手册,域管理员可以在他们认为必要时修改和更改以保持网络平稳和安全地运行。除了非常长的默认域策略列表外,域管理员还可以选择添加域控制器上尚未存在的自己的策略,例如:如果您想在域中的所有计算机上禁用 Windows Defender,您可以创建一个新组禁用 Windows Defender 的策略对象。域策略的选项几乎是无穷无尽的,并且是攻击者枚举 Active Directory 网络时的一个重要因素。

- 禁用 Windows Defender - 在域中的所有计算机上禁用 Windows Defender

- 数字签名通信(始终)- 可以在域控制器上禁用或启用 SMB 签名

Active Directory 域服务 + 身份验证

Active Directory 域服务是 Active Directory 网络的核心功能;它们允许管理域、安全证书、LDAP 等等。这就是域控制器决定它想做什么以及它想为域提供什么服务的方式。

域服务概述

领域服务正是他们听起来的样子。它们是域控制器向域或树的其余部分提供的服务。可以将多种服务添加到域控制器;下面概述了默认域服务:

- LDAP - 轻量级目录访问协议;提供应用程序和目录服务之间的通信

- 证书服务——允许域控制器创建、验证和撤销公钥证书

- DNS , LLMNR, NBT-NS - 用于识别 IP 主机名的域名服务

域认证概述

Active Directory 最重要的部分——也是 Active Directory 最脆弱的部分——是设置的身份验证协议。Active Directory 有两种主要的身份验证类型:NTLM 和 Kerberos。

- Kerberos - Active Directory 的默认身份验证服务使用票证授予票证和服务票证来对用户进行身份验证并授予用户访问域中其他资源的权限。

- NTLM - 默认 Windows 身份验证协议使用加密的质询/响应协议

AD in the Cloud

Azure AD概述

Azure 充当物理 Active Directory 和用户登录之间的中间人。这允许在域之间进行更安全的交易,从而使许多 Active Directory 攻击无效。

| Windows Server AD | Azure AD |

|---|---|

| LDAP | Rest APIs |

| NTLM | OAuth/SAML |

| Kerberos | OpenID |

| OU Tree | Flat Structure |

| Domains and Forests | Tenants |

| Trusts | Guests |

动手实验室

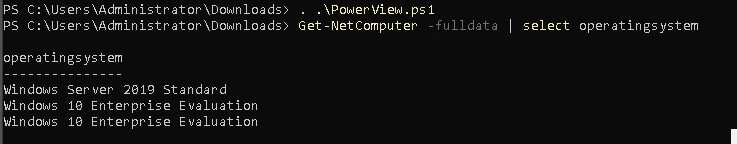

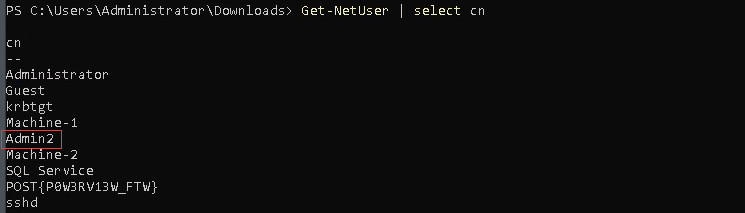

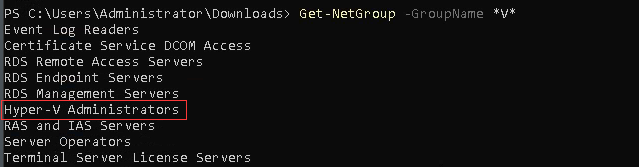

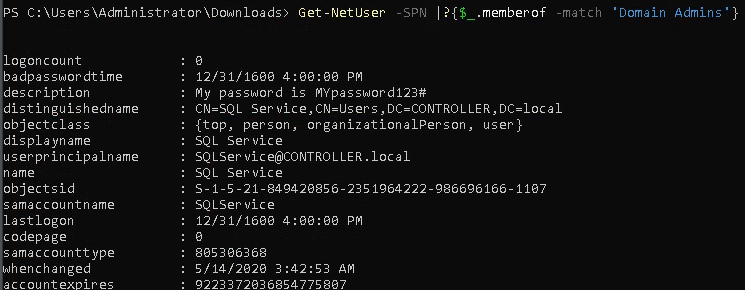

使用powshell来查看机器、计算机、用户和组来 了解 Active Directory 的内部结构

Windows 10 操作系统的名称是什么?

第二个“管理员”名称是什么?

哪个组的组名中有大写“V”?

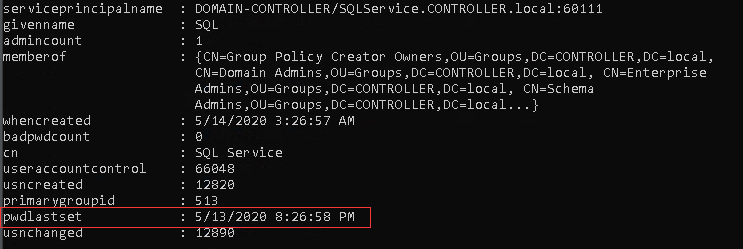

上次为 SQLService 用户设置的密码是什么时候?

本文作者:gvpn

本文链接:https://www.cnblogs.com/-Lucky-/p/17305504.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步