第四周作业-视频学习、教材作业wireshark

教材总结与作业

总结

网络嗅探技术定义:网络嗅探(sniff)是一种黑客常用的窃听技术,(1)利用计算机的网络接口截获目的地为其他计算机的数据报文,(2)监听数据流中所包含的用户账户密码或私密通信等。

实现网络嗅探的工具称为网络嗅探器(Sniffer),嗅探器捕获的数据报文是经过封包处理之后的二进制数据,因此通常会结合网络协议分析技术来解析嗅探到的网络数据。

使本应达不到的数据包到达本地而实现嗅探的技术手段是:1 MAC地址洪泛攻击 2 MAC欺骗 3 ARP欺骗

载波侦听/冲突检测(CSMA/CD)技术:(1)载波侦听是指在网络中的每个站点都具有同等的权利,在传输自己的数据时,首先监听信道是否空闲。如果空闲,就传输自己的数据。如果信道被占用,就等待信道空闲。(2)冲突检测则是为了防止发生两个站点同时监测到网络没有被使用时而产生冲突。

作业

作业内容主要是使用抓包工具抓包并分析,几乎所有抓包工具都自带协议分析的功能。下面介绍我之前做过的两个抓包实践:

1. 获取登录名及密码

时至今日,还是有很多网站采用http协议并明文传输用户名密码,比如南航的图书馆登录界面,很容易就从包中看出用户名及密码。但是现在越来越多的网站都采用了安全性更强https,https的基础是ssl/tls协议,我在之前的博客中也简单介绍过这个东西,当然针对ssl也有很多方法,但无疑大大增加了难度。

2. 获取朋友圈红包照片

大概是16年初,微信朋友圈短暂的推出过红包照片的功能,需要发红包才能看照片,否则只是看到一个模糊处理的图。刚出时有一漏洞,即,清晰地照片已经明文传到手机中了,但只有发红包才能看到。如果想要免费看到清晰照片,只需删除朋友圈照片缓存,然后打开抓包软件对手机抓包,这是再打开朋友圈,会自动重新下载图片,在抓包软件中就可以看到照片了。不过这一漏洞很快就被修复了。

作业总结

个人理解,抓包是网络安全基础中的基础,只有在实践中结合其他工具多加练习,才能真正掌握。我以后会谨遵娄老师教诲好好练习的~

openvas使用(视频11)

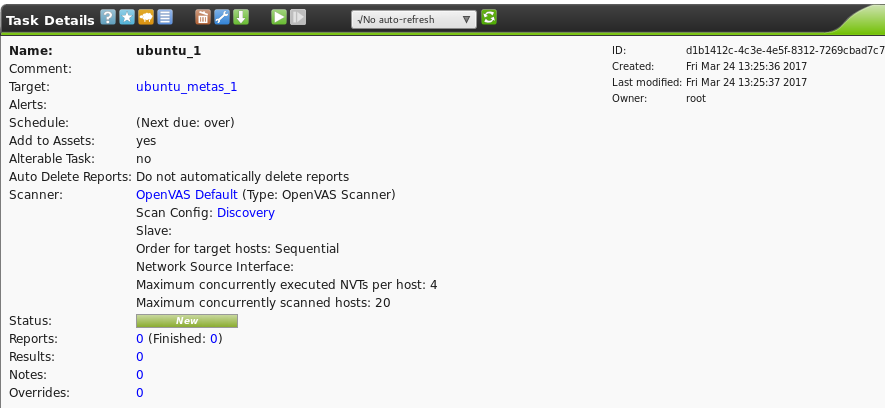

按照视频中来,没有遇到什么问题,新建目标和任务,点击开始,如图

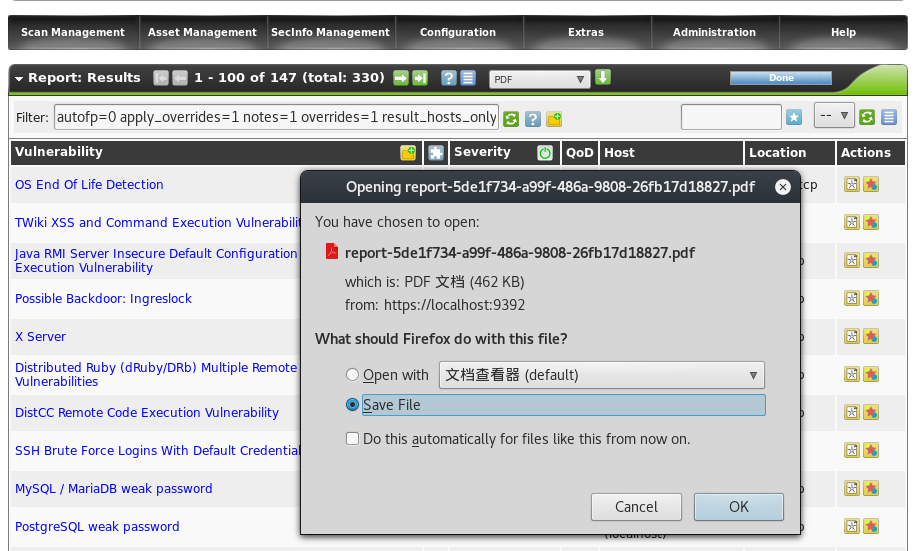

扫描完成后,点击report,可以导出为pdf等各种格式,如图

漏洞分析之扫描工具(视频12)

golismero

Golismero是一款开源的Web扫描器,它不但自带不少的安全测试工具,而且还可导入分析市面流行的扫描工具的结果,比如Openvas,Wfuzz, SQLMap, DNS recon等,并自动分析。Golismero采用插件形式的框架结构,由纯python编写,并集成了许多开源的安全工具,可以运行在Windows,Linux, BSD,OS X等系统上,几乎没有系统依赖性,唯一的要求就是python的版本不低于2.7,其官网是:http://golismero-project.com。Golismero采用了插件式的框架结构,提供了一系列的接口,用户只要继承并且实现这些接口,就可以自定义自己的插件。

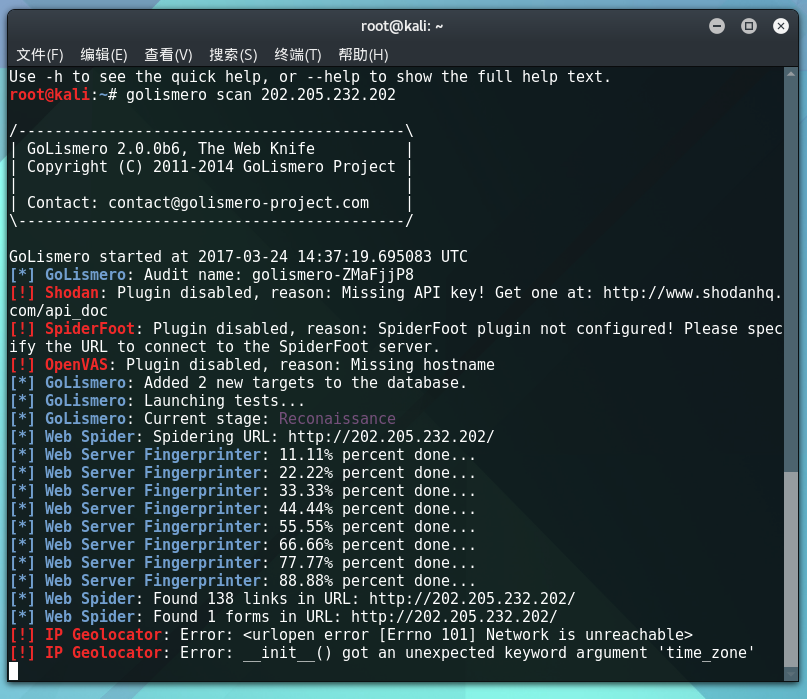

运行gelismero scan 目标ip,我没有扫靶机,而是扫了一个著名网站,这种默认的扫描应该扫不出什么东西,如图

但其由Python编写,优点是可以自行编写python进行很多定制化的功能,我相信以后肯定还会用到它的。

Nikto.pl

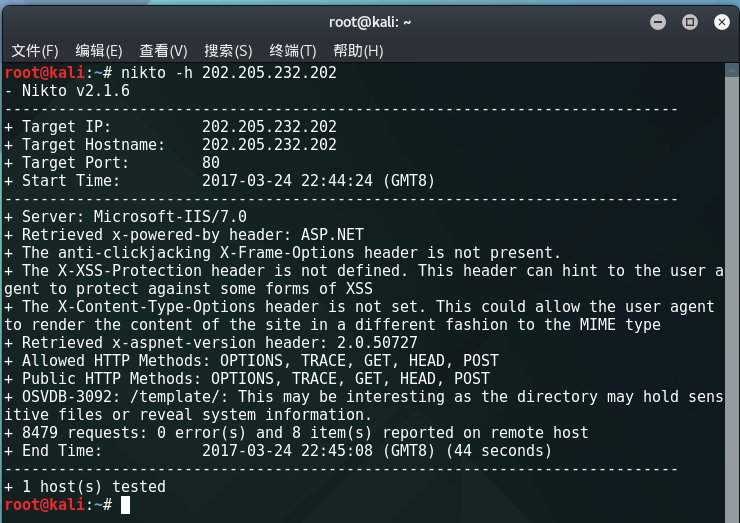

一款开源网页服务扫描器,如图,很快就得到了一些信息

Lynis和unix-privesc-check

两种信息收集工具,针对linux/unix的。

漏洞分析之WEB爬行(视频13)

kali内置字典

存放在/usr/share/wordlists目录下。下面会用到

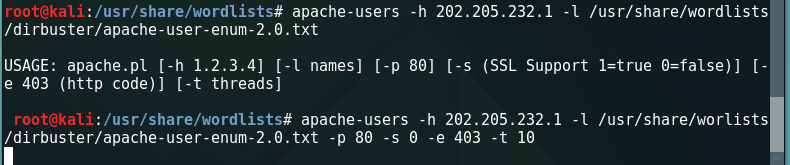

apache-user

使用起来命令较长,但根据其用户手册的提示,还是不难输入的,如图

cutycapt

一个给网站截图的工具,真的是很简单的功能,但我坚信其存在的意义,在用脚本进行一些自动化操作时,这种工具是非常有用的。使用如图,

dirb和owasp

目录扫描工具,dirb使用如图

能自动爬取子目录,是爬虫的部分功能。owasp和dirb功能一致,但是有图形界面。

爬虫类工具有很多,有的强大,有的简单,其实对于很多静态网页,自己写个爬虫才是最方便的。

漏洞分析之WEB漏洞扫描(视频14&15)

cadaver和davtest

cadaver工具是一个用来浏览和修改WebDAV共享的unix命令行程序。简单试了下,感觉像网盘一样,等对webdav有了一定了解再用。

davtest是用来测试webdav漏洞的,方式是上传存在漏洞的文件。暂时感觉用处不大。

fimap

fimap是一个本地/远程文件注入扫描器以及漏洞利用的工具,似乎是由python编写的。

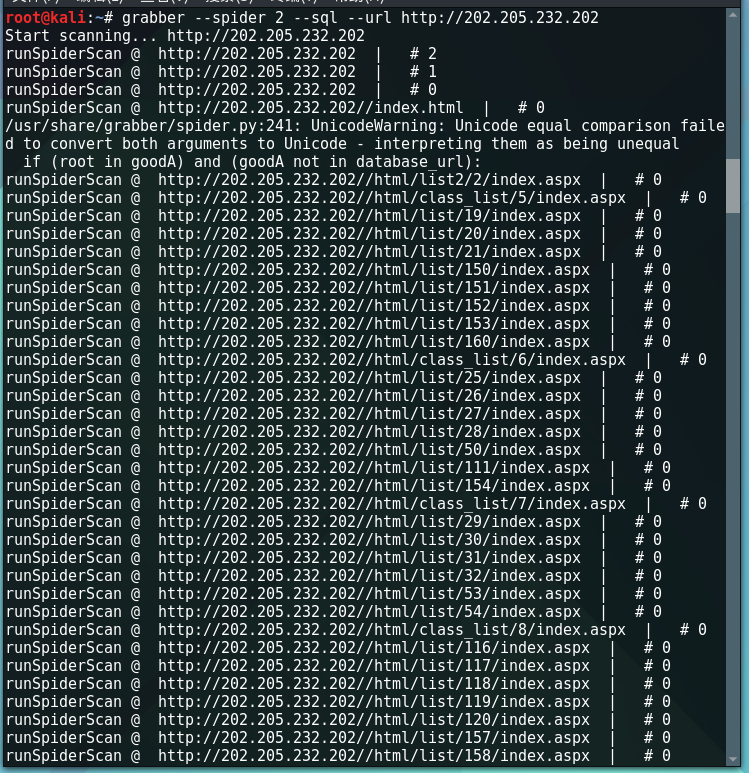

grabber

web应用漏洞扫描。可使用其中的爬虫功能,使用命令graber --spider 层数 --sql --xss --url 目标地址,sql和xss选项表示扫描sql注入和xss漏洞,如图,

爬起来速度并不快,需要等好一会,输出的过程信息也比较杂乱,一个优点就是其中居然有部分中文提示。

Joomla Scanner

针对特定CMS(Jommla)的扫描器。

SkipFish

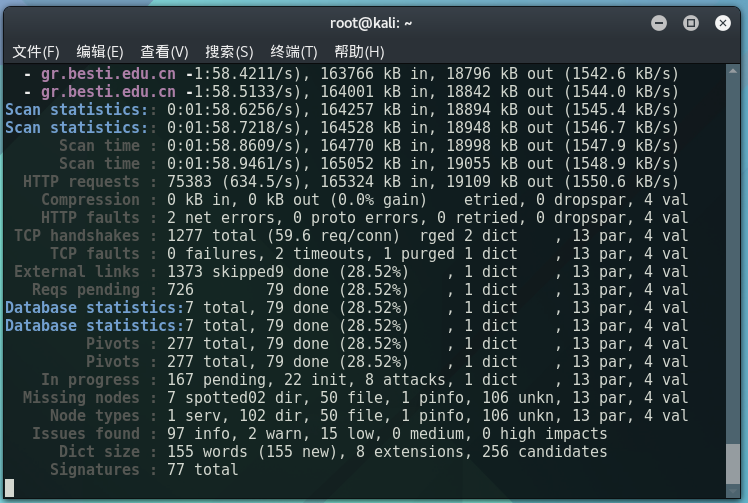

google出品的安全扫描工具,一个简单的命令skipfish -o 要保存报告的路径 目标url,下图是扫描过程,

等待时间挺长的,我等了十几分钟就强行停止了,用于保存报告的文件夹已经有4.5G大小,吓得我截完图赶紧删了,下面是部分报告的截图

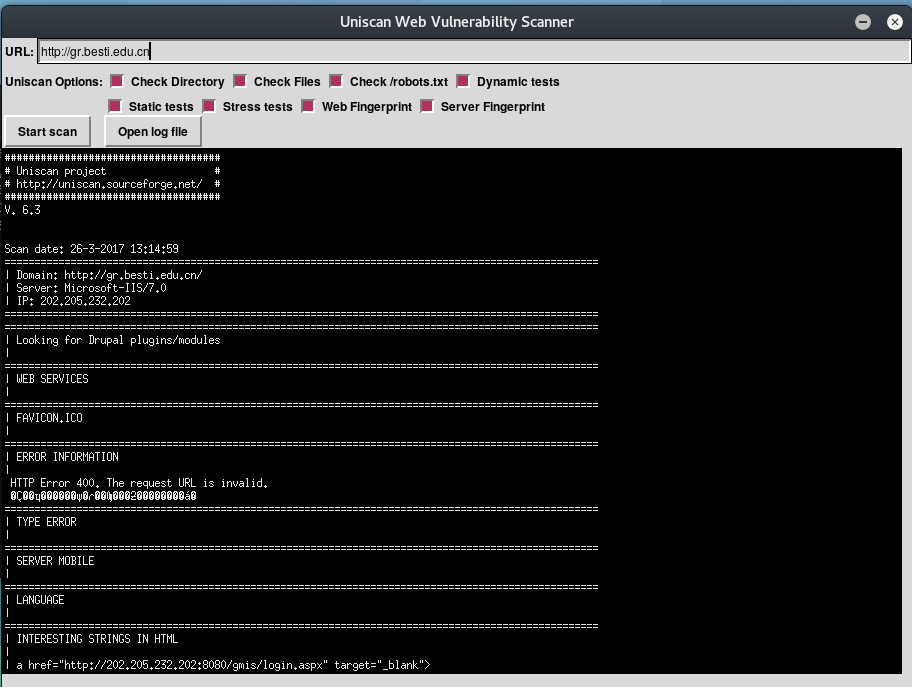

uniscan-gui

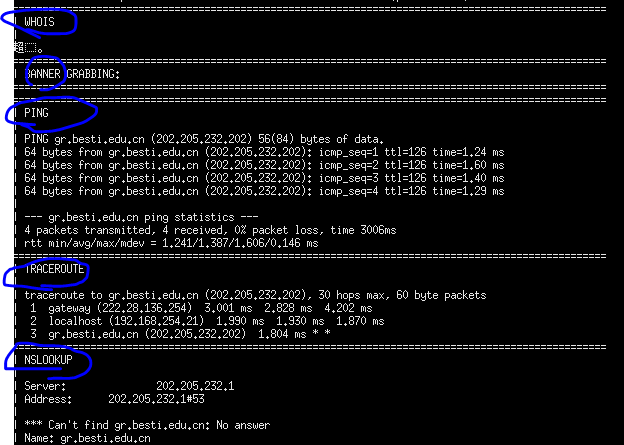

见名知意,gui,有图形界面。如图,可以看出里面包含了一些服务器指纹,web指纹,banner,ping,traceroute,whois,robot信息等种种信息,是一种集成化自动化帮你做扫描的工具,下面还有很多信息没截图。

是一个简单易用又强大的工具。

w3af和wapiti

w3af是web应用安全扫描框架,有gui,通过插件来实现各种功能。wapiti是由python写的脚本工具,会爬目录,然后检测一些漏洞。

webshag和websploit

webshag是有gui的扫描框架,会调用nmap等其他工具。websploit,远程扫描web应用漏洞,支持多种插件以应对新漏洞。

后面这些工具感觉都差不多。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步