第二周作业-影评、靶机和攻击机的安装与配置、kali的配置、DNS解析

教材作业

第一章作业一 《黑客军团》第2季第1集影评

本文只分析与黑客攻击有关的情节,不谈其他。

开头,男主通过ssh以root身份远程连接到了一台服务器,并在其上执行了名为fuxsocy.py的python脚本。如图

该脚本执行效果是全盘加密,如图

为接下来的剧情埋下了伏笔。

剧中,E银行法律总顾问A女士家中是全智能的家具装潢,水电、空调、门禁、泳池等一切设备都由智能终端控制,但这套智能系统被入侵了,导致一切都乱了套,无法正常居住,她只能搬去其他地方居住。她一离开,就有一群人进入了这套房子并占据其中。

某女性角色(暂且称为女主)使用社会工程学工具集set进行攻击,截图如下

我在自己的kali上打开了同样的工具,显然我没有安装女主使用的第三方模块,截图如下

女主执行工具的过程如图,大概是执行了那个加密的模块

导致E银行系统被全盘加密以致瘫痪,犯罪团伙向银行勒索如下图

其实在去年的四月份,身边也有同学中了加密勒索的病毒,索要500美金。彼时正值毕设,电脑中存储着做了一半的毕设文件,讽刺的是,作为信息安全专业的学生,他做的题目是有关密码破译的,但正因为这样,他才更知道勒索信中说的rsa-4096位加密意味着什么,这时他才回忆起前段时间电脑突然变得很卡,因为他电脑一直比较卡,所以也没引起注意。最终的解决方案是全盘格式化重装,还好毕设的核心资料都是导师给的。网上也有其他人中此病毒,比如说这个帖子

第二章作业 靶机和攻击机的安装与配置

靶机已经按书上要求装好,如图。

但安装过程忘了截图,下面安装Back Track攻击机时将详细说明,这两个的安装其实都是通过vmdk文件“装系统”。

1.解压BT5R1.7z,找个目录放,我是放在D:\课程\网络攻防\环境搭建\BT5R1-GNOME-VM-32

2.VMware中创建新的虚拟机——-自定义——下一步——稍后安装操作系统——版本选择Ubuntu,因为不清楚具体的Linux内核版本,书上写的是BT4,给出了一些详细信息,但拿到的文件是BT5。

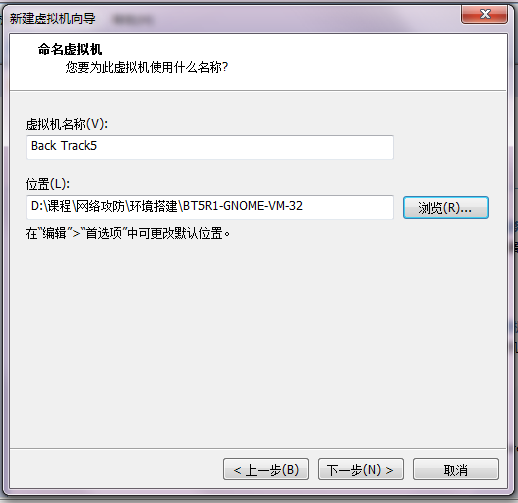

3.名称随便写,位置选择刚解压出的那个文件夹,如图,然后下一步,如果有提示,选择继续

4.后面的硬件配置,处理器给1核心就行了,内存512就行了,毕竟内存小,省着用,根据书上要求网络类型选择NAT,然后一直下一步就行了。

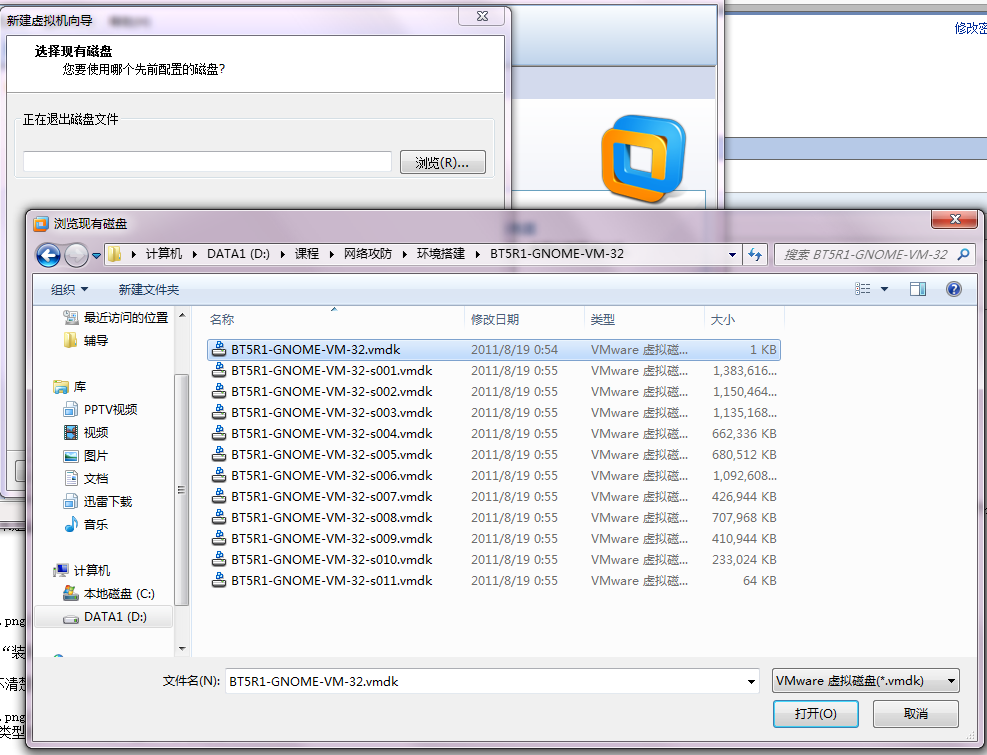

5.接下来选择使用现有虚拟磁盘,然后下一步,会让你选择磁盘位置,如图,点击浏览,找到刚刚那个文件夹,选第一个就好

6.接下来会遇到个体是,如图,保留现有格式就好

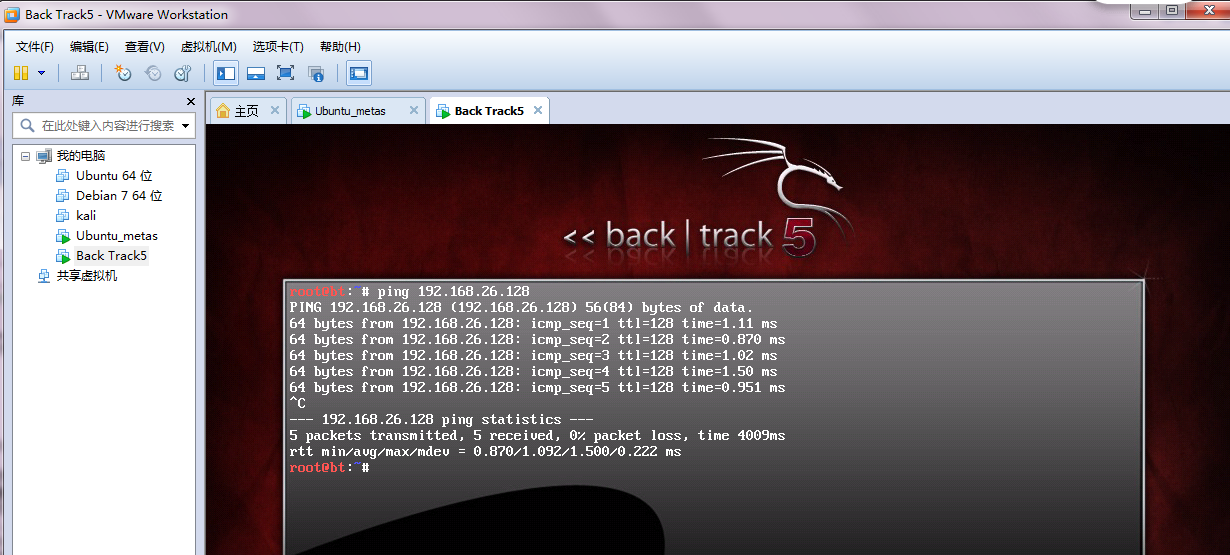

7.然后就完成安装了。直接开启虚拟机就行了啦~ 上个图

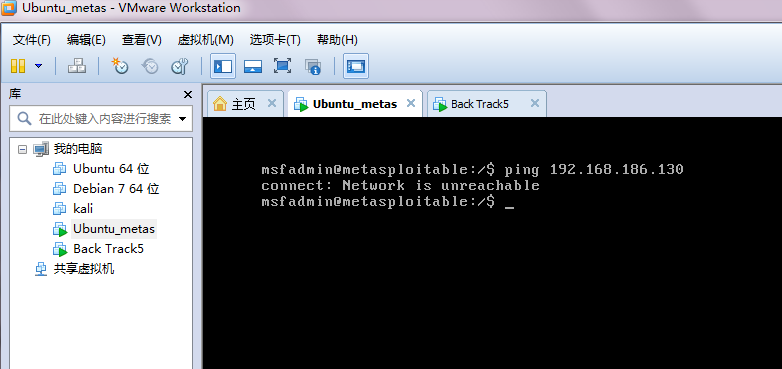

连通性测试:未做任何调整,先直接ping试试。攻击机ping靶机能通,靶机ping攻击机显示不可达,如图

解决方法:host-only模式下,除了同一网段内的地址外,哪都不可达,别用这个模式就好了。书上这样这是,是因为要为其设置蜜罐网关,网关上配置多块网卡,通过网关来搞事情。蜜罐网关这个东西配起来还是挺麻烦的,就先不弄了,改成其他模式就好了。或者不改都行,因为只要攻击机能连到靶机,就能做一些攻击,亲测!详见另一篇博客(暂时还是草稿,没发出来)。

视频学习(1至5)

第1节&第2节 Kali安装与基本配置

我已安装好系统后:

(1)安装好vmtools,只要使用vm做虚拟机都会安装vmtools,在此不再赘述。

(2)通过vim /etc/apt/source.list更换了更新源,因为kali有别于Ubuntu,自带的更新源由于GFW的原因不好用,具体方法是搜索kali源,注意搜索2016.2版本的更新源,因为以前版本对应的的更新源已失效。使用与当前版本的更新源地址中包含kali-rolling字样。

(3)安装了自己喜欢的主题。首先安装Gnome-tweak,通过apt-get install gnome-tweak-tool,然后到gnome-look网站下载自己喜欢的主题,将主题包解压/提取/extract至/usr/share/themes/目录下。然后在优化工具可以看到刚下的主题,选择使用,如图,途中红笔圈出了优化工具上午图标和相应的栏目。

(4)安装中文输入法,需先安装fcitx工具,直接一条命令即可apt-get install fcitx fcitx-pinyin fcitx-googlepinyin,系统默然是win + space(空格键)切换语言,切换至中文后,默认是 ctrl + space(空格键)切换到具体输入法。

更新源和中文输入法演示如图

第3节&第4节&第5节 安全渗透测试一般流程、信息收集

一般流程就不说了,信息收集方面,第4节中介绍了theharvest和metagoofli等,基本上就是一个自动化一点的搜索引擎整合,我简单试了下theharvest -d besti.edu.cn -b bing,返回结果为空。recon-ng这个工具使用起来略复杂,在我自己的环境中并没有视频中演示的baidu_site模块,我试了个brute_suffix模块,从名字中也可以看出来,通过穷举顶级域名的方式暴力搜索指定字段,如图

第5节中介绍了几个有关DNS的工具,dig很简单,但是我在对besti.edu.cn进行操作的时候,出现了问题,如图中①处所示,并没有得到有效的域名服务器ip及域名。图中②处执行后续命令时,失败了。

解决方法:关键在于域名服务器的查询,通过CERNIC的官网可以查到后缀为edu.cn的域名信息,但是这个官网并不是一直都能查,刚试了一下就不行了,下午还是可以的,还好我记住了下午的查询结果。输入命令dig axfr @记住的ip地址或者域名 besti.edu.cn,可得到126条结果,下图只截取了一部分,包括所有的子域信息,说明还是有漏洞的

其中倒数第二列参数为资源类型,资源记录类型有:SOA(起始授权结构)、A(主机)、NS(名称服务器)、CNAME(别名)和MX(邮件交换器)。A记录是名称解析的重要记录,它用于将特定的主机名映射到对应主机的IP地址上。你可以在DNS服务器中手动创建或通过DNS客户端动态更新来创建,NS记录此记录指定负责此DNS区域的权威名称服务器;A记录和NS记录的区别是,A记录直接给出目的IP,NS记录将DNS解析任务交给特定的服务器,NS记录中记录的IP即为该特定服务器的IP地址。

接下来用fierce和dnsenum对我校域名进行尝试,fierce获取不到任何信息,dnsenum只找到一个邮箱的子域名,就不截图了。我的kali上并没有dnsdict6,因为功能和前两个类似,就不管了。dnsmap还是能用的的,能解析到一些子域名信息,虽然在速度、结果数量(27个)和信息量上都不如dig axfr,如图

黑客资料

在这一篇http://www.cnblogs.com/yp1692/p/6554062.html

两种工具的介绍

这篇博客已经够长了,内容在另一篇里面http://www.cnblogs.com/yp1692/p/6528193.html

Done