校验Referer头,防范CSRF(跨站请求伪造)攻击的拦截器

- public final static String domainName = "192.168.2.123";

- package com.web.interceptors;

- import org.apache.log4j.Logger;

- import org.apache.struts2.ServletActionContext;

- import com.opensymphony.xwork2.ActionInvocation;

- import com.opensymphony.xwork2.interceptor.AbstractInterceptor;

- import com.trace.web.utils.Constants;

- /**

- * 对管理员操作,校验Referer头,防范CSRF(跨站请求伪造)攻击的拦截器

- * @author admin

- */

- public class AuthInterceptor extends AbstractInterceptor {

- private static final long serialVersionUID = -2154056039548254482L;

- private static Logger log = Logger.getLogger(AuthInterceptor.class);

- @Override

- public String intercept(ActionInvocation invocation) throws Exception {

- String referer = ServletActionContext.getRequest().getHeader("Referer");

- if((referer!=null) && (referer.trim().startsWith(Constants.HTTP + Constants.domainName))){

- return invocation.invoke();

- }

- log.info("referer : " + referer);

- return "error";

- }

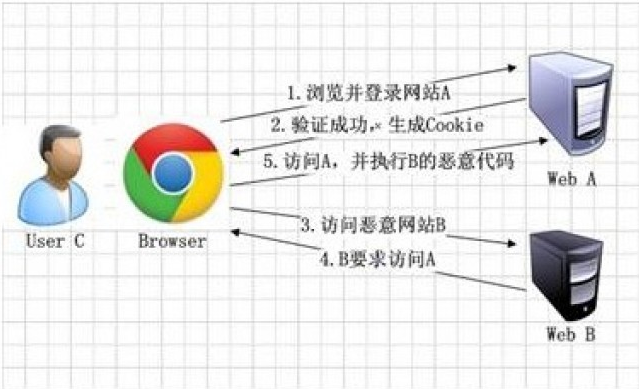

CSRF攻击原理比较简单,其中Web A为存在CSRF漏洞的网站,Web B为攻击者构建的恶意网站,User C为Web A网站的合法用户。

1. 用户C打开浏览器,访问受信任网站A,输入用户名和密码请求登录网站A;

2.在用户信息通过验证后,网站A产生Cookie信息并返回给浏览器,此时用户登录网站A成功,可以正常发送请求到网站A;

3. 用户未退出网站A之前,在同一浏览器中,打开一个TAB页访问网站B;

4. 网站B接收到用户请求后,返回一些攻击性代码,并发出一个请求要求访问第三方站点A;

5. 浏览器在接收到这些攻击性代码后,根据网站B的请求,在用户不知情的情况下携带Cookie信息,向网站A发出请求。网站A并不知道该请求其实是由B发起的,所以会根据用户C的Cookie信息以C的权限处理该请求,导致来自网站B的恶意代码被执行