2017-2018-2 20179306 《网络攻防技术》第二周作业

黑客信息

国内黑客介绍—万涛(老鹰)

老鹰,男,中国特色安全文化/黑客文化倡导者,祖籍广东广州东山区(现越秀区)。出生于一个铁路职工家庭。青少年时期兴趣爱好广泛,喜爱绘画、文学、政治、历史。

大学在北京北方交通大学经济管理系就读。大学期间由于兴趣爱好的原因转向计算机病毒和加密破解方面的技术研究。大学毕业后接受黑客文化并加入中国早期的黑客组织“绿色兵团”。

后因感绿色兵团商业化事件于2000年5月创建中国鹰派联盟网的前身:中国鹰派俱乐部。2000年12月,出席首届网络与爱国主义教育研讨会,积极呼吁倡导网络爱国社团的联盟合作。

2001年“5.1”前后,与红客联盟等民间网络安全爱好者团体共同参与组织中美黑客大战,5月8日正式创立中国首个民间网络公益社团:中国鹰派联盟网,并任站长至今,2005年创建发行《中国安全文化》电子杂志和鹰缘全球中文社区。

2000年5月与至2006年春,先后发表《班门弄斧:中国鹰派点评阿扁演讲》、《营造有中国特色黑客文化》等作品,指出信息时代营造中国特色黑客文化问题在中国信息安全产业中的重要地位和正确看待民族主义思潮在复兴中华文化理想中的重要性,批评了精英治国和信息霸权的的思想谬误。

2003年前后老鹰的思想发生重大转折,开始注重平衡社会与理性思维,呼吁重视中国安全文化教育,长期关注民生教育、环境保护、青少年上网等领域的安全文化和文化安全问题。

老鹰大学毕业后前往广州发展,先后在广东铁路集团、普华国际会计公司等任职。后正式进入信息安全领域。

2005年老鹰返回北京,在某国际IT公司任职高级安全咨询顾问,业余仍致力于民间网络公益团体的建设和中国安全文化的普及和教育启蒙。

国外黑客介绍--罗伯特·塔潘·莫里斯吉克

Morris的父亲是前美国国家安全局的一名科学家,叫做Robert Morris。Robert是Morris蠕虫病毒的创造者,这一病毒被认为是首个通过互联网传播的蠕虫病毒。也正是如此,他成为了首个被以1986年电脑欺骗和滥用法案起诉的人。

Morris在康奈尔大学上学期间,创造的蠕虫病毒是为了探究当时的互联网究竟有多大。然而,这个病毒以无法控制的方式进行复制,造成很多电脑的死机。专家声称有6000台电脑被毁。Morris最后被判处3年缓刑,400小时的社区服务和10500美元的罚金。

Morris现在担任麻省理工电脑科学和人工智能实验室的教授,其研究方向是电脑网络的架构。

网络攻击与防范中的五种常用工具

1、BackTrack,是一套专业的计算机安全检测的Linux操作系统,简称BT。BackTrack不仅仅是用来战争驾驶,还集成了包括Metasploit等200多种安全检查工具;此外众多的RFID工具和对ARM平台的支持也是一个亮点。BackTrack经过了多年发展,渗透测试并接受来自安全社区前所未有的帮助,BackTrack开始于早期live linux的发行版Whoppix,IWHAX以及auditor,BackTrack被设计成一体化的旨在安全审计用的live cd,现今它是被最广泛采用的渗透测试框架并被世界各地的安全社区所使用。

2、Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用的软件。Ethereal的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal是目前全世界最广泛的网络封包分析软件之一。

3、Nessus 是目前全世界最多人使用的系统漏洞扫描与分析软件。总共有超过75,000个机构使用Nessus 作为扫描该机构电脑系统的软件。1998年, Nessus 的创办人 Renaud Deraison 展开了一项名为 "Nessus"的计划,其计划目的是希望能为因特网社群提供一个免费、威力强大、更新频繁并简易使用的远端系统安全扫描程序。经过了数年的发展, 包括 CERT 与 SANS 等著名的网络安全相关机构皆认同此工具软件的功能与可用性。2002年时, Renaud 与 Ron Gula, Jack Huffard 创办了一个名为 Tenable Network Security 的机构。在第三版的Nessus 发布之时, 该机构收回了 Nessus 的版权与程序源代码 (原本为开放源代码), 并注册成为该机构的网站。 目前此机构位于美国马里兰州的哥伦比亚。

4、Aircrack是一套用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络。Aircrack-ng是由6个不同部分组成的套件:aircrack-ng 用于破解WEP以及WPA-PSK密钥。一旦aircrack-ng工具收集了足够的信息,aircrack-ng将会分析这些数据,并试图确定使用中的密钥;airdecap-ng 解读被破解的网络数据包;airmon-ng 为使用整个aircrack-ng套件配置一个网卡;aireplay-ng 在无线网络中产生可能在恢复中的WEP密钥所需的流量;airodump-ng 捕获被aircrack-ng用于破解WEP密钥的802.11帧;tools 为微调提供分类工具箱。

5、Snort:在1998年,Marty Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GNU General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。

教材实践作业

《战争游戏》影评:《战争游戏》中演示了一种最简单的物理攻击技术,主人公从教务记有密码的便贴纸上窥视到登录口令,通过入侵教务系统,并帮助其喜欢的女生修改课程成绩,以获取好感。日常生活中经常接触到的开锁,也是一项物理攻击的基本技能,而开锁的锁匠好像与黑客也有一定的联系,两者的前身铁匠和木匠是近亲职业,而开锁需要对锁具和保险箱的内部结构深入理解,找出弱点进行攻击的模式,与黑客对计算机系统的攻击模式从本质上说并无区别。因此一般黑客对开锁技巧也饶有兴趣,如著名国际黑客会议DefCon就有作为传统项目的开锁挑战。物理攻击是指攻击者通过各种技术手段绕开物理安全防护体系,从而进入受保护的设施场所或设备资源内,获取或破坏信息系统物理媒体中受保护信息的攻击方式。物理攻击通常需要攻击者真正入侵到受保护的物理空间里,存在着很大风险和挑战,常见于军事、情报部门的特殊行动,以及恐怖及犯罪活动。

获取同学信息:首先知道该同学与我同龄,然后通过其朋友圈,了解到其生日与霍金去世的日子相同,从而获取到其生肖、星座、出生日期,并通过http://www.buyiju.com/查询到其生辰八字。

网络攻防实验环境配置:

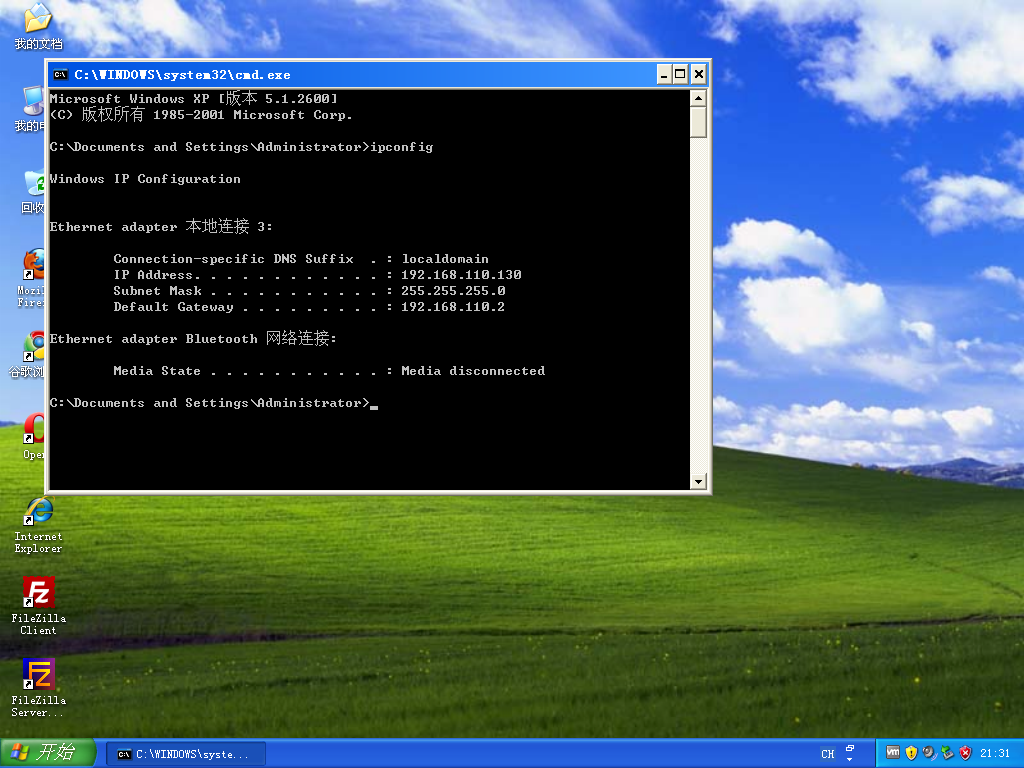

windows攻击机(VM_WinXPattacker)ip:

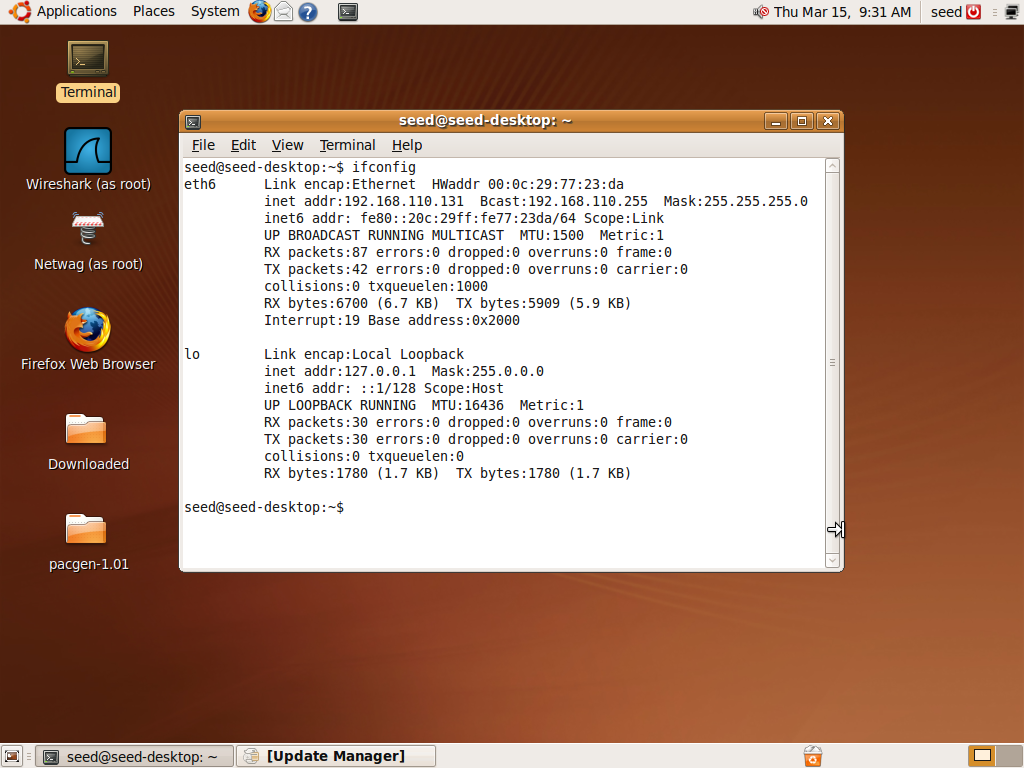

linux攻击机(SEEDUbuntu9_August_2010)ip:

windows靶机(VM_Metasploitable_xpsp1)ip:

linux靶机(VM_Metasploitable_ubuntu)ip:

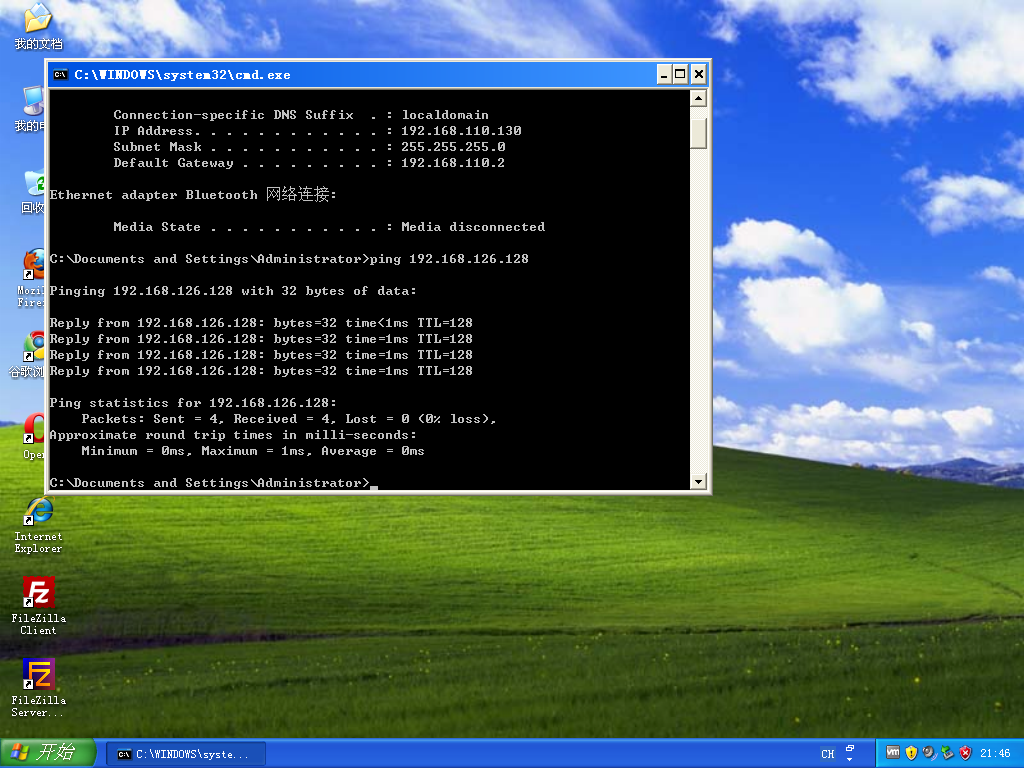

win ping win:

win ping linux:

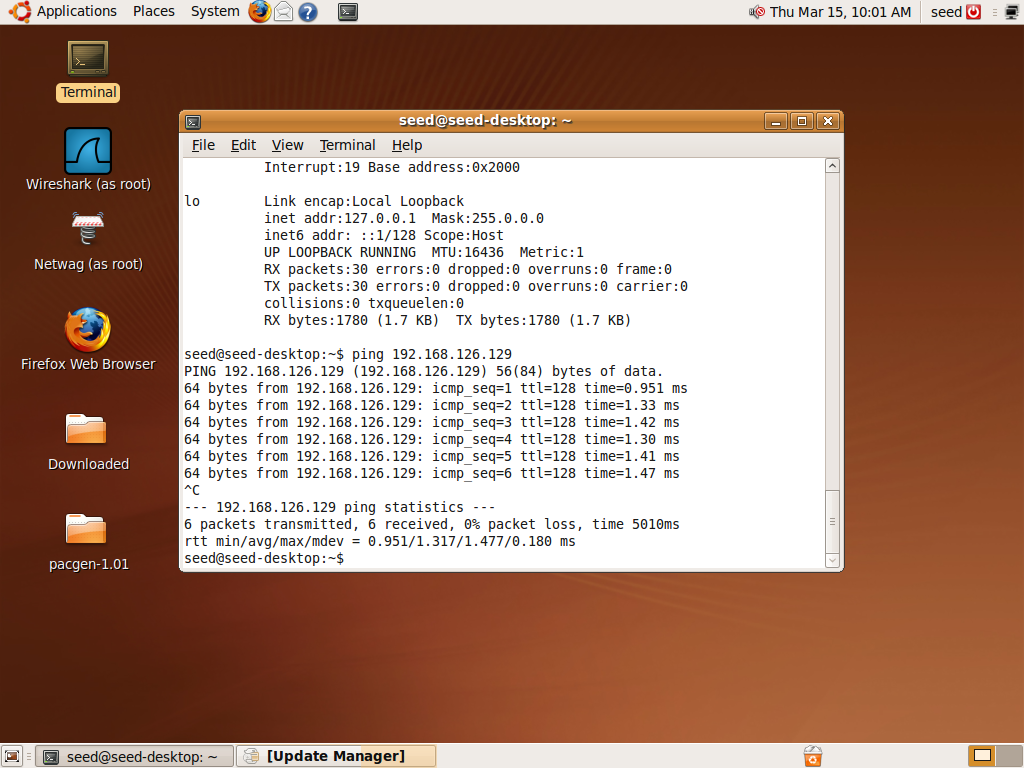

linux ping win:

linux ping linux:

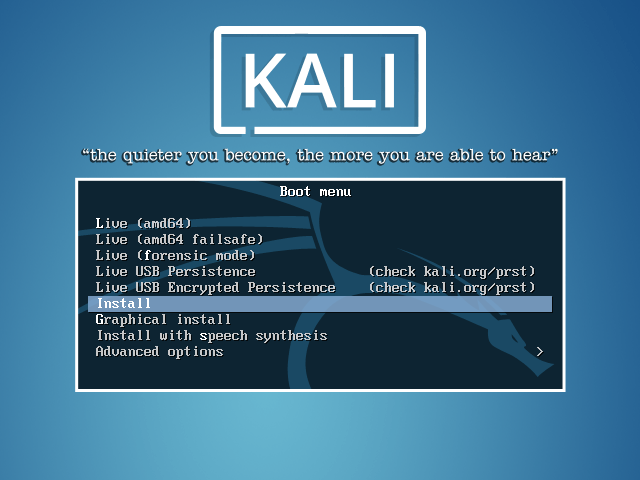

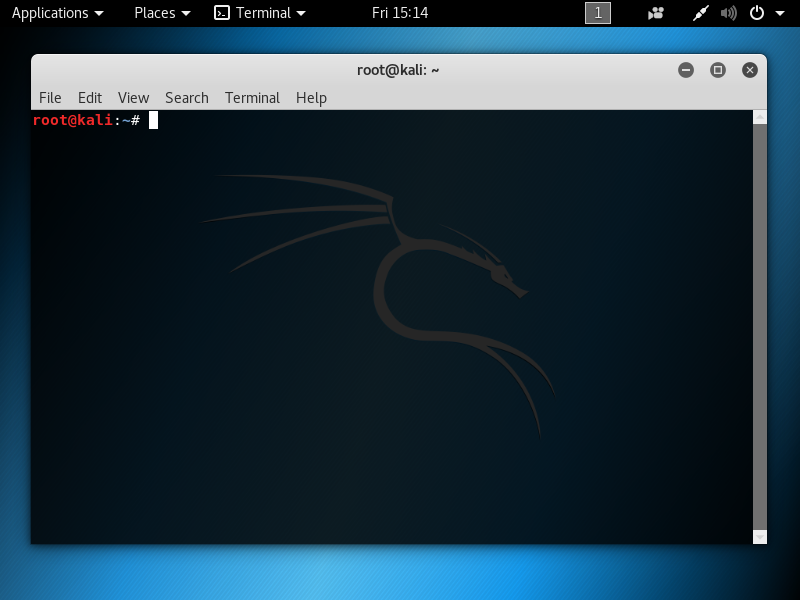

KALI视频(1-5)学习

kali的安装

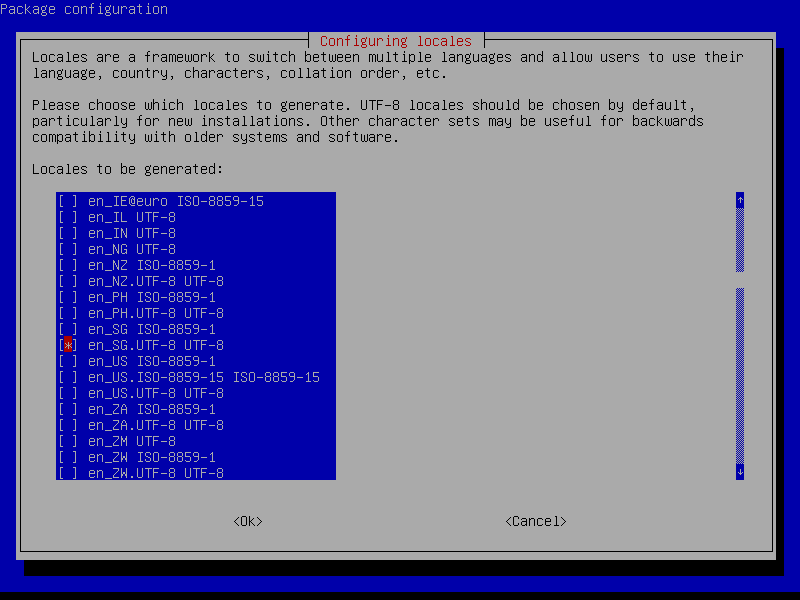

安装完成后遇到了无法打开终端的问题,通过百度查询,进入命令行窗口:ctrl+alt+F4

root登录执行:dpkg-reconfigure locales

空格选择:en_US.UTF-8 UTF-8 ,去掉其他

reboot重启即可打开

解决了问题

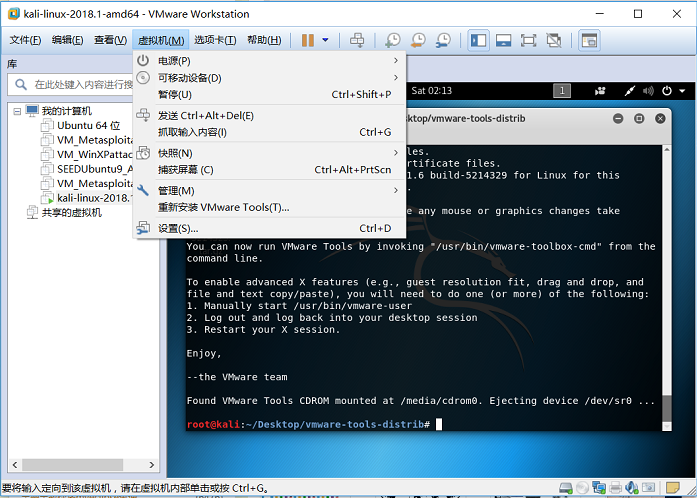

安装VMware Tools

渗透测试流程:

1.信息收集。这一过程大多借助搜索引擎、社会工程学与基本的扫描工具实现。

2.漏洞分析。通常使用搜索引擎可以得到比较直接的信息。

3.漏洞利用。包含两个方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

4.权限维持。权限维持是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门。

5.文档编辑。渗透测试最终需要将得到的信息、漏洞归档化,这样会形成知识的积累。

6.其他相关项。在kali linux目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录。

通过互联网搜集信息:子域名信息、Shodan大数据搜索、同IP网站反查、IP信息扫描、网站指纹信息、WHOIS查询

GoogleHack语法:http://www.exploit-db.com/google-dorks/

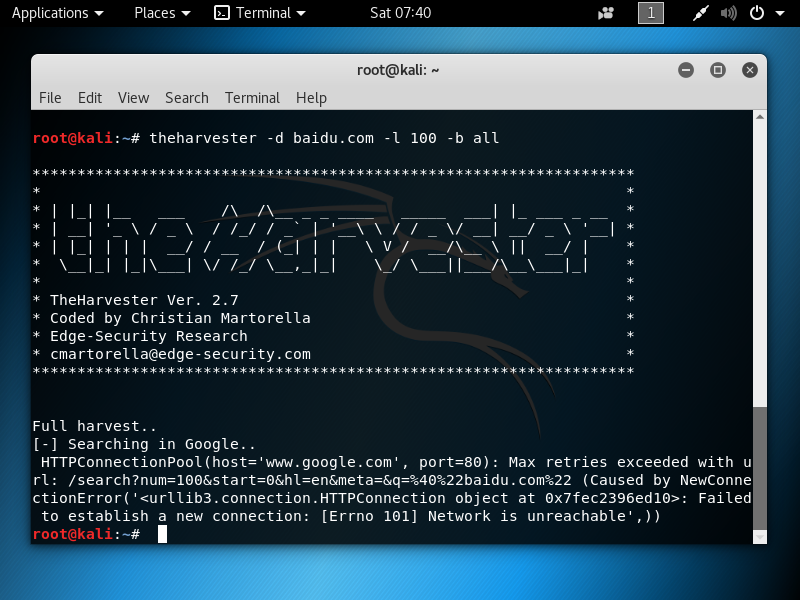

情报分析工具:社交搜索:Cree.py,twofi,社会工程学工具:the Harvester,metagoofil,Recon-NG

Kali信息收集之目标获取

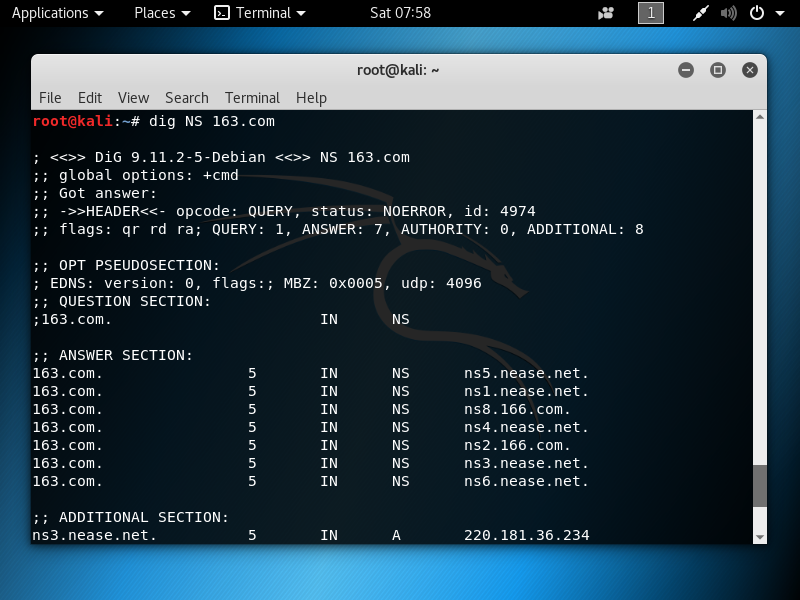

1.使用Dig进行域名解析

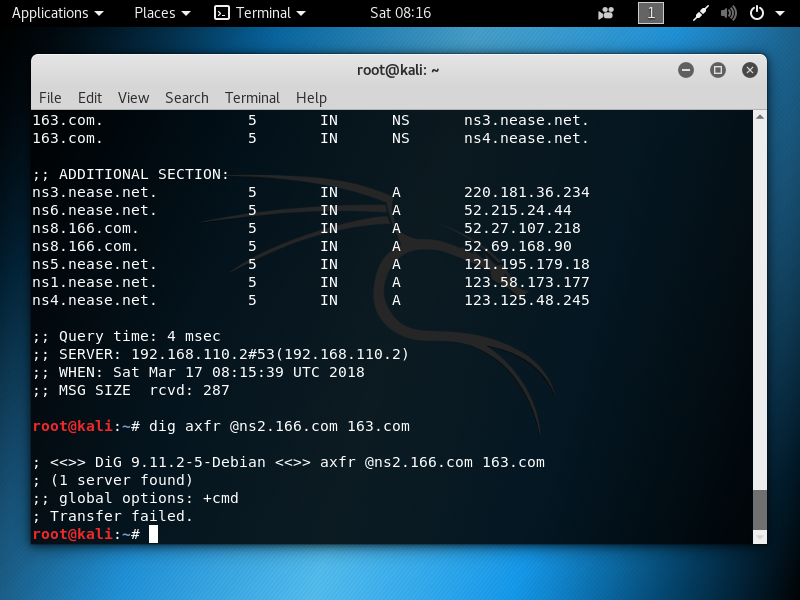

2.使用Dig进行域传送漏洞测试

如图,并没有漏洞。

3.子域名枚举工具介绍

工具:fierce 官网:http://ha.ckers.org/fierce/

工具:dnsmap 官网:http://code.google.com/p/dnsmap/

工具:dnsenum 官网:http://code.google.com/p/dnsenum/

工具:dnsdict6 官网:http://www.thc.org/