20169221 2016-2017-2 《网络攻防》 第三周学习总结

学习教材第三章

网络信息的收集技术

- 网络踩点(Footprinting)

- Web搜索与挖掘

- DNS和IP查询

- 网络拓扑侦察

- 网络扫描(Scanning)

- 主机扫描

- 端口扫描

- 系统类型探查

- 漏洞扫描

- 网络踩点(Footprinting)

- Web搜索与挖掘

- DNS和IP查询

- 网络拓扑侦察

-网络扫描(Scanning) - 主机扫描

- 端口扫描

- 系统类型探查

- 漏洞扫描

...

网络踩点

-目标组织

- 具体使用的域名

- 网络地址范围

- 因特网上可直接访问的IP地址与网络服务

- 网络拓扑结构

- 电话号码段

- 电子邮件列表

- 信息安全状况

- 目标个人

- 身份信息

- 联系方式

- 职业经历

- 公开渠道信息收集

- 目标Web网页、地理位置、相关组织

- 组织结构和人员、个人资料、电话、电子邮件

- 网络配置、安全防护机制的策略和技术细节

- 其他个人隐私信息

[实践学习](http://www.4ngel.net/article/51.htm) - DNS/IP

因特网赖以运转的两套基础设施

因特网上的公共数据库中进行维护

层次化结构管理 - ICANN:因特网技术协调机构

ASO: 地址支持组织, 负责IP地址分配和管理

GNSO: 基本名称支持组织, 负责通用顶级域名分配

CNNSO: 国家代码域名支持组织,负责国家顶级域名分配

国内

公网: CNNIC, ISPs(电信,网通…), 域名服务商(万网)

教育网: CERNET, 赛尔网络, …

-域名解析过程

第一步:客户机提出域名解析请求,并将该请求发送给本地的域名服务器。

第二步:当本地的域名服务器收到请求后,就先查询本地的缓存,如果有该纪录项,则本地的域名服务器就直接把查询的结果返回。

第三步:如果本地的缓存中没有该纪录,则本地域名服务器就直接把请求发给根域名服务器,然后根域名服务器再返回给本地域名服务器一个所查询域(根的子域)的主域名服务器的地址。

第四步:本地服务器再向上一步返回的域名服务器发送请求,然后接受请求的服务器查询自己的缓存,如果没有该纪录,则返回相关的下级的域名服务器的地址。

第五步:重复第四步,直到找到正确的纪录。

第六步:本地域名服务器把返回的结果保存到缓存,以备下一次使用,同时还将结果返回给客户机 - 域名注册过程

注册人(Registrant) →注册商(Registrar) →官方注册局(Registry)

3R注册信息:分散在官方注册局或注册商各自维护数据库中

官方注册局一般会提供注册商和Referral URL信息

具体注册信息一般位于注册商数据库中 - WHOIS查询

查询特定域名的3R详细注册信息

域名注册信息查询: ICANN(IANA)→域名官方注册局→域名服务商

WhoisWeb查询服务:官方注册局、注册商

寻找域名注册信息数据库并查询返回结果的WhoisWeb查询服务:万网、站长之家(whois.chinaz.com)

集成工具: Whois客户程序,SamSpade, SuperScan, …

...

网络信息收集技术之网络扫描

- 网络测试最常用的命令——ping

- ping 扫描

- 主机扫描目的:检查目标主机是否活跃(active).

- 主机扫描方式

- 传统ICMP Ping扫描

- ACK Ping扫描

- SYN Ping扫描

- UDP Ping扫描

- 主机扫描程序

- ping

- nmap -sP

- 主机扫描的防范措施

- 监测:网络入侵检测系统Snort;主机扫描监测工具Scanlogd

- 防御:仔细考虑对ICMP通信的过滤策略

- 利用Ping构建后门: loki(Phrackv51#06), pingd

- 端口

TCP/UDP (1-64K), 运行网络应用服务

由IANA/ICANN负责分配 - 端口扫描定义

连接目标主机的TCP和UDP端口,确定哪些服务正在运行即处于监听状态的过程。 - 端口扫描目的

防御者-更加了解所管理的网络状况,找出没有必要开放的端口并关闭,这是保证业务网络安全的第一步。

攻击者-找出可供进一步攻击的网络服务,同时结合操作系统探测技术也可以确定目标主机所安装的操作系统版本。开放网络服务和操作系统版本信息为攻击者提供了破解攻击的目标,使其更容易找出进入目标主机的漏洞路径。

-探查系统类型

探查活跃主机的系统及开放网络服务的类型

目标主机上运行着何种类型什么版本的操作系统

各个开放端口上监听的是哪些网络服务

-目的

为更为深入的情报信息收集,真正实施攻击做好准备

如远程渗透攻击需了解目标系统操作系统类型,并配置

nmap常用命令:-sP -PN -sS -sT -sU -sV -O -p - 漏洞

Security Vulnerability,安全脆弱性

一般认为,漏洞是指硬件、软件或策略上存在的的安全缺陷,从而使得攻击者能够在未授权的情况下访问、控制系统 - 漏洞扫描

检查系统是否存在已公布安全漏洞,从而易于遭受网络攻击的技术 - 漏洞扫描技术

检查系统是否存在已公布安全漏洞,从而易于遭受网络攻击的技术。

双刃剑

网络管理员用来检查系统安全性,渗透测试团队(Red Team)用于安全评估。

攻击者用来列出最可能成功的攻击方法,提高攻击效率。

...

网络监听

在网络安全领域,网络监听技术对于网络攻击与防范双方都有着重要的意义,是一把双刃剑。对网络管理员来说,它是了解网络运行状况的有力助手,对黑客而言,它是有效收集信息的手段。

kalilinux学习

信息收集之主机探测

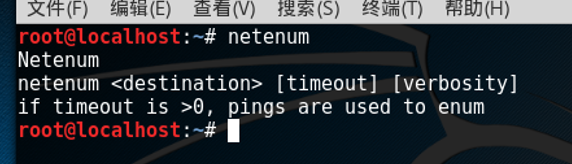

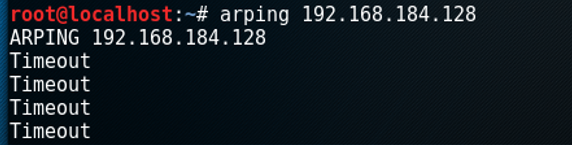

- Netenum 一个很好用的IP代码生成工具

生成一个172.192.168.0.1/24的网段,返回所有IP地址信息。方便生成一个列表,从新定向到一个文件里。就可以将test作为另一个程序或者扫描器的输入文件。

也可以查询局域网内主机是否在线

例如查看163.com的在线主机ps:为什么把.7改成.0/24,因为这样获取的是一个IP段

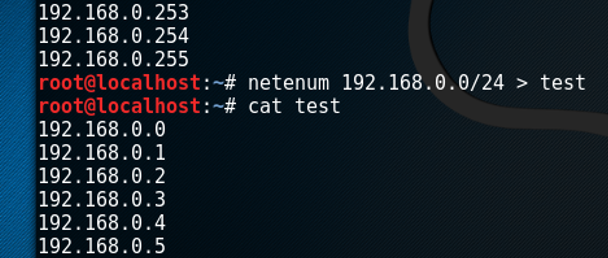

… - Fping常用的工具

Fping测试在线主机

…

扫描内网

- Nbtscan扫描内网段

经过ifconfig的出自己所在的网段,然后扫描内网段。

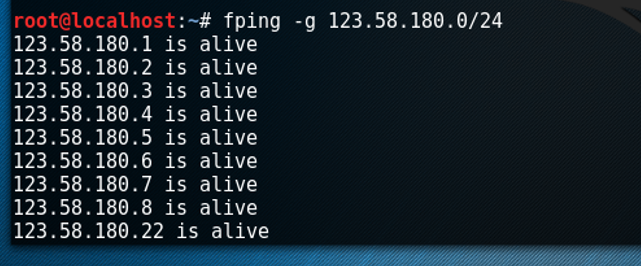

- Arping用来探测目标mac地址的工具。

出现问题:arping自己的时候出现问题

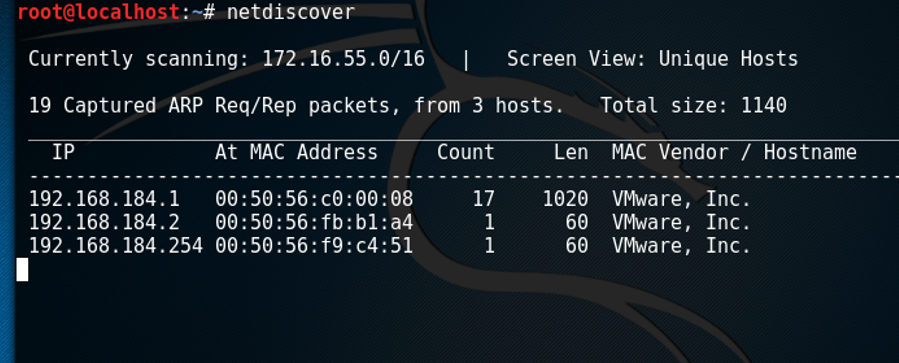

但当arping别的地址时候没有出现死循环? - Netdiscover探测内网信息

…

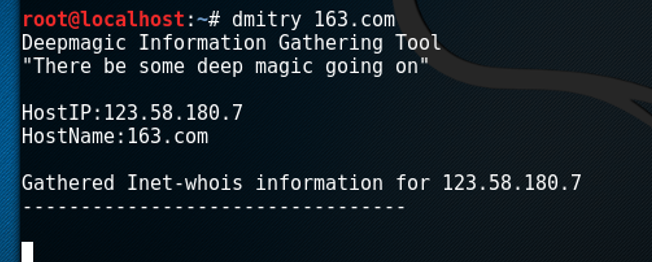

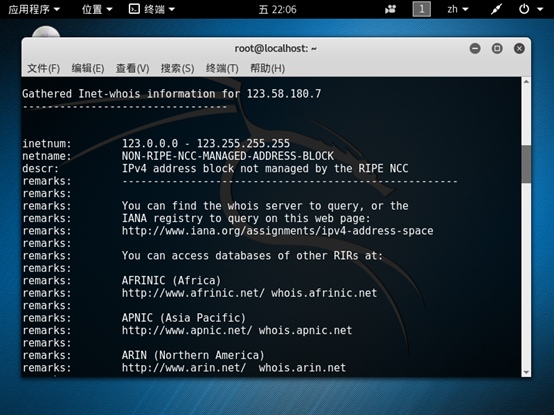

对目标详细信息扫描

Dmitry能手机许多信息,包括whois tcp port等

IP:128.58.180.7

获得whois信息

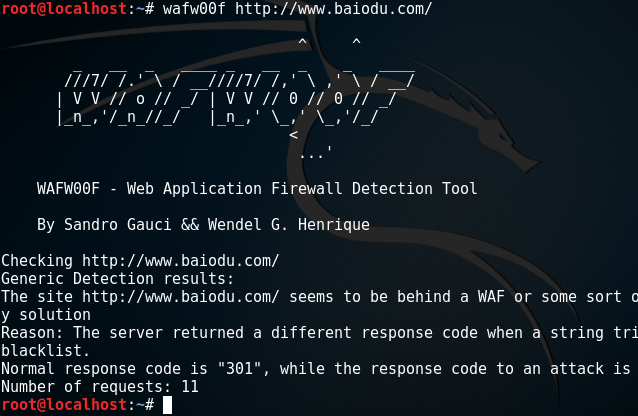

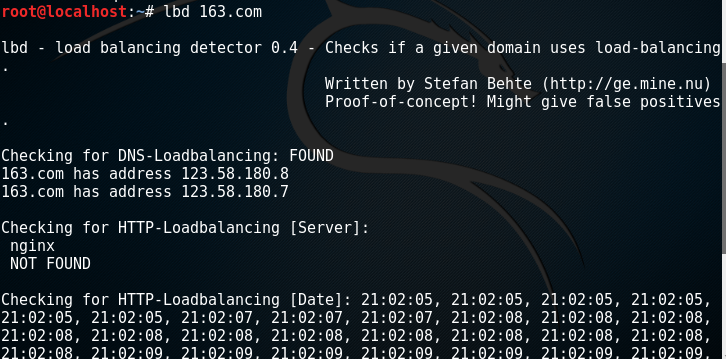

- 对防护措施探测

-测试目标进行WAF探测(WAF可以进行参数探测)

- 对目标是否存在负载均衡的检测,可帮助发现多个Ip地址映射到单个域名,并由此确定针对性探测

对多个Ip同时动作,判断时间戳进行比对。

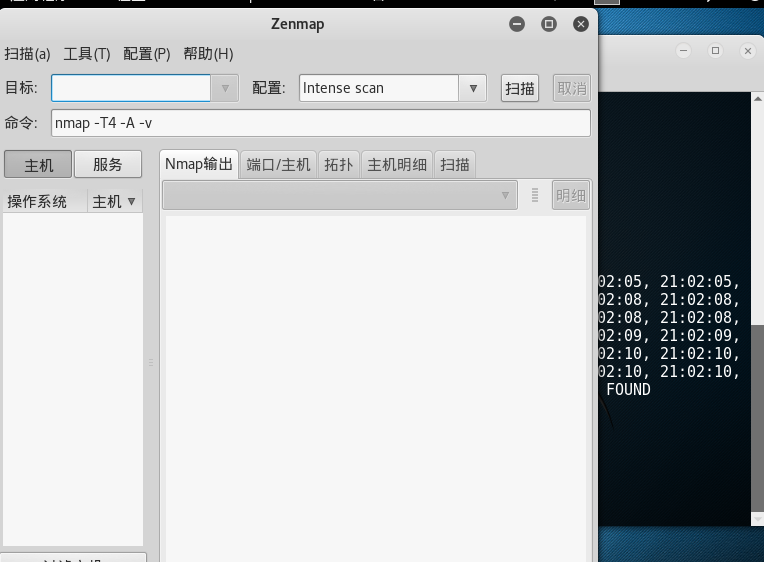

信息搜集之主机扫描

通过主机探测,确定测试目标地址后,需要对主机信息做更完整的扫描,过程需要获取主机开放端口,服务以及主机名,主机操作系统信息。

- nmap可以完成

主机探测

端口扫描

版本检测

系统探测

支持探测脚本编写

-nmap应用

通过和对设备或防火墙的探测审计它的安全性

探测主机开放蒜口

识别新的服务器审计网络安全性

息搜集之指纹识别

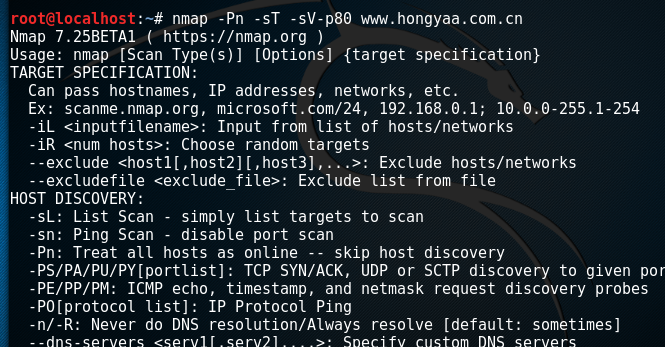

识别目标主机主机系统操作系统与应用版本。进一步探测操作系统与应用级别漏洞,从这些级别进行渗透测试。 - banner抓取介绍比较简单获取信息比较准确

很多网站会修改banner或者禁止输出banner信息。可以使用talnet命令连接端口进行探测 - 常用指纹识别工具

Nmap的-sV参数可以主动探测开放端口

xprobe2探测老系统识别比较好 - 被动指纹识别工具

p0f把截获的流量和数据包加以识别

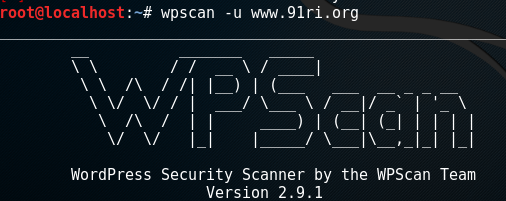

-Web指纹识别工具。可以探测应用版本,CMS信息

- wpscan对CMS进行进行CMS指纹枚举

信息收集之协议分析

SMB利用工具

SMTP协议分析

SNMP简单网络管理协议

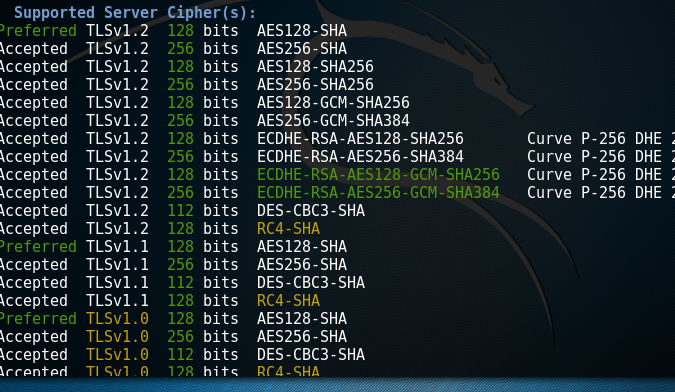

SSL协议分析

最后可以得到一些公钥的信息。

vpn分析

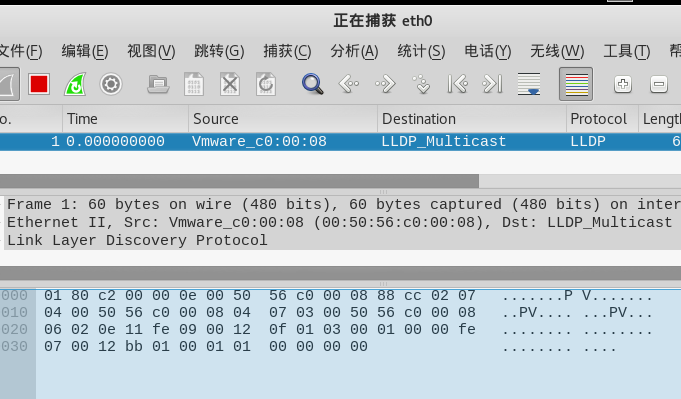

wireshark网络封包分析软件,探测流量,只会反应封包资讯。

捕获eth0

kali漏洞分析之OpenVAS安装

OpenVAS是Nessus的一个字工具,包括一个中央服务器和一个图形化前端界面,允许用户运行几种不同的网络漏洞测试。

进度条

学习到kali第十课,正在尝试解决openvas安装问题

posted on 2017-03-19 17:29 20169221孙星 阅读(527) 评论(1) 编辑 收藏 举报