Zabbix实战-简易教程--安全类--ssh暴力破解监控

作者:@skyflask

转载本文请注明出处:https://www.cnblogs.com/skyflask/articles/7659958.html

目录

一、背景需求

二、寻求解决办法

三、制作脚本和自定义key

四、制作模板

五、主机上套

六、效果图

七、参考文献和脚本

一、背景需求

最近公司使用开始金山云的机器,云主机大家都知道的,很多人没有设置安全组(防火墙)的习惯,理所当然就成了黑客的下饭菜了。当然,我们的云主机也是有设置密码的,所以黑客一般是通过穷举法来进行暴力破解SSH登陆,为了阻止黑客们这一恶心的行为,就有了下面这篇文章。

二、寻求解决办法

需要知道是否有人在尝试登陆我们的服务器(这里指linux服务器),我们知道,secure log里面会进行详细记录:

我这里只是截取了部分log。

从上面我们可以看到,如果用户登陆失败或者成功时,都会有详细的记录:时间点、主机、来源IP、什么原因导致失败等。

所以,我们监考ssh暴力破解就从secure log开始。

但是,如果同时攻击的IP非常多,此时我们就需要详细记录每个IP攻击的次数,然后根据攻击次数进行封IP了。我们可以通过zabbix的报警功能,来进行提示用户已经封了多少IP。所以,这里需要采用LLD方式。

三、制作脚本和自定义key

1、脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | #!/bin/bashcat /var/log/secure|awk '/Failed/{print $(NF-3)}'|sort|uniq -c|awk '{print $2":"$1;}' >/etc/zabbix/externalscripts/ssh_failed.txtchown -R zabbix:zabbix /etc/zabbix/externalscripts/ssh_failed.txtssharray=(`cat /etc/zabbix/externalscripts/ssh_failed.txt|awk -F[:] '{print $1}' 2>/dev/null`)length2=${#ssharray[@]}printf "{\n"printf '\t'"\"data\":["for ((i=0;i<$length2;i++))do printf '\n\t\t{' printf "\"{#SSHIP}\":\"${ssharray[$i]}\"}" if [ $i -lt $[$length2-1] ];then printf ',' fidoneprintf "\n\t]\n"printf "}\n" |

2、自定义key

1 2 3 | #auto discovery ssh FailedUserParameter=custom.ssh.failed.discovery, /bin/sh /etc/zabbix/externalscripts/secure.shUserParameter=custom.ssh.failed.num[*], cat /etc/zabbix/externalscripts/ssh_failed.txt | egrep $1 | head -1 | awk -F[:] '{print $$2}' |

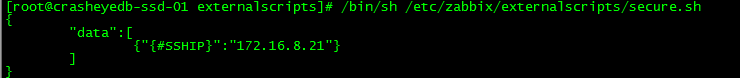

3、测试

在最上面,我们已经看到secure log里面有登陆失败的记录,Failed password for root from 172.16.8.21 port 16573 ssh2。通过上面编写的脚本,测试如下:

4、服务端测试

四、制作模板

接下来,根据LLD脚本和自定义key进行模板编写。

模板Template App For SSH Login Check.xml已经上传至github地址:https://github.com/loveqx/zabbix-doc/blob/master/zabbix-scripts/zabbix-template-ssh-login-check/Template%20App%20For%20SSH%20Login%20Check.xml

五、主机上套

六、效果图

1、最新数据:

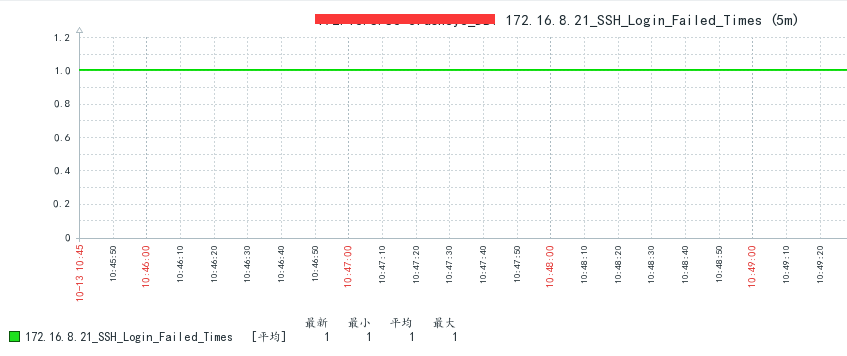

2、监控图:

七、参考文献和脚本

1、最后附上脚本和模板地址:

2、参考文献

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)

· AI 智能体引爆开源社区「GitHub 热点速览」