20155232《网络对抗》Exp 6 信息搜集与漏洞扫描

20155232《网络对抗》Exp 6 信息搜集与漏洞扫描

一、实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

二、实践过程记录

(一)信息搜集

whois

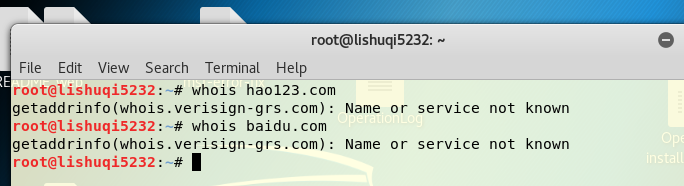

用

whois

查询 DNS注册人及联系方式,直接在kali终端输入:

whois baidu.com

,以下是查询结果:

问题:

在输入指令后,显示如图中错误,在网上查询了半天,也不知道问题出在哪里。。

后来改为自己之前的安装的kali就可以= =。

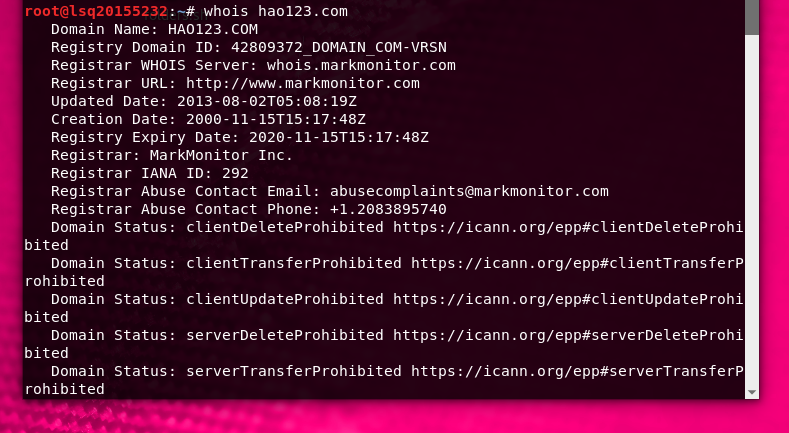

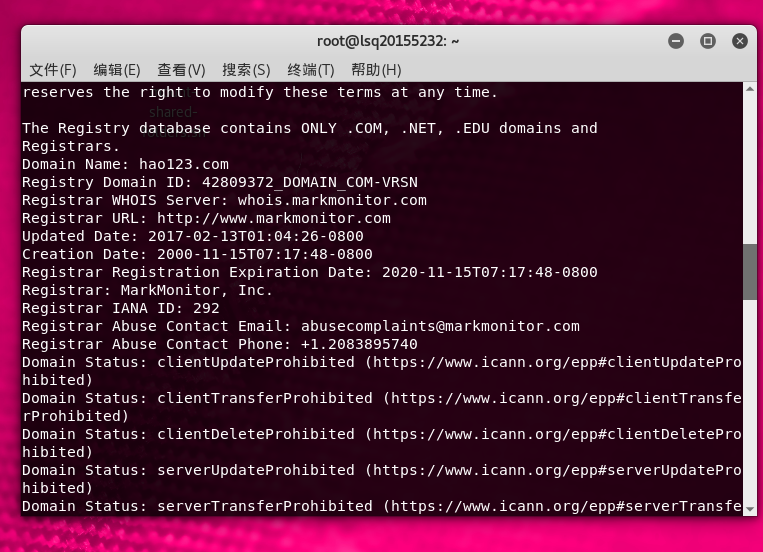

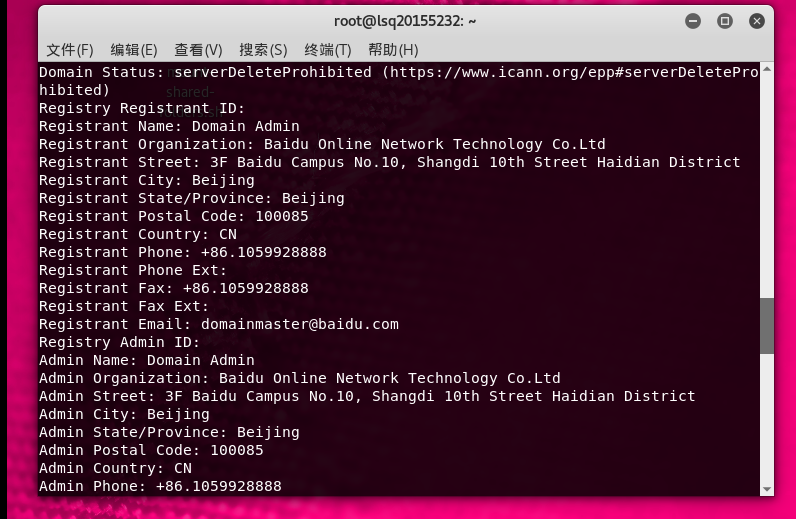

我们可以看到注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息。

从上图中可以得到3R注册信息,包括注册人的名字、组织、城市等信息。

看到注册的公司,有5个服务器,以及基本的注册省份,传真,电话等信息。

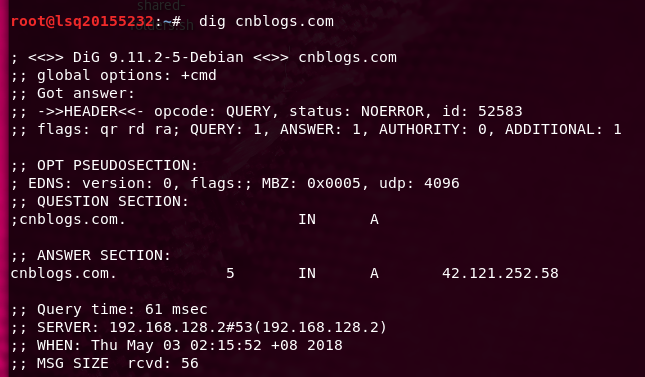

nslookup,dig查询

- 先以博客园为例进行dig查询

dig cnblogs.com

- 接下来使用

nslookup

命令进行查询,

nslookup

与

dig

不同的是,

nslookup

可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的,而

dig

可以从官方DNS服务器上查询精确的结果:

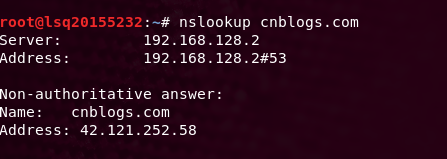

- 可以使用shodan搜索引擎进行查询,得到一些注册信息:

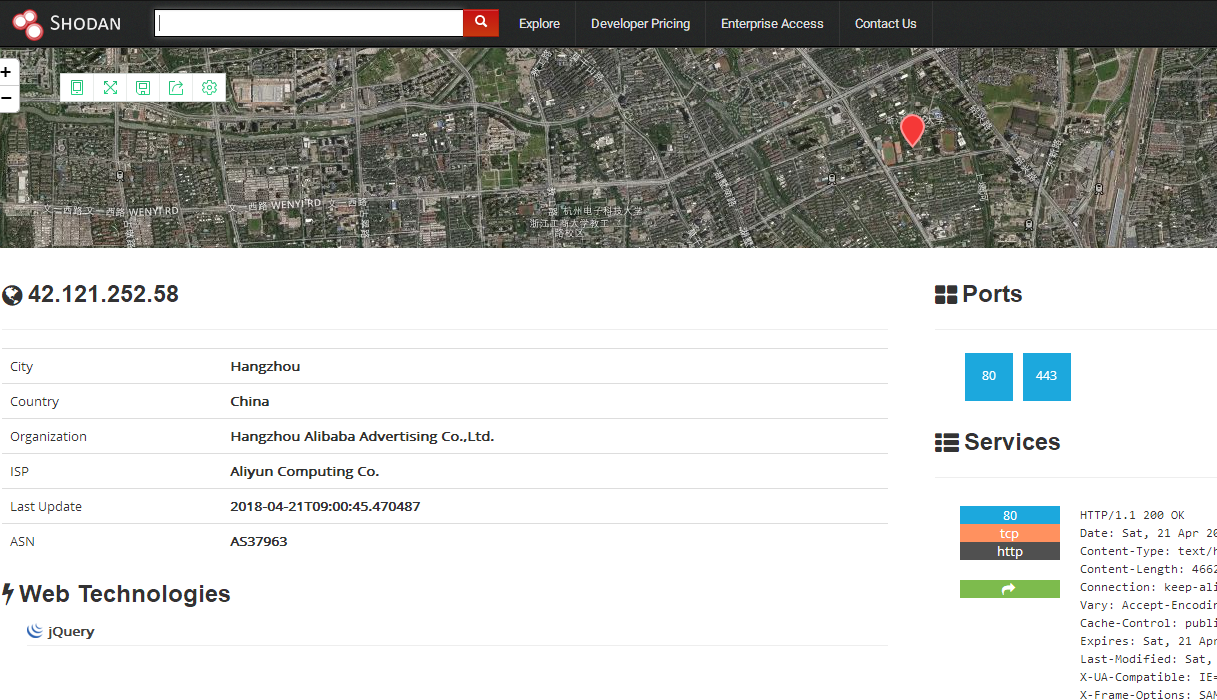

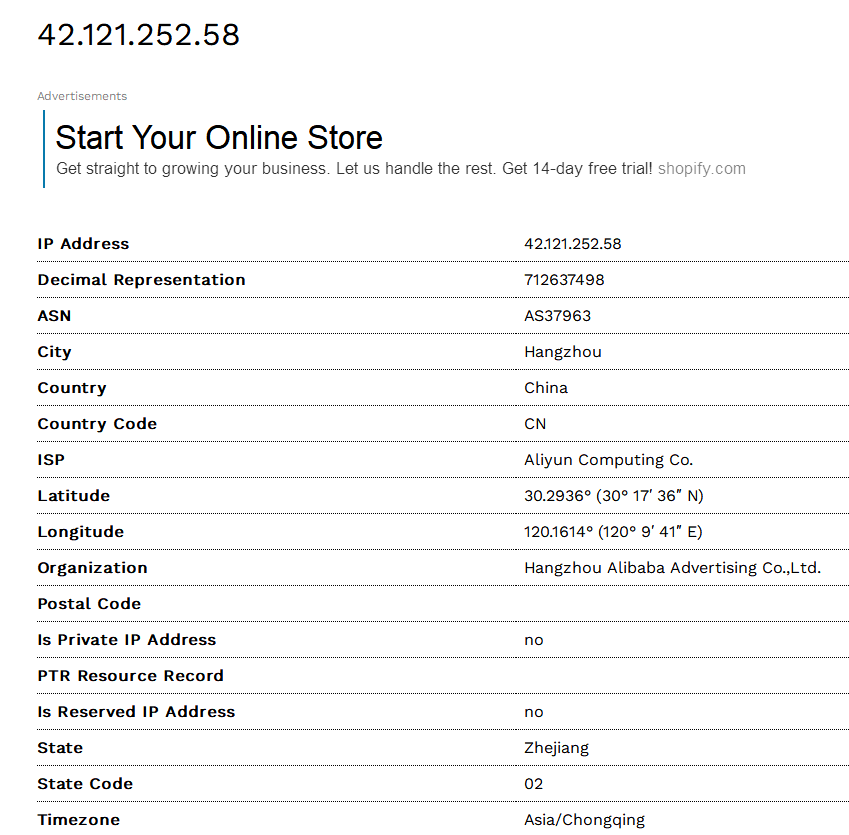

- 还可以通过IP反域名查询:

- 可以使用IP2Location进行地理位置查询:

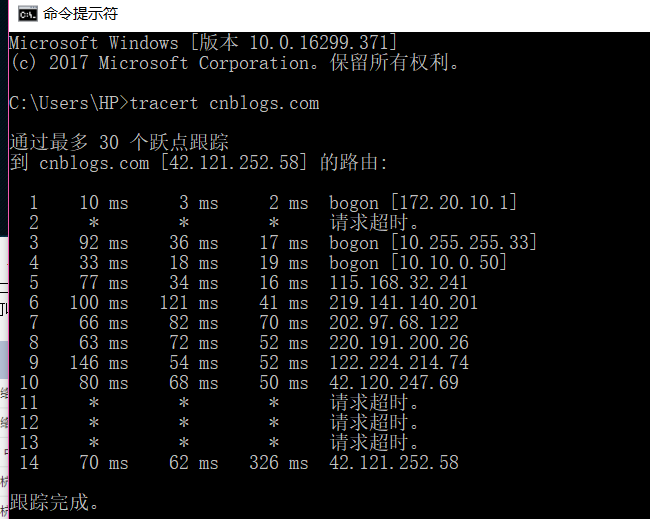

tracert路由探测

- 在Linux下使用

traceroute

命令探测到博客园经过的路由,我们可以通过ip查询到这些路由或者机器的地理位置,分析出数据包所走的路线

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,所以在Windows下重新进行探测,可以通过网上的ip查询工具查询到这些路由所在地,分析出数据包所走的路线:

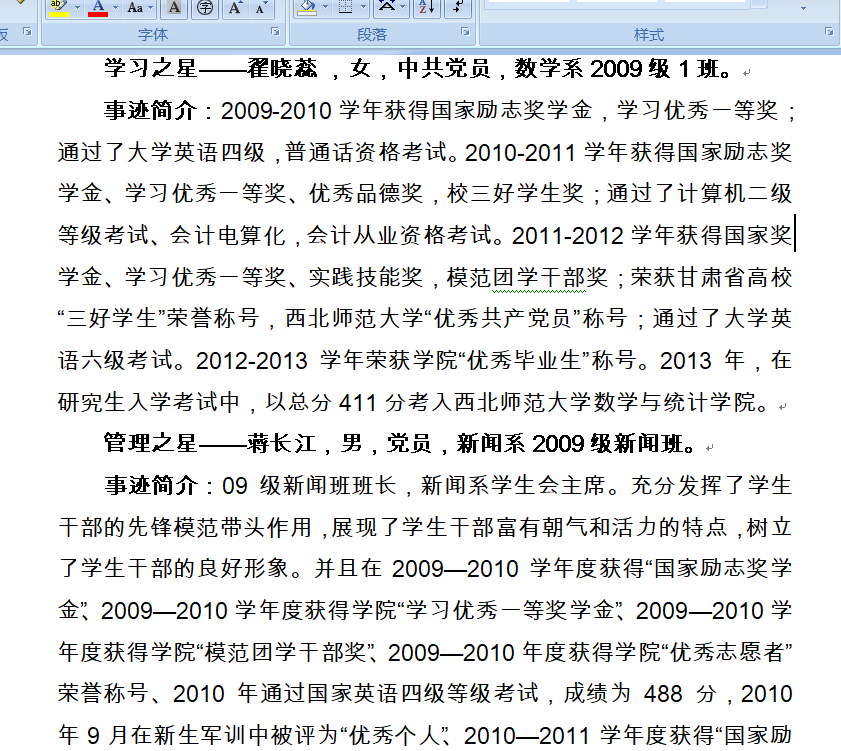

搜索引擎查询技术

- 利用搜索命令格式filetype:xxx NAME site:xxx.xxx进行查询

site:搜索范围限定在特定站点中

如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

Filetype:搜索范围限定在指定文档格式中

查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

- 可以利用百度等搜索引擎查询我们想要的信息,例如我要在站点范围为edu.cn的网站查询有关奖学金的doc文档:

在文档中都会透露一些个人信息。

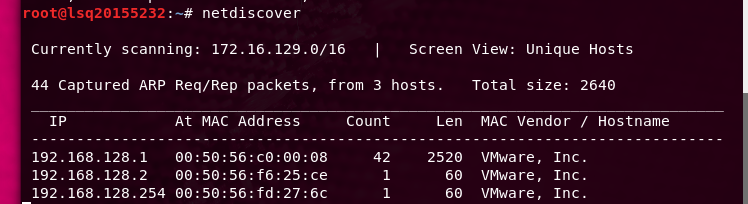

netdiscover发现

- 在linux下可以通过执行

netdiscover

命令直接对私有网段192.168..进行主机探测

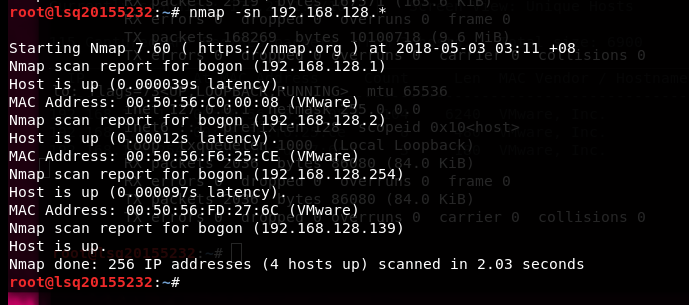

nmap扫描

- 使用

nmap –sn

命令扫描活动的主机:

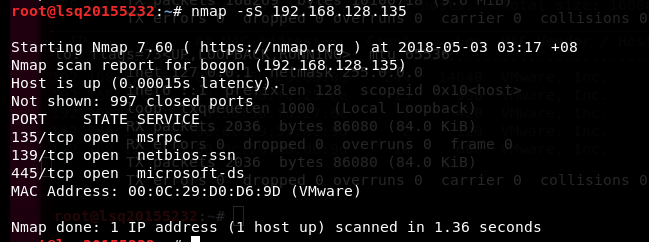

- 使用TCP/SYN方式对目标主机192.168.128.139进行扫描:

-

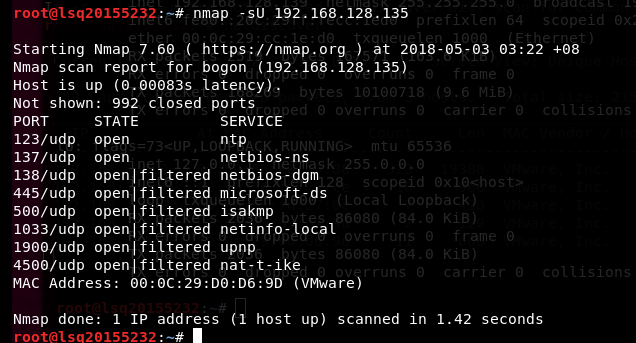

扫描采用UDP协议的端口信息:

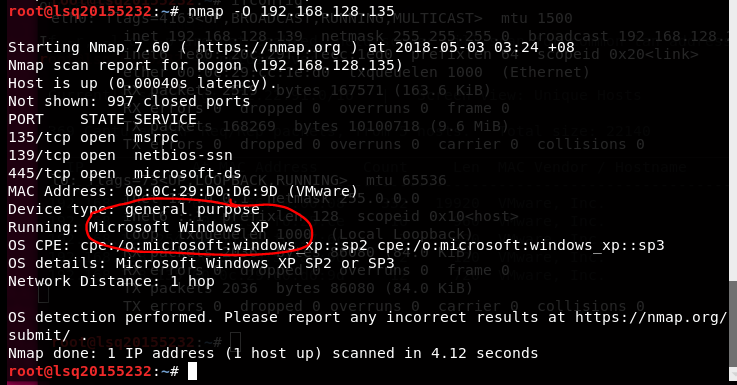

nmap -O

扫描特定主机操作系统

nmap -sV

扫描特定主机的微软服务版本信息

smb服务的查点

- 使用

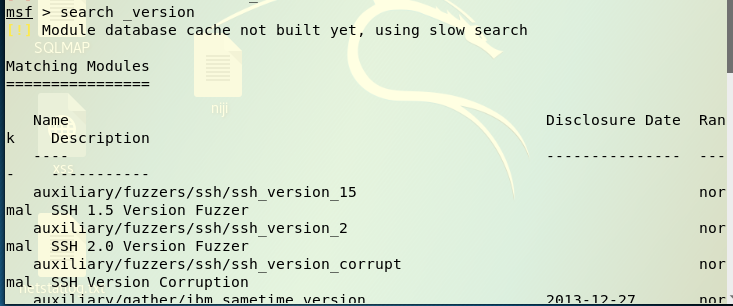

msfconsole

指令进入msf,再输入

search_version

指令查询可提供的查点辅助模块

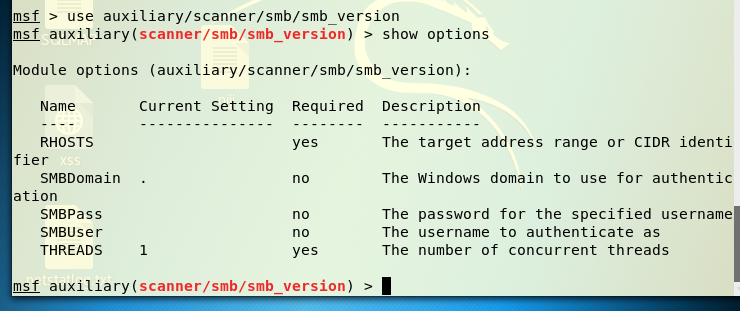

- 输入

use auxiliary/scanner/smb/smb_version

指令使用辅助模块,查看需要配置的参数:

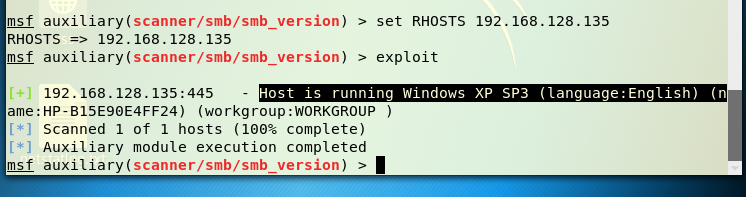

- 配置好RHOSTS参数后,使用

exploit

指令开始扫描,可以发现目标主机的smb版本信息:

(二)漏洞扫描

Openvas漏洞扫描

- 先输入指令

openvas-check-setup

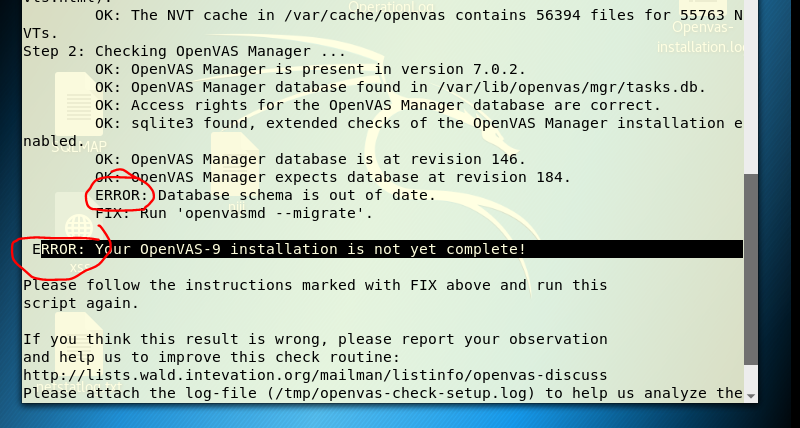

检查安装状态,提示有错误:

- 安装openvas:

apt-get update

apt-get install openvas

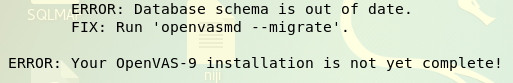

- 安装后再检查一下安装状态,发现一个错误:

按照FIX的提示使用指令进行修改:

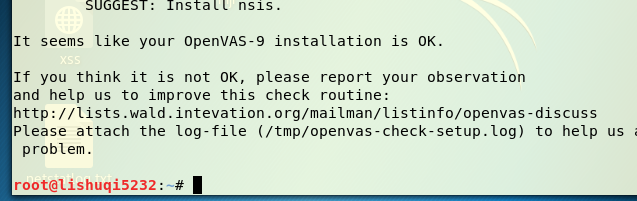

openvas-check-setup

查看是否正常:

openvas-check-setup

openvasmd --migrate

openvas-manage-certs -a

openvas-manage-certs -a -f

openvasmd

openvas-check-setup

最终成功:

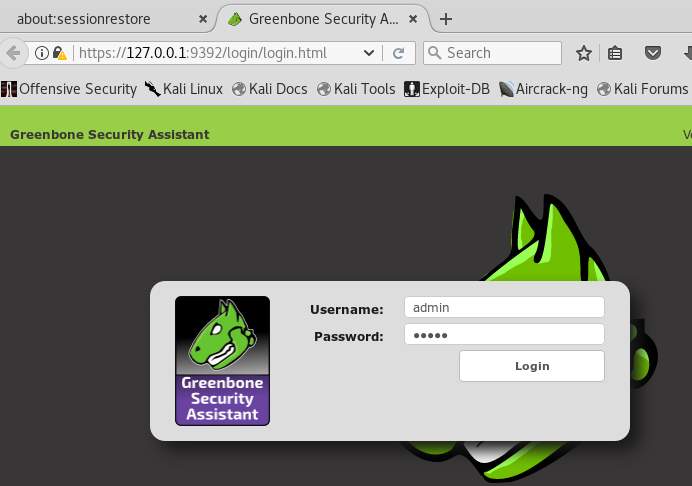

- 使用

openvas-start

开启服务,会自动打开浏览器主页https://127.0.0.1:9392:

问题:

打开链接时出现错误:

解决:

点击Advanced,点击左下角,将

https://127.0.0.1:9392

设置为可信任站点 ,confirm.....即可正常打开。

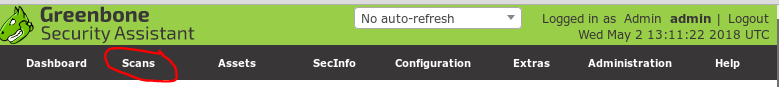

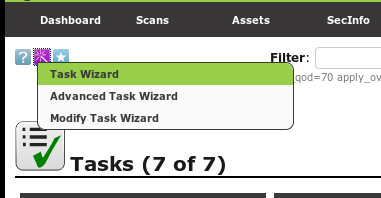

- 新建任务,开始扫描,在菜单栏选择Tasks:

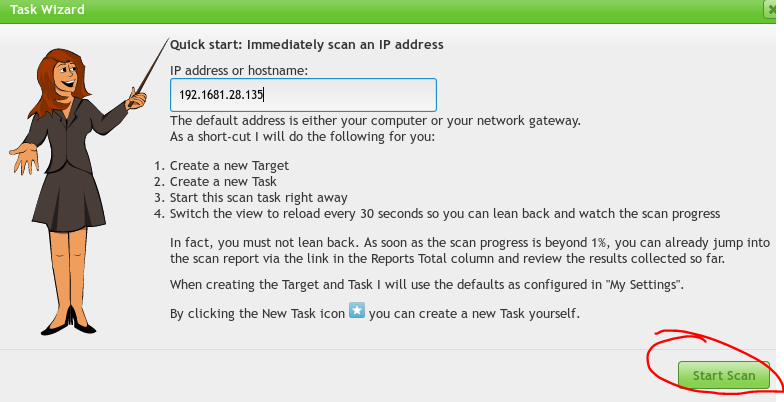

进入后点击

Task Wizard

新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描。

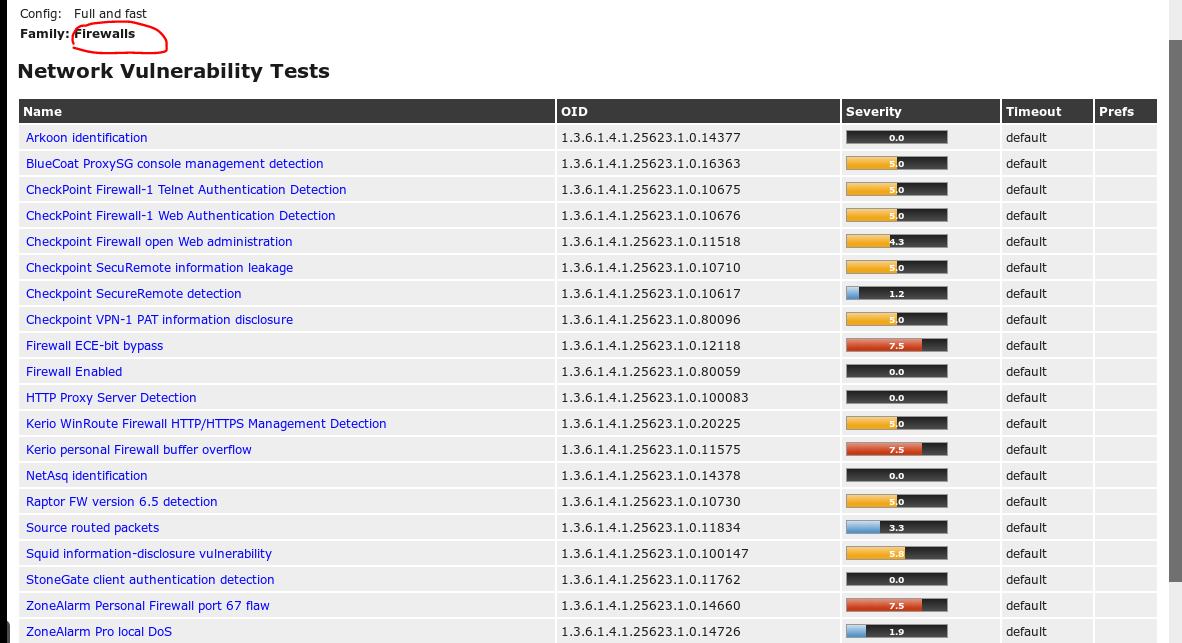

- 查看并分析扫描结果

打开该扫描结果的详细信息,如下图所示

点击

Full and fast

:

-

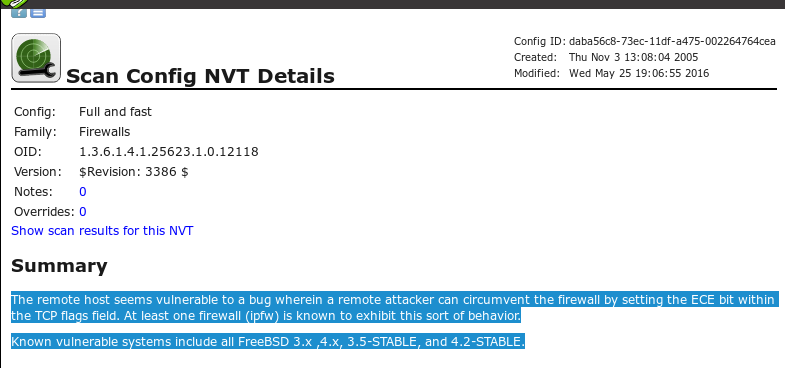

以防火墙为例子点进去查看:

-

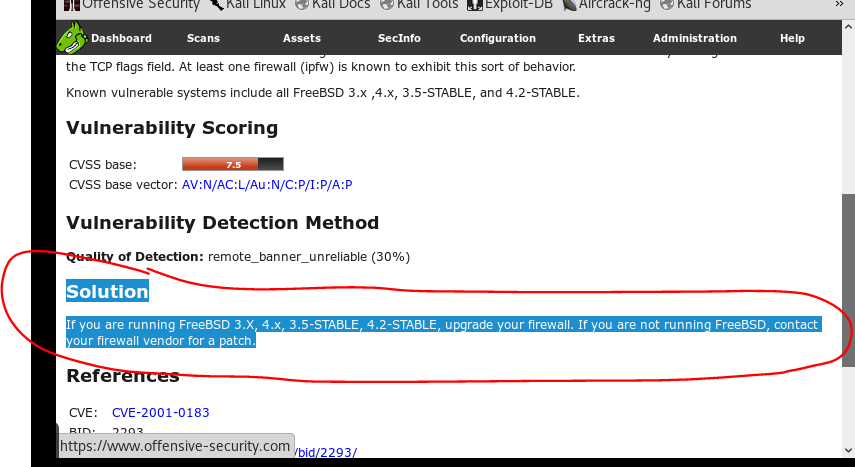

查看其中某个高危:

查看summary的信息,进行大概的翻译:

The remote host seems vulnerable to a bug wherein a remote attacker can circumvent the firewall by setting the ECE bit within the TCP flags field. At least one firewall (ipfw) is known to exhibit this sort of behavior.

Known vulnerable systems include all FreeBSD 3.x ,4.x, 3.5-STABLE, and 4.2-STABLE.

远程主机似乎容易受到错误,远程攻击者可以通过TCP标志字段在ECE位设置绕过防火墙。至少一个防火墙(IPFW)是已知的具有这种行为。

已知的易受攻击的系统包括所有的FreeBSD 3,X,4,X,3.5-stable,和4.2-stable。

点击查看解决方法(solution)

If you are running FreeBSD 3.X, 4.x, 3.5-STABLE, 4.2-STABLE, upgrade your firewall. If you are not running FreeBSD, contact your firewall vendor for a patch.

如果您运行的是FreeBSD 3,X,4,X,3.5-stable,4.2-stable,升级你的防火墙。如果你没有运行FreeBSD,联系你的防火墙厂商下载一个补丁。

这里详细信息中有漏洞概况,出问题的端口,影响以及后果,解决方法和影响的软件和操作系统。

如果想了解每一个漏洞的详细信息,可以去微软技术中心进行查看。

三、实验后回答问题

(1)哪些组织负责DNS,IP的管理。

-

互联网名称与数字地址分配机构,简称ICANN机构,决定了域名和IP地址的分配,ICANN是为承担域名系统管理,IP地址分配,协议参数配置,以及主服务器系统管理等职能而设立的非盈利机构。

-

ICANN负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。

-

在ICANN下有三个支持机构,其中地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

(2)什么是3R信息。

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

3R注册信息:分散在官方注册局或注册商各自维护数据库中

四、实验总结与体会

本次实验主要是通过信息搜集、漏洞扫描得到信息,这些信息中通过开放的端口和扫描出来的漏洞可以体现,如果攻击者在一个网段中进行扫描很容易就得到一些端口的信息,并且进行攻击。通过ip地址就可以查出很多信息,比如地理位置,注册人,以及联系方式等等,在网络上很容易就给攻击者留下蛛丝马迹,自己的信息也很容易被窃取盗用。所以需要及时的对自己的计算机进行漏洞扫描,可以及时发现安全漏洞,及早解决安全隐患,避免入侵或者感染病毒,造成安全隐患。