实验内容

提交用 namp 对Windows 靶机,SEED靶机,Linux靶机的扫描的命令和结果进行截图。分析:

- 靶机IP地址是否活跃?

- 靶机开放了哪些TCP和UDP端口?

- 两个靶机的操作系统版本是?

- 靶机上安装了什么网络服务?

Nmap是一款网络扫描和主机检测的非常有用的工具。Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器。它可以适用于winodws,linux,mac等操作系统

Nmap是一款非常强大的实用工具,可用于:检测活在网络上的主机(主机发现)检测主机上开放的端口(端口发现或枚举)检测到相应的端口(服务发现)的软件和版本检测操作系统,硬件地址,以及软件版本检测脆弱性的漏洞(Nmap的脚本)Nmap是一个非常普遍的工具,它有命令行界面和图形用户界面。本人包括以下方面的内容:介绍Nmap扫描中的重要参数操作系统检测Nmap使用教程Nmap使用不同的技术来执行扫描,包括:TCP的connect()扫描,TCP反向的ident扫描,FTP反弹扫描等。所有这些扫描的类型有自己的优点和缺点,我们接下来将讨论这些问题。 Nmap的使用取决于目标主机,因为有一个简单的(基本)扫描和预先扫描之间的差异。我们需要使用一些先进的技术来绕过防火墙和入侵检测/防御系统,以获得正确的结果。

参数形式

l -sL:List Scan 列表扫描,仅将指定的目标IP列举出来,不进行主机发现

l -sP:Ping Scan 只利用ping扫描进行主机发现,不进行端口扫描

n 默认情况下发送ICMP回声请求和一个TCP报文到80端口,非特权用户发送一个SYN报文到80端口

n 可以和除-P0之外的任何发现探测类型-P*选项结合使用以达到更高的灵活性

l -Pn/-P0:将所有指定的主机视作开启的,跳过主机发现的过程

l -PS [portlist]:TCP SYN Ping,发送一个设置了SYN标志位的空TCP报文

n 默认端口为80(可设置),也可指定端口

n 目标主机端口关闭,回复RST,端口开放,则回复SYN/ACK,但都表明目标主机在线

n UNIX机器上,只有特权用户才能发送和接收原始的TCP报文,因此非特权用户进行系统调用connect(),也发送一个SYN报文来尝试建立连接

l -PA [portlist]:TCP ACK ping,发送一个设置了ACK标志位的TCP报文

n 默认端口为80(可设置),也可指定端口

n 目标主机在线,回复RST,不在线则超时

n UNIX机器上,只有特权用户才能发送和接收原始的TCP报文,因此非特权用户进行系统调用connect(),也发送一个SYN报文来尝试建立连接

l -PU [portlist]: UDP Ping,发送一个空的UDP报文到指定的端口,

n 默认短裤为31338(可设置)

n 优势是可以穿越只过滤TCP的防火墙或过滤器

n 若端口关闭,则回复ICMP端口无法到达,说明主机在线;其他类型的ICMP错误如主机/网络无法到达或者TTL超时则表示主机不在线;没有回应也被这样解释,但不一定正确(因为大多数开放该端口的服务会忽略该UDP报文)

l -PE; -PP; -PM:ICMP Ping Types,发送ICMP Type 8 (回声请求)报文,期待从运行的主机得到一个type 0 (回声相应)报文

l -PR:ARP Ping

l -n:不用域名解析,加快扫描速度

l -R:为所有目标IP地址作反向域名解析

l --system-dns:使用系统域名解析器,一般不使用该选项,因为比较慢

端口扫描

1) Nmap将端口分成六个状态

a) open(开放的): 该端口正在接收TCP连接或者UDP报文

b) closed(关闭的): 关闭的端口接收nmap的探测报文并做出响应

c) filtered(被过滤的): 探测报文被包过滤阻止无法到达端口,nmap无法确定端口的开放情况

d) unfiltered(未被过滤的): 端口可访问,但nmap仍无法确定端口的开放情况

e) open|filtered(开放或者被过滤的): 无法确定端口是开放的还是被过滤的

f) closed|filtered(关闭或者被过滤的): 无法确定端口是关闭的还是被过滤的

这里nmap选用四台主机进行扫描:

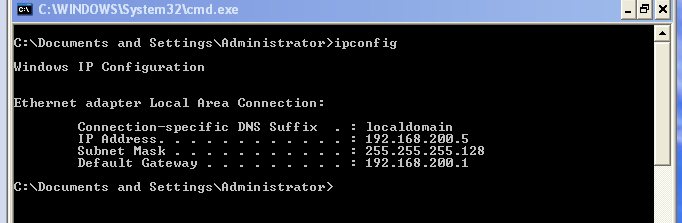

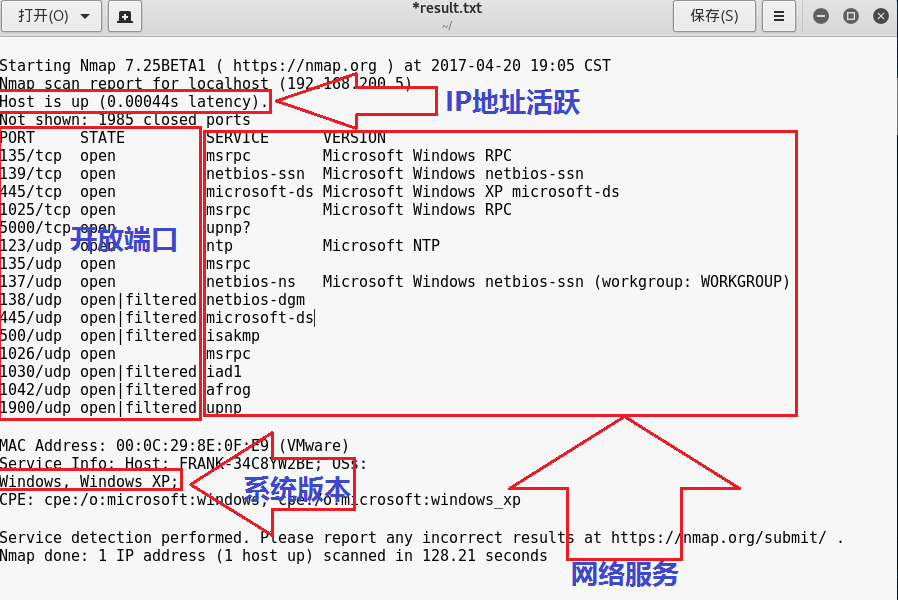

利用nmap -sS -sU -sV 192.168.200.5 >windowsxpprofessional.txt

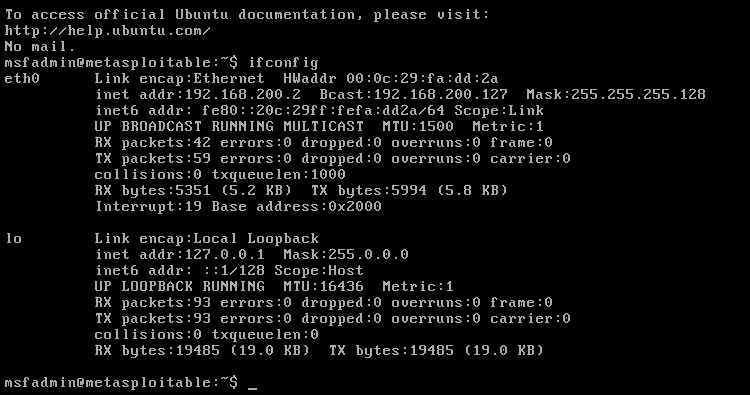

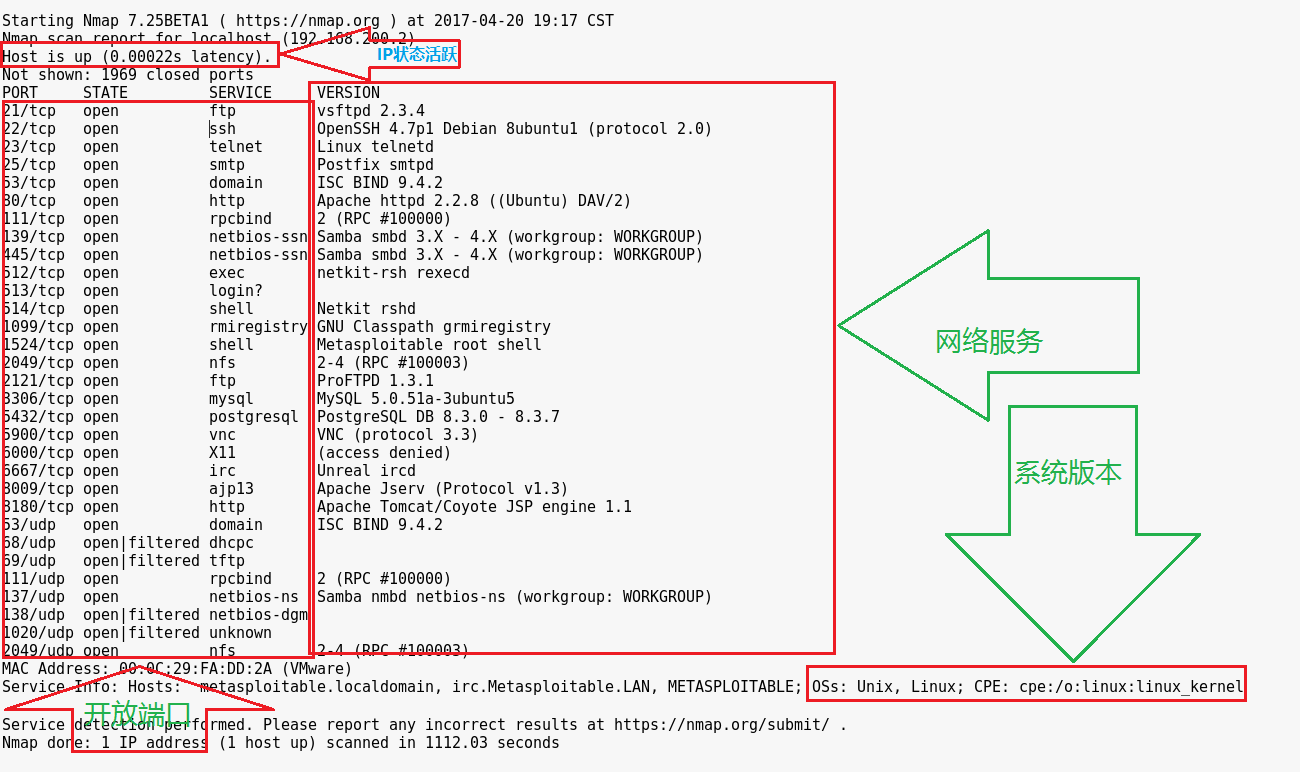

利用nmap -sS -sU -sV 192.168.200.2 >Metasploitable_linux.txt

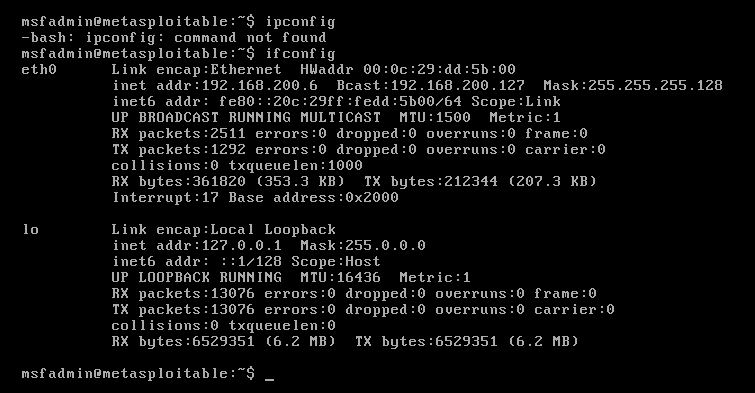

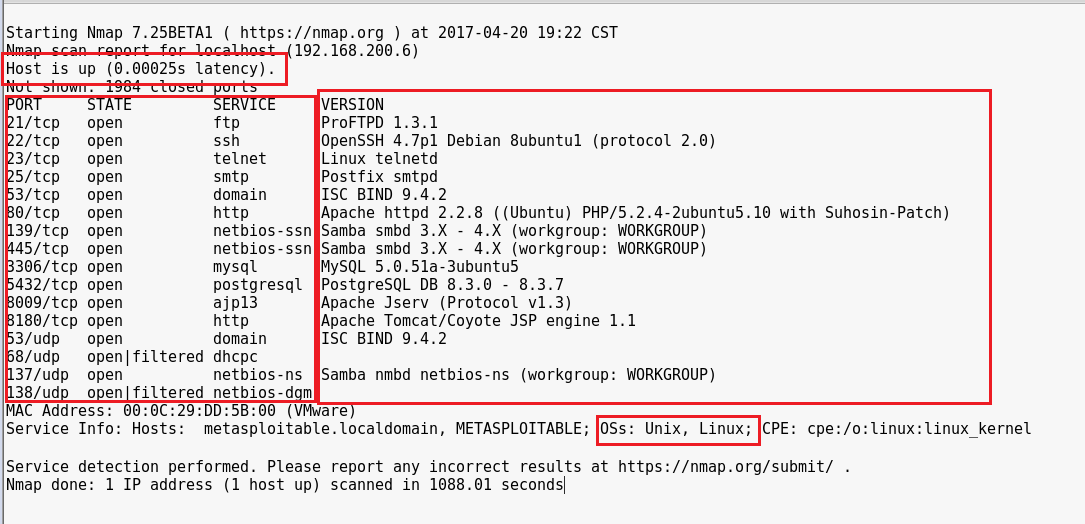

利用nmap -sS -sU -sV 192.168.200.6 >Metasploitable_ubuntu.txt

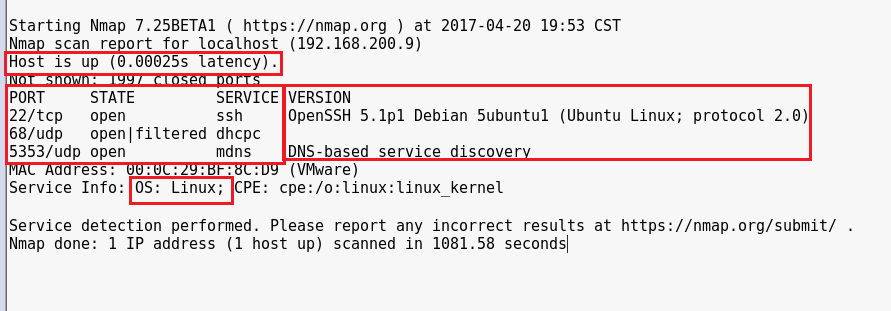

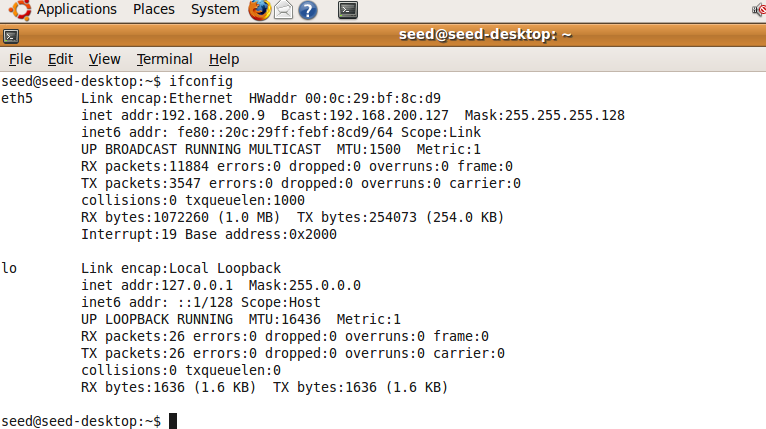

利用nmap -sS -sU -sV 192.168.200.9 >seedubuntu9-Aug-2010.txt

这里开始用Kali扫描它们三个,查询IP活跃情况,开放的TCP和UDP端口、系统版本、网络服务

windowsxpprofessional:

Metasploitable_linux:

Metasploitable_ubuntu:

seedubuntu9-Aug-2010: