Android ooVoo Apk附件关联分析

为什么要分析附件关联

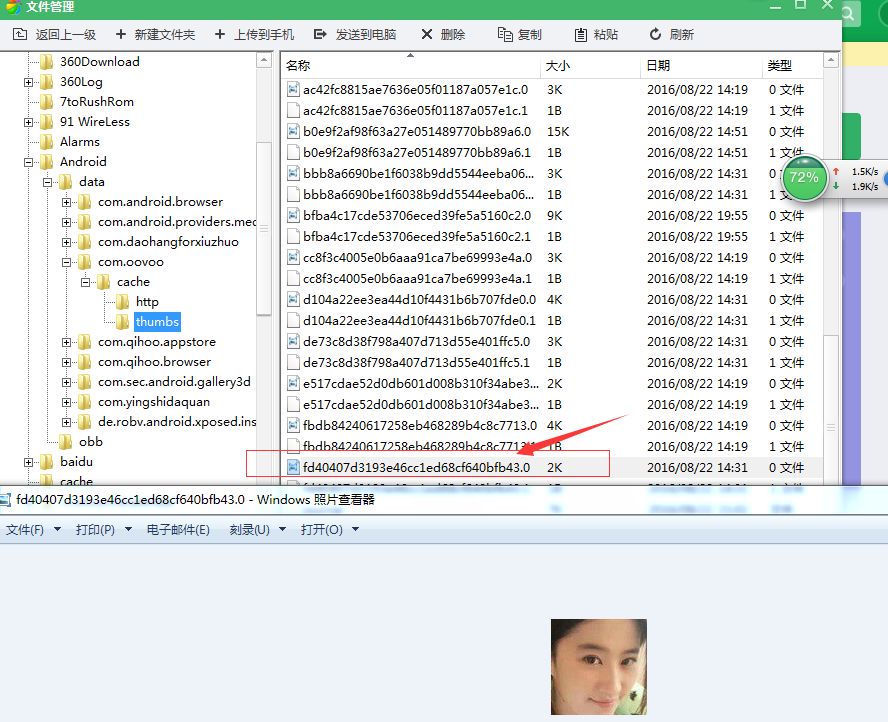

发送和接收的图片以及头像等从网上下载的存储在手机的sdcard上面以转换后的名字命名,需要分析数据库中的记录所对应的sdcard的文件才能关联。比如数据库存储是http://oovoo/1234.tset.pic 手机上是4ed9e7934f71bf0fafdc05136e7a67eb.jpg

1. 反编译Apk后打包

1)用apktool反编译后重新打包。

java -jar apktool.jar d -d oovoo.apk

java -jar apktool.jar b -d oovoo

2. JDGUI定位关键代码

搜索关键字"thumbs",定位loadFromCache函数。

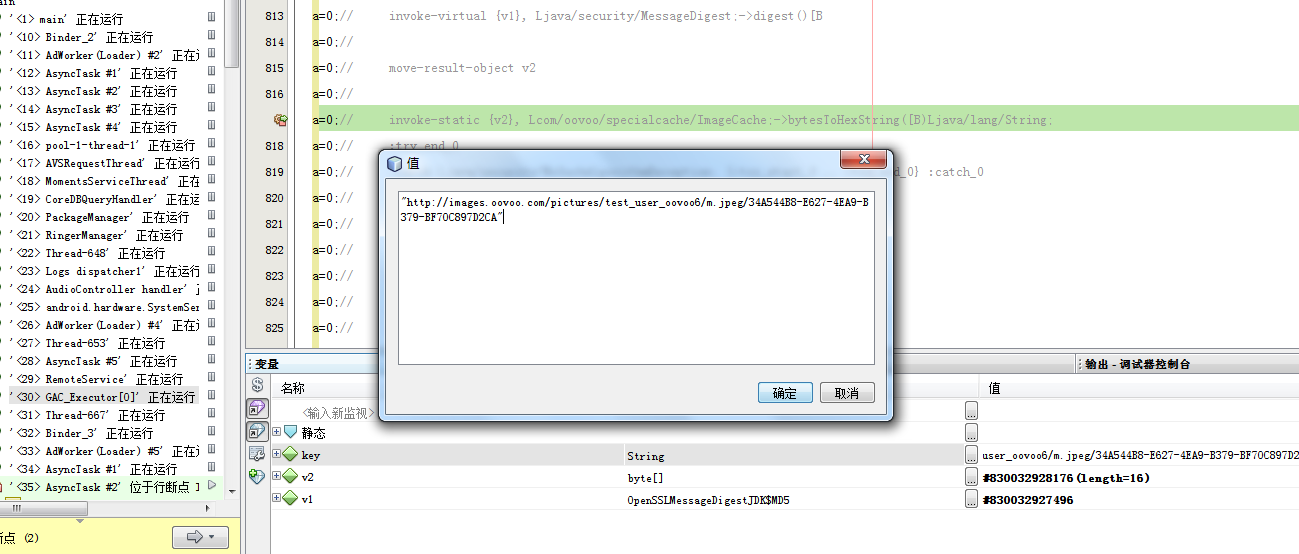

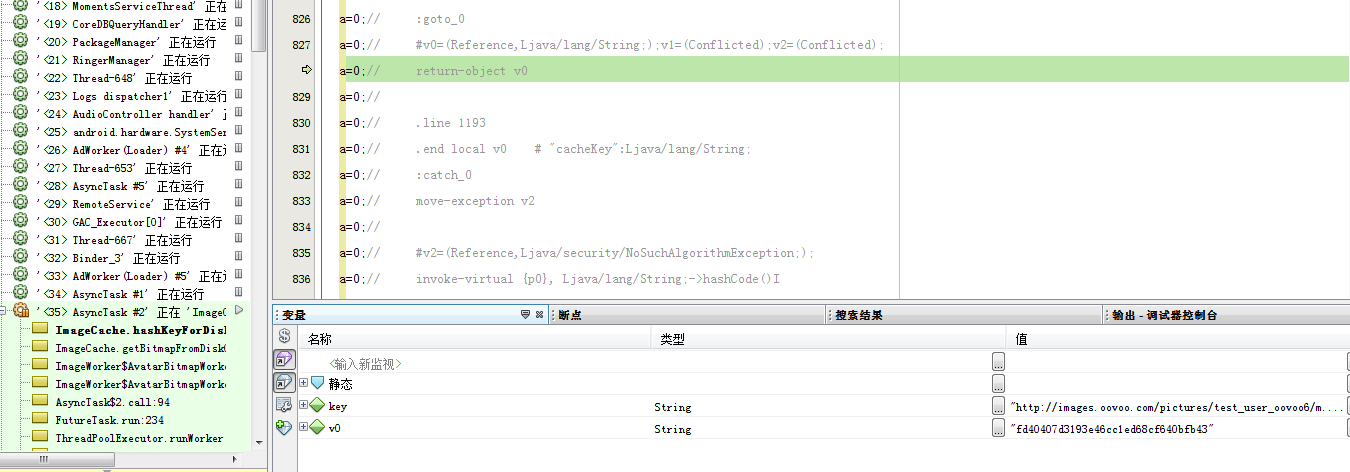

发现 String str = ImageCache.hashKeyForDisk(paramString); 为标准的MD5

3. 可疑的地方下断调试跟踪!

4. 数据库及SDcard卡数据对比验证

5. 结论

ooVoo附件由固定的网址加数据库对应的字符串进行MD5转换后存储在SDcard上。