WHID Injector:将HID攻击带入新境界

HID Attack是最近几年流行的一类攻击方式。HID是Human Interface Device的缩写,意思是人机接口设备。它是对鼠标、键盘、游戏手柄这一类可以操控电脑设备的统称。

由于电脑对这类设备缺少严格的检测措施,只是简单的识别设备类型,就允许设备对电脑进行各项操作。所以,通过修改篡改设备反馈信息,就可以很轻松的让电脑将其他设备误认为HID设备,从而获取控制权限。尤其是USB和蓝牙这类即插即用接口出现,导致HID Attack成为重要方式。例如,Bad USB就是USB类攻击的典型代表。

近日,研究人员Luca Bongiorni(高级攻防安全专家,主要研究领域包括无线电网络、逆向工程、硬件攻击、物联网和物理安全等)正在利用一种廉价的专用硬件,可以进行远程控制(即通过WiFi或BLE),这就是WHID的诞生原理。

自从HID攻击(即PHUKD、Kautilya、Rubberducky)首次公开露面以来,已经出现了许多令人敬畏的研究和结论,例如Iron HID、鼠标劫持以及最酷的USaBUSe等。

自从我开始研究Teensy系列开发板的设备开始,就一直面临着如何在恰当的时候提供某种有效载荷的问题。刚开始,我通过使用Irongeek的光敏电阻和DIP开关技巧来实现其中的部分载荷。

不过,我很快就意识到,通过无线电频道可以完整的实现全部的载荷。几年前,我正在考虑使用一些廉价的433 MHz TRX模块连接到Teensy Board …可悲的是由于缺乏时间和其他很酷的项目…这个想法被放入了他的待办事项列表中。

什么是WHID Injector(注射器)?

这部分我们将介绍WHID Injector背后的原理及其功能有哪些。

WHID代表基于WiFi的HID注射器,即对HID攻击进行无线化攻击时的一种注入工具。它是一个便宜但是非常可靠的硬件,旨在满足Red-Teamers&Pentesters在HID攻击过程中的相关需求。

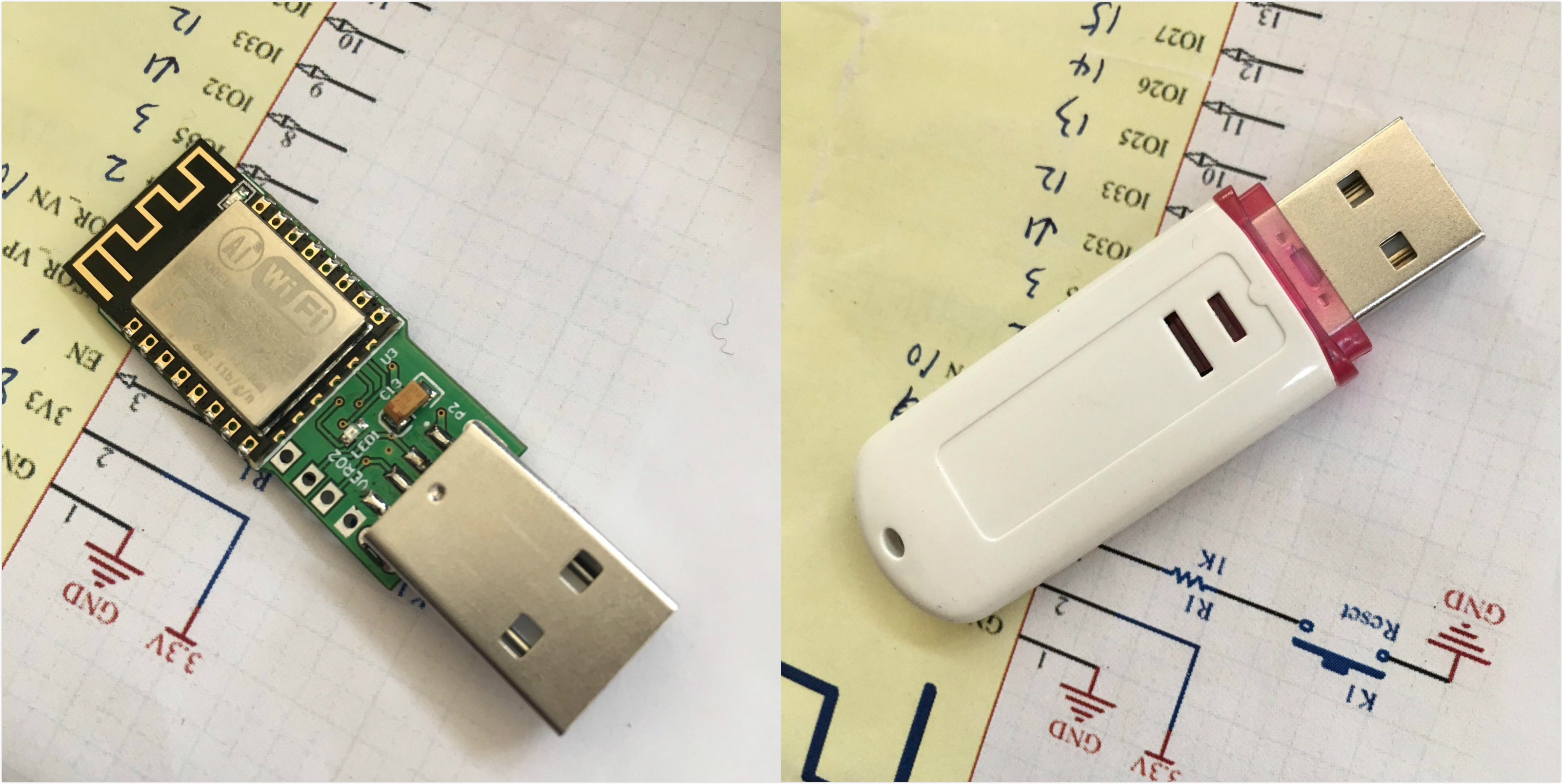

WiFi HID注射器的核心主要是Atmega 32u4(通常用于许多Arduino板卡)和ESP-12(提供WiFi功能,通常用于物联网项目中):

WHID的软件

当我开始考虑一个远程控制的HID注入器,需要将ESP芯片组添加到Arduino样板中时,我很快就意识到已经存在一些能够满足我需求的硬件:AprBrother的Cactus Micro Rev2(位于EOL L)。

接着,我开始阅读ESP规范,并考虑如何创建一个简单的PoC方案,让我能够通过WiFi AP远程上传恶意的有效载荷。接下来,我开始对手中的EOL Cactus Micro rev2 硬件进行改进(考虑到也与USaBUSe兼容)。

总体来说,我最后实现的简单GUI如下所示(虽然它看起来很糟,但是确实起作用了):

支持第三方软件

1. USaBUSe

USaBUSe是在2016年第24届Defcon黑客大会上SensePost的Rogan Dawes发布的一个项目。针对“橡皮鸭”进行改进,更加贴近实战。它不仅仅是一个简单的远程HID注入器,还允许绕过当前空间的环境,并通过WHID的ESP wifi进行侧向通道C&C通信。

相关链接:

Defcon 24大会视频:https://www.youtube.com/watch?v=HTrQHZtNyBw

Defcon 24大会幻灯片https://media.defcon.org/DEFCON 24/DEF CON 24presentations/DEFCON-24-Rogan-Dawes-Dominic-White-Universal-Serial-aBUSe-Remote-Attacks.pdf

https://sensepost.com/blog/2016/universal-serial-abuse/

USaBUSe PoC视频:https://www.youtube.com/watch?v=5gMvtUq30fA

Cyberkryption教程:https://cyberkryption.wordpress.com/2016/11/27/building-a-usabuse-part-1

2. WiFi Ducky

WiFi Ducky是spacehuhn开发的一个项目,它可以添加诸如实时注入、ESP fw OTA更新等酷炫的功能,进一步简化了WHID软件的攻击效果。

3. WiDucky

WiDucky是一款历史较久且非常实用的工具,它具有使用ESP的WiFi作为C&C通信渠道的功能。它还拥有自己的Android应用程序来进行远程控制。

相关的一些视频教程

这里是一些有关WHID注入器的安装过程和功能实现的教程。

模拟WHID攻击Windows 10

Wifi Ducky WHID设备(WINDOWS)

如何在WINDOWS上安装WHID

如何在OSX上安装WHID注入器软件

可能实现的攻击场景

1.典型场景:远程通过WiFi注入

在受害者机器上部署WHID,并通过访问其WiFi AP SSID进行远程控制。(最后,你还可以设置WHID连接到现有的WiFi网络。)

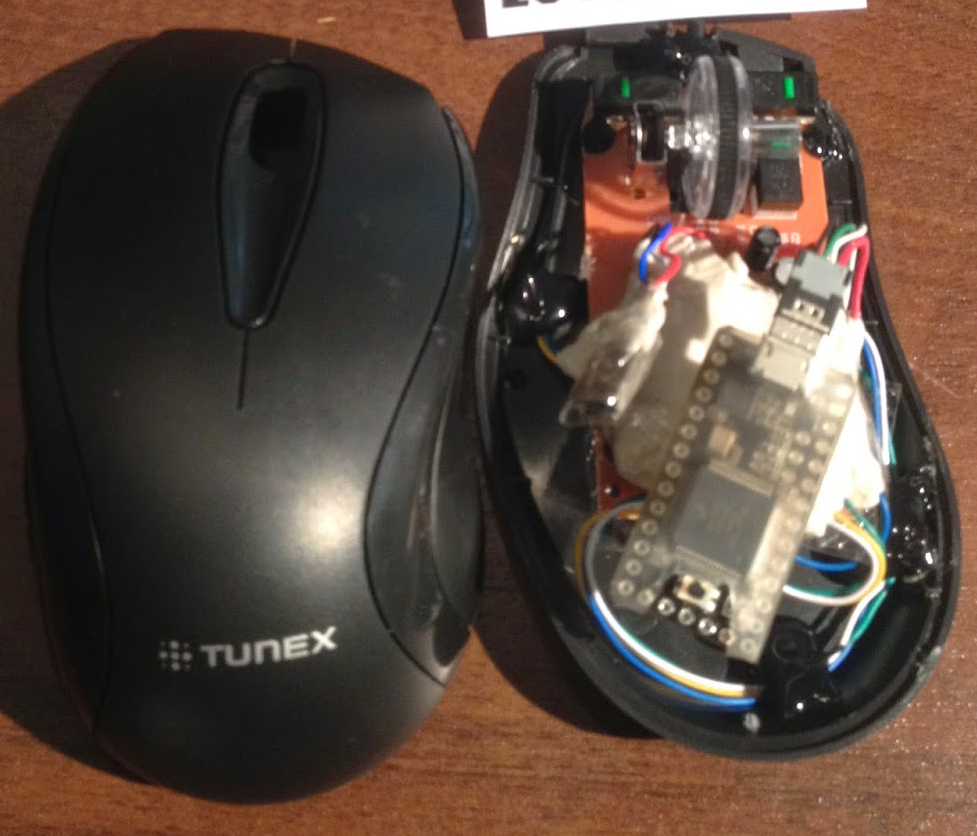

2.社会工程场景:在启用USB的小工具时部署WHID

其背后的主要思想是测试你的目标组织中的社会工程弱点(例如DLP策略违规),并绕过对受害者PC的物理访问限制。

通常,我会创建一个附有武器化USB小工具的小册子(社会工程攻击方法实力模版链接如下:https://github.com/whid-injector/WHID/tree/master/tools/Social_Engineering_Lures),然后使用一个通用的传输载体(例如USB等离子球、DHL、FedEx等)。

结论

正如你在上述的第三方软件部分看到的一样,WHID具有很大的潜力,不仅可以发挥HID注入器的常用功能,还可以绕过气隙(Air-Gapped)环境。

如果你对这种工具有兴趣,可以去AprBrother预订。

地址:https://blog.aprbrother.com/product/cactus-whid

最后总结一些相关链接:

http://www.irongeek.com/i.php?page=security/programmable-hid-usb-keystroke-dongle

https://github.com/whid-injector/WHID/tree/master/sketches/cactus_micro_rev2

Wi-Fi Ducky效果演示

材料

1.CJMCU-Beetle Leonardo USB ATMEGA32U4

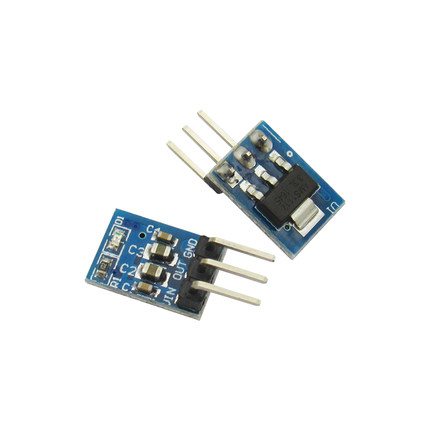

2.3.3V电源模块

3.WiFi模块 ESP8266 ESP-12F

下面是网友“g0ttl”的演示

可以直接用duck脚本来写hid代码,不用麻烦的烧录,还可以实时写代码进行发送。

附上图片,焊工太烂哈

浙公网安备 33010602011771号

浙公网安备 33010602011771号