在尝试学习分析的过程中,判断结论不一定准确,只是一些我自己的思考和探索。敬请批评指正!

1. 安装bufferzone及其简单使用

(1)安装BufferZone

-

BufferZone的msi安装文件

-

同意许可协议并安装在默认路径下

-

安装完成后重启(一般重启过程中会自动进行重定向)

-

安装文件夹中的相关应用

-

bufferzone安装后会在C盘创建C:\Virtual文件夹。所有非信任程序所做的修改都会被重定向到这个文件夹里。

-

运行bufferzone之后,有四个相关进程。

-

打开bufferzone,界面(已使用汉化语言包汉化)如下:

(2)简单使用

-

可以编辑设定在bufferzone中运行的程序:

-

清空bufferzone时可以选择终止进程、删除注册表或删除虚拟文件。

终止bufferzone内进程:所有运行在沙盘中进程都将被结束并且未保存的信息都将被删除。 删除bufferzone内注册表:删除所有在沙盘中创建的注册表健值,这个功能会造成所有在沙盘中安装的程序的功能失效,除非你重新安装。 删除bufferzone内虚拟文件:会删除虚拟文件夹中所有内容,如果你下载了什么文件或资料没有移出沙盘将会被删除。 -

可以使用快照功能:和虚拟机的快照功能相似,运行程序之后若出现问题即可通过快照恢复。

2. 使用bufferzone分析上周Lab01-04.exe文件

(1)在bufferzone中打开

-

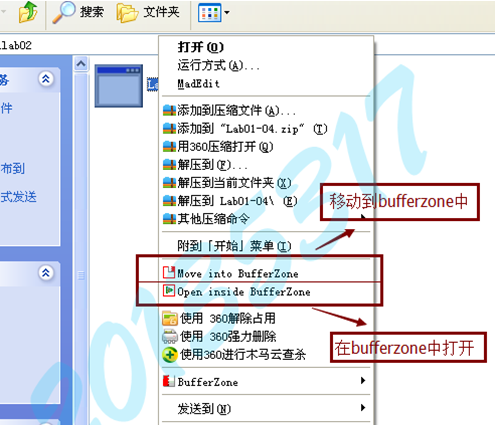

右键可执行程序,可以选择将Lab01-04移动到bufferzone中或是在bufferzone中打开:

-

若选择移动到bufferzone中,原文件被复制到虚拟路径下,原有程序位置出现一个指向bufferzone指定位置的一个快捷方式(重定向),并以.virtual为后缀。

-

虚拟文件夹下的程序:

-

双击,在沙箱中运行这个程序。在沙箱中显示了运行Lab01-04,但是在主机上没有发现有运行的表现。(上一次实践推测它应该是更改了C盘下windows更新进程的相关内容,但是并没有发现有更改)

-

可以通过查看事件日志来查看沙箱运行情况

(2)对比分析:直接运行Lab01-04.exe

-

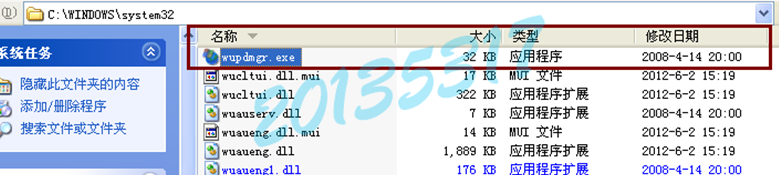

直接在虚拟机系统上执行这个程序,在上次所分析的位置发现了问题:

运行前,在c:\Windows\system32\中的wupdmgr.exe,显示修改日期是2008-4-14 20:00

-

运行后,显示修改日期是

2016-4-9 22:54(做实践截图时双击运行Lab01-04.exe的时间):

-

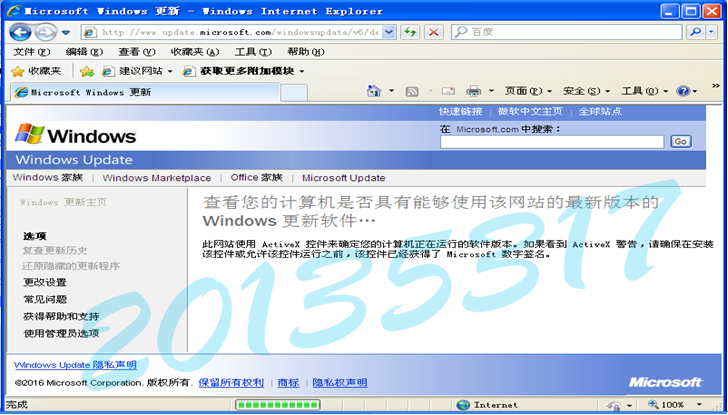

与此同时,IE浏览器被打开,为Mircrosoft Windows更新页面:

-

对比分析:我认为可能是沙箱中的运行环境没有触发这个程序的表现或感染条件,或者是更改了一些之前在静态分析中我没有注意的模块,所以没有发现主机被感染的相关线索。

3. 小结

- 首先,结合上周病毒分析和这周的分析,我们可以知道Lab01-04.exe的操作是从www.malwareanalysisbok.com/updater.exe进行下载,然后修改了C:\Windows\system32目录下的Windows更新文件wupdmgr.exe,并且运行了这个程序。

- 其次,我推断bufferzone这个沙箱的虚拟执行环境没有触发这个病毒的某些模块,导致这个病毒不能完整的执行其本身的操作。(也可能是沙箱安装问题?)

- 实践过程中遇到的问题:安装重启后没有成功重定向到C盘。

- 解决:安装路径如果被改变可能会导致这种情况的出现,应用默认安装路径C:\Program Files\BufferZone\一般就没有这种问题了。

- 参考资料(连接在下方)中有关于bufferzone非常详尽的讲解,写得特别全面,可惜我自己对bufferzone实际使用体验并不好,主要是运行沙盘之后整个虚拟机太卡了,几乎跑不动程序。