httpd网页身份认证

apache httpd系列文章:http://www.cnblogs.com/f-ck-need-u/p/7576137.html

httpd对web身份认证的支持很丰富,提供的控制也非常细致。无疑,功能丰富意味着模块多。关于完整的模块,见http://httpd.apache.org/docs/2.4/mod/ ,其中mod_authX_XXX都是和认证有关的模块。要实现最基本的帐户认证访问控制,只需几个常见的模块即可:mod_authz_core,mod_authz_user,mod_authz_host...。

1.1 htpasswd命令

htpasswd用于为指定用户生成基于网页用户身份认证的密码,由httpd-tools软件包提供。支持3种加密算法:MD5、SHA和系统上的crypt()函数,不指定算法时,默认为md5。

htpasswd [ -c ] [ -m ] [ -D ] passwdfile username

htpasswd -b [ -c ] [ -m | -d | -p | -s ] [ -D ] passwdfile username password

htpasswd -n [ -m | -d | -s | -p ] username

htpasswd -nb [ -m | -d | -s | -p ] username password

选项说明:

passwdfile:包含用户名及其密码的用户密码文件。如果使用了"-c"选项,则会创建或覆盖文件。不使用"-n"选项时必须指定passwdfile参数。

username:为指定的用户名创建密码。如果该用户记录已存在,则更新。

-c:创建用户密码文件passwdfile,如果文件已经存在则会覆盖已存在的文件。不能和"-n"一起使用。

-n:在标准输出中输出结果,而不是将其写入到用户密码文件中。该选项会忽略用户密码文件passwdfile参数。不能和"-c"选项一起使用。

-m:使用MD5加密算法。默认。

-d:使用crypt()函数计算密码,不安全。

-s:使用SHA加密算法。安全。

-P:强制不加密密码,保持明文状态,不安全。

-B:强制bcrypt加密密码,非常安全。

-D:从用户密码文件中删除指定的用户及其密码。

-b:使用批处理模式,即非交互模式,可以直接待加密的传递明文密码。

password:指定要输入的明文密码。只能在批处理模式中使用,即和"-b"一起使用。

例如:

(1).使用"-n"选项直接将结果输出到标准输出而不创建passwdfile。

[root@xuexi ~]# htpasswd -n Jim

New password:

Re-type new password:

Jim:ZKHud9tziGucY

(2).使用批处理模式直接传递密码。

[root@xuexi ~]# htpasswd -nb Jim 123456 ; htpasswd -nb Jim 123456

Jim:r.BF8RVw56BOA

Jim:xXoNgOS8nN3LQ

发现密码完全是随机的。

(3).创建用户密码文件passwdfile。

[root@xuexi ~]# htpasswd -cb Bobfile Bob 123456

[root@xuexi ~]# cat Bobfile

Bob:fvUxzB3kcnDPk

(4).删除用户文件中的某用户。

[root@xuexi ~]# htpasswd -D Bobfile Bob

(5).使用sha和md5加密算法计算密码。

[root@xuexi ~]# htpasswd -mb Bobfile Bob 123456

[root@xuexi ~]# cat Bobfile

Bob:$apr1$bllkodFt$GUmeb8hXngOAschs1SBgq0

[root@xuexi ~]# htpasswd -sb Bobfile Bob 123456

[root@xuexi ~]# cat Bobfile

Bob:{SHA}fEqNCco3Yq9h5ZUglD3CZJT4lBs=

1.2 身份认证类基本指令

AuthType:指定web身份认证的类型。有效值为none、basic、digest以及form。通常最基本的认证使用的是文件认证,所以通常使用basic。AuthName:设置身份认证时的提示信息。AuthUserFile file-path:指定web用户认证列表。由htpasswd命令生成。AuthGroupFile file-path:指定组认证文件,文件中分组格式为"mygroup: Jim Bob Alice"。如果文件路径为相对路径,则相对于ServerRoot

基于basic类型的认证就这么几个指令,最主要的还是require指令的使用。更多的认证方法见官方手册的auth类模块。

1.3 Require指令

该指令只能放在Directory容器中,用于控制对目录的访问权限。它的主要功能是由mod_authz_core模块提供,但有些身份认证类模块也提供它额外的功能,这时它可以放在< Directory >、< Files >或< Location >容器中。

主要功能:

- Require all granted

无条件允许所有人访问该目录 - Require all denied

无条件拒绝所有人访问该目录 - Require env env-var [env-var] ...

只有给定的环境变量var-env已经定义才允许访问该目录 - Require method http-method [http-method] ...

只有给定的HTTP请求方法才允许访问该目录,如只允许GET才能访问 - Require expr expression

只有给定的表达式为true才允许访问该目录

身份认证类模块提供的require指令功能包括:

- mod_authz_user为require指令提供的功能:

- Require user userid [userid] ...:认证列表中只有指定的userid才能访问

- Require valid-user:认证列表中的所有用户都可以访问

- mod_authz_groupfile为require指令提供的功能:

- Require group group1 [group2] ...:指定组内的用户都可以访问

- 本地文件系统身份参考类:

- Require file-owner:要求web用户名必须和请求文件的uid对应的username完全相同

- Require file-group:要求web用户名必须为请求文件的gid组中的一员

- mod_authz_host为require指令提供的ip和host功能:

- Require ip 192.168.1.104 192.168.1.205

- Require ip 10.1

- Require ip 10 172.20 192.168.2

- Require ip 10.1.0.0/255.255.0.0

- Require ip 10.1.0.0/16

- Require host www.example.org

- Require host example.org

- Require host .net example.edu

- Require local

可以在require指令后紧跟not关键字,表示取反。例如"require not group group1"、"require not local"等。

还支持require条件容器,包括< RequireAll >、< RequireAny >和< RequireNone >,当require指令没有写在任何Require容器中时,它们隐式包含在一个< RequireAny >容器中。

- < RequireAll >:其内封装的Require指令必须全都不能失败,且至少有一个成功时,该容器成功。如果其内所有指令既不成功又不失败,则该容器中立。其余所有情况都会导致该容器失败。

- < RequireAny >:其内封装的Require指令只要有一个成功,该容器就成功。如果其内所有指令既不成功又不失败,则该容器中立。其余所有情况(即全部失败时)都会导致该容器失败。

- < RequireNone >:其内封装的Require指令只要有一个成功时该容器就失败,否则就中立。

1.4 web身份认证示例

以最常见的Basic认证方式为例。支持基于用户的认证和基于组的认证。

1.4.1 基于用户的认证

先创建一个web用户及其密码列表文件。其内有4个用户:Jim、Bob、Alice和Tom。

[root@xuexi ~]# htpasswd -cb /usr/local/apache/a_com.pass Jim 123456

[root@xuexi ~]# htpasswd -b /usr/local/apache/a_com.pass Bob 123456

[root@xuexi ~]# htpasswd -b /usr/local/apache/a_com.pass Alice 123456

[root@xuexi ~]# htpasswd -b /usr/local/apache/a_com.pass Tom 123456

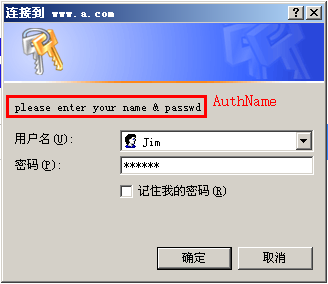

修改httpd配置文件,假设只有www.a.com中的a.com目录才需要认证且只有Jim和Bob可以认证,而其他目录以及www.b.com不需要认证,其他用户认证不通过。

<VirtualHost 192.168.100.14:80>

ServerName www.a.com

DocumentRoot /usr/local/apache/htdocs/a.com

<Directory /usr/local/apache/htdocs/a.com>

AllowOverride Authconfig

AuthType Basic

AuthName "please enter your name & passwd"

AuthUserFile a_com.pass

Require user Jim Bob

</Directory>

</VirtualHost>

<VirtualHost 192.168.100.14:80>

ServerName www.b.com

DocumentRoot /usr/local/apache/htdocs/b.com

</VirtualHost>

此处AuthUserFile使用的相对路径,所以该文件必须放在ServerRoot(我的测试环境ServerRoot为/usr/local/apache)下。且Require user行可以替换为"Require valid-user"表示a_com.pass中的所有用户都允许认证。

然后重启httpd,并修改客户端hosts文件。

192.168.100.14 www.a.com www.b.com

再测试访问。

1.4.2 基于组的认证

基于组的认证只需创建一个组文件,文件中包含的是组名和组中用户成员。

例如,将Tom和Alice加入到allow组,使它们也可以访问a.com目录。

[root@xuexi ~]# echo 'allow:Tom Alice' >/usr/local/apache/auth_group

修改配置文件,例如:

<VirtualHost 192.168.100.14:80>

ServerName www.a.com

DocumentRoot /usr/local/apache/htdocs/a.com

<Directory /usr/local/apache/htdocs/a.com>

AllowOverride Authconfig

AuthType Basic

AuthName "please enter your name & passwd"

AuthUserFile a_com.pass

AuthGroupFile auth_group

Require user Jim Bob

Require group allow

</Directory>

</VirtualHost>

<VirtualHost 192.168.100.14:80>

ServerName www.b.com

DocumentRoot /usr/local/apache/htdocs/b.com

</VirtualHost>

再重启进行测试。

Linux系列文章:https://www.cnblogs.com/f-ck-need-u/p/7048359.html

Shell系列文章:https://www.cnblogs.com/f-ck-need-u/p/7048359.html

网站架构系列文章:http://www.cnblogs.com/f-ck-need-u/p/7576137.html

MySQL/MariaDB系列文章:https://www.cnblogs.com/f-ck-need-u/p/7586194.html

Perl系列:https://www.cnblogs.com/f-ck-need-u/p/9512185.html

Go系列:https://www.cnblogs.com/f-ck-need-u/p/9832538.html

Python系列:https://www.cnblogs.com/f-ck-need-u/p/9832640.html

Ruby系列:https://www.cnblogs.com/f-ck-need-u/p/10805545.html

操作系统系列:https://www.cnblogs.com/f-ck-need-u/p/10481466.html

精通awk系列:https://www.cnblogs.com/f-ck-need-u/p/12688355.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号