20169210 2016-2017-2《网络攻防实践》第二周作业

视频学习

完整的授权安全渗透测试流程

- 信息收集

这是选择目标的过程,也是对目标信息进行收集整理的过程。信息收集过程包括不限于目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。

而这一过程大多借助搜索引擎、社会工程学和基本的扫描工具实现。

只有建立在足够信息分析的基础上,渗透工作才能游刃有余。收集的信息越多,发现漏洞的几率越大。当然,对不同应用的信息收集的侧重点也不同。

对于Web网站,你需要得到目标主机的服务器操作系统,Web服务器类型,Web后端语言,数据库系统等信息。

对软件应用,更多的可能是关心应用程序本身是否存在某些漏洞如缓冲区溢出。

- 漏洞分析

在收集了足够的信息之后,我们要判断目标可能会存在哪些漏洞,这里需要搜索引擎搜索或借助通用的漏洞扫描器(如WEB漏洞扫描器WVS)来完成。

通常使用搜索引擎可以得到比较直接的信息,比如我们在第一步中就知道对方站点使用WodePress搭建而成,则可通过Google搜索可能存在的插件漏洞,并针对性的进行利用测试。

有很多专业记录漏洞信息的站点如Exploit-DB,里面有很多值得我们留意的最新漏洞信息。我们也可利用其进行针对性的漏洞扫描。此时专门的漏洞扫描工具比通用工具来的更实际和高效。

- 漏洞利用

得到漏洞信息后,基本都可以找到对应的攻击方法。Kali Linux中也提供了很多现成的工具,来帮助我们顺利的攻击目标。

这一步包含两个方面:一是对心有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

要注意,这个过程中要明确自己的目的,渗透测试和以破坏为目的的黑客行为是有区别的,渗透测试的目的是证明漏洞的存在,而不是搞破坏。

对于攻击行为,还包括一个重要的内容,就是如何隐藏攻击行为或清除攻击日志。让对方很难通过反追踪技术查找到攻击者。

- 权限维持

权限维持,是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门,通常会通过创建高权限的隐藏账户或者安装后门程序实现。

- 文档编辑

渗透测试最终简要将得到的信息、漏洞等归档化,这样会形成知识的积累。当然如果你即将成为专业的渗透测试工程师或者项目为渗透测试,那么标准文档更是必不可少的。

- 其他相关项

在Kali Linux分类目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录,多也为渗透测试流程填砖。

一如从无线网络渗透测试公司内网,则需要无线攻击审计部分;

完整的渗透测试流程如图所示

安装完成的VMTools如下图所示

部分渗透测试工具如下图所示

教材学习

影评:

擅长伪造文件的弗兰克·阿巴格诺,父母离异后,不满18岁的他深受打击,孤独而伤心地开始了伪造支票骗取现金的行当。他一次地得逞,在美国50州与全球28个国家开出总金额高达600万美元的空头支票,成为美国历年通缉名单上最年轻的罪犯。不久后,他又假冒飞行员,借此乘坐高级飞机和入住高级酒店。此后,他又利用一张伪造的哈佛医学学位证书在乔治亚洲一所医院当起急诊大夫。在那里,他很快和一个叫布雷达(艾米·麦当斯饰)的护理员坠入了爱河,然后弗兰克·阿巴格诺跟着他的这位女朋友来到了她的家乡新奥尔良。接着当起了律师助理。

当乔·夏弗第一次对弗兰克进行抓捕时,弗兰克利用乔不会看钱包的人性弱点成功逃脱,接下来一次又一次的利用人类的弱点和社会工程学来达到自己的目的。

实验环境配置

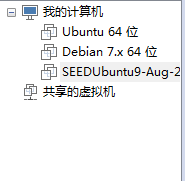

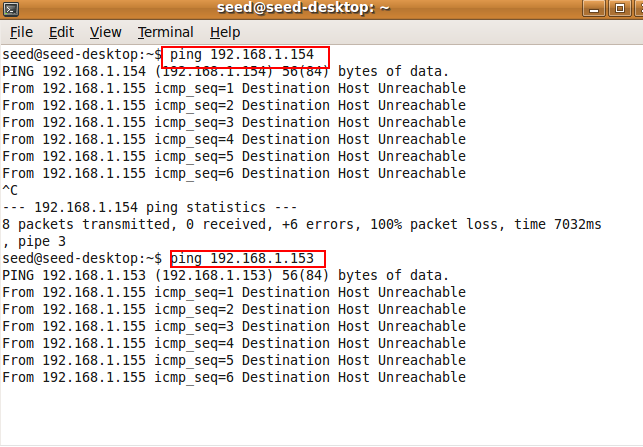

攻击机和靶机如下图所示,Ubuntu做靶机,Kali做攻击机。

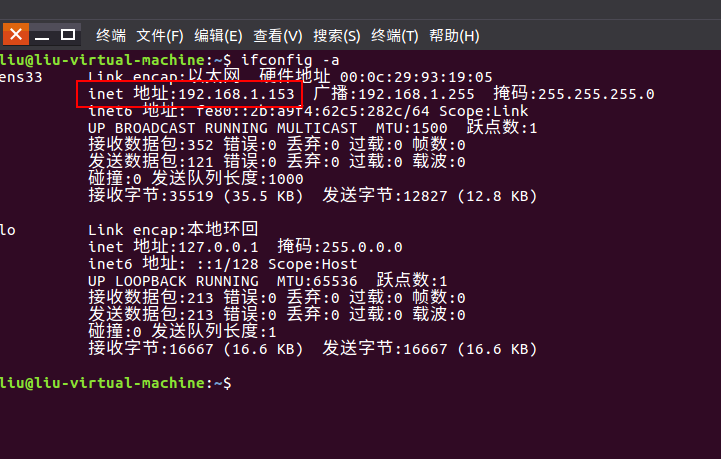

获取靶机IP地址如下图所示

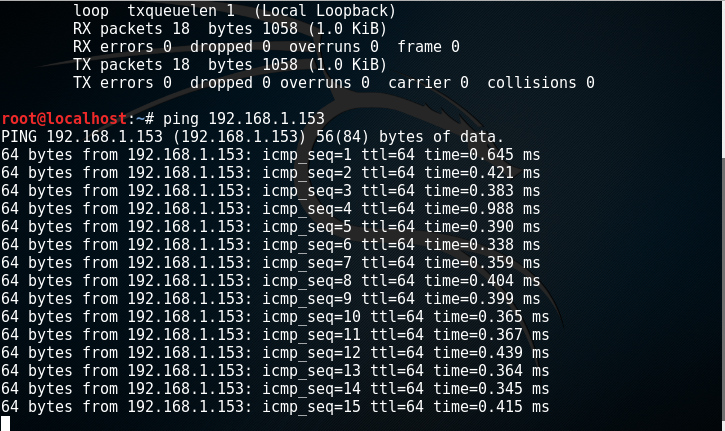

进行连通性测试,可以看到攻击机和靶机可以连通。

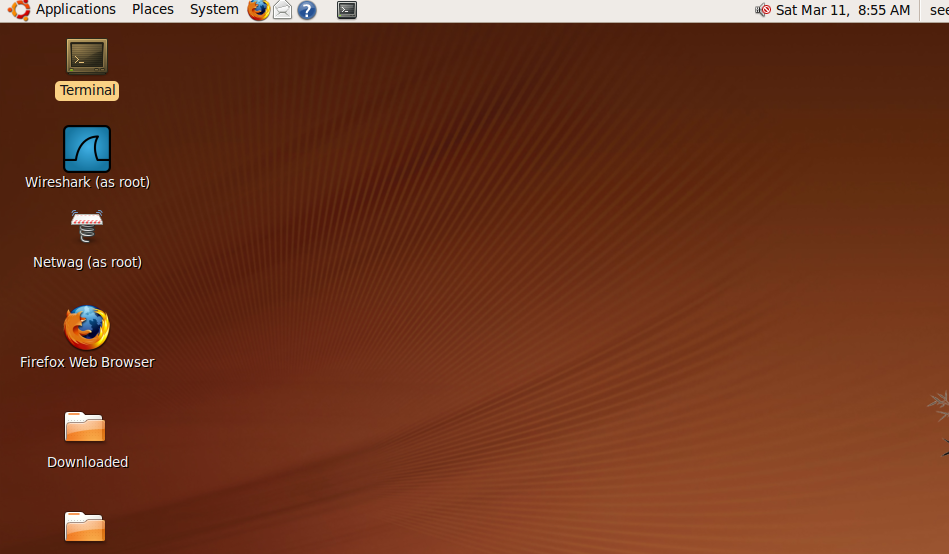

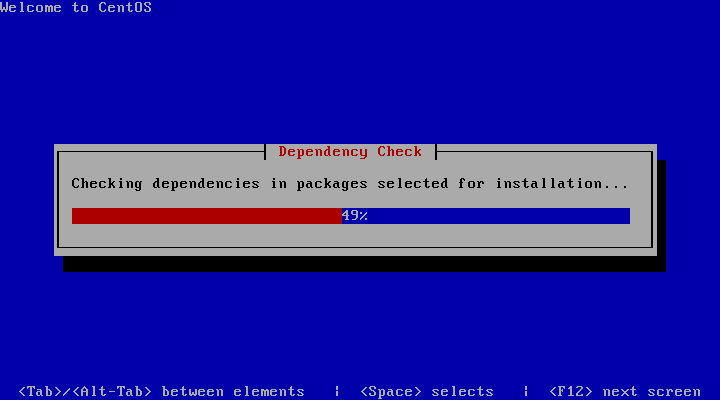

安装SEED,如下图所示

连接攻击机和靶机,如下图所示

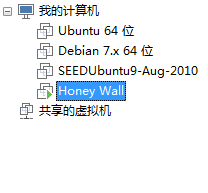

安装蜜网网关

添加网卡

安装蜜网软件

遇到的问题

Kali Linux中安装VMTools中遇到的问题

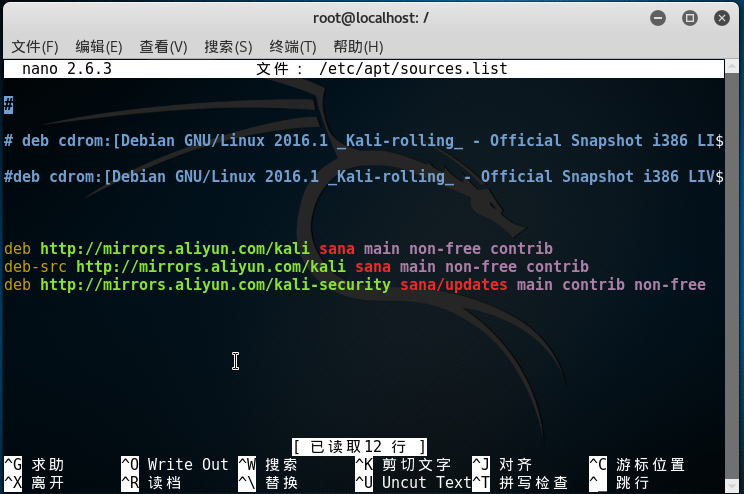

使用的阿里云的源,如下图所示。

安装成功后首次重启可以全屏打开,但是不能跟主机进行复制粘贴,文件共享。

第二次重启后就不能全屏打开了。

解决:

由于安装的是最新版的Kali 2016 rolling版本,所以VMTlools与其他版本的不太一样。

- 更换Kali源

像之前版本一样,将Kali更新源改为国内的源,这样速度会快一些,也能避免某些内网无法连接国外网站的问题。这里用的是中科大的源,速度挺快的。

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

说明:修改/etc/apt/sources.list,将上面这四行加至末尾并用#注释掉其它部分即可。

- **安装Open-Vm-Tools **

Kali在2.0及之前的版本中安装VMware-tools是可以正常使用的,但是在2016 rolling版本中,VMware-tools不再适用(自己的经验和网友的反馈都是这样)。自己在2016版本中安装VMware-tools,虽然像之前版本那样提示安装成功,但无法实现前言中所述的功能,也就是并不起作用。在rolling版本中,需要安装替代的open-vm-tools工具。

安装步骤:

(1)执行apt-get update以同步源索引。若不执行此步骤则无法在线更新和安装软件!

(2)执行apt-get install open-vm-tools-desktop fuse以安装open-vm-tools。注意:在下载完成自动安装的时候会弹出一系列安装选项提示,均按照默认的一路ENTER即可(和安装VMware-tools时有点像)。

(3)执行reboot或init 6,或点击“重启”图标以重启系统。

说明:自己在安装VMware-tools发现没用后尝试过手动下载open-vm-tools安装包然后解压安装的方法,但也不起作用,网上也有一些类似的教程。我还是建议在线安装的方法,成功率更高,也更方便。

至此,open-vm-tools安装完毕,可以实现客户机分辨率的实时调整,即随意调整窗口大小,但是仍然无法实现与宿主机之间文件的拖拽与复制粘贴(有网友反映也出现这样的状况,应该都是这样),这里提供一个替代方法。

- 开启文件共享

在宿主机的磁盘中开辟一块空间作为VMware虚拟机与宿主机的共享文件夹,实现客户机与宿主机之间的文件共享,间接实现文件的“复制粘贴”。

开启方法:依次点击“VM”——“设置”——“选项”——“共享文件夹”,在右边打开的“文件夹共享”选项卡中点击“总是启用”,然后进入向导,选定磁盘路径至完成即可。

使用方法:找到宿主机中所设置的共享文件夹路径,把所需要拷贝至客户机的文件复制进去(正常的Windows文件操作),然后进入客户机,在/mnt/hgfs/目录下就可以看到拷贝进去的文件。

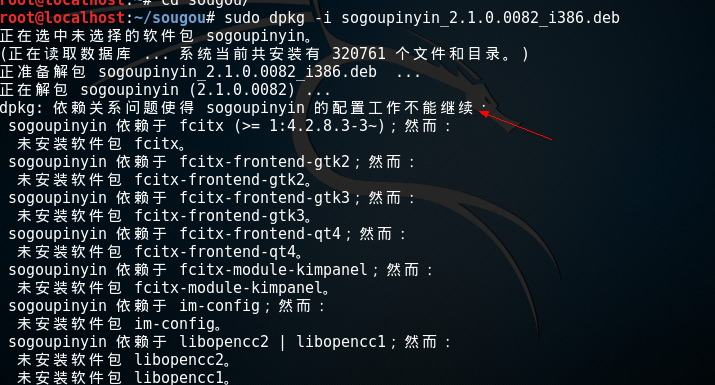

安装搜狗拼音遇到的问题

在Kali Linux中安装搜狗拼音,遇到的依赖问题,如下图所示

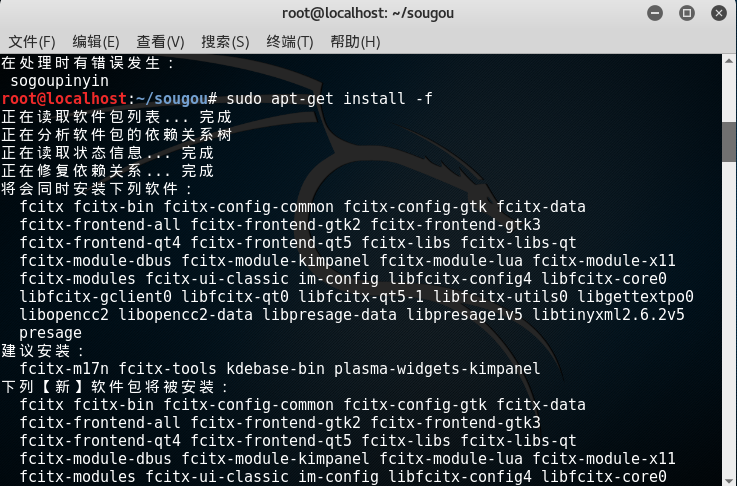

解决

使用命令sudo apt-get install -f解决依赖问题

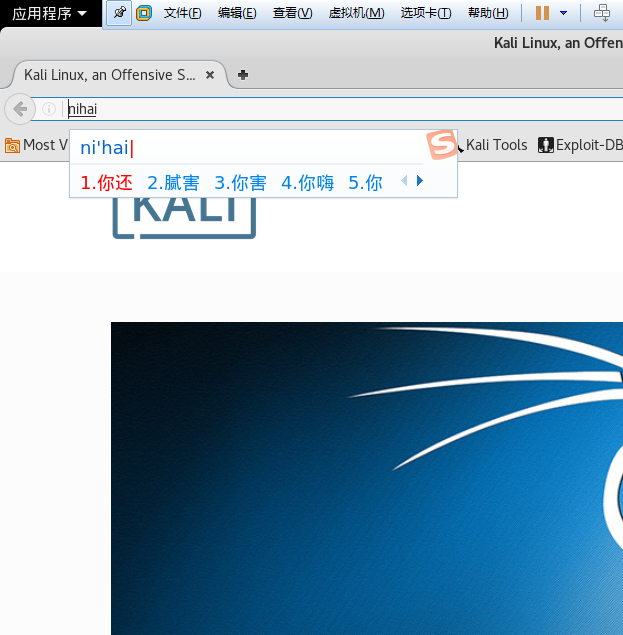

解决依赖问题后就可以安装成功并使用了

配置蜜网网关遇到的问题

登陆后不能出现配置界面,需要用命令配置,但是没有搜到如何配置。

学习进度条

学习目标(本学期)

学习网络攻防技术实践教材,动手操作教材以及视频里的内容,并有深入。

第二周进度

学习教材第一、二章,视频学习了5个,并进行了相应的实践操作。