发送垃圾邮件的僵尸网络——药物(多)、赌博、股票债券等广告+钓鱼邮件、恶意下载链接、勒索软件+推广加密货币、垃圾股票、色情网站(带宏的office文件、pdf等附件)

卡巴斯基实验室《2017年Q2垃圾邮件与网络钓鱼分析报告》

垃圾邮件:季度亮点

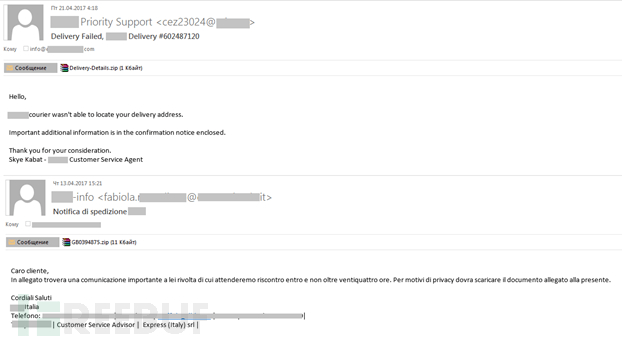

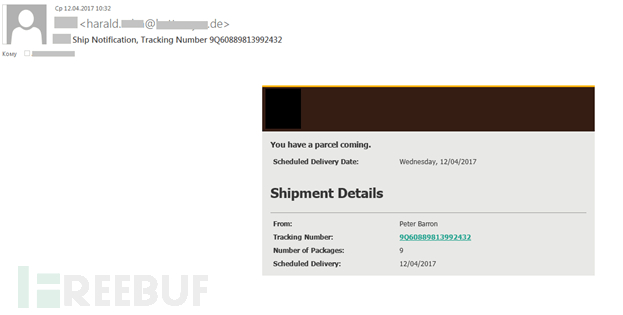

交付服务木马

2017年第二季度,我们发现了一大波恶意钓鱼邮件,这些邮件都将自身伪造成来自知名交付服务公司的通知。攻击者将木马下载程序放置在ZIP存档中发送给受害者,并在启动后下载其他恶意软件——Backdoor.Win32.Androm和Trojan.Win32.Kovter。攻击者通常将恶意内容伪装成重要的交付信息进行传播,诱骗受害者开启附件。这些恶意邮件还针对不同国家的人员,使用了不同的语言和主题实施诱骗活动。

这些伪装成交付服务公司的虚假通知中还包含恶意链接,以感染受害者的设备并窃取个人信息。欺诈性链接与不存在的货物跟踪号码有关,并使用以下格式:

Http: // domain / name of delivery service__com__WebTracking__tracknum__4MH38630431475701

用户点击链接后,就会自动下载Js.Downloader家族木马,接着下载Emotet银行木马,据悉,这种木马首次发现于2014年6月,目前仍然被用于窃取个人财务信息、其他服务的登录凭证和密码以及发送垃圾邮件等。

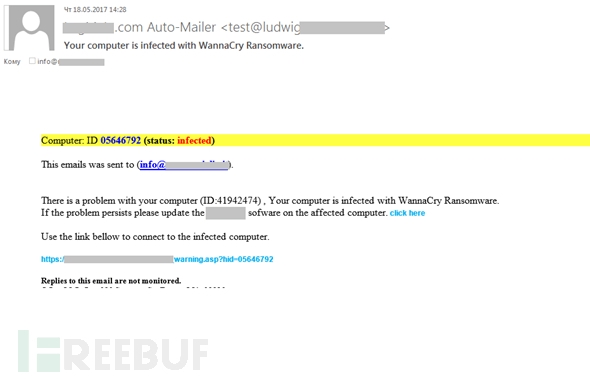

WannaCry与垃圾邮件

2017年5月,世界各地数十万台计算机被WannaCry 勒索软件感染。虽然大多数类似的勒索软件样本在感染计算机之前需要某种用户输入,但是WannaCry可以在没有任何用户操作的情况下执行此类活动。它使用Windows漏洞对目标实施攻击,随后感染本地网络中的所有计算机设备。像其他勒索软件一样,WannaCry会加密受害者设备上的文件,并索要赎金进行解密。在这种攻击中,文件的扩展名被加密为.wcry,变得不可读。

事件发生后,高调的垃圾邮件攻击者开始伪装成知名软件提供商向受害者发送虚假通知,通知收件人他们的设备已经被勒索软件感染,建议其进行更新。而邮件中的更新链接实为一个网络钓鱼页面。

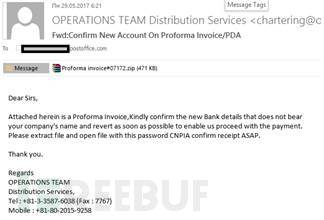

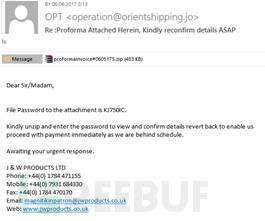

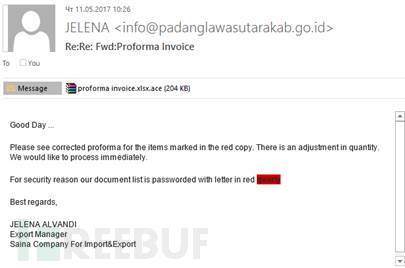

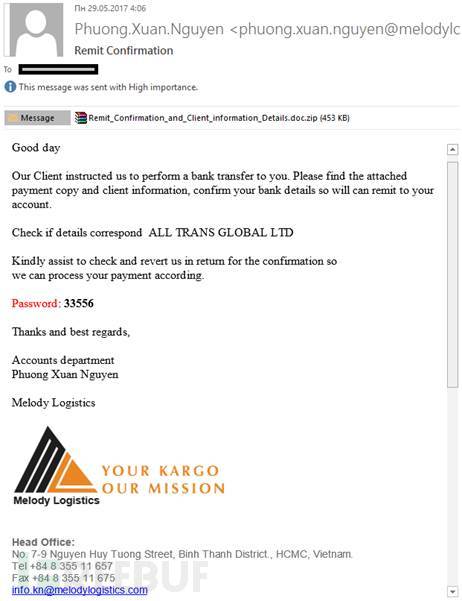

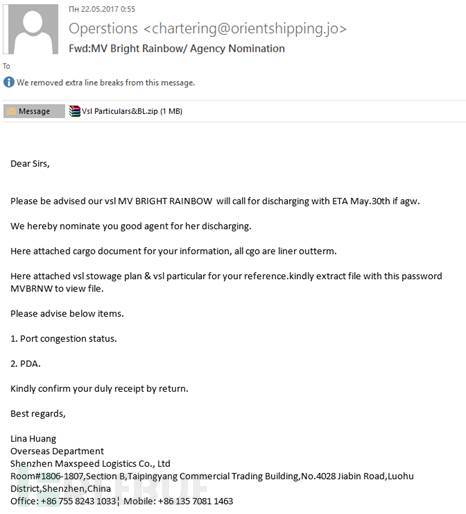

密码保护文档和企业部门中的恶意软件

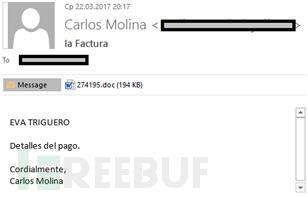

2017年第二季度,我们在受密码保护的文档中发现了包含恶意附件的新型邮件。它们显然是针对企业部门开发的一种新型邮件。

这些文档包含一个属于Pony/FareIT家族的恶意程序,该恶意程序是微软公司于2011年首次发现的,是目前用于窃取密码的顶级恶意软件家族之一。它可以从100多个应用程序中获取登录凭证和密码信息,包括电子邮件、FTP、即时消息、VPN、Web浏览器等等。

该文档包含一个名为“Trojan-Downloader.MSWord.Agent.bkt”的恶意程序。该恶意程序是一个宏病毒,由VBS脚本编写,当用Office软件打开时,它会执行文件里的恶意代码,从远程网址下载木马到本地并运行。

值得注意的是,恶意邮件伪造成商业邮件的现象正在不断发展。如今,垃圾邮件发送者不仅会模仿商业邮件的风格——他们经常会使用公司的真实细节,复制自动签名以及logo等信息,甚至邮件的主题也可以对应到公司的简介。这类邮件主要针对B2B(电子商务)行业。

该文档中包含属于Loki Bot家族的恶意程序,旨在从FTP、邮件客户端以及存储密码的浏览器和加密货币钱包中窃取密码。

该文档中包含名为“Exploit.Win32.BypassUAC.bwc”的恶意程序,旨在窃取网络资源和邮件客户端的密码。

这种针对性的攻击可能会有不同的目标。就勒索软件而言,很明显,一个公司的知识产权比私人电脑中存储的其他信息更具价值,所以潜在的受害者更有可能愿意支付必要的比特币来恢复文件。而就旨在窃取财务信息的间谍软件而言,一旦攻击者顺利侵入公司的账户,他们就可以获取更多的收益。

针对电子商务(B2B)行业的间谍软件还可以用于更为复杂的金融欺诈案中,包括金融交易中的MITM(中间人)攻击。

有趣的是,虽然受害者计算机上下载的有效载荷有所不同,但是其主要功能都是窃取用户的身份验证数据,这意味着,大多数针对企业部门的攻击都具有其财务目的。

我们不应该忽略攻击者侵入企业网络并控制工业设备的潜在威胁场景。

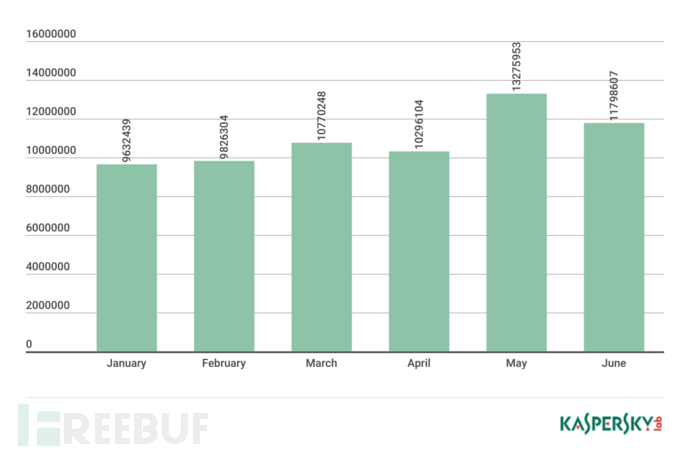

总体而言,2017年第二季度中,邮件流量中的垃圾邮件比例较之上个季度略有增长。第二季度与第一季度相比,电子邮件防病毒检测率增长了17%。

【2017年Q1-Q2卡巴斯基实验室计算机用户的电子邮件防病毒检测数量】

Necurs僵尸网络仍在持续分发垃圾邮件

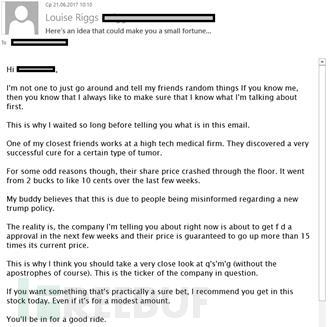

Necurs僵尸网络分发垃圾邮件的情况仍在持续,只是数量上比2016年呈现明显减少趋势。目前,除了分发恶意邮件外,该僵尸网络还积极扩展“哄抬股价”(pump-and-dump)以及约会等方面的垃圾邮件:

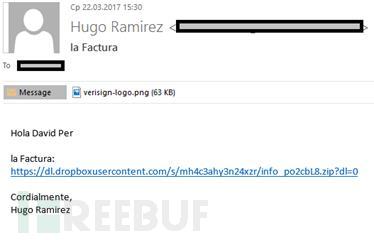

Necurs僵尸网络的恶意邮件通常很简洁,包含DOC、PDF或其他扩展名的文件。 有时,电子邮件中并没有恶意附件,而是包含一个指向恶意文件下载的云存储(如Dropbox)的链接。

通过合法服务传播垃圾邮件

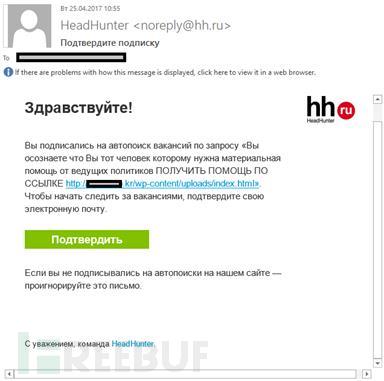

为了绕过过滤器检测,垃圾邮件发送者通常会使用合法手段传播广告以及欺诈性信息。这种类型的垃圾邮件更难以检测,因为信息源是合法的。垃圾邮件发送者也喜欢使用这种手段,因为这种资源非常容易锁定目标,例如,他们可以利用求职网站进行财务欺诈行为:

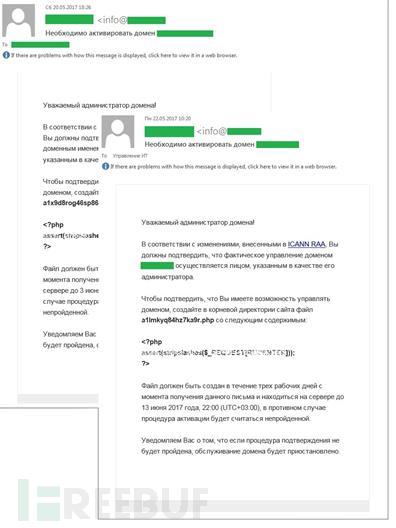

域名欺诈

上个季度,我们发现了几个与域名欺诈有关的群发邮件。其中一封邮件是以某一域名注册公司的名义发送的,收件人为当初注册域名的网络管理员。他们被告知,需要激活域名来确认管理员的状态和重新获取管理域名的权利。这些措施据称是根据ICANN(互联网名称与数字地址分配机构)对条例的修改而采取的。

为此,管理员们被告知,必须在规定时间内在他们网站的根目录中创建一个具有特定内容的PHP文件(webshell)。此外,邮件还表示,不遵守这些条件将意味着确认程序尚未完成,域名服务将被暂停:

如果该脚本在受害者的站点上启动,攻击者就能够获得对站点的控制权并运行任意代码。此外,该脚本还可以收集其注册和运行的站点上输入的所有用户数据。事实上,这些伪造邮件大多数被发送到了属于银行的邮箱地址中,这意味着,攻击者可以收集这些银行网站上输入的用户数据,包括用于网上银行的登录凭证和密码等信息。

统计数据

电子邮件流量中垃圾邮件的比例

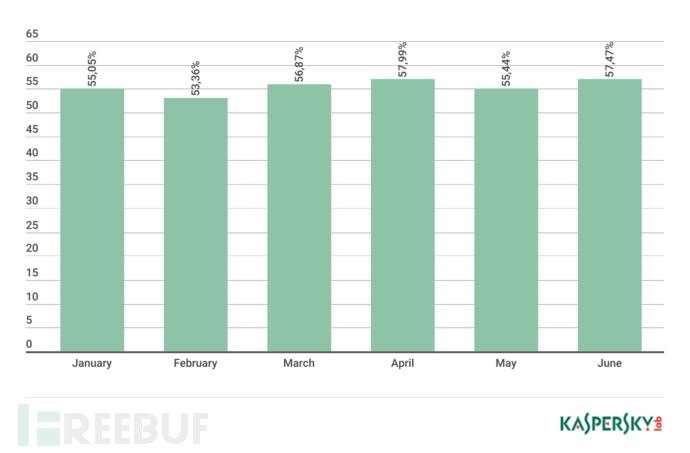

【2017年Q1-Q2全球电子邮件流量中垃圾邮件比例】

在2017年第二季度,垃圾邮件的最大份额为57.99%(出现在4月份)。第二季度全球电子邮件流量中垃圾邮件的平均份额为56.97%,相比上一季度增长了 1.07 %。

垃圾邮件来源国家/地区

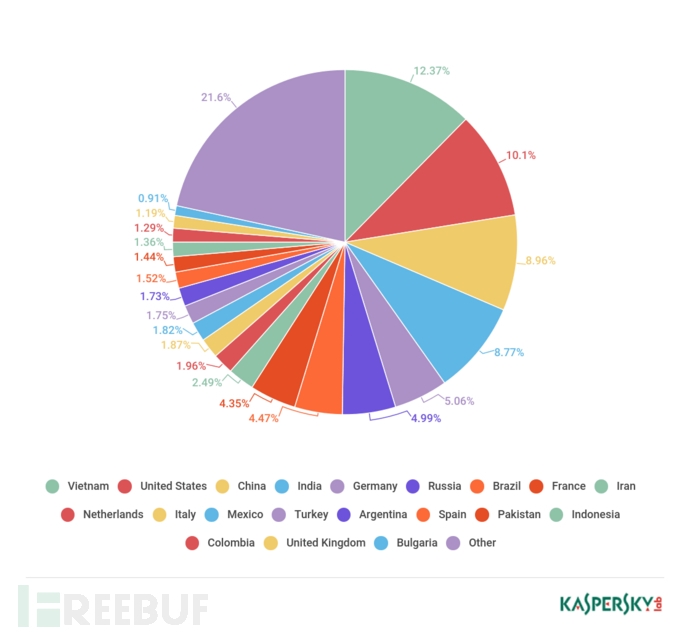

【2017Q2垃圾邮件来源国分布】

在2017年第二季度中,3大垃圾邮件来源国排位发生了变化。越南夺得榜首,占全球垃圾邮件的12.37%;其次是美国(上季度排名第一),占全球垃圾邮件的10.1%,较上季度下降了8.65%;第三名是中国,占全球垃圾邮件的8.96%,较上季度上升了1.19%。

印度是第四大来源,占总垃圾邮件的8.77%,较上季度增加3.61%;其次是德国,占5.06%,较上季度下降0.31%;俄罗斯排名第6,占4.99%,仅比上季度下降了0.06%。此外,前10名来源国还包括巴西(4.47%)、法国(4.35%)、伊朗(2.49%),荷兰(1.96%)。

垃圾邮件规模

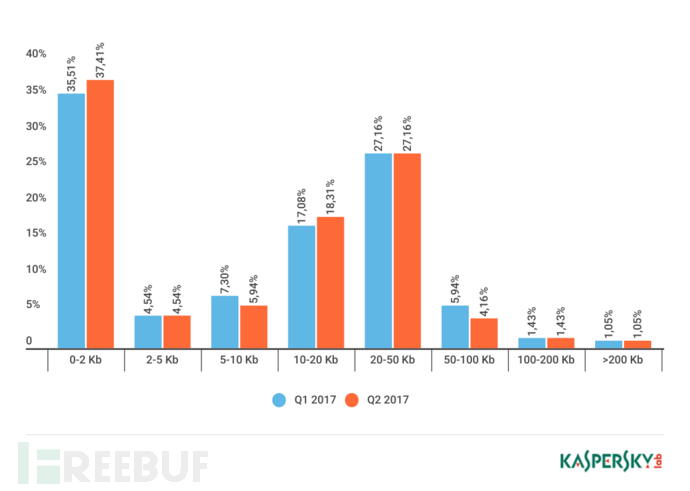

【2017年Q1-Q2垃圾邮件规模细分】

2017年第二季度,垃圾邮件流量中小邮件(≤2KB)的份额略有变化,平均为37.41%,比上季度增加了1.99%;邮件大小在2-5KB之间的份额与上季度基本持平,为4,54%;而5-10KB大小的垃圾邮件份额为5.94%,较上季度下降了1.36%;邮件大小在10-20KB之间的份额达到18.31%;20-50KB大小的比例为27.16%;100KB+的垃圾邮件比例为2.48%。

电子邮件中的恶意附件

10大恶意软件家族

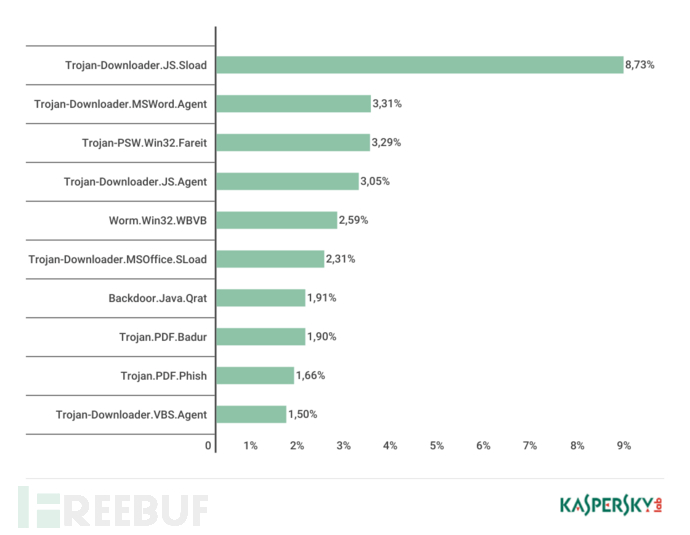

【2017年Q2 TOP 10恶意软件家族】

Trojan-Downloader.JS.SLoad(8.73%)位列最流行的恶意软件家族榜首;Trojan-Downloader.JS.Agent(3.31%)位列第二,而Trojan-PSW.Win32.Fareit(3.29%)排名第三。

Trojan-Downloader.JS.Agent(3.05%)排名第四,其次是Worm.Win32.WBVB(2.59%)。

前10名中新上榜的包括Backdoor.Java.QRat(1.91%)和Trojan.PDF.Phish(1.66%),分别占据了第七和第九名。

Backdoor.Java.QRat家族是一个跨平台的多功能后门,用Java编写,在暗网上以恶意软件即服务(MaaS)的形式销售;Trojan.PDF.Phish是一个PDF文档,其中包含指向钓鱼网站的链接,旨在窃取用户的登录凭证和密码等信息。

恶意邮件的目标国家

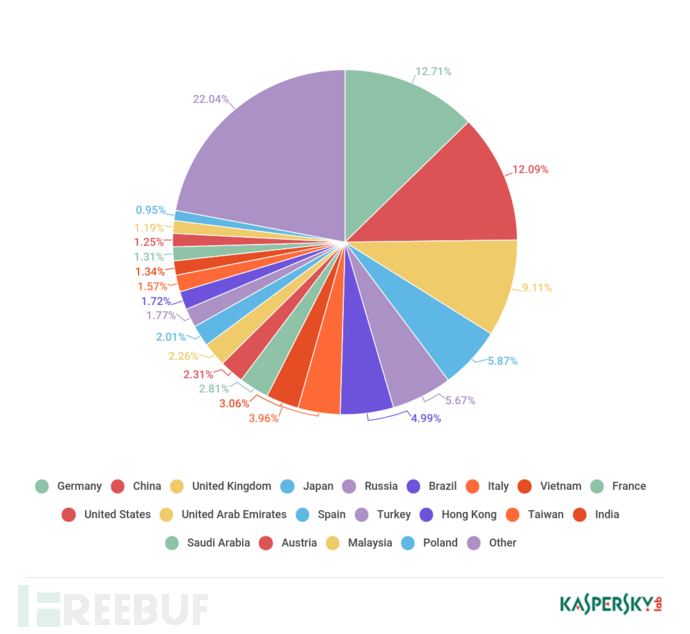

【2017年Q2反钓鱼系统被触发的用户数量分布】

2017年第二季度中,德国(12.71%)是恶意邮件最大的攻击目标;上季度排名第一的中国,在本季度中排名第二(12.09%),其次是英国(9.11%)。

日本(5.87%)为第四,俄罗斯(5.67%)占第五位,接下来分别是巴西(4.99%)、意大利(3.96%)、越南(3.06%)、法国(2.81%)和美国(2.31%)。

网络钓鱼

2017年第二季度,卡巴斯基反钓鱼系统成功阻止全球用户超过 46,557,343次的网络钓鱼页面访问。总体而言,截至2017年第二季度(6月份),全球共有 8.26% 的目标用户受到“钓鱼者”攻击。

钓鱼攻击的地理分布

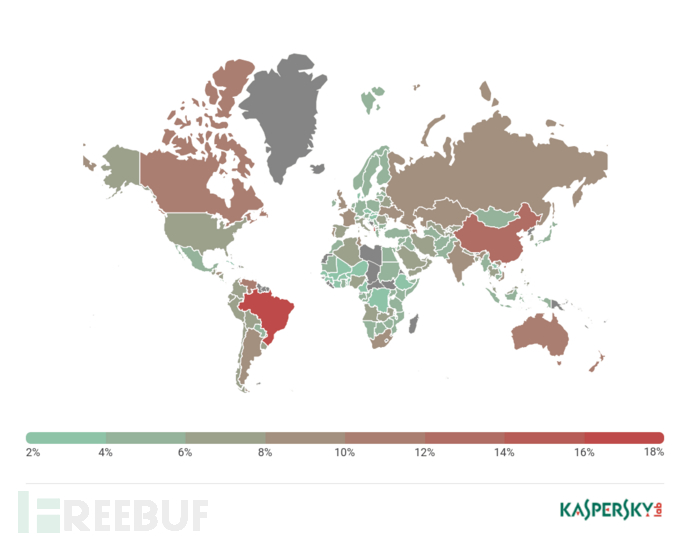

【2017年Q2钓鱼攻击的地理分布】

2017年第二季度,巴西(18.09%)是受到网络钓鱼攻击影响最大的国家,尽管其份额比上季度下降 1.07 个百分点;遭受攻击的中国用户下降了7.24 %(达 12.85%),目前居全球第二;澳大利亚(12.69%)比上季度上升1.96%,位居第三;接下来是新西兰(12.06%,上升0.12%)、阿塞拜疆(11.48%)、南非(9.38%)、阿根廷(9.35%)、英国(9.29%)。

在第二季度中,俄罗斯以8.74%的占比退出了“Top10受网络钓鱼攻击影响最深的国家”之列,排在第18位。

遭遇攻击的组织机构

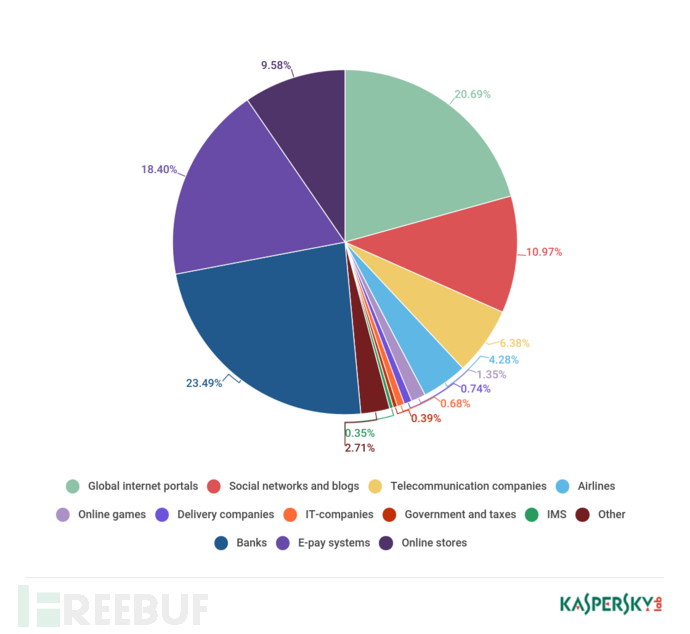

【2017 年第二季度遭受网络钓鱼攻击影响的组织分布】

在2017年第二季度中,银行(23.49%,下降2.33%)、支付系统(18.40%,上升4.8%)与在线商店(9.58%,下降1.31%)是 2017 年第二季度网络钓鱼攻击的主要目标,占据所有已识别攻击的一半以上(51.47%)。

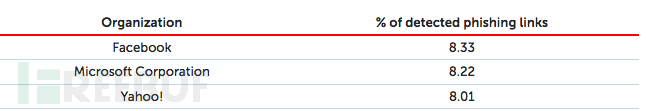

TOP 3目标机构

攻击者继续将他们绝大部分的注意力集中在一些最受欢迎的品牌商,以增加其成功实施网络钓鱼的机会。卡巴斯基实验室的检测结果发现,一半以上的钓鱼攻击是针对不到15家公司展开的。

连续三个季度,攻击者实施攻击最多的Top3家机构始终保持不变。在第一季度中,雅虎是网络钓鱼页面中涉及最多的品牌。然而,在第二季度,它下降到了第三名,排在前两名的分别为Facebook(8.33%)和微软(8.22%)。

结论

在2017年第二季度,垃圾邮件的最大份额为57.99%(出现在4月份)。第二季度全球电子邮件流量中垃圾邮件的平均份额为56.97%,相比上一季度增长了 1.07 %。

卡巴斯基反钓鱼系统于 2017 年第二季度成功阻止全球用户超过 4650 万次的网络钓鱼页面访问。总体而言,目前全球有 8.26% 的目标用户受到钓鱼者攻击。值得注意的是,在早期攻击活动中,钓鱼者依靠用户的粗心与低水平技术窃取敏感数据。然而,随着用户变得越来越精通网络,钓鱼者不得不提出新的技巧,以引诱用户访问钓鱼网站,例如将网络钓鱼页面放在知名组织拥有的域名上。

对此,卡巴斯基研究人员提醒用户:不要轻易点击非官方域名或打开未知名电子邮件,关闭网络文件共享功能,并确保用户安装全方位杀毒软件,以避免遭受网络钓鱼攻击。

Linux木马使用被黑物联网设备发送垃圾邮件

2017-09-28 共226427人围观 ,发现 2 个不明物体

2017-09-28 共226427人围观 ,发现 2 个不明物体 僵尸网络能够完成的任务多种多样,其中比较有名的Mirai僵尸网络曾经感染了大量基于Linux的物联网设备,并且用于发动DDoS攻击,僵尸网络的数量在不断增加,对这些网络的用法也推陈出新。最近研究人员发现僵尸网络被用来发送垃圾邮件。

俄罗斯杀毒软件厂商大蜘蛛发现了一款Linux木马,命名为Linux.ProxyM,黑客利用这款木马在不暴露自己身份的情况下发送大量垃圾软件。

这款新木马发现于今年2月,它会在感染的物联网设备中运行SOCKS代理服务器,并且能够检测蜜罐,从而防止被研究人员分析。

Linux.ProxyM能够在几乎所有Linux设备上运行,包括路由器、机顶盒或者使用以下架构的设备:x86, MIPS, PowerPC, MIPSEL, ARM, Motorola 68000, Superh和SPARC。

工作过程

感染木马后,设备会连接到C&C服务器,然后下载两份节点列表:

一张表中含有一些登陆名称和密码

另一张表则是用于SOCKS代理服务器的

C&C服务器还会发送一条指令,指令中包含SMTP服务器地址,密码、一系列邮箱地址,和邮件模板,模板中包含对成人网站的推广。

邮件的内容可能是:

主题: Kendra问你喜不喜欢辣妹

有个新的女孩在等着约你

并且她是个辣妹!

点击这里看看你想不想约

(将链接复制并粘贴到浏览器)

http://whi*******today.com/

查看性感辣妹资料

平均下来每个受感染的设备每天发送400封这样的电子邮件。

虽然感染此木马的设备总数不明,但大蜘蛛的研究人员认为,设备总数在几个月里发生了变化。

根据木马在过去30天的攻击情况,大部分被感染的设备位于巴西和美国,其次是俄罗斯,印度,墨西哥,意大利,土耳其,波兰,法国和阿根廷。

大蜘蛛研究人员称:“可以想见,木马以后的功能会进一步拓展。”

“物联网设备一直是黑客的焦点。这个能够感染各种硬件架构的Linux木马就是证明。”

世界上最大的垃圾邮件僵尸网络正在推广加密货币Swisscoin

from:http://www.freebuf.com/news/161197.html

Necurs是目前世界上规模最大的垃圾邮件僵尸网络,而研究人员近期发现,Necurs现在正通过发送垃圾邮件的方法来推广一种名叫Swisscoin(瑞士币)的加密货币。

研究人员表示,攻击者会大规模发送以推荐股票为主题的垃圾邮件来激发目标用户的兴趣。攻击者所使用的这类垃圾邮件模式被研究人员成为“pump-and-dump”,这个词在金融界代表“拉高出货”或者“坐庄”。也就是说,垃圾邮件发送者会在股价较低的时候购买股票,然后当垃圾邮件活动(以推荐股票为主题)将股价抬升上去之后,他们再以高价卖出并赚取差价,这就是所谓的“pump-and-dump”。

Necurs开始推送加密货币

研究人员认为,Necurs这种垃圾邮件僵尸网络很可能是由数百万台僵尸主机所构成的,而且这个僵尸网络这些年以来一直都在进行“pump-and-dump”活动,这也是Necurs的主业。不过除此之外,Necurs还会传播Dridex银行木马以及其他几款勒索软件,但这都是副业了。

不过就在这周开始,有些研究人员发现Necurs竟然一改之前推销廉价股票的风格,并开始推广加密货币了。而且据了解,这也是Necurs第一次通过自己这个臭名招出的大型垃圾邮件网络来推广加密货币。

Necurs与Swisscoin

根据之前的报告,Swisscoin这种加密货币被认为是旁氏骗局,而且最近曾被暂停交易过。但是在2018年1月15日,这种加密货币又恢复了正常交易,而这一天也是Necurs垃圾邮件活动(以Swisscoin为主题)开始的那一天。更重要的是,从垃圾邮件活动开始之后,Swisscoin的价格相较于初始交易价格已经缩水了40%。

目前,研究人员还不清楚Necurs会对Swisscoin交易价格产生怎样的影响,而且之前也没有类似的恶意活动可以进行比较。除此之外,比特币的价格下跌很有可能也会影响Swisscoin的价格。

关于Swisscoin的更多内容可以参考【这里】。

根据ConradLongmore、VirusBulletin和MyOnlineSecurity的最新研究报告,Necurs僵尸网络所发送的垃圾邮件其主题内容如下:

This crypto coin could go up fifty thousand percent this year

Let me tell you about one crypto currency that could turn 1000 bucks into 1 million

Forget about bitcoin, there’s a way better coin you can buy.

大致意思为:这种加密货币今年估计会涨价500倍,所以瑞士币可以帮你把1000美元变成100万美元。请忘掉比特币吧,因为瑞士币才是你更好的选择。

据了解,Necurs僵尸网络会在每年的十二月份到第二年一月份之间“休息”时间,然后在通过新型的垃圾邮件活动来庆祝新年的到来。由此看来,Necurs僵尸网络给大家的2018年新年礼物就是Swisscoin了…

大型垃圾邮件僵尸网络 Necurs 使用新技术躲避检测

from:http://www.freebuf.com/news/170207.html

Necurs 是全球最大的垃圾邮件僵尸网络,由数百万受感染的计算机组成,曾用于扩散 Locky、GlobeImposter Trickbot 等多个恶意软件。近期,Necurs 再次引起了研究人员的关注,因为其背后的操纵者使用了一种新的技术躲避检测。他们向潜在受害者发送的邮件中包含一个文件夹,一旦解压,就会出现一个扩展名为 .URL 的文件。

这个文件利用 Windows 快捷方式功能,一打开就指向浏览器,并执行最终的恶意 payload。在最终执行阶段,Necurs 会向受害者计算机发送装载软件,下载其他恶意软件进而彻底感染受害者计算机。

美国干扰大型僵尸网络,阻止其发送垃圾邮件、安装勒索软件

编辑日期:2017-04-14 字体:大 中 小

美国司法部门锁定僵尸网络Kelihos,怀疑其为发送垃圾邮件、安装勒索软件、恶意软件的罪魁祸首。

美国当局现已锁定Kelihos僵尸网络。

图片来源:iStock

美国当局日前主动出击,打击世界上最大的僵尸网络之一—Kelihos。这一僵尸网络在全球范围内控制了成千上万被感染的计算机,向他们发送了数百万封垃圾邮件,邮件携带勒索软件和恶意软件。

美国司法部门联手联邦调查局(FBI)、网络安全公司Crowdstrike,开始拦截与Kelihos僵尸网络相关的域名。Kelihos是世界上最高产的网络之一,是一种由黑客控制的计算机系统。

据悉,被感染的Windows计算机网络会发送垃圾邮件,植入勒索软件、恶意软件,获取用户名和密码,窃取比特币,兜售信息。

这一网络甚至使用对等网网路,允许个人节点以私人指挥控制服务器运行。我们认为,其恶意活动影响了全球5%的组织机构。

和其他僵尸网络一样,Kelihos经过特殊处理,不会被目标计算机检测到。因此,Kelihos能够秘密接受恶意活动指令,再将数据发送给操作者。

为了获得支持,尽快干扰、根除僵尸网络,美国当局从阿拉斯加得到法院指令,批准其将被Kelihos感染的计算机中的流量重新定向,发送到联邦调查局运行的代理服务器上,并记录电脑试图连接的IP地址。

如此,当局可以确定“受害者”身份,帮助他们卸载电脑中的恶意软件,同时拦截恶意企图,避免感染其他电脑。除此之外,美国政府联手杀毒软件供应商及IT安全公司,提供最新补丁,抵御Kelihos感染,删除恶意文件。

“我们成功清除Kelihos僵尸网络,归功于与私营企业专家及执法机关的通力合作,此外,新颖、合法的技术战术也功不可没,”Kenneth A Blanco如是说。他系美国司法部门刑事法庭首席检察官代理助理。

“司法部门全力出击,打击网络犯罪,无论犯罪规模大小、复杂程度高低,我们绝不姑息,我们将严惩牵涉其中的犯罪分子。”

司法部门表示,自2010年以来,俄罗斯公民Peter Yuryevich Levashov一直在运营僵尸网络。据悉,他通过获取证书,窃取了大量信息。随后,他在各大在线犯罪论坛上发布广告,将信息兜售出去。本周早前,他在西班牙被抓获。

“这一案件说明联邦调查局志在必得。不论网络威胁存在何处,都誓要找出并消除它们,”FBI主管特工Marlin Ritzman如是说。

然而,尽管Kelihos是最高产的僵尸网络之一,但也只是感染百万系统的僵尸网络之一。其他僵尸网络譬如The Necurs botnet,在秘密沉寂一段时间后,又卷土重来。安全专家警告我们,随着物联网设备日新月异,其中很多都存在大量漏洞,极易被人远程操纵。因此,日后的僵尸网络攻击只会愈演愈烈。

十大垃圾邮件的僵尸网络

6: Mega-D (Ozdok)

Mega-D 是否是一个有名的僵尸网络,这取决于你的观点。在2009年11月,FireEye 的研究人员本可以通过注销该僵尸网络命令和控制服务器域名的方式关停这个网络。但是由于Mega-D 软件有一定的智能性,不断的重新生成新的域名,最终使得开发者重新控制了这个网络。

在前十大僵尸网络中, Mega-D算是规模最小的了,它只有大约5万台僵尸电脑。但是从每日发送110亿封电子邮件的数量看,它可一点也不小。如果用每台电脑每分钟发送的垃圾邮件数量来排名,Mega-D仅次于Bobax。 Mega-D的垃圾邮件内容包括网上药店的广告,以及男性功能增强药物广告。

7: Maazben

Maazben 是在2009年6月才出现的新僵尸网络,不过它也引起了研究人员的高度兴趣。Maazben 是第一个既可以 基于代理服务器也可以基于模板的僵尸网络。垃圾邮件发送者们喜欢使用基于代理服务器的模式,因为代理服务器可以将发送源隐藏起来。但是如果被感染的僵尸电脑位于NAT设备后方,基于代理服务器的方式就无法工作了。

而新的技术肯定是有效的,因为Maazben的扩张速度惊人,其规模每月增长5%,在前十大僵尸网络中属于增长最快的僵尸网络。目前Maazben 拥有约30万台僵尸电脑,每天发送关于赌博的垃圾邮件25亿封。

8: Xarvester (Rlsloup/Pixoliz)

Xarvester 是在 McColo关停后浮现在人们视野里的。研究者认为Xarvester僵尸网络是从关停的前辈那里继承了不少僵尸电脑。研究人员还发现了 Xarvester和另一个僵尸网络Srizbi (McColo数据中心关停后受到影响的一个僵尸网络)之间的很多类似之处。

目前Xarvester僵尸网络拥有6万台僵尸电脑,每日发送垃圾邮件25亿封。其中主要内容是药品广告,虚假文凭,山寨手表以及针对俄罗斯的垃圾邮件。

9: Donbot (Buzus)

Donbot僵尸网络 相当独特,它是第一批使用缩短网址的僵尸网络,目的是隐藏垃圾邮件中的恶意链接地址。这么做可以有效增加邮件中链接的点击率。另外Donbot 看上去还被分割成了几个独立的小部分,每个小的僵尸网络负责发送不同类型的垃圾邮件。

Donbot 拥有10万台僵尸电脑,每天发送的垃圾邮件量为8亿封。邮件的内容多样,从减肥药到股票债券等都有。

10: Gheg (Tofsee/Mondera)

第十大僵尸网络拥有三个明显的特点。首先,该僵尸网络发送的垃圾邮件按中,大约85%的垃圾邮件源自韩国。其次,Gheg 是为数不多的从命令和控制服务器到终端电脑间通过443端口采用非标准SSL连接和加密数据传输的僵尸网络。

第三,Gheg可以选择如何发送垃圾邮件。它可以作为传统的代理式垃圾邮件发送电脑,也可以通过被感染的网络电子邮件服务器发送垃圾邮件。 Gheg拥有6万台僵尸电脑,每天发送4亿封垃圾邮件,内容集中在制药行业。

全球6大垃圾邮件僵尸网络

三周以前 Mega-D 的僵尸网络还是世界最大的垃圾邮件源,后来,Mega-D背后的恶意程序 Ozdok 被确认,立刻,Mega-D的控制服务器消失了大约10天,在那期间,来自这个僵尸网络的垃圾信息几乎归于零。

从那以后, Marshal 凭借他们的垃圾邮件陷阱探测到更多垃圾邮件发送者使用的恶意程序,目前,垃圾邮件源的最新分布图如下。

随着 Mega-D 的消失,Srizbi 现在一跃成为新的垃圾邮件王,占全球垃圾邮件总数量的40%。Srizbi 以垃圾邮件木马著称,最近,Srizbi 格外猖獗,发送了大量含毒的链接,研究统计表明,Srizbi 非常隐蔽,运行在内核级别,这使得 Sribzi 得以从网络活动记录中隐身并绕过嗅探工具。Sribzi 有一个有趣的功能,会连续地向控制服务器发送反馈信息,以确认哪些邮件地址是对的,哪些是错的。

其余的垃圾邮件源中,Rustock 以20%的占有率排在第二位。Rustock 已经以各种伪装身份存在了很久,以超强的发送能力著称。其它的主要垃圾邮件发送源包括,Hacktool.Spammer (该垃圾源也不少别名,如 Spam-Mailer); Pushdo 家族 (又称 Pandex 和 Cutwail), 该垃圾源同时以其大规模垃圾邮件恶意程序 celebrity hooks 著称; 最后,是 那个声名狼籍的 Storm, 排名第六。

值得一提的是,以僵尸电脑数目衡量的僵尸网络的规模,和它们发送的垃圾邮件数目并不成正比。象 Marshal 两周前看到的那样,Mega-D 的35000个僵尸的发送能力远远超过 Storm 的 85000 个僵尸的发送能力。在 Marshal 实验室,人们发现,不同僵尸发送垃圾邮件的能力千差万别。

不同僵尸网络之间的关系也耐人寻味。Mega-D以发送男性器官增大药品广告著称,如 "Gemadik" 和 "VPXL",这些药品的品牌包括 "Express Herbals" 以及 "Herbal King" (看名字,象中药哦 - 译者),然后,最近 Marshal 发现,其它有至少4个僵尸网络,Srizbi, Rustock, Hacktool.Spammer 和 Pushdo 同时也在发送包含 "Express Herbals" 链接的垃圾广告。很显然,背后的利益集团已经入侵到不同的僵尸网络来传达他们的声音了。

垃圾邮件王者Grum死灰复燃

2013-03-27 from:http://www.freebuf.com/news/8069.html

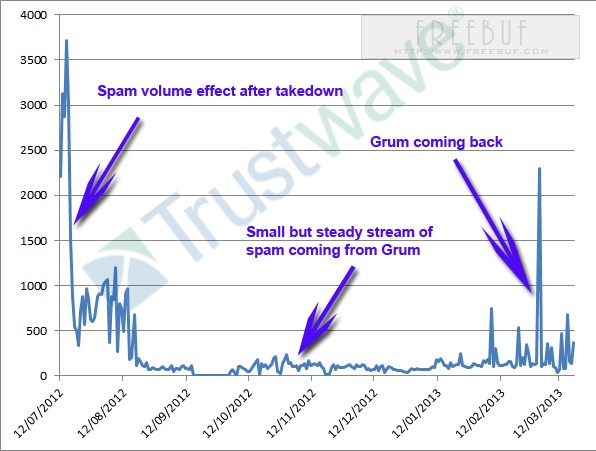

2013-03-27 from:http://www.freebuf.com/news/8069.htmlGrum是全球第三大垃圾邮件网络。Grum每天产生大约180亿封垃圾邮件,约占全球垃圾邮件的18%。在2012年7月7日在巴拿马和荷兰的僵尸服务器被攻破,,但Grum藏身于乌克兰和俄罗斯境内的7台新服务器数小时以后便又活跃起来。安全专家通过追踪Grum的活动找到了这些新服务器的地址,最终与当地ISP(互联网服务提供商)合作,将它们全部关闭。

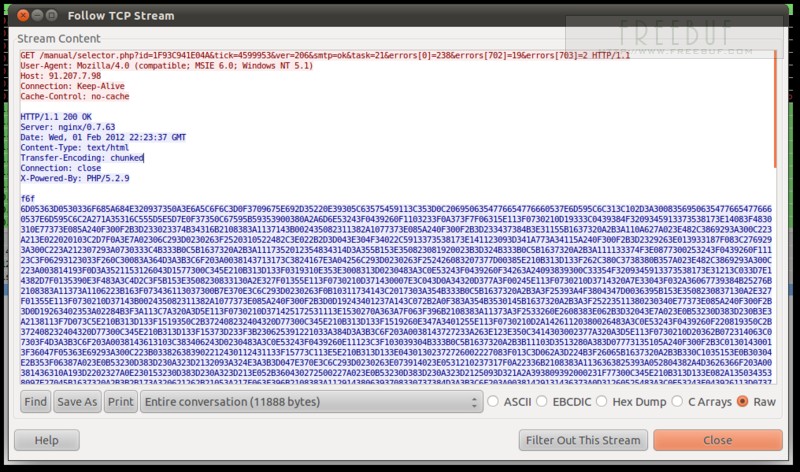

日前,spiderlabs发布博文称,2012年7月7日仅仅是暂时性的关闭了Grum服务器,Grum又起死回生了,如下图:

spiderlabs分析Grum样本,发现Grum链接到一些新的C&C服务器,如下:

188.93.233.2

185.4.227.170

198.144.156.187

80.86.253.3

84.22.104.163

在C&C服务器利用80端口的GET请求来进行通信,如下:

GET /spm/s_get_host.php?ver=[bot version]

s_get_host.php 受感染的机器IP和主机名

GET /spm/s_alive.php?id=[bot machineid]&tick=[system tick]&ver=[bot version]&smtp=[ok|bad]

s_alive.php 返回受感染机器是否存活,以及BOT ID、system tick、bot version和SMTP状态

GET /spm/s_task.php?id=[bot machine id]&tid=xxxxx

s_task.php 定制任务和垃圾邮件模板

GET /spm/s_report.php?task=[task id]&id=[bot machine id]&errors[xxx]=xx

s_report.php 返回一些错误信息

垃圾邮件的模板如下:

spiderlabs实验室发现垃圾邮件中很多链接是链到非法药品经营类网站,并且列出了一个详细网站名单,点击这里查看。并且表示,Grum非常根深蒂固,2012年7月7日也许仅仅是一个开始。